Java安全之Cas反序列化漏洞分析

Java安全之Cas反序列化漏洞分析

0x00 前言

某次项目中遇到Cas,以前没接触过,借此机会学习一波。

0x01 Cas 简介

CAS 是 Yale 大学发起的一个开源项目,旨在为 Web 应用系统提供一种可靠的单点登录方法,CAS 在 2004 年 12 月正式成为 JA-SIG 的一个项目,开源的企业级单点登录解决方案。

0x02 远程调试环境搭建

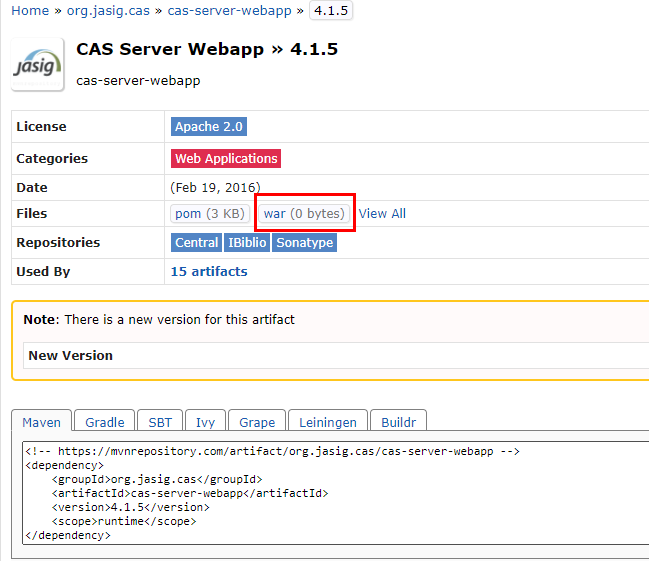

下载地址,将环境war包下载,部署到tomcat即可

tomcat目录bin文件下,startup_debug.bat

call %EXECUTABLE%" start %CMD_LINE_ARGS%

改为

set JPDA_TRANSPORT=dt_socket

set JPDA_ADDRESS=5005

set JPDA_SUSPEND=n

call "%EXECUTABLE%" jpda start %CMD_LINE_ARGS%

IDEA中设置Remote远程调试5005即可完成。

0x03 漏洞分析

漏洞详情

4.1.7版本之前存在一处默认密钥的问题,利用这个默认密钥我们可以构造恶意信息触发目标反序列化漏洞,进而执行任意命令。

- 影响版本 Apereo CAS <= 4.1.7

感觉上和Shiro的 550有点类似

解析流程分析

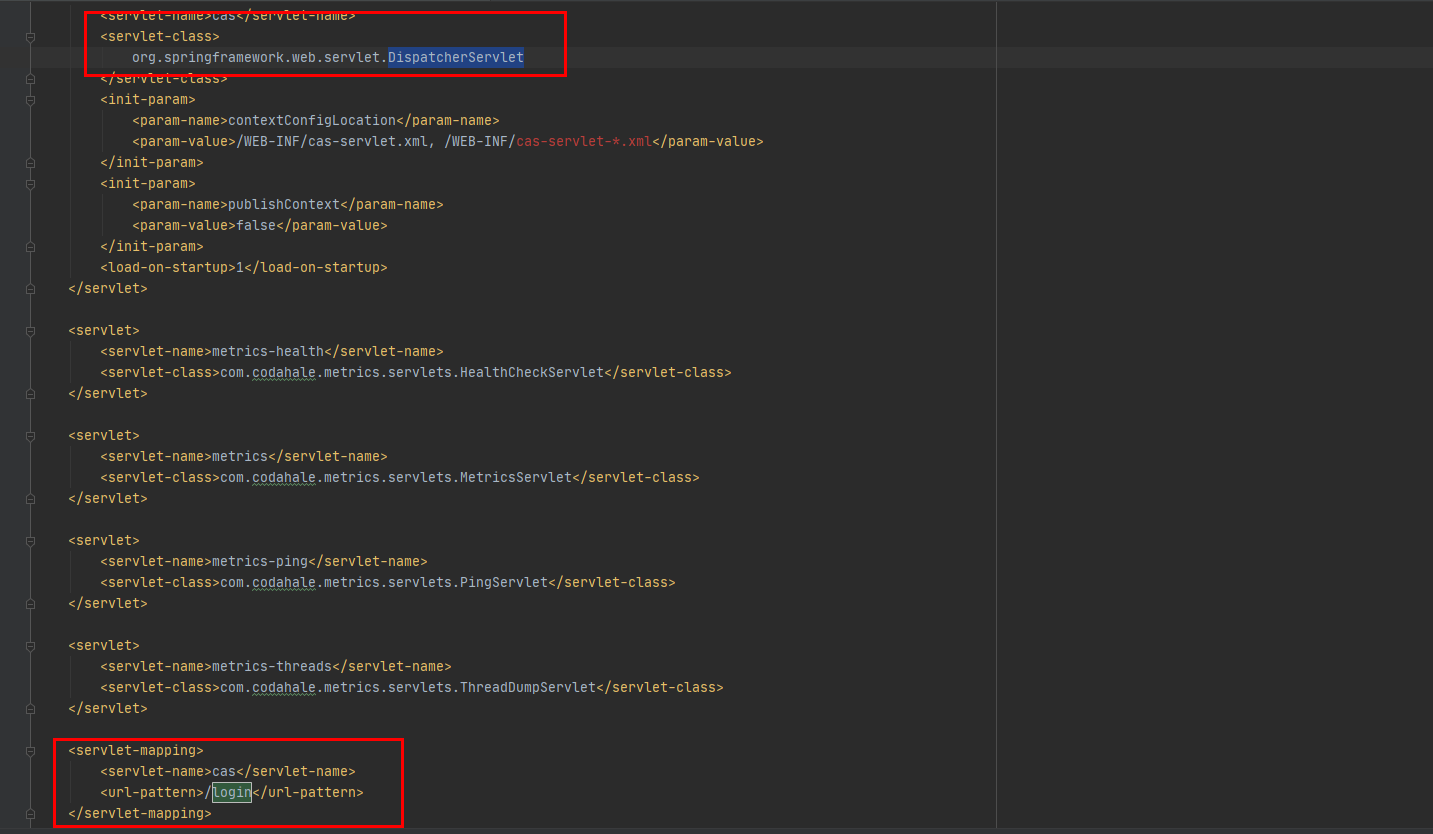

看web.xml得知,该项目基于Spring MVC开发。

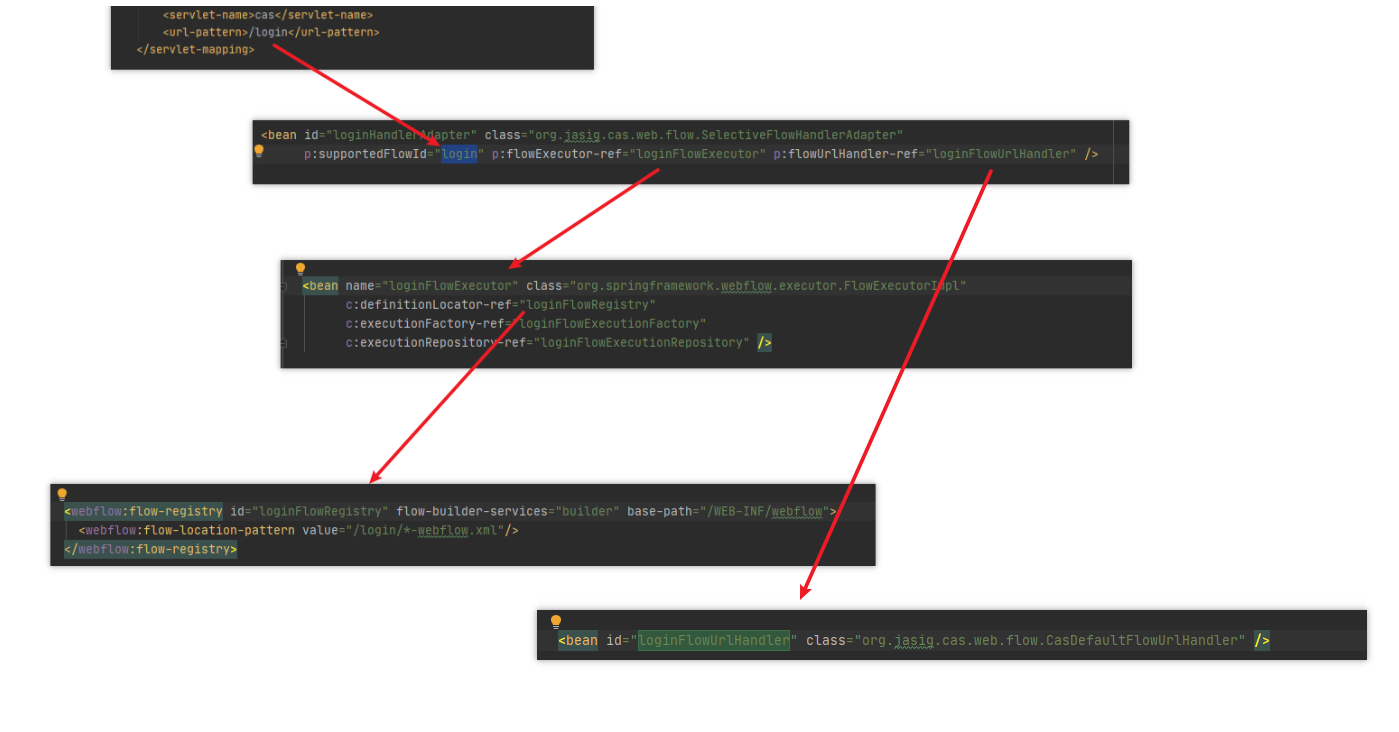

上图请求路径是/login的这里来直接找login的处理方法进行跟踪。

从web.xml中可见,交给了DispatcherServlet去处理。

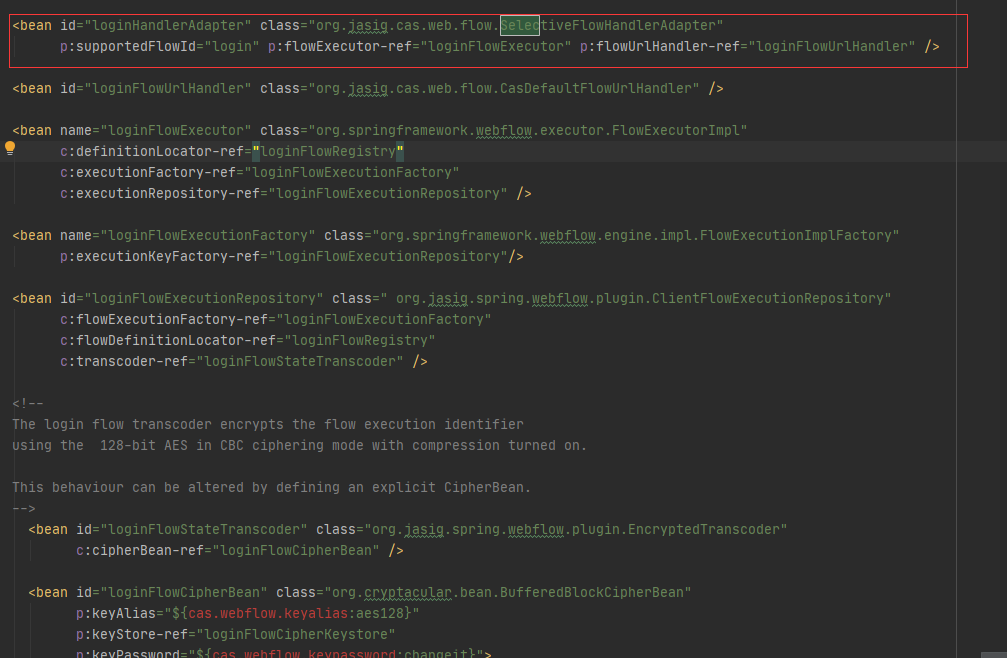

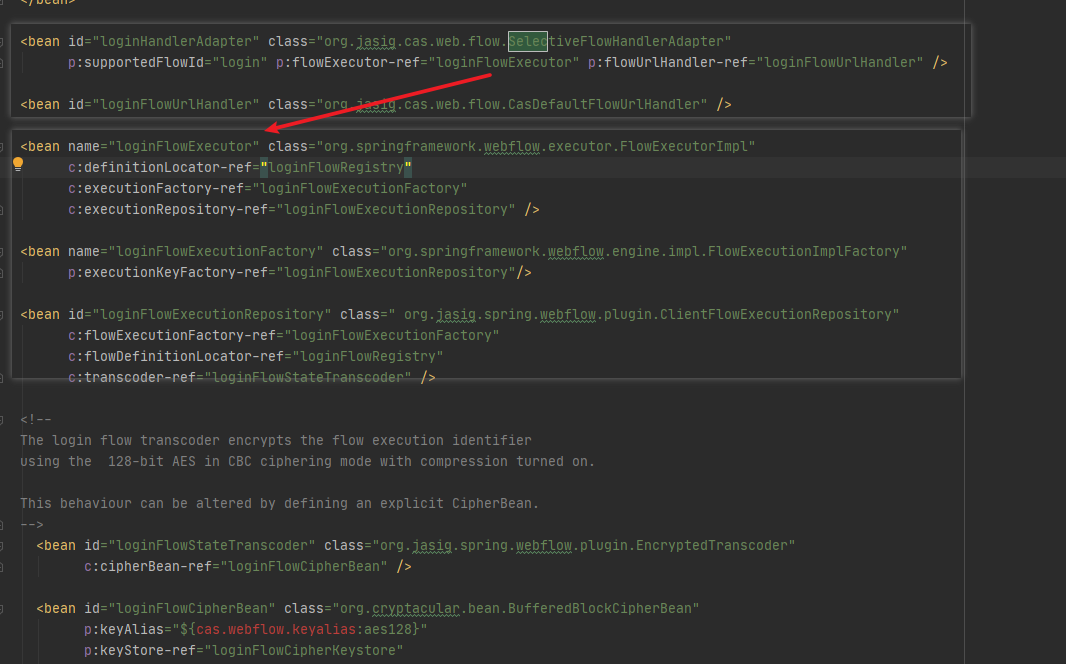

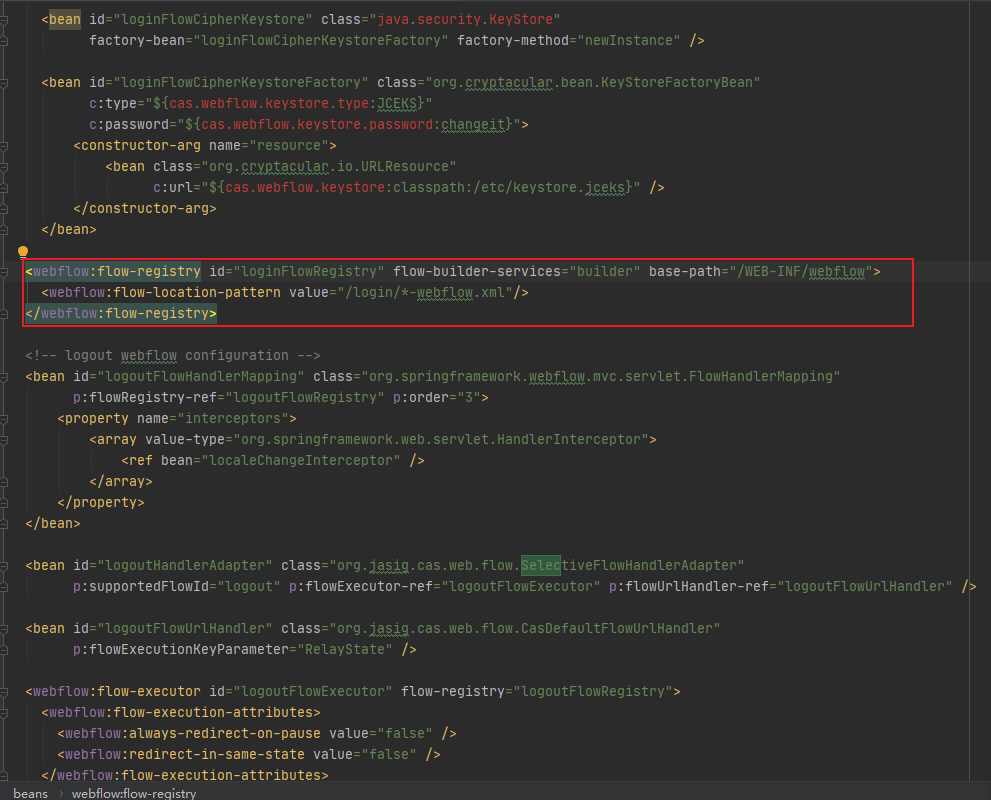

这时候可以查看springmvc的配置文件cas-servlet.xml

注意loginHandlerAdapter这个配置的bean,其中的属性有supportedFlowId的值为"login",同时属性flowExecutor-ref的引用值为loginFlowExecutor。

再看loginFlowExecutor这个bean中所配置的登录流程属性引用值就是我们webflow上下文配置中的loginFlowRegistry这个属性。

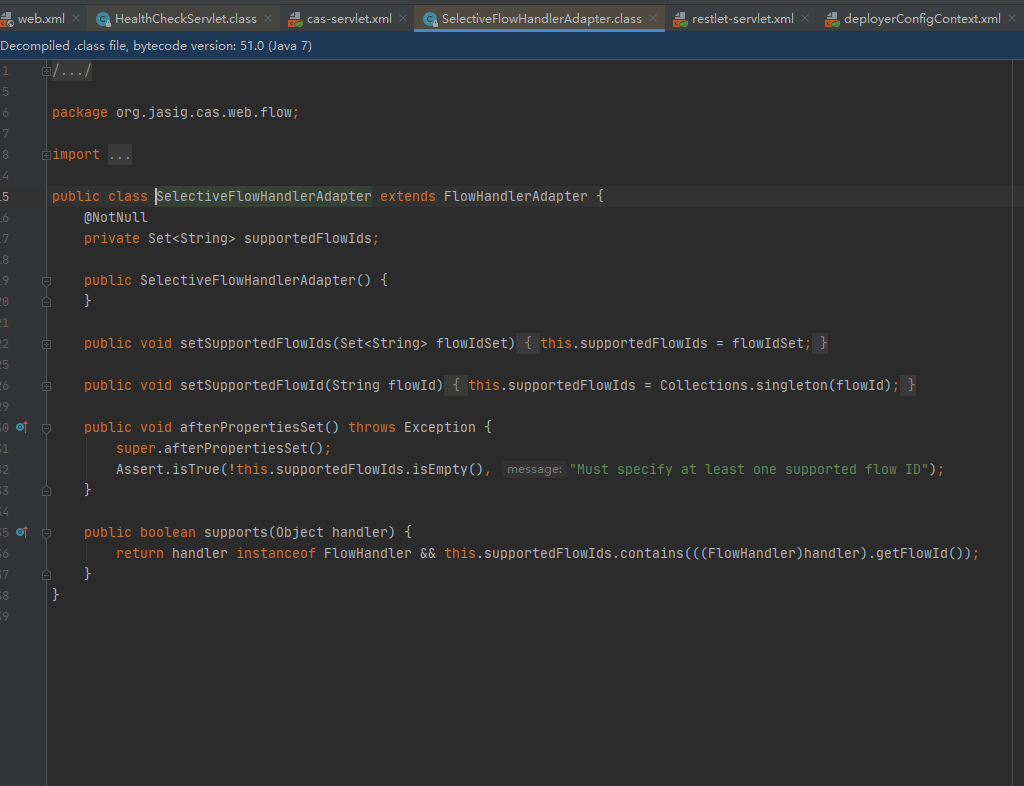

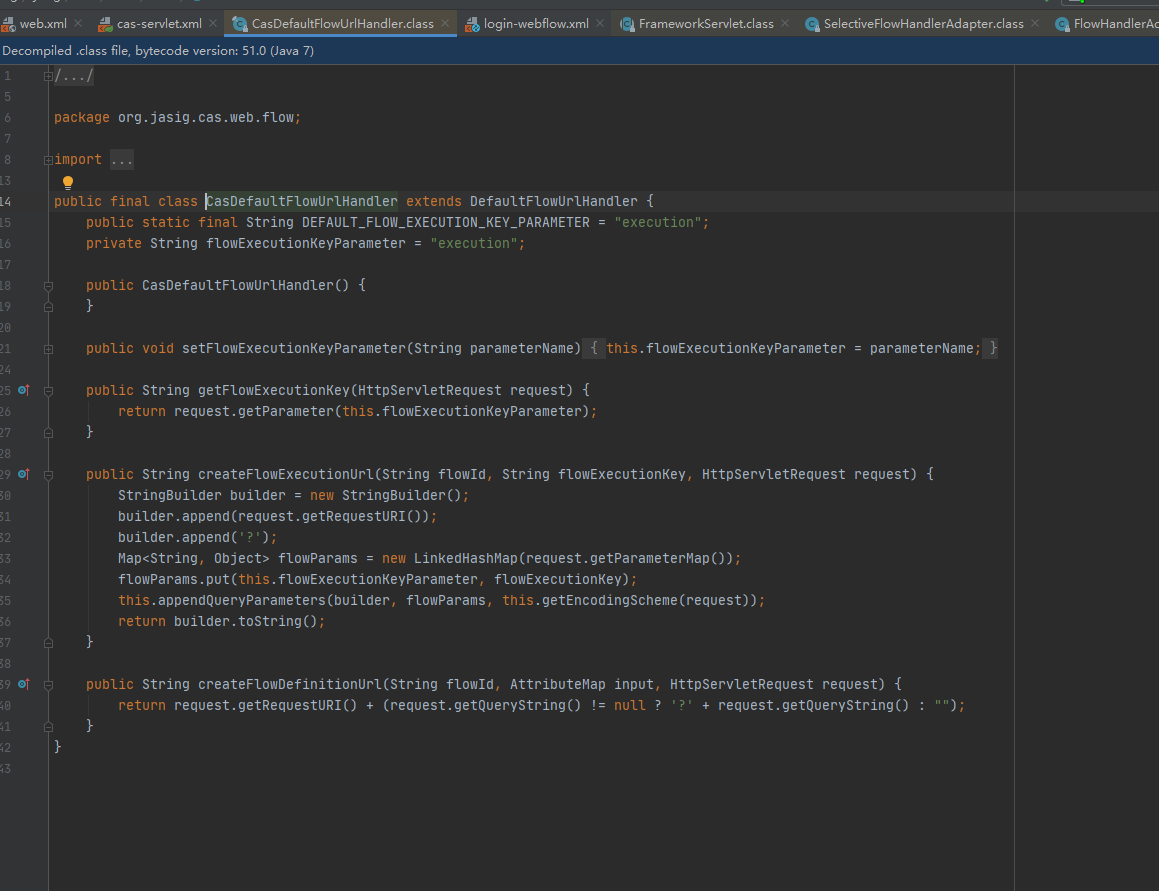

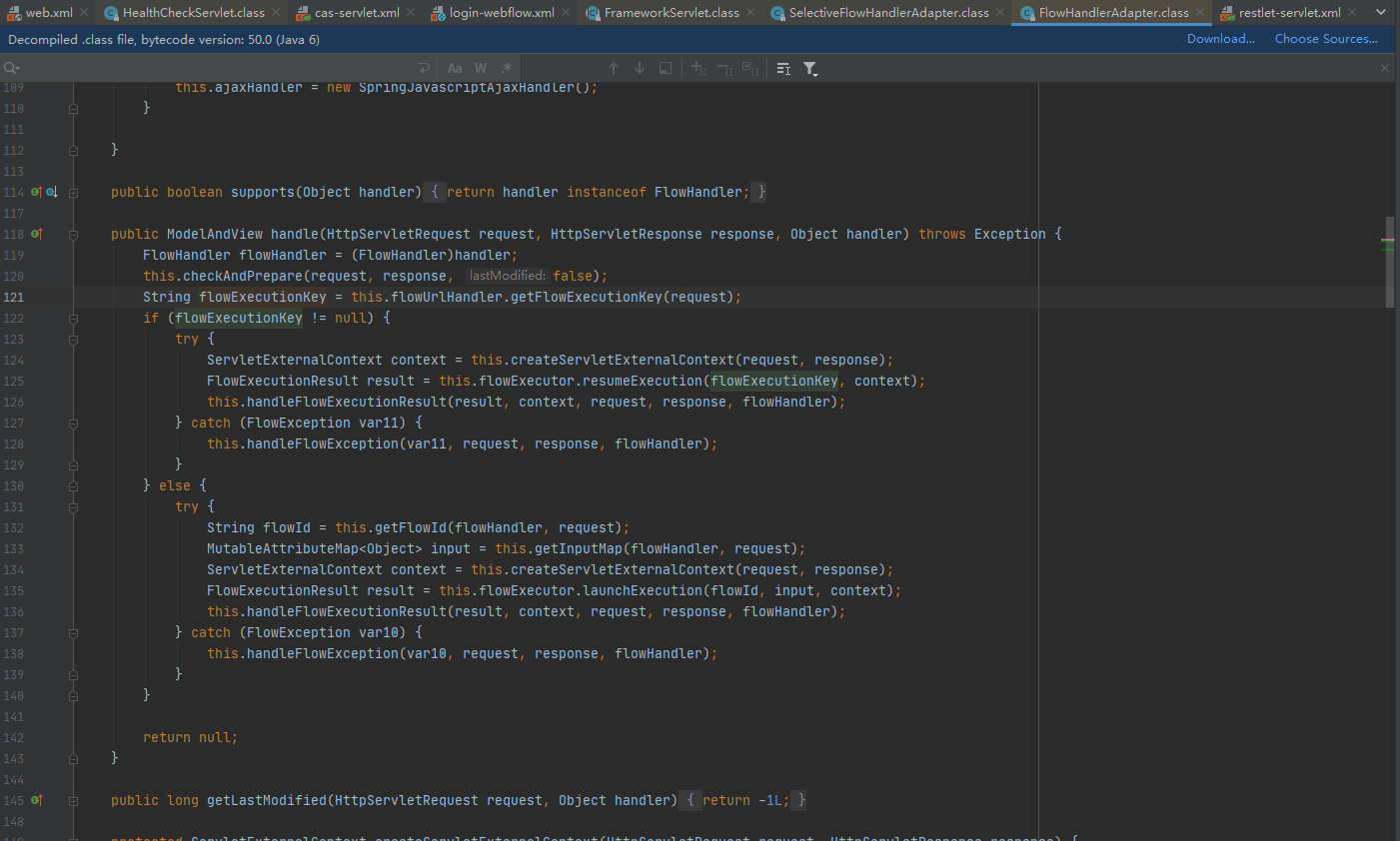

因此我们来看一下loginHandlerAdapter这个bean对应的类为org.jasig.cas.web.flow.SelectiveFlowHandlerAdapter所起的作用,是如何来处理登录动作的。先来看一下这个类的父类org.springframework.webflow.mvc.servlet.FlowHandlerAdapter,这个是Springmvc中的一个类。

FlowHandlerAdapter实现接口HandlerAdapter,而SelectiveFlowHandlerAdapter继承自FlowHandlerAdapter。

SelectiveFlowHandlerAdapter类在cas-server-webapp-actions模块下的org.jasig.cas.web.flow包下。

因此Spring的DispatcherServlet找到要处理的handleAdapter是SelectiveFlowHandlerAdapte。并且根据地址http://localhost:8080/cas/login?service=XXX,得到handler的flowId="login",即流程:loginFlowRegistry。

然后进入下面的handle方法,开始调取流程:

当有登录请求时,spring则会调用该org.jasig.cas.web.flow.SelectiveFlowHandlerAdapter

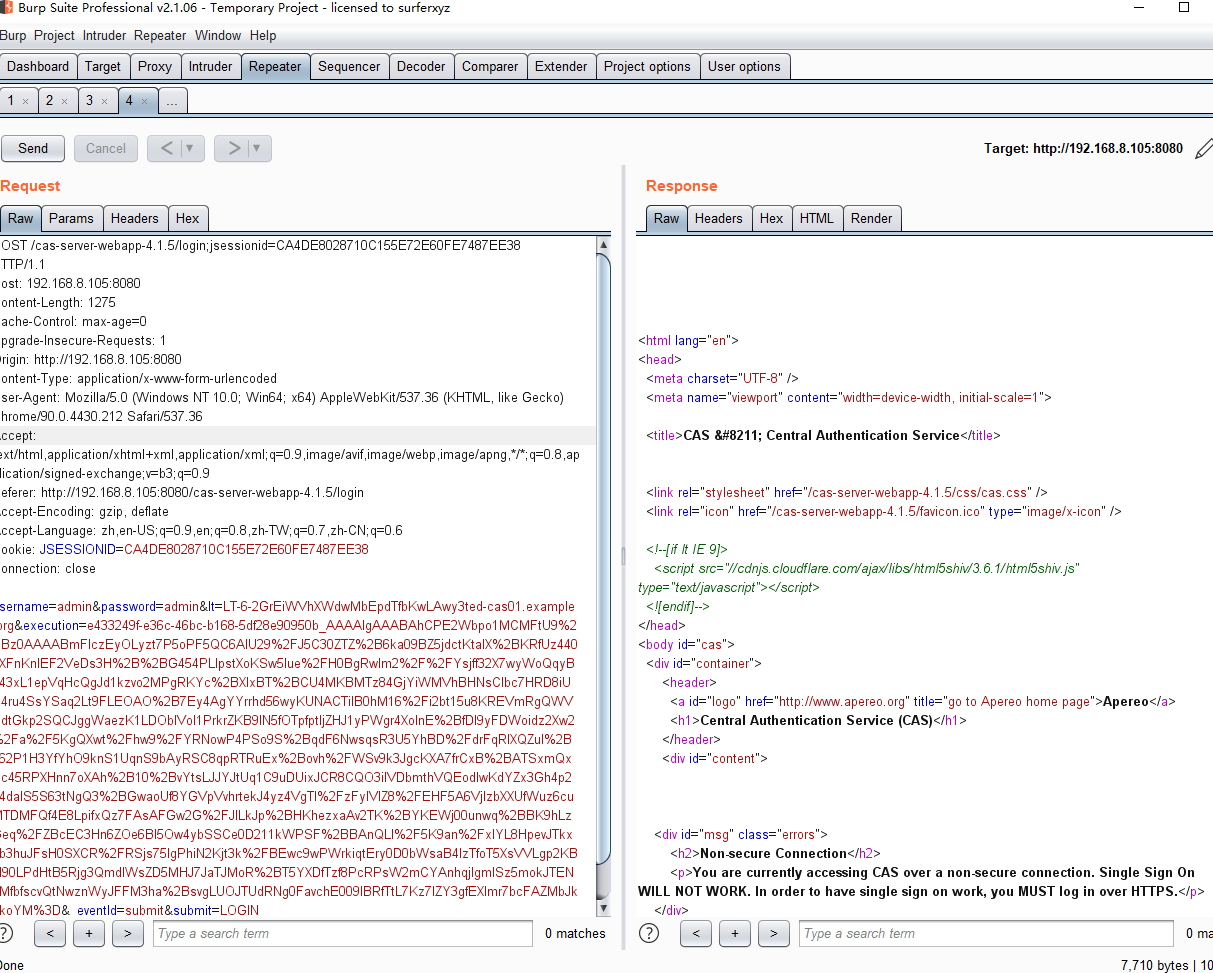

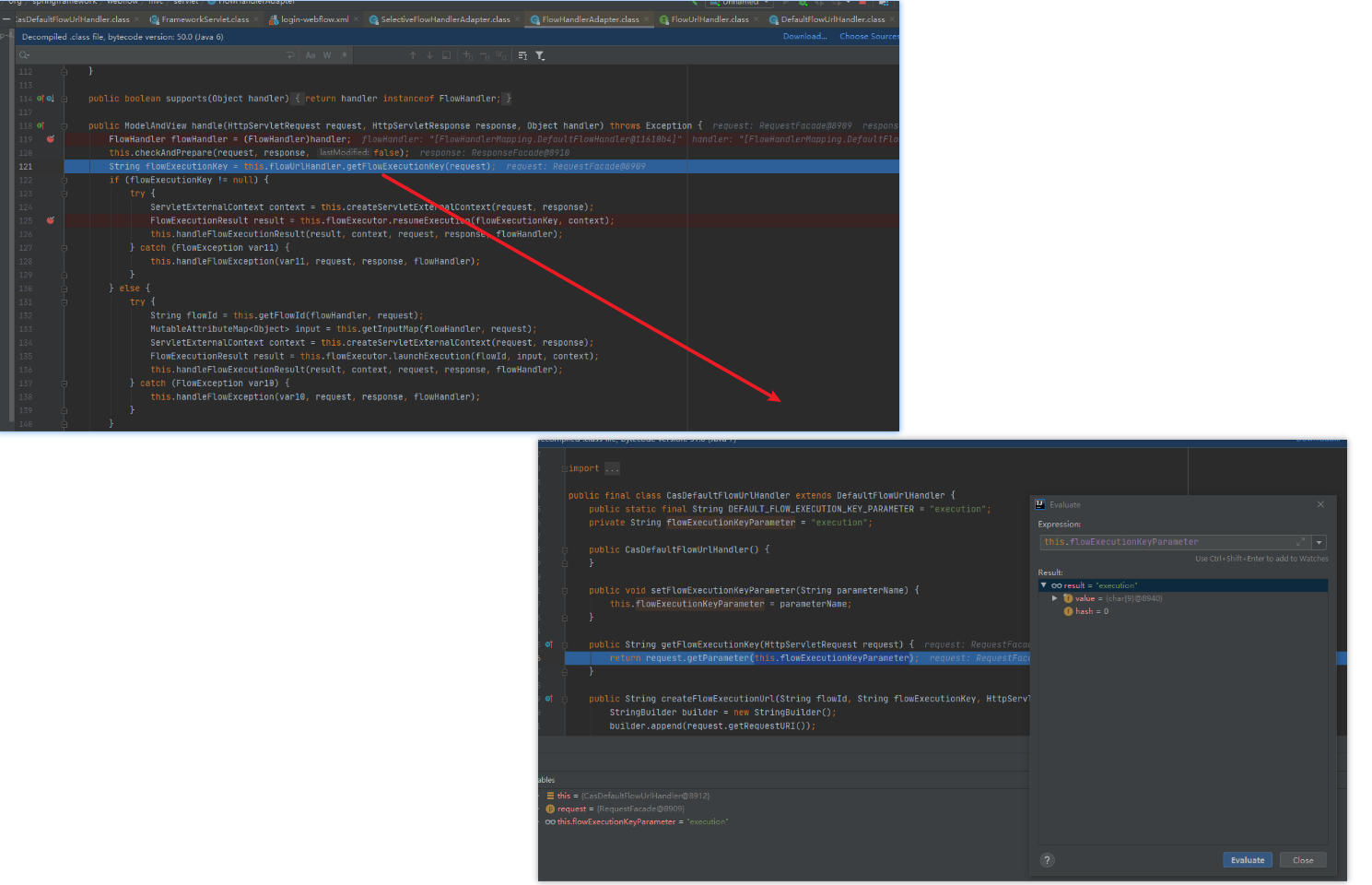

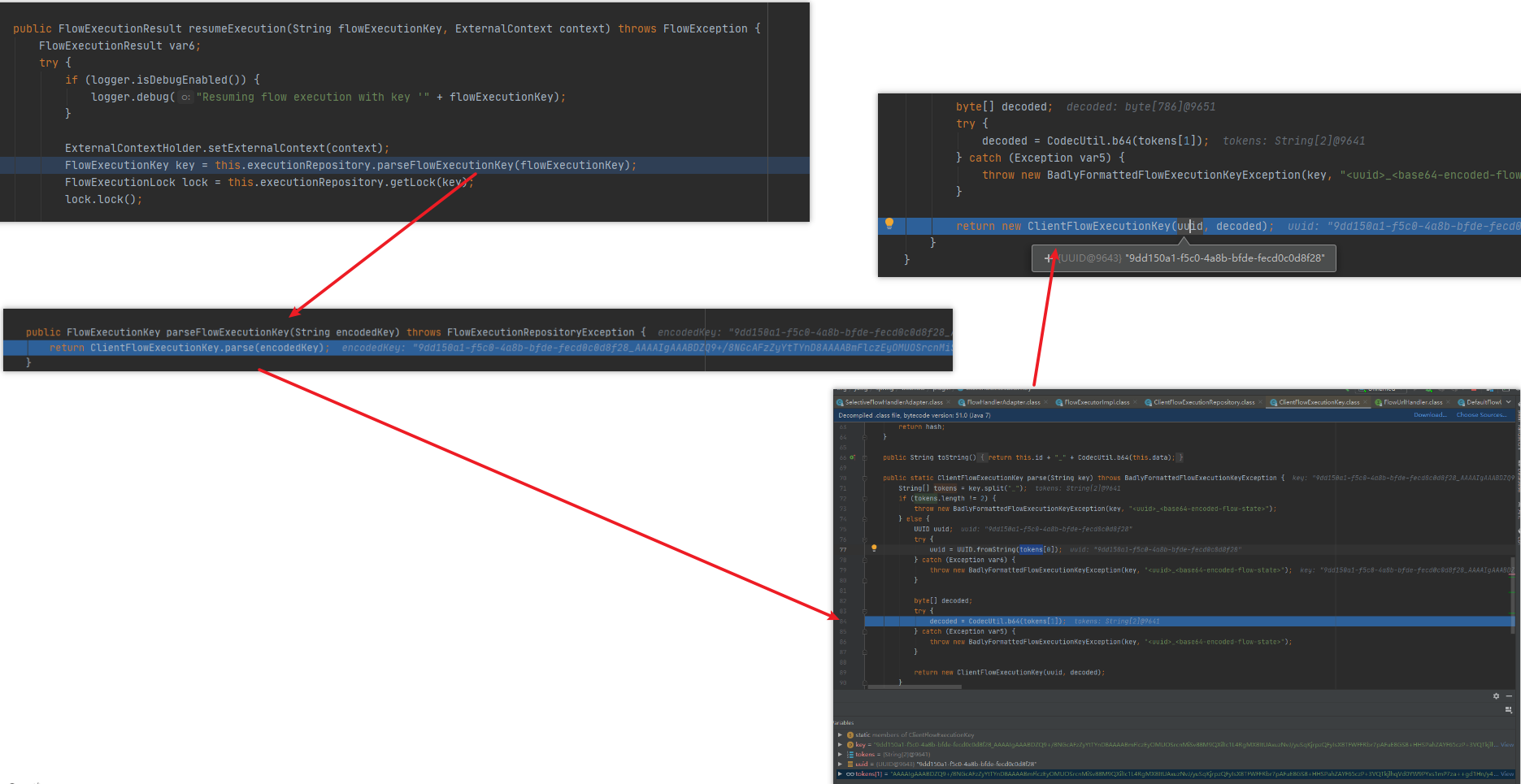

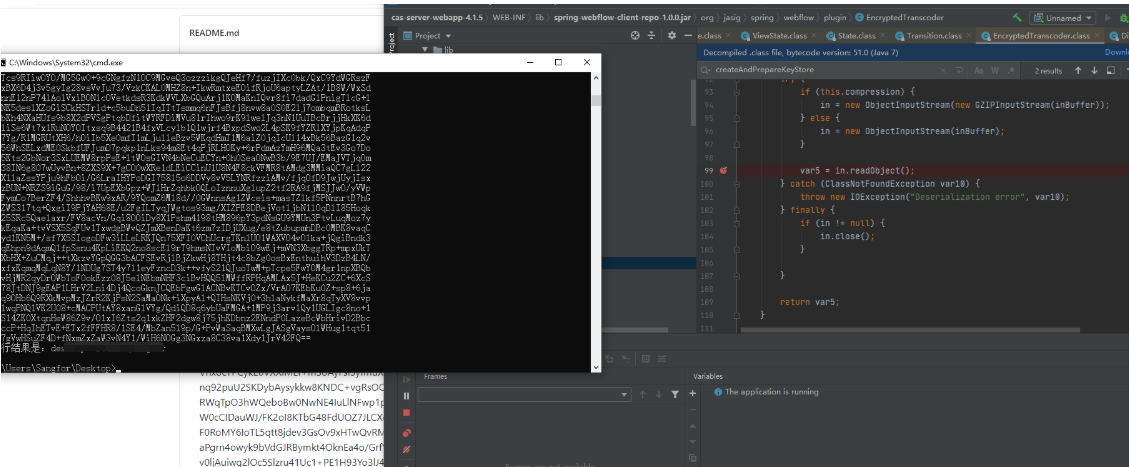

跟进this.flowUrlHandler.getFlowExecutionKey(request)可见,该方法会获取请求中的execution参数。

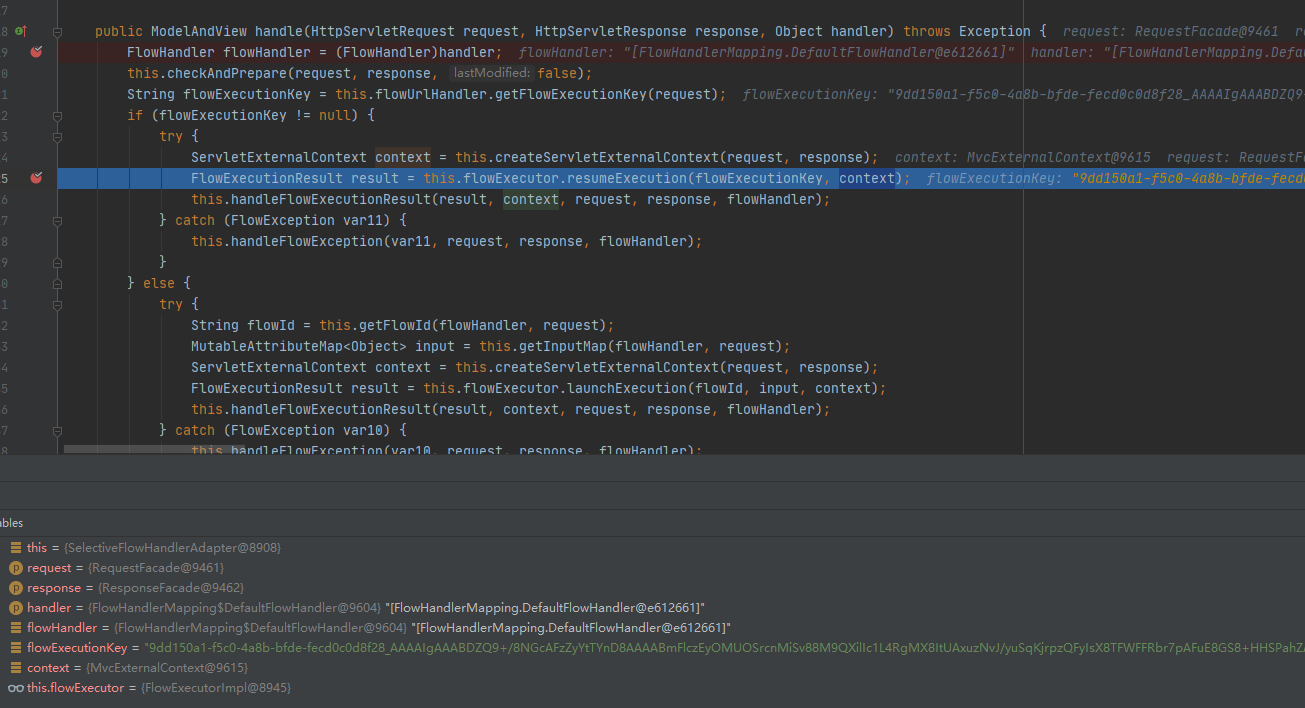

而后会进行调用 this.executionRepository.parseFlowExecutionKey(flowExecutionKey);获取到key。

跟进查看

可见从execution参数,后分割UUID和_后面部分,而后面部分进行base64解密。对返回id和data进行赋值,然后返回ClientFlowExecutionKey对象

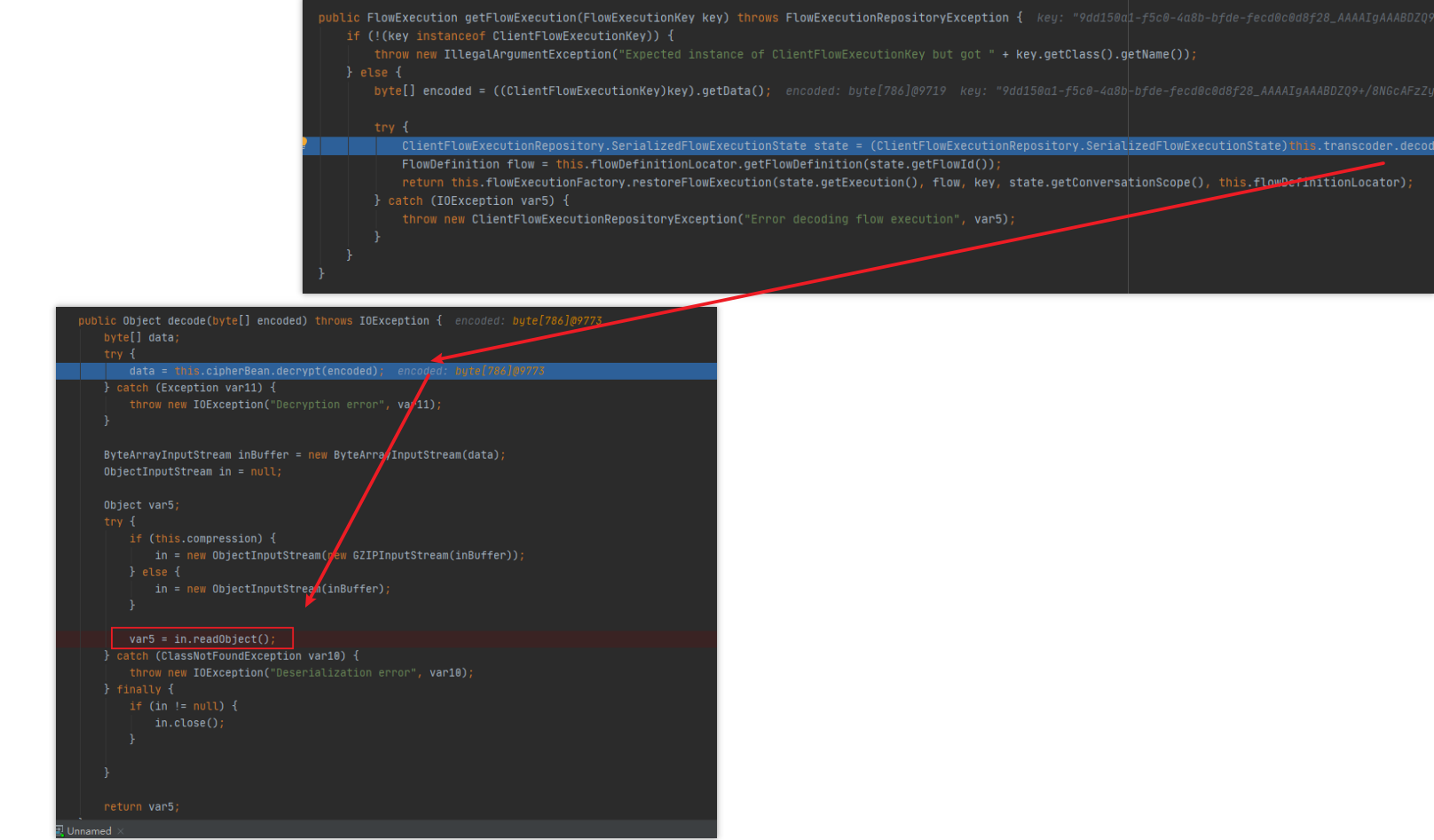

下面调用this.executionRepository.getFlowExecution(key);,将刚刚获取到的ClientFlowExecutionKey对象,即key变量传递。跟进。

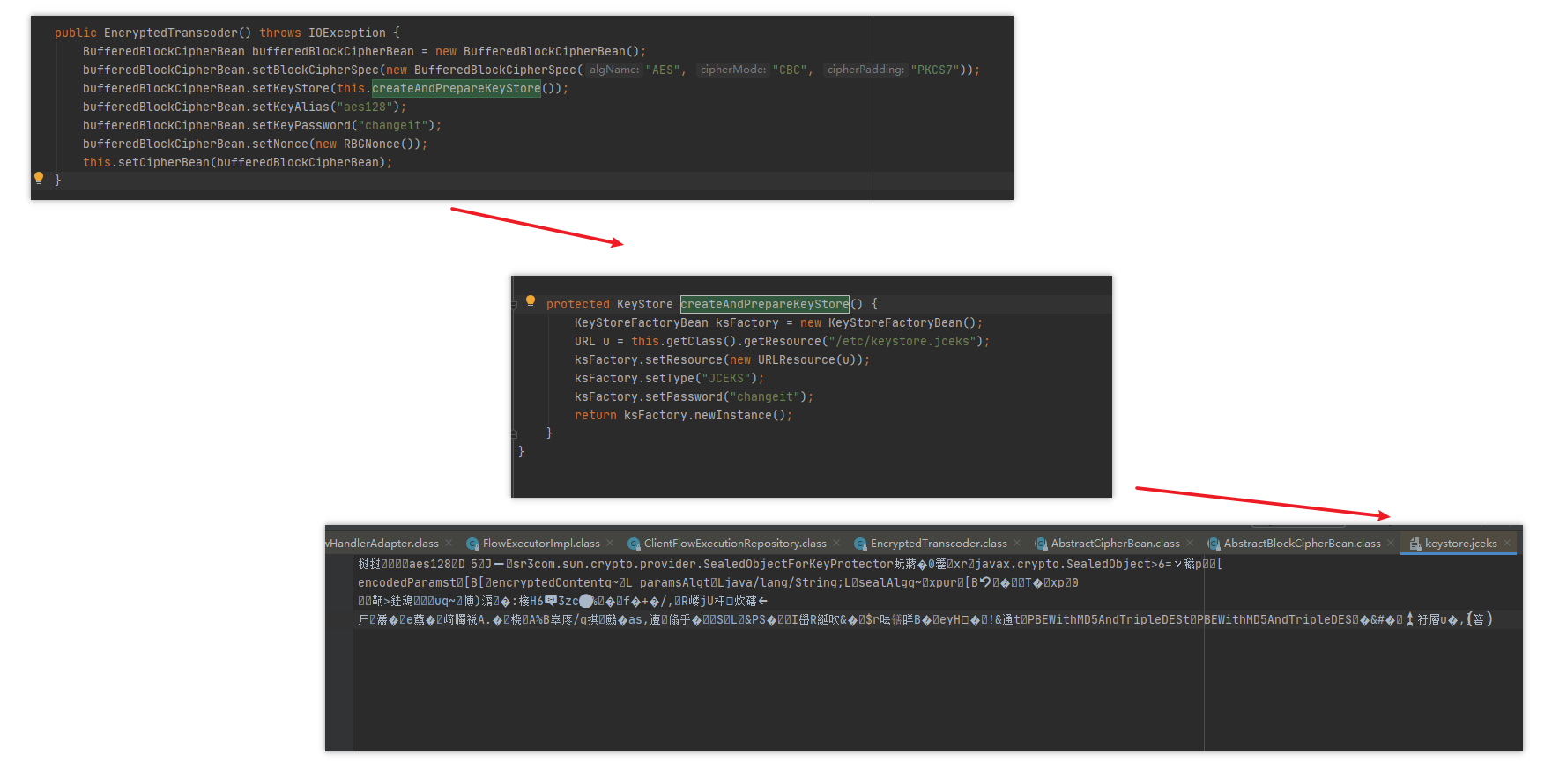

这地方进行了数据的反序列化操作。先来看到构造方法,使用AES/CBC/PKCS7加密方式,并且密钥使用默认的密钥进行加密。

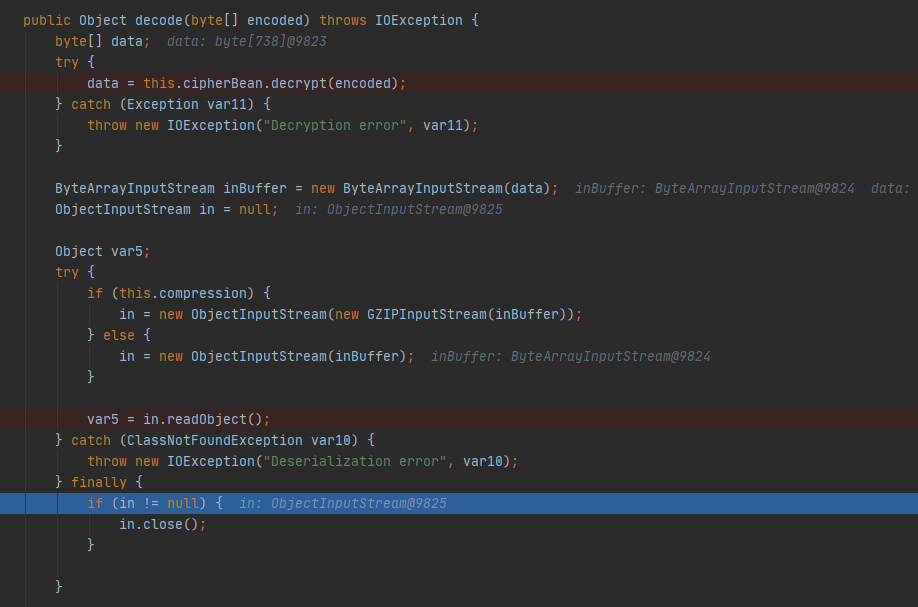

而在解密后还会对数据进行解压缩GZIPInputStream处理后进行反序列化。

漏洞复现与利用

根据以上数据解析分析,我们只需要将cas中加密部分扣出来,然后进行GZIPOutputStream处理,而后将他进行base64加密,将处理后的gadgets加入到execution参数里面即可,当然还需要构造一下前面UUID的值。

从github找到现成工具。

Reference

https://www.anquanke.com/post/id/198842

0x04 结尾

除此外,还有一些值得探讨的地方例如,回显方式的构造

Java安全之Cas反序列化漏洞分析的更多相关文章

- Java安全之Fastjson反序列化漏洞分析

Java安全之Fastjson反序列化漏洞分析 首发:先知论坛 0x00 前言 在前面的RMI和JNDI注入学习里面为本次的Fastjson打了一个比较好的基础.利于后面的漏洞分析. 0x01 Fas ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- ref:Java安全之反序列化漏洞分析(简单-朴实)

ref:https://mp.weixin.qq.com/s?__biz=MzIzMzgxOTQ5NA==&mid=2247484200&idx=1&sn=8f3201f44e ...

- Java安全之Shiro 550反序列化漏洞分析

Java安全之Shiro 550反序列化漏洞分析 首发自安全客:Java安全之Shiro 550反序列化漏洞分析 0x00 前言 在近些时间基本都能在一些渗透或者是攻防演练中看到Shiro的身影,也是 ...

- Fastjson 1.2.22-24 反序列化漏洞分析

目录 0x00 废话 0x01 简单介绍 FastJson的简单使用 0x02 原理分析 分析POC 调试分析 0x03 复现过程 0x04 参考文章 0x00 废话 balabala 开始 0x01 ...

- Fastjson 1.2.22-24 反序列化漏洞分析(2)

Fastjson 1.2.22-24 反序列化漏洞分析(2) 1.环境搭建 我们以ubuntu作为被攻击的服务器,本机电脑作为攻击者 本机地址:192.168.202.1 ubuntu地址:192.1 ...

- Fastjson 1.2.22-24 反序列化漏洞分析(1)

Fastjson 1.2.22-24 反序列化漏洞分析(1) 前言 FastJson是alibaba的一款开源JSON解析库,可用于将Java对象转换为其JSON表示形式,也可以用于将JSON字符串转 ...

- 【JavaWeb】CVE-2016-4437 Shiro反序列化漏洞分析及代码审计

Shiro反序列化漏洞分析及代码审计 漏洞简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. Apache Shiro默认使用了CookieRe ...

- Fastjson反序列化漏洞分析 1.2.22-1.2.24

Fastjson反序列化漏洞分析 1.2.22-1.2.24 Fastjson是Alibaba开发的Java语言编写的高性能JSON库,用于将数据在JSON和Java Object之间互相转换,提供两 ...

随机推荐

- Go-21-结构体

Go语言的面向对象 其他编程语言大多使用关键字"类"(class)来定义封装对象,表示该类的具体特征,然而Go并不是一个纯面向对象的编程语言.Go语言采用更灵活的"结构体 ...

- Ambassador-09-prefix正则表达式

设置 prefix_regex: true,即prefix就可以设置成正则表达式 --- apiVersion: getambassador.io/v2 kind: Mapping metadata: ...

- Salesforce学习之路(十)Aura组件工作原理

很喜欢曾经看到的一句话:以输出倒逼输入.以输出的形式强制自己学习,确实是高效的学习方式,真的很棒.以下仅为个人学习理解,如有错误,欢迎指出,共同学习. 1. 什么是Lightning Componen ...

- Data Mining UVA - 1591

Dr. Tuple is working on the new data-mining application for Advanced Commercial Merchandise Inc. O ...

- Day11_51_Collections工具类之sort方法和list集合的遍历方式

Collections工具类之sort方法 * 使用Collections工具类对List集合进行排序 Collections.sort(List集合) * Collections.sort()方法只 ...

- python 函数对象、函数嵌套、名称空间与作用域

一 函数对象 一 函数是第一类对象,即函数可以当作数据传递 #1 可以被引用 #2 可以当作参数传递 #3 返回值可以是函数 #3 可以当作容器类型的元素二 利用该特性,优雅的取代多分支的if def ...

- 被动信息搜集 - Python安全攻防

概述: 被冻信息搜集主要通过搜索引擎或者社交等方式对目标资产信息进行提取,通常包括IP查询,Whois查询,子域名搜集等.进行被动信息搜集时不与目标产生交互,可以在不接触到目标系统的情况下挖掘目标信息 ...

- 深入探究ASP.NET Core读取Request.Body的正确方式

前言 相信大家在使用ASP.NET Core进行开发的时候,肯定会涉及到读取Request.Body的场景,毕竟我们大部分的POST请求都是将数据存放到Http的Body当中.因为笔者日常开发所使用的 ...

- Sass中连体符(&)的运用

在CSS中,这种想法是无法实现的,但在Sass中,可以轻松的通过连体符&来实现.这也是我们今天要说的. 我们先来回忆一下,CSS中常见的一组样式: /*页面中链接的颜色*/ a {clolor ...

- 【策略模式】策略模式结合Spring实战Demo

策略模式 策略模式用于解决判断分支过多的问题,使代码变得简洁和优雅, 策略模式在多种方式在项目中落地,下面举例说明通过指定不同类型的订单使用策略模式执行不同的业务逻辑 文章参考自公众号:石杉的架构笔记 ...