Weak Session IDs

工具的使用

首先github上下载火狐插件(正版收费),按F12调用

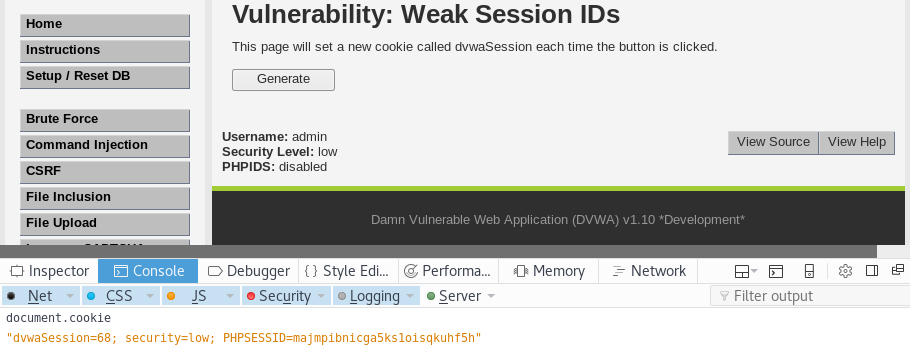

服务器生成sessionID通过response返回给浏览器,sessionID存放在浏览器cookie中,然后再通过cookie发送给服务器验证。

获取浏览器请求的cookie

使用Hackbar伪造,输入要访问的服务器url以及刚获取的cookie,点击execute

这时会自动进入界面。

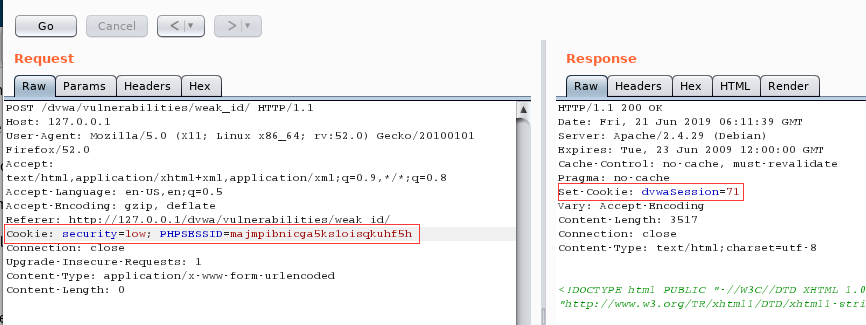

Low Security Level

模拟管理员登录,在浏览器中,点击Generate,Burpsuite抓包,发送到Repeater,go一次,发现:

请求头中:

PHPSESSID=majmpibnicga5ks1oisqkuhf5h; security=low

响应头中:

Set-Cookie: dvwaSession=1

多go几次,发现dvwaSession一直增加,每次加1。

恶意攻击者通过寻找到上述规律,使用浏览器2,成功构造出payload:

Cookie: dvwaSession=71; PHPSESSID=majmpibnicga5ks1oisqkuhf5h; security=low

在无密码认证的情况下,根据cookie用hackbar成功登陆到界面:http://www.dvwa.com/vulnerabilities/weak_id/

Medium Security Level

拟管理员登录,在浏览器里,点击Generate,burp里发现:

请求头中:

Cookie: PHPSESSID=majmpibnicga5ks1oisqkuhf5h; security=medium

响应头中:

Set-Cookie: dvwaSession=1561097825

多go几次,发现dvwaSession和时间戳变化一致。

恶意攻击者通过寻找到上述规律,使用浏览器firefox,成功构造出payload

Cookie: dvwaSession=1561097825; PHPSESSID=majmpibnicga5ks1oisqkuhf5h; security=medium

无密码认证的情况下,根据cookie用hackbar成功登陆到界面:http://www.dvwa.com/vulnerabilities/weak_id/

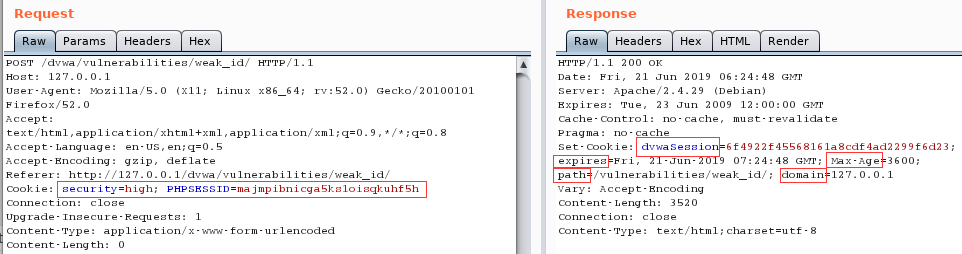

High Security Level

模拟管理员登录,在浏览器 1 里,点击Generate,burp里发现:

name 必需。规定cookie的名称。

value 必需。规定cookie的值。

expire 可选。规定cookie的有效期。

path 可选。规定cookie的服务器路径。

domain 可选。规定cookie的域名。

secure 可选。规定是否通过安全的HTTPS连接来传输cookie。

httponly 可选。规定是否Cookie仅可通过HTTP协议访问。

value 值:last_session_id_high 自增 1,再用 md5 加密

expire 值:当前时间再加一个小时

path 值:/vulnerabilities/weak_id/

多go几次,发现dvwaSession值通过MD5加密。将每次产生的MD5解密,发现解密后的值,发现和低等级中的代码一样,是从0开始加的。

恶意攻击者通过寻找到上述规律,使用浏览器2,成功构造出payload:

Set-Cookie: dvwaSession=182be0c5cdcd5072bb1864cdee4d3d6e;security=high; PHPSESSID=majmpibnicga5ks1oisqkuhf5h

在无密码认证的情况下,成功登陆到界面:http://www.dvwa.com/vulnerabilities/weak_id/

Impossible Security Level

采用随机数+时间戳+固定字符串再进行sha1运算,完全不能猜测到dvwaSession的值。实现了用户安全会话认证。

https://github.com/Mr-xn/hackbar2.1.3

Weak Session IDs的更多相关文章

- DVWA 黑客攻防演练(七)Weak Session IDs

用户访问服务器的时候,一般服务器都会分配一个身份证 session id 给用户,用于标识.用户拿到 session id 后就会保存到 cookies 上,之后只要拿着 cookies 再访问服务器 ...

- 安全性测试入门 (四):Session Hijacking 用户会话劫持的攻击和防御

本篇继续对于安全性测试话题,结合DVWA进行研习. Session Hijacking用户会话劫持 1. Session和Cookies 这篇严格来说是用户会话劫持诸多情况中的一种,通过会话标识规则来 ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- [红日安全]Web安全Day12 – 会话安全实战攻防

本文由红日安全成员: ruanruan 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了 ...

- 搭建DVWA漏洞环境

DVWA是一款开源的渗透测试漏洞练习平台,其中内含XSS.SQL注入.文件上传.文件包含.CSRF和暴力破解等各个难度的测试环境. 搭建步骤: 1.在Windows系统中安装WAMP 下载地址:htt ...

- DVWA学习记录 PartⅧ

Weak Session IDs 1. 题目 用户访问服务器的时候,为了区别多个用户,服务器都会给每一个用户分配一个 session id .用户拿到 session id 后就会保存到 cookie ...

- Tomcat中的Session小结

什么是Session 对Tomcat而言,Session是一块在服务器开辟的内存空间,其存储结构为ConcurrentHashMap: Session的目的 Http协议是一种无状态协议,即每次服务端 ...

- [Spring] spring-session + JedisPool 实现 session 共享

1.至少导入四个jar包: jedis spring-session spring-data-redis commons-pool2 2.bean配置 <?xml version="1 ...

- 使用Spring Session实现Spring Boot水平扩展

小编说:本文使用Spring Session实现了Spring Boot水平扩展,每个Spring Boot应用与其他水平扩展的Spring Boot一样,都能处理用户请求.如果宕机,Nginx会将请 ...

随机推荐

- java定时任务框架Quartz入门与Demo搭建

- javascript正则提取字母和数字小数

var item = {name:"PM2.5"}; item.nameFirst = item.name.replace(/[^a-zA-Z]/g, ''); item.name ...

- vs2015 如何更改背景主题颜色

打开vs2015 步骤:工具--> 选项 -->环境-->常规-->主题设置

- 【NWJS】解析node-webkit(NWJS)的打包和发布

目录结构: contents structure [-] 下载和安装node-webkit 建立一个简单的WEB应用 生成EXE可执行文件 修改icon 封包 Enigma Virtual Box I ...

- python开发笔记-连接rabbitmq异常问题unacked处理

待补充 思路:捕获程序处理异常,异常情况下,也给队列生产者返回“确认”消息

- tensorflow 13:多gpu 并行训练

多卡训练模式: 进行深度学习模型训练的时候,一般使用GPU来进行加速,当训练样本只有百万级别的时候,单卡GPU通常就能满足我们的需求,但是当训练样本量达到上千万,上亿级别之后,单卡训练耗时很长,这个时 ...

- 【转载】 tf.ConfigProto和tf.GPUOptions用法总结

原文地址: https://blog.csdn.net/C_chuxin/article/details/84990176 -------------------------------------- ...

- 浅入深出ETCD之【raft原理】

前言 这次我们来说说,有关于etcd原理的一些事情.之前我们已经了解到了etcd是一个分布式的k-v存储,那么它究竟是如何保证数据是如何复制到每个节点上面去的呢?又是如何保证在网络分区的情况下能正常工 ...

- Scheduling In Go

https://www.ardanlabs.com/blog/2018/08/scheduling-in-go-part1.html https://blog.altoros.com/golang-i ...

- B+树比B树更适合实际应用中操作系统的文件索引和数据库索引

B+树比B树更适合实际应用中操作系统的文件索引和数据库索引 为什么选择B+树作为数据库索引结构? 背景 首先,来谈谈B树.为什么要使用B树?我们需要明白以下两个事实: [事实1]不同容量的存储器, ...