主机加固之windows2003

这篇与上一篇的win7主机加固内容大体类似,部分有些不同。这篇也可以用来尝试加固windows XP。

1. 配置管理

1.1用户策略

注意:在对Windows系统加固之前先新建一个临时的系统管理员账号;用来恢复加固中可能出现的问题

1.1.1 用户权限策略配置(适用于服务器或公用工作站)

1.按下win+R,输入框输入 winver,确认系统版本。

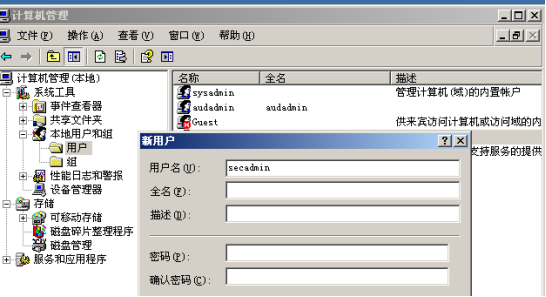

2.按下win+R,输入框输入 compmgmt.msc,进入“计算机管理->本地用户和 组->用户->右键-->新用户”,分别创建安全管理员(secadmin)、审计管理员 (audadmin);然后将Administrator重命名为系统管理员(sysadmin);

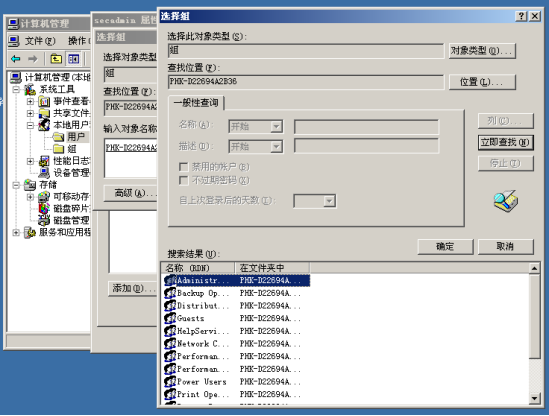

3.安全管理员权限配置: 选择用户“secadmin”,右击“属性”,进入“隶属于->添加->选择组->高级->立即查找”,同时选择 Backup Operators 和 Power Users 组,点击确定;

4.审计管理员权限配置: 选择用户“audadmin”,右击“属性”,进入“隶属于->添加->选择组->高级- >立即查找”,同时选择 Event Log Readers 和 Performance Log User 组, 点击确定;

5.系统管理员权限配置: 选择用户“sysadmin”,右击“属性”,进入“隶属于->添加->选择组-> 高级->立即查找”,选择 Network Configuration Operators 组和 Administrator组,点击确定;

1.1.2 删除或禁用系统无关用户

加固说明:删除、禁用或锁定与设备运行、维护等工作无关的账户,避免无关账户被黑客利用。

1.按下win+R,输入框输入 compmgmt.msc;

2.查看窗口左侧的本地用户和组-->用户-->右侧信息栏,查找与设备运行、维护等工作无关的用户账户,右击删除;

3.右击 Guest 用户,点击“属性”,勾选“帐户已禁用”,点击确定。

1.1.3 开启屏幕保护程序

(加固说明:操作系统设置开启屏幕保护,并将时间设定为 5 分钟,避免非法用户使用系统。)

1)进入屏幕保护程序

进入“控制面板->显示->屏幕保护程序”;

2)选择屏幕保护程序界面,设置“等待”为 5,勾选“在恢复时使用密码保护”,点击确定.

1.2身份鉴别

1.2.1 用户口令复杂度策略

(加固说明:口令长度不小于 8 位,由字母、数字和特殊字符组成,不得与账户名相同,避

免口令被暴力破解。)

1. 进入“控制面板->管理工具->本地安全策略->帐户策略->密码策略”;

2. 双击“密码长度最小值”,设置“密码长度最小值”为 8 个字符,点击确定;

3.双击“密码必须符合复杂性要求”,勾选已启用,点击确定。

1.2.2 用户登录失败锁定

(加固说明:配置当用户连续认证失败次数超过 5 次,锁定该用户使用的账户 10 分钟,避

免账户被恶意用户暴力破解。)

1. 进入“控制面板->管理工具->本地安全策略->账户策略->帐户锁定策略”;

2. 双击“帐户锁定阀值”设置,设置无效登录次数为 5 次,点击确定;

3. 双击“帐户锁定时间”设置,设置锁定时间 10 分钟,点击确定。

1.2.3 用户口令周期策略

(设置账户口令的生存期不长于 90 天,避免密码泄露。)

1. 进入“控制面板->管理工具->本地安全策略->帐户策略->密码策略”;

2. 双击“密码最长使用期限(密码最长存留期)”,设置“密码最长使用期限”为90 天,点击确定。

1.2.4 用户口令过期提

(密码到期前提示用户更改密码,避免用户因遗忘更换密码而导致账户失效。)

1. 进入“控制面板->管理工具->本地安全策略->本地策略->安全选项”;

2. 双击“交互式登录:在密码到期前提示用户更改密码”,设置为 10 天,点击

确定。

1.2.5系统不显示上次登录用户名

(操作系统不显示上次用户名,避免用户名泄露。)

1. 进入“控制面板->管理工具->本地安全策略->本地策略->安全选项”;

2. 双击“交互式登陆:不显示上次的用户名”,选择“已启用”,点击确定。

1.3主机配置

1.3.2 关闭默认共享

(关闭 Windows 硬盘默认共享,防止黑客从默认共享进入计算机窃取资料。)

1. 进入“开始->控制面板->管理工具->计算机管理(本地)->共享文件夹->共享”;

2. 查看右侧窗口,选择对应的共享文件夹(例如 C$,D$,ADMIN$,IPC$等)右击停止共享。

1.3.3 禁止未登录前关机

(设置 Windows 登录屏幕上不显示关闭计算机的选项,避免用户名暴露。)

1. 进入“控制面板->管理工具->本地安全策略->本地策略->安全选项”;

2. 双击“关机: 允许系统在未登录前关机”,设置属性为“已禁用”,

点击确定。

1.3.4 关机时清除虚拟内存页面文件

(设置关机时清除虚拟内存页面文件,避免虚拟内存信息通过硬盘泄露。)

1. 进入“开始->控制面板->管理工具->本地安全策略->本地策略->安全选项”;

2. 双击“关机: 清除虚拟内存页面文件”,属性设置为“已启用”,点击确定。

1.3.5 禁止非管理员关机

(仅允许 Administrators 组进行远端系统强制关机和关闭系统,避免非法用户关

闭系统。)

1. 进入“开始->控制面板->管理工具->本地安全策略->本地策略->用户权限分

配”;

2. 分别双击“关闭系统”和“从远程系统强制关机”选项,仅配置系统管理员

(sysadmin)用户。

1.4软件管理

1.4.1 卸载无关软件

1. 确认系统中必须安装的软件列表;

2. 删除与业务系统无关的软件

进入“开始->控制面板->程序与功能”,查找与系统 业务无关的软件,选择需要卸载的软件,右键选择 “卸载/更改”按钮,卸载完成。

【备注:禁止安装与工作无关或存在安全漏洞的软件,应按照如下原则安装软件:

1. 工作站:仅安装系统客户端的基础运行环境和文档编辑( WPS),解压

缩(WinRAR),SSH 客户端等应用软件;

2. 服务器:仅安装承载业务系统运行的基础软件环境。】

2. 网络管理

2.1网络服务管理

2.1.1 关闭不必要的服务

注意:主要关闭远程、打印、共享服务

1.确认系统应用需要使用的服务;

2.按下win+R,输入框中输入 services.msc 命令;

3.双击需要关闭的服务,点击停止按钮以停止当前正在运行的服务;

4.将启动类型设置为禁用,点击确定。

在执行系统加固前确认系统应用无需使用该服务。建议关闭以下服务:

Server

Alerter

Clipbook

Computer Browser

DHCP Client

Messenger

Remote Registry Service

Routing and Remote Access

Telnet

Print Spooler

Terminal Service

Task Scheduler

Messenger

remote Registry

DNS Client

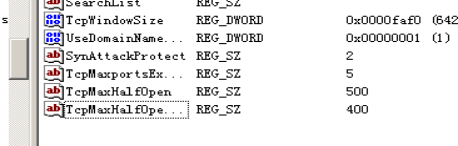

2.1.2 启用 SYN 攻击保护

(启用 SYN 攻击保护,防御黑客 SYN 攻击。)

1. 按下win+R,输入框中输入 regedit 命令;

2. 查看注册表项,进入

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters;

3. 新建字符串值,重命名为 SynAttackProtect,双击修改数值数据为 2;

4. 新建字符串值,重命名为 TcpMaxportsExhausted,双击修改数值数据为 5;

5. 新建字符串值,重命名为 TcpMaxHalfOpen,双击修改数值数据为 500;

6. 新建字符串值,重命名为 TcpMaxHalfOpenRetried,双击修改数值数据为

400。

备注

1. 指定触发 SYN 洪水攻击保护所必须超过的 TCP 连接请求数的阀值为 5;

2. 指定系统拒绝的连接请求数的阈值为 500;

3. 指定 TCP 的半连接数的阈值为 400。

2.2防火墙功能

(开启防火墙会影响业务通讯,开启前先联系厂家)

2.2.1 开启防火墙功能

加固说明:打开系统自带防火墙,减小被网络攻击的风险。

操作步骤:

1.按下 +R,输入框中输入 Firewall.cpl;

2.点击启用 Windows 防火墙。

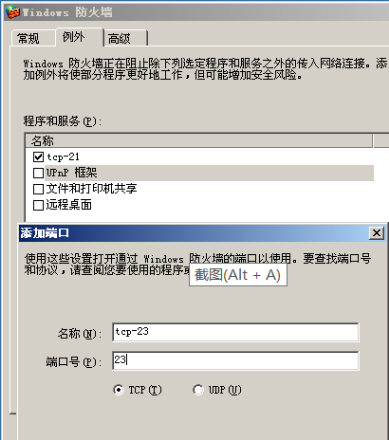

2.2.2 防火墙配置访问控制规则

加固说明:端口禁止开放:TCP21,TCP23,TCP/UDP135,TCP/UDP137,TCP/UDP138,

TCP/UDP139,TCP/UDP445。

端口应限制访问 IP:TCP3389。

操作步骤:

(1)按下win+R,输入框中输入 Firewall.cpl,进入"Windows 防火墙—>例外"

(2)选择协议和端口;

2.2.3 关闭系统非法端口

(关闭端口:TCP21,TCP23,TCP/UDP135,TCP/UDP137,TCP/UDP138, TCP/UDP139,TCP/UDP445。

端口应限制访问 IP:TCP3389)

关闭135端口

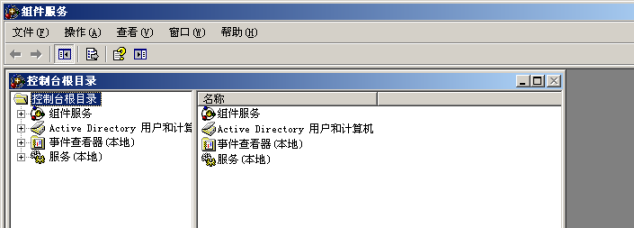

(1) 单击 “开始”——“运行”,输入“dcomcnfg”,单击“确定”,打开组件服务。

(2) 在弹出的“组件服务”对话框中,选择“计算机”选项。

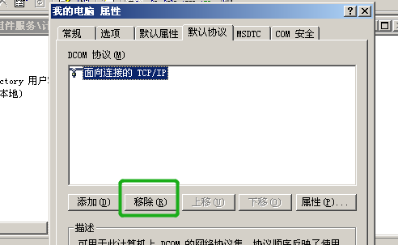

(3) 点击“计算机”,右键单击“我的电脑”,选择“属性”,在出现的“我的电脑

属性”对话框“默认属性”选项卡中,去掉“在此计算机上启用分布式COM”前的勾。

(4) 选择“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“移除”按钮。

单击“确定”按钮,设置完成,重新启动系统后即可关闭135端口

关闭端口 137、138、139

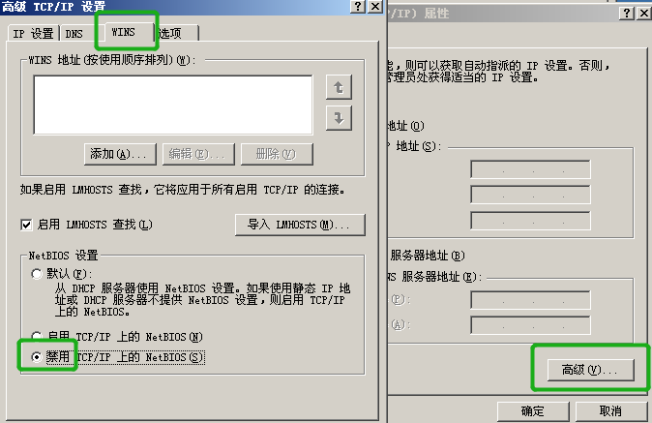

(1) 在控制面板选择“网络连接”,选择“本地连接”打开。

(2) 单击“属性”按钮。

(3) 在出现的“本地连接属性”对话框中,选择“Internet协议(TCP/IP)”,双击打开

(4) 在出现的“Internet协议(TCP/IP)属性”对话框中,单击“高级”按钮。

(5) 在出现的“高级TCP/IP设置”对话框中,选择“WINS”选项卡。在“WINS”选项卡,“NetBIOS

设置”下,选择“禁用TCP/IP上的” NetBIOS

单击“确定”,重新启动后即可关闭139端口。

关闭 445端口

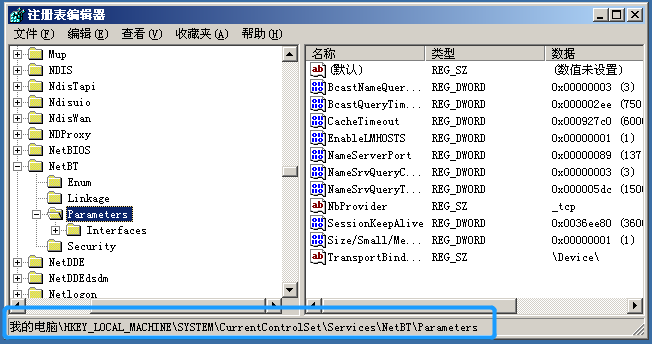

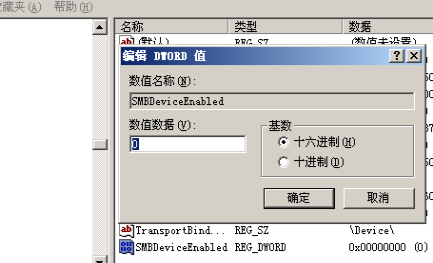

(1) 单击“开始”——“运行”,输入“regedit”,回车,打开注册表。

(2) 找到注册表项“HKEY_LOCAL_MACHINE\System\Controlset\Services\NetBT\Parameters”。

(3) 选择“Parameters”项,右键单击,选择“新建”——“DWORD值”。

(4) 将DWORD值命名为“SMBDeviceEnabled”,右键单击“SMBDeviceEnabled”值,选择“修改”

(5) 在出现的“编辑DWORD值”对话框中,在“数值数据”下,输入“0”,单击“确定”按钮,完成设置。

3. 接入管理

3.1外设接口

3.1.1 禁用大容量存储介质(USB 存储设备)

(禁用 USB 存储设备,防止利用 USB 接口非法接入。)

1.按下win+R,在输入框输入 regedit,打开注册表编辑器;

2.进入 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR;

3.双击右侧注册表中的“Start”项,修改值为 4。

3.2自动播放

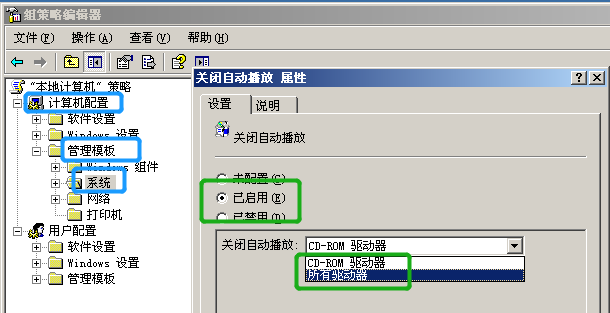

3.2.1 关闭自动播放功能

(关闭移动存储介质或光驱的自动播放或自动打开功能,防止恶意程序通过 U 盘或光盘等移动存储介质感染主机系统。)

1.按下win+R,输入框中输入 gpedit.msc,进入“本地组策略编辑器”;

2.配置关闭自动播放策略:

(1) 进入“计算机配置->管理模板->系统”;

(2) 在窗口右下角有个“标准”窗格中,双击“关闭自动播放”,选择“已启用”;

(3) 在“选项”中,选择“所有驱动器”,点击确定。

3.3远程登录

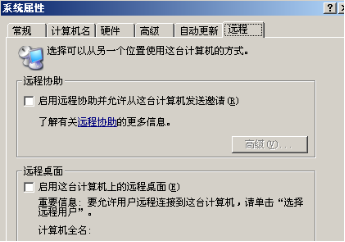

3.3.1 关闭远程主机 RDP 服务

(处于网络边界的主机 RDP 服务应处于关闭状态,有远程登录需求时可由管理员临

时开启,避免非法用户利用 RDP 服务漏洞进行攻击。)

(1) 右击“我的电脑”,选择“属性”,点击“远程”选项卡;

(2) 取消勾选“启用这台计算机上的远程桌面”和“启用远程协助并允许这台计算机发送邀请”,点击确定。

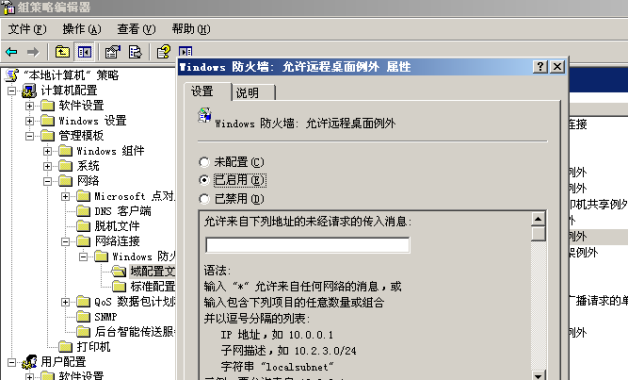

3.3.2 限制远程登录的 IP(如果以关闭远程桌面,无需进行该操作)

(仅限于指定 IP 地址范围主机远程登录,防止非法主机的远程访问。)

1.按下 +R,输入框输入 gpedit.msc,进入“本地组策略编辑器”;

2. 分别进入“计算机配置->管理模板->网络->网络连接->Windows 防火墙->域

配置文件”和“标准配置文件”,执行 3、4 步操作;

3. 双击“允许远程桌面例外”,选择“已启用”;

4. 填入允许远程登录到本机的主机 IP 地址,并以逗号分隔,点击确定。

3.3.3 禁止用户更改计算机名

1.按下win+R,输入框输入 gpedit.msc,打开“本地组策略编辑器”;

2. 进入“用户配置->管理模板->桌面”;

3. 双击“从‘我的电脑’上下文菜单中删除属性”,设置为“已

启用”,点击确定。

3.3.4 主机间登录禁止使用公钥验证

(禁止凭据管理器保存通过域身份验证的密码和凭据,避免用户信息泄露。)

1. 进入“控制面板->管理工具->本地安全策略->本地策略->安全选项”;

2. 双击“网络访问,不允许存储网络身份验证的凭据或.NET Passports”,选择“已启

用”,点击确定。

3.4 外部连接管理

3.4.1 禁止使用无线设备

1.核实是否存在无线网卡,若存在,请执行以下操作并拔出网卡设备;

2.按下win+R,在输入框输入 devmgmt.msc,进入“设备管理器”;

3.选择网络适配器,找到无线网卡、蓝牙无线收发适配器设备名称;

4.右击该设备,选择“禁用”,点击“是”。

4. 日志与审计

4.1日志与审计

4.1.1 配置日志策略

(配置系统日志策略配置文件,对系统登录、访问等行为进行审计,为后续问题追

溯提供依据。)

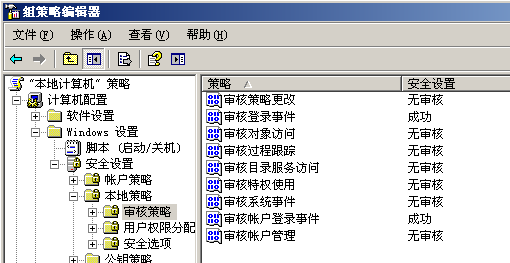

1.按下 +R,输入框输入 gpedit.msc,进入“本地组策略编辑器”;

2.进入“计算机配置->Windows 设置->安全设置->本地策略->审核策略”;

3 对审核策略进行如下设置:

审核账户登录事件:成功,失败;

审核账户管理:成功,失败;

审核目录服务访问:失败;

审核登录事件:成功,失败;

审核对象访问:成功,失败;

审核策略更改:成功,失败;

审核特权使用:失败;

审核过程追踪:无审核;

审核系统事件:成功,失败;

4.设置完成后,点击确定。

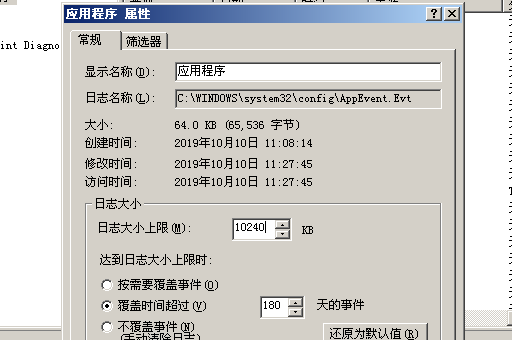

4.1.2 配置日志文件大小

(设置日志文件大小限值,为审计日志数据分配合理的存储空间或存储时间。)

- 进入事件查看器的日志配置

按下 +R,输入框输入 eventvwr,进入

进入“控制面板->管理工具->事件查看器->Windows 日志”;

2.依次右击“应用程序”、“安全性”、“系统”、“转发事件”,选择“属性->常规”,设置“日志大小上限”为 10240KB; 设置 “达到日志大小上限时->改写为 180 天;

4.1.3 禁止普通用户修改审计策略

( 设置合适的用户权限策略,禁止普通用户修改和删除日志配置。)

将审计策略修改权限仅赋予审计管理员,操作步骤参考

1.1.1 用户权限策略配置。

5. 恶意代码防范

5.1防病毒软件

5.1.1 安装防病毒软件

(安装防病毒软件,防止恶意代码的攻击。)

1. 安装防病毒软件;

2. 关闭【发现病毒自动处理功能】,

3. 当查到病毒是先查看该文件是否为重要业务中的,如果是业务中的则添加到白

名单;

4. 如果误杀了业务软件,先不要着急卸载杀毒软件,应该先找到被误杀的软件进

行恢复。

5. 使用离线安装包将病毒库更新至最新;

6. 后期定期升级杀毒软件和病毒库。

5.2数据执行保护

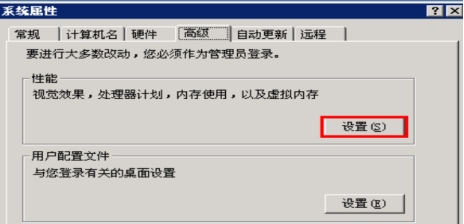

5.2.1 数据执行保护(DEP)

(对 Windows 操作系统程序和服务启用系统自带 DEP 功能(数据执行保护),防止

在受保护内存位置运行恶意代码。)

- 找到桌面的”我的电脑“或者开始---所有程序-- 我的电脑图标,右键 属性

2.出现系统属性对话框中,找到”设置”选项卡

3.出现的 设置菜单中,找到”数据执行保护“ 如下图会出现当前系统可能有影响的程序

4.选择”经为基本的windows程序和服务启用DEP功能“,然后点击应用即可关闭

主机加固之windows2003的更多相关文章

- CentOS 7 主机加固手册-下

CentOS 7 主机加固手册-上 CentOS 7 主机加固手册-中 CentOS 7 主机加固手册-下 0x1f 删除禁用非必要的服务 删除非必要的服务 # Remove yum remove ...

- CentOS 7 主机加固手册-中

CentOS 7 主机加固手册-上 CentOS 7 主机加固手册-中 CentOS 7 主机加固手册-下 0x0c 设置/boot/grub2/grub.cfg权限 Set grub.conf ...

- CentOS 7 主机加固手册-上

TIPs: 世界上有一撮人专门研究主机安全加固基线,有兴趣的读者可以到 http://benchmarks.cisecurity.org/ 获取更加详细专业的主机安全基线配置文档.或者到 https: ...

- 主机加固之win7

这套主机加固方案很简单,一步一步按着顺序来弄就可以,部分步骤还配有相关图片.可以先用虚拟机来做一次加固,以防弄错后不好恢复.记得弄个快照,以防万一.下次有空写个win7暴力破解~ 1. 配置管理 1. ...

- Hacker一月间

我给自己的新赛季制定了一个计划,就是研究Kali,一个大集成开源软件系统,不过是用来做Hacker的. 以前其实想玩玩这个,但负责信息安全,总是担心安全漏洞这里安全漏洞哪儿,其实自己很害怕有安全漏洞, ...

- Red Hat EX413 通过笔记

最近通过了EX413考试,在这里记录一下- EX413是Red Hat RH413对应的考试,RH413主要涉及Linux主机加固内容.考试大概18题的样子,给两台虚拟机,然后按照各个题目要求进行安全 ...

- CHIMA网络安全攻防大赛经验分享

比赛模式 第一轮:20分钟基础知识赛(50道题) 安全运维,法律法规,linux操作系统等 第二轮:50分钟CTF夺旗(5道题) 题目涵盖 密码学 运用多种工具,如ASCII对照,古典密码,凯撒密码, ...

- Linux主机操作系统加固规范

对于企业来说,安全加固是一门必做的安全措施.主要分为:账号安全.认证授权.协议安全.审计安全.总的来说,就是4A(统一安全管理平台解决方案),账号管理.认证管理.授权管理.审计管理.用漏洞扫描工具 ...

- linux主机安全加固-个人经验

说明:我并没有一个系统的网络安全知识体系,随笔里面提到的内容是个人在从事运维行业这几年中总结出来的一点经验,仅供大家参考. 说到linux主机安全加固,我可以想到的就是三个方向吧,基线整改.访问控制和 ...

随机推荐

- Linux双网口配置时重复配置DEFROUTE和GATEWAY

配置一台机器时,沿袭了原有网口配置,修改网口名,把em1全部修改改为eth0 mv ifcfg-em1 ifcfg-eth0 mv ifcfg-em2 ifcfg-eth1 改完以后,机器变得不稳定, ...

- MyEclipse使用教程——使用DevStyle Icon Designer(二)

[MyEclipse CI 2019.4.0安装包下载] DevStyle主题包括一个Icon Designer,允许您自定义图标.Icon Designer包含在DevStyle主题中,可作为Ecl ...

- HDU6740 2019CCPC秦皇岛赛区 J. MUV LUV EXTRA

题目:http://acm.hdu.edu.cn/showproblem.php?pid=6740思路:求小数部分后k位的真前后缀 倒着kmp就好 #include<bits/stdc++.h& ...

- restful api 相关

404:资源没有找到400:参数错误 200:Get获取成功201:Post创建成功202:Put更新成功 401:未授权403:当前的资源禁止 500:服务器的未知错误 错误码 错误信息 当前url ...

- Notepad++设置快捷键及外部命令

<NotepadPlus> <InternalCommands> <Shortcut id="41020" Ctrl="no" A ...

- python中list.sort()与sorted()的区别

list.sort()和sorted()都是python的内置函数,他们都用来对序列进行排序,区别在于 list.sort()是对列表就地(in-place)排序,返回None:sorted()返回排 ...

- [洛谷P4072] SDOI2016 征途

问题描述 Pine开始了从S地到T地的征途. 从S地到T地的路可以划分成n段,相邻两段路的分界点设有休息站. Pine计划用m天到达T地.除第m天外,每一天晚上Pine都必须在休息站过夜.所以,一段路 ...

- wx小程序知识点(五)

五.双向绑定和 vue 的区别 ① vue 中实现双向绑定只需要修改 this.data var vm = new Vue({ el: '#example', data: { message: 'He ...

- Spring MVC遭遇checkbox的问题解决方案

转:http://lavasoft.blog.51cto.com/62575/1407213 Spring MVC遭遇checkbox的问题是:当checkbox全不选时候,则该checkbox域的变 ...

- 关于session、cookie、sessionStorage、localStorage的简要理解

一.cookie和session 首先session和cookie用于浏览器客户端与服务端进行数据交互,通过会话的方式跟踪浏览器用户身份 (1) cookie 1.1) 一般由服务器生成,可以设置失效 ...