ettercap局域网DNS欺骗实现过程

转载:https://www.cnblogs.com/hkleak/p/5043063.html

笔记一:ettercap是什么?

我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具,功能相信用过的朋友多多少少都知道,但这两款工具是在windows下运行的。

而ettercap是在linux下运行的 。其实功能都是差不多的,我称呼它为嗅探工具,ARP欺骗,DNS,劫持,中间人攻击等等。总之这是一款强大的安全测试工具。

笔记二:DNS简单说明

了解DNS是什么:Domain Name System (域名系统 简称:DNS) //详细资料自己查百度

了解DNS欺骗是什么:攻击者(黑客)冒充域名服务器进行欺骗的一种行为 //详细资料自己查百度

了解DNS原理原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,

这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

笔记三:DNS欺骗举例

(故事纯属虚构):

那是一个夜黑风高的夜晚,又是刮风,有事闪电的,本想在撸几盘撸啊撸,搞的我心情一点都不好,于是关掉电脑准备睡觉了,然而突然啊的一声!瞬间把我从困意中拉了回来,在仔细一听~~~

在发现是隔壁宾馆在做爱爱,尼玛~~~搞这么大声做什么?让我怎么睡觉啊?尼玛的,决定展开一次入侵隔壁电脑。。。

准备工作:

隔壁电脑:192.168.1.12 (宾馆一般都装有还原精灵 所以电脑是裸奔(多数没装防火墙) ) //受害者机器

自带笔记本:192.168.1.11 (kali linux系统 接上宾馆自己那间房的网线) //入侵者机器

网关IP:192.168.1.1

踩点:

怎么知道隔壁的电脑IP地址?

先看自己的房间号,比如是5-11(假如表示5楼11间房),在来到自己房间看自己电脑的IP地址,一般是192.168.1.11

那么隔壁的自己出门去看门牌就知道了,(假如是5-12),那么隔壁的IP地址就是192.168.1.12 最后在ping一下 通了 说明电脑开着,不同,说明电脑关着,或者防火墙什么的。。。

这个方法比较死?当然其它方法也有,根据自己经验而定。。。

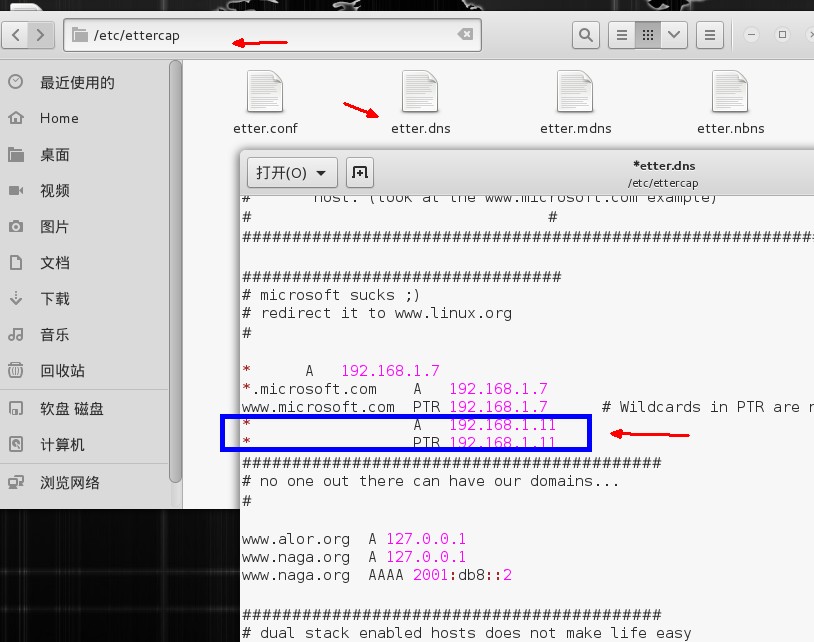

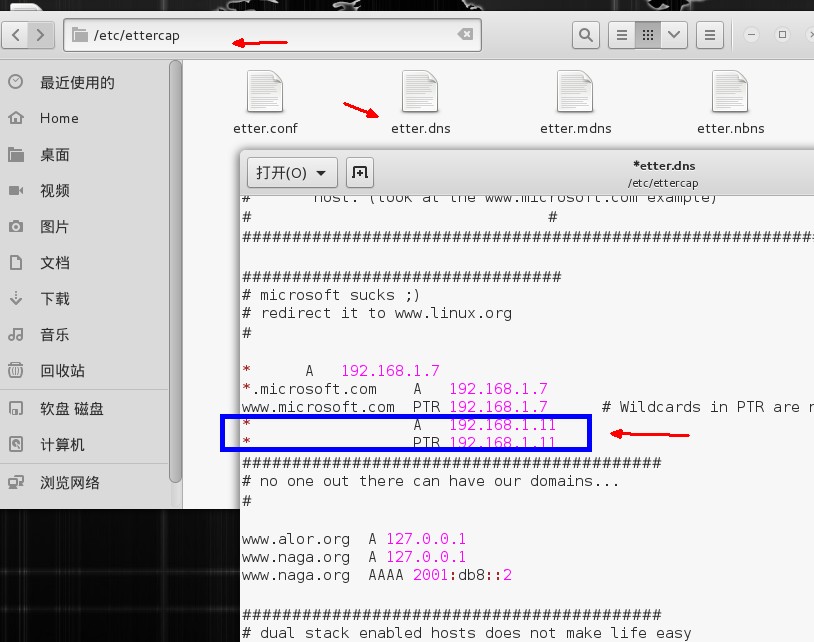

首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns

在对应的位置添加对应的 标识和IP地址 * 代表所有域名 后边就是你要欺骗为的IP地址,这里是当然是我自己的主机IP地址啦

然后记得保存。

再来编辑/var/www/html/index.html文件 改成你定义页面 这里我简单的改了下

因为后边我们要启动apache2 也就是网页服务器 这是主页文件,说白了目的是为了DNS欺骗成功后,

当受害者(隔壁宾馆两口)访问域名访问网站后,打开的页面就是我们这里的这个主页文件里边的内容。。。。编辑好了---记得保存

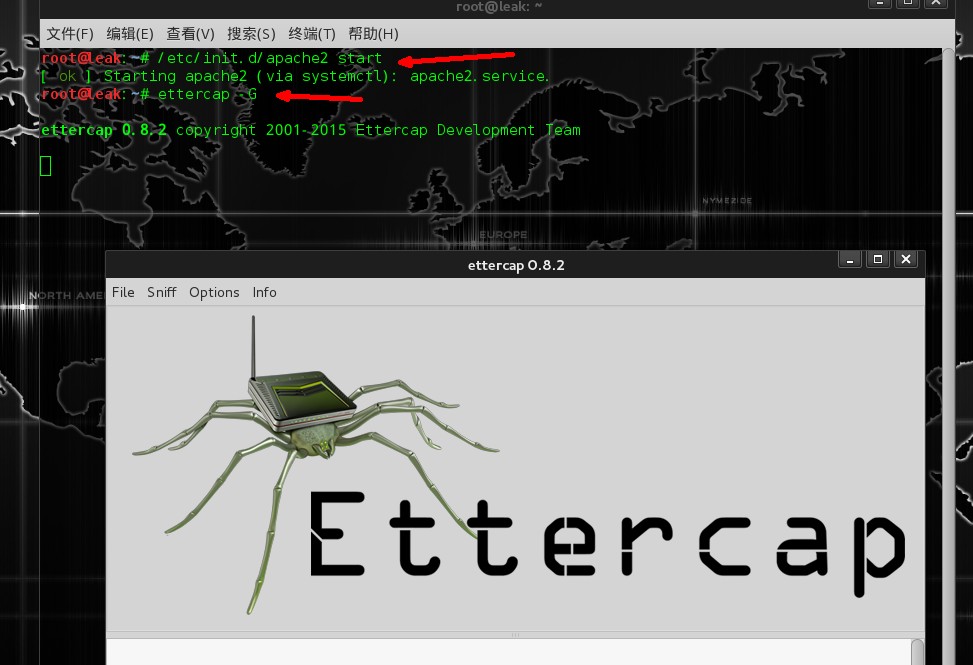

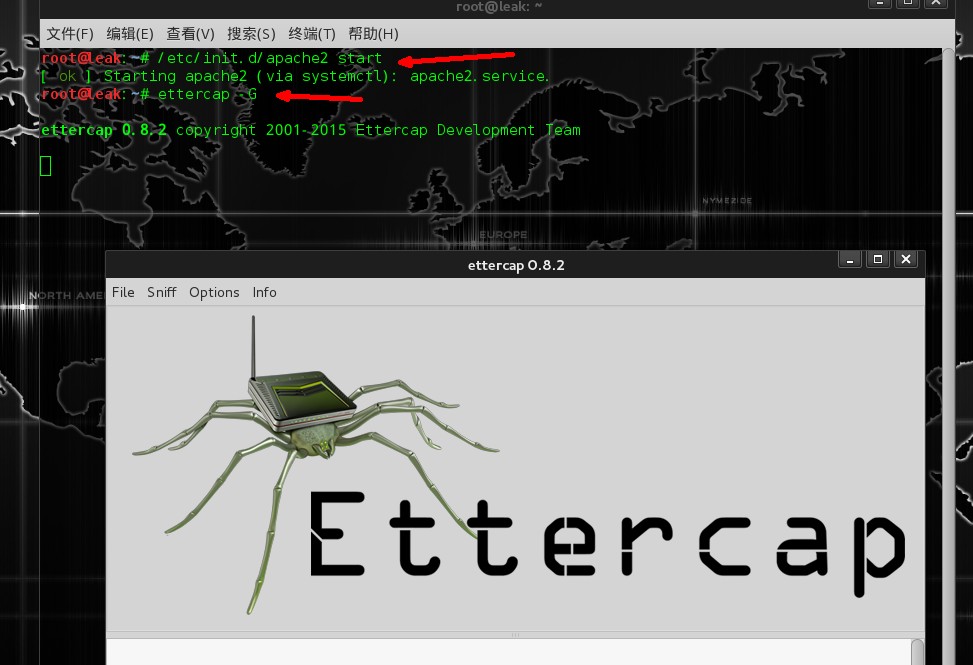

现在我们在到终端输入命令/etc/init.d/apache2 start 来启动apache2 服务器 (把本机作为一个服务器) 。

在输入命令ettercap -G来进入ettercap的图形界面。我喜欢用图形界面,也许也windows玩多的原因吧,不喜欢linux下的命令行 ps:虽然看起来很帅的样子..... - -!

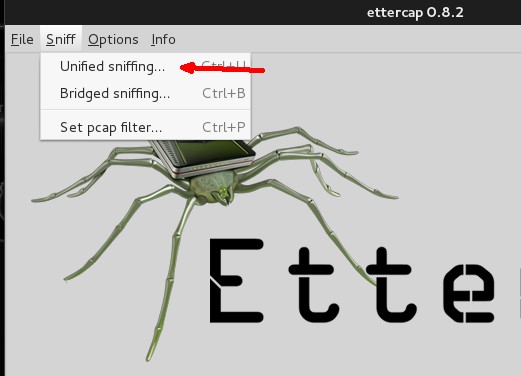

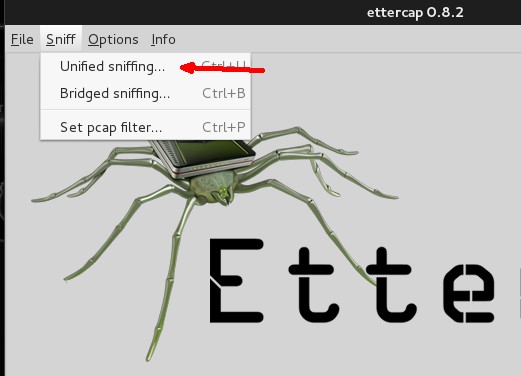

选择网卡Unfied sniffing---配置

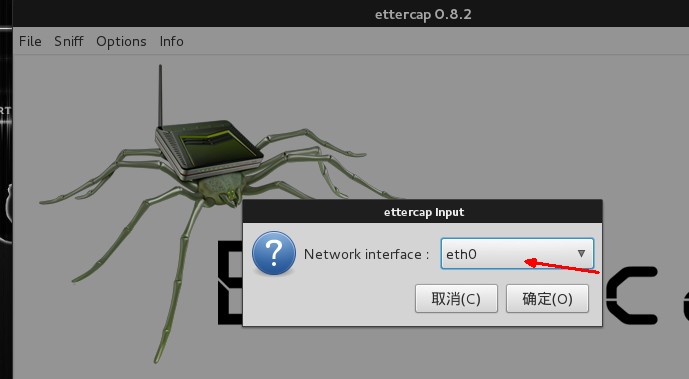

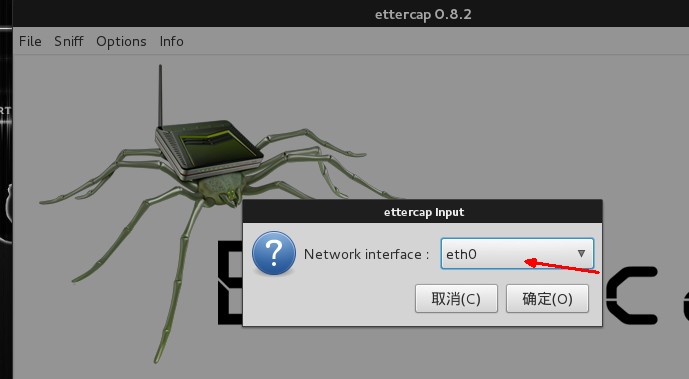

网卡选择eth0(根据自己的计算机网卡而定)

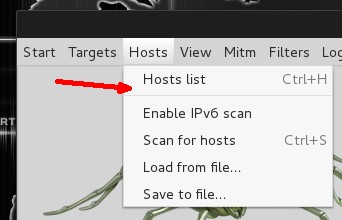

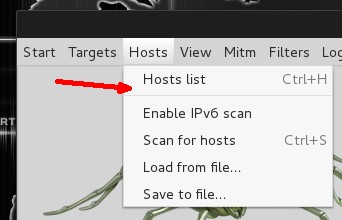

再来扫描网关下的所以在线的计算机主机,来到hosts选项下的 scan for hosts

继续选着Hosts list 列出扫到的主机

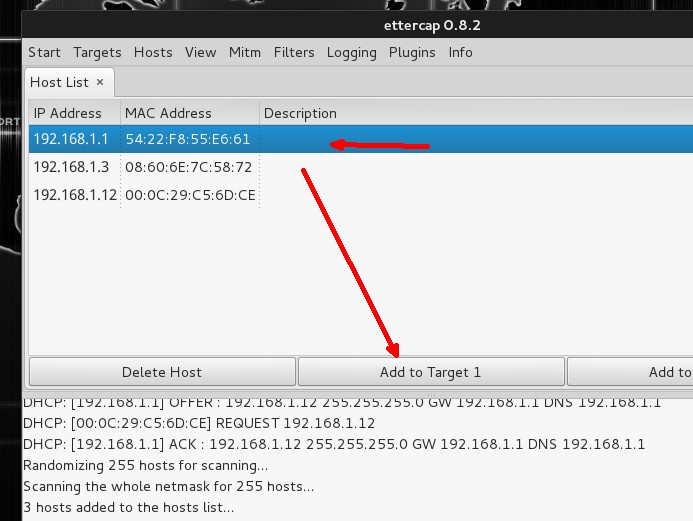

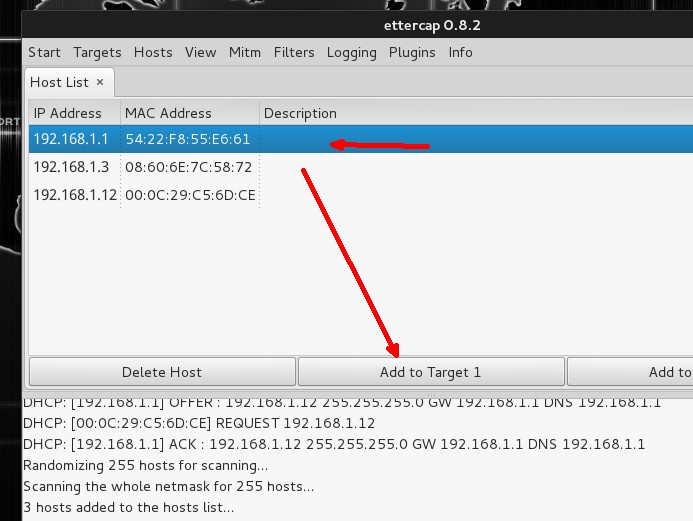

可以看见列出了所有机器,先在列表里选择网关进行添加,我这里的网关是192.18.1.1。 点击 Add to target 1

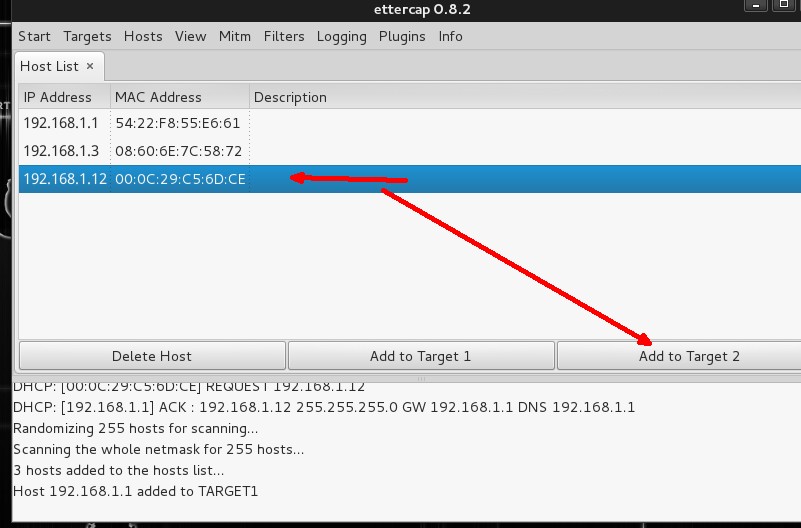

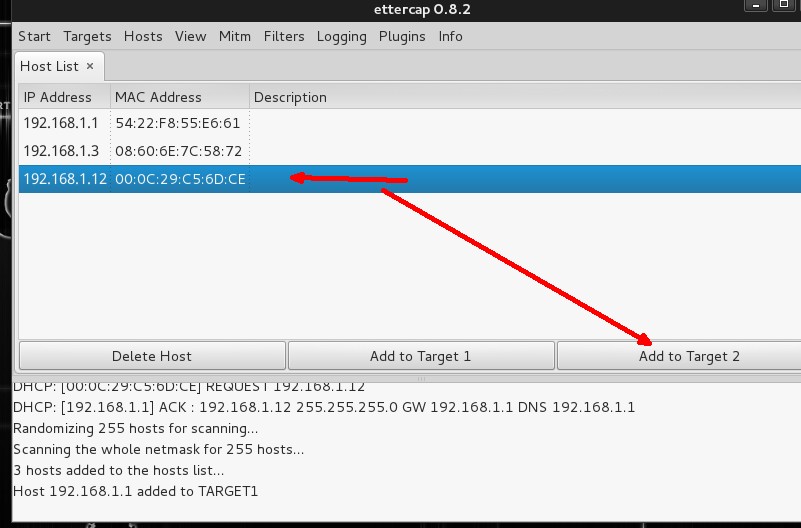

这里选择受害者的IP地址(隔壁那位妹子的。。。)

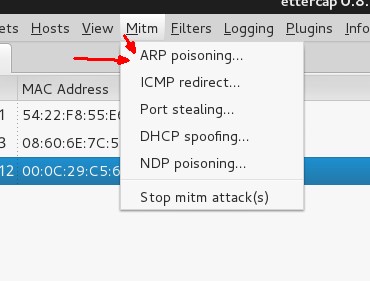

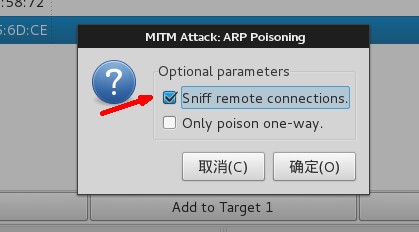

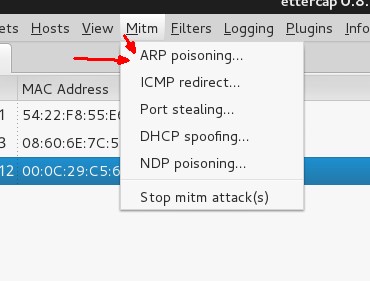

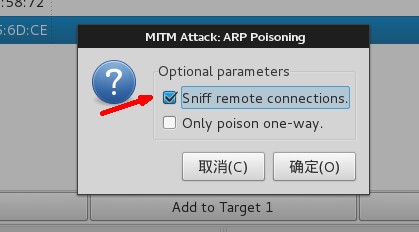

配置好后在继续点击mitm>arp poisoning

选择第一个勾上 确定

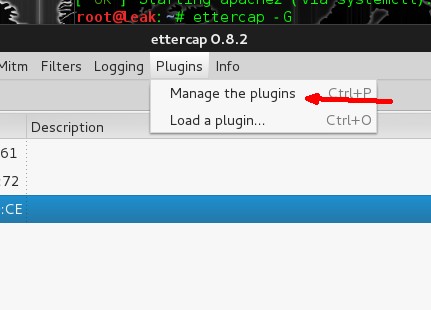

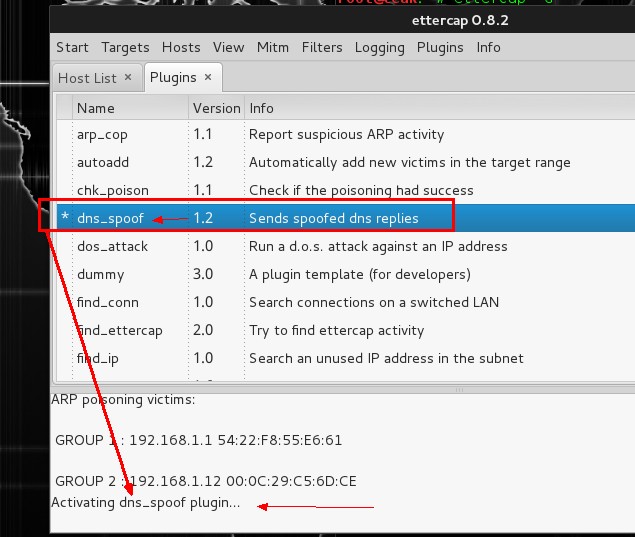

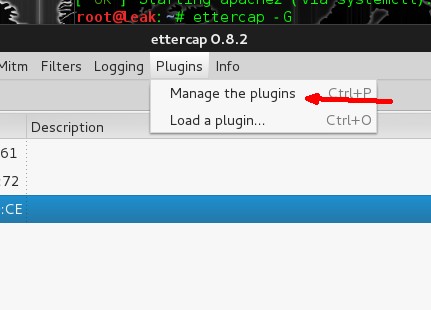

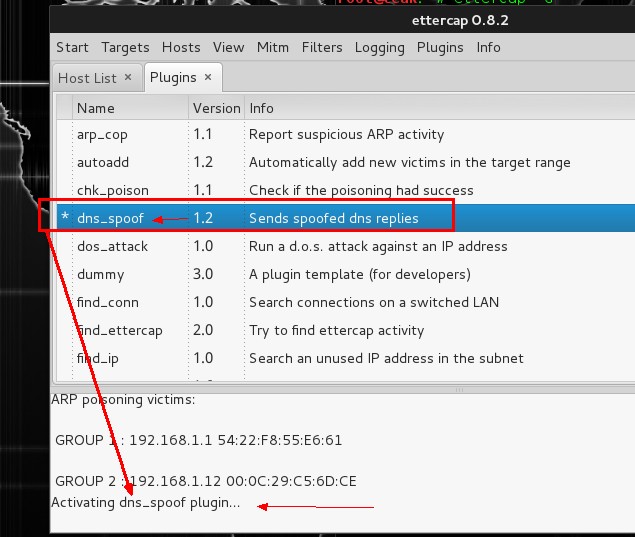

配置插件plugins>mangge the plugins

我们要进行的是DNS欺骗 双击dns_spoof 可以看见下边的提示

最后点击strat>start sniffing开始DNS欺骗 这样就开始工作了。。。。

后续:

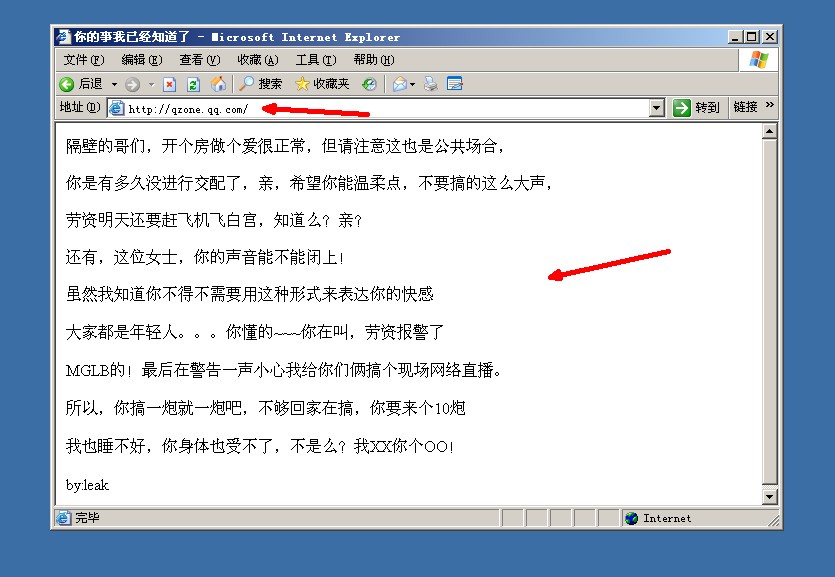

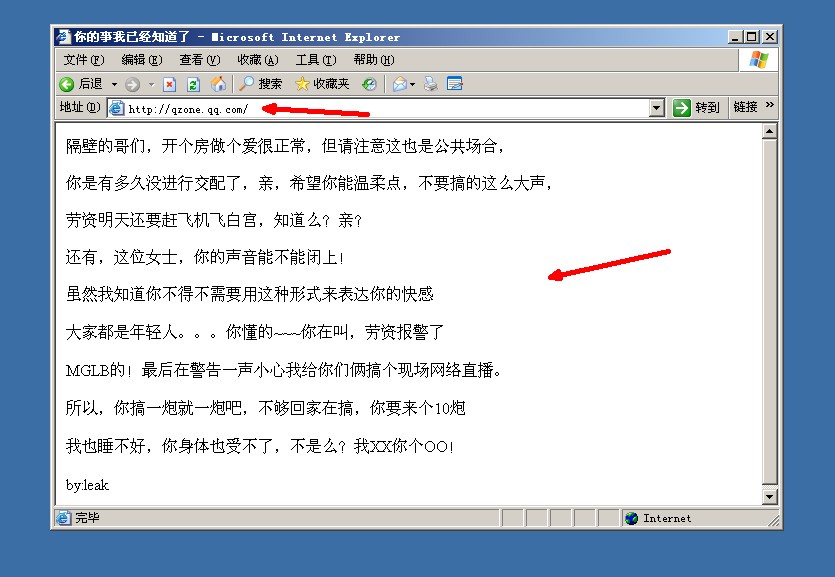

隔壁的妹子完事后,准备上电脑去逛逛QQ空间 不管打开任何网站页面一直是这样的。。。

笔记一:ettercap是什么?

我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具,功能相信用过的朋友多多少少都知道,但这两款工具是在windows下运行的。

而ettercap是在linux下运行的 。其实功能都是差不多的,我称呼它为嗅探工具,ARP欺骗,DNS,劫持,中间人攻击等等。总之这是一款强大的安全测试工具。

笔记二:DNS简单说明

了解DNS是什么:Domain Name System (域名系统 简称:DNS) //详细资料自己查百度

了解DNS欺骗是什么:攻击者(黑客)冒充域名服务器进行欺骗的一种行为 //详细资料自己查百度

了解DNS原理原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,

这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

笔记三:DNS欺骗举例

(故事纯属虚构):

那是一个夜黑风高的夜晚,又是刮风,有事闪电的,本想在撸几盘撸啊撸,搞的我心情一点都不好,于是关掉电脑准备睡觉了,然而突然啊的一声!瞬间把我从困意中拉了回来,在仔细一听~~~

在发现是隔壁宾馆在做爱爱,尼玛~~~搞这么大声做什么?让我怎么睡觉啊?尼玛的,决定展开一次入侵隔壁电脑。。。

准备工作:

隔壁电脑:192.168.1.12 (宾馆一般都装有还原精灵 所以电脑是裸奔(多数没装防火墙) ) //受害者机器

自带笔记本:192.168.1.11 (kali linux系统 接上宾馆自己那间房的网线) //入侵者机器

网关IP:192.168.1.1

踩点:

怎么知道隔壁的电脑IP地址?

先看自己的房间号,比如是5-11(假如表示5楼11间房),在来到自己房间看自己电脑的IP地址,一般是192.168.1.11

那么隔壁的自己出门去看门牌就知道了,(假如是5-12),那么隔壁的IP地址就是192.168.1.12 最后在ping一下 通了 说明电脑开着,不同,说明电脑关着,或者防火墙什么的。。。

这个方法比较死?当然其它方法也有,根据自己经验而定。。。

首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns

在对应的位置添加对应的 标识和IP地址 * 代表所有域名 后边就是你要欺骗为的IP地址,这里是当然是我自己的主机IP地址啦

然后记得保存。

再来编辑/var/www/html/index.html文件 改成你定义页面 这里我简单的改了下

因为后边我们要启动apache2 也就是网页服务器 这是主页文件,说白了目的是为了DNS欺骗成功后,

当受害者(隔壁宾馆两口)访问域名访问网站后,打开的页面就是我们这里的这个主页文件里边的内容。。。。编辑好了---记得保存

现在我们在到终端输入命令/etc/init.d/apache2 start 来启动apache2 服务器 (把本机作为一个服务器) 。

在输入命令ettercap -G来进入ettercap的图形界面。我喜欢用图形界面,也许也windows玩多的原因吧,不喜欢linux下的命令行 ps:虽然看起来很帅的样子..... - -!

选择网卡Unfied sniffing---配置

网卡选择eth0(根据自己的计算机网卡而定)

再来扫描网关下的所以在线的计算机主机,来到hosts选项下的 scan for hosts

继续选着Hosts list 列出扫到的主机

可以看见列出了所有机器,先在列表里选择网关进行添加,我这里的网关是192.18.1.1。 点击 Add to target 1

这里选择受害者的IP地址(隔壁那位妹子的。。。)

配置好后在继续点击mitm>arp poisoning

选择第一个勾上 确定

配置插件plugins>mangge the plugins

我们要进行的是DNS欺骗 双击dns_spoof 可以看见下边的提示

最后点击strat>start sniffing开始DNS欺骗 这样就开始工作了。。。。

后续:

隔壁的妹子完事后,准备上电脑去逛逛QQ空间 不管打开任何网站页面一直是这样的。。。

ettercap局域网DNS欺骗实现过程的更多相关文章

- backtrack5实现局域网DNS欺骗

前言:不得不说Linux下的神器挺多,越来越喜欢Linux了.. . 測试环境 linux backtrack 5 windows xp 先在Linux下开 ...

- 针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗

一. thc-ssl-dos 1.简介 (1).SSL 协商加密对性能开销增加,大量握手请求会导致 DOS (2).利用 SSL secure Renegotiation 特性,在单一 TCP 连接中 ...

- ettercap局域网DNS切换到恶意网址

ettercap -i eth0 -Tq -M arp:remote -P dns_spoof /// /// Dns欺骗--Ettercap工具进行Dns欺骗 转载至 https://blog.cs ...

- ettercap之dns欺骗攻击

前言:攻击机(kali)和受害机(win7)需在同一网段下 1.首先创建一个钓鱼克隆网站,这里我就利用CS来弄了 2.对Ettercap的dns文件进行编辑 3.开启ettercap 4.去受害机看看 ...

- ettercap ARP dns 欺骗

1.arp 这个简单,太熟了.略过1 2.dns 根据arp欺骗的步骤. 多了个etter.dns文件 找到它:locate etter.dns 进入后添加dns正向解析 启动,选 ...

- ettercap局域网内DNS欺骗(隔壁的哥们轻一点 ...)

转自:http://www.cnblogs.com/hkleak/p/5043063.html 笔记一:ettercap是什么? 我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具 ...

- dns欺骗之ettercap

ettercap是一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于局域网. ettercap是一款现有流行的网络抓包软件,它利用计算机在局域网内进行通信的ARP协议的缺陷进行攻击,在目标与服务器之 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- ms10_046_shortcut_icon_dllloader漏洞利用和ettercap dns欺骗

ms10_046_shortcut_icon_dllloader漏洞利用过程 msf > use exploit/windows/browser/ms10_046_shortcut_icon_d ...

随机推荐

- JavaScipt——Windows.document对象

四中选择器:class ,id , name , 标签 通过选择器获取对象: document.getElementById(''); -- id选择器 ...................... ...

- 生产者与消费者-1:N-基于list

一个生产者/多个消费者: /** * 生产者 */ public class P { private MyStack stack; public P(MyStack stack) { this.sta ...

- 面试题:hibernate 第二天 快照 session oid 有用

## Hibernate第二天 ## ### 回顾与反馈 ### Hibernate第一天 1)一种思想 : ORM OM(数据库表与实体类之间的映射) RM 2)一个项目 : CRM 客户关系管理系 ...

- linux linux系统的安装及使用

linux linux系统的安装及使用 一.linux系统中安装vm-tools工具: 步骤: 1.在vmware workstation软件中:虚拟机-安装vmware-tools-状态栏会提示- ...

- 【转】php通过curl跨域向asp.net服务器上传文件及参数

转:http://blog.sina.com.cn/s/blog_13331dce50102vq32.html 这是一个由php通过调用asp.net接口向asp.net服务器post上传文件及参数并 ...

- [51nod1239] 欧拉函数之和(杜教筛)

题面 传送门 题解 话说--就一个杜教筛--刚才那道拿过来改几行就行了-- //minamoto #include<bits/stdc++.h> #define R register #d ...

- Flask 新闻网站

welcome to visit http://47.94.194.236 最近在搭建django,可能内容有问题,如访问异常,请给我留言! 项目源码托管于gihub 一.项目基本流程: 1.搭 ...

- 在PowerShell中操作SharePoint对象

1. 用PowerShell创建一个SharePoint内容对象创建一个自定义列表:$SPSite = New-Object Microsoft.SharePoint.SPSite("htt ...

- JDK源码 Integer.bitCount(i)

1.问题:输入一个整数,输出该数二进制表示中1的个数.其中负数用补码表示. 2.解决方法很多,JDK提供了一种,如下图 /** * Returns the number of one-bits in ...

- P3321 [SDOI2015]序列统计 FFT+快速幂+原根

\(\color{#0066ff}{ 题目描述 }\) 小C有一个集合S,里面的元素都是小于M的非负整数.他用程序编写了一个数列生成器,可以生成一个长度为N的数列,数列中的每个数都属于集合S.小C用这 ...