Django之csrf防御机制

1、csrf攻击过程

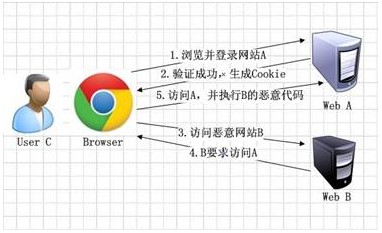

csrf攻击说明:

1.用户C打开浏览器,访问受信任网站A,输入用户名和密码请求登录网站A; 2.在用户信息通过验证后,网站A产生Cookie信息并返回给浏览器,此时用户登录网站A成功,可以正常发送请求到网站A; 3.用户未退出网站A之前,在同一浏览器中,打开一个TAB页访问网站B; 4.网站B接收到用户请求后,返回一些攻击性代码,并发出一个请求要求访问第三方站点A; 5.浏览器在接收到这些攻击性代码后,根据网站B的请求,在用户不知情的情况下携带Cookie信息,向网站A发出请求。网站A并不知道该请求其实是由B发起的,所以会根据用户C的Cookie信息以C的权限处理该请求,导致来自网站B的恶意代码被执行。

注意:

csrf的攻击之所以会成功是因为服务器端身份验证机制可以通过Cookie保证一个请求是来自于某个用户的浏览器,但无法保证该请求是用户允许的。因此,预防csrf攻击简单可行的方法就是在客户端网页上添加随机数,在服务器端进行随机数验证,以确保该请求是用户允许的。

Django也是通过这个方法来防御csrf攻击的。

2、在django防御csrf攻击

2.1 原理

在客户端页面上添加csrftoken, 服务器端进行验证,服务器端验证的工作通过'django.middleware.csrf.CsrfViewMiddleware'这个中间层来完成。在django当中防御csrf攻击的方式有两种,:

- 在表单当中附加csrftoken

- 通过request请求中添加X-CSRFToken请求头。

注意:Django默认对所有的POST请求都进行csrftoken验证,若验证失败则403错误侍候。

2.2 在表单中附加csrftoken

后端

from django.shortcuts import render

from django.template.context_processors import csrf def ajax_demo(request):

# csrf(request)构造出{‘csrf_token’: token}

return render(request, 'post_demo.html', csrf(request))

前端

$('#send').click(function(){

$.ajax({

type: 'POST',

url:'{% url 'ajax:post_data' %}',

data: {

username: $('#username').val(),

content: $('#content').val(),

'csrfmiddlewaretoken': '{{ csrf_token }}' 关键点

},

dataType: 'json',

success: function(data){

},

error: function(){

}

});

});

2.3 通过request请求中添加X-CSRFToken请求头

后端

该方式需要借助于Cookie传递csrftoken, 设置Cookie的方式有两种。

ps:经测试即便什么都不做,也会设置Cookie,不过官方文档说,不保证每次都有效

1.表单中添加{%csrf_token%}这个模板标签

<form id="comment_form" action="#"></form>

{% csrf_token %} 就是这个

<p>姓名: <input type="text" name="useranme" id="username"></p>

<p>内容: <textarea name="content" id="content" rows="" cols=""></textarea></p>

<p><input type="button", id="send" value="提交"></p>

2.ensure_csrf_cookie装饰器。

from django.shortcuts import render

from django.views.decorators.csrf import ensure_csrf_cookie @ensure_csrf_cookie

def ajax_demo(request):

return render(request, 'ajax_demo.html')

前端

前端要做的事情,在进行post提交时,获取Cookie当中的csrftoken并在请求中添加X-CSRFToken请求头, 该请求头的数据就是csrftoken。通过$.ajaxSetup方法设置AJAX请求的默认参数选项, 在每次ajax的POST请求时,添加X-CSRFToken请求头

<script type="text/javascript">

$(function(){ function getCookie(name) {

var cookieValue = null;

if (document.cookie && document.cookie != '') {

var cookies = document.cookie.split(';');

for (var i = 0; i < cookies.length; i++) {

var cookie = jQuery.trim(cookies[i]);

// Does this cookie string begin with the name we want?

if (cookie.substring(0, name.length + 1) == (name + '=')) {

cookieValue = decodeURIComponent(cookie.substring(name.length + 1));

break;

}

}

}

return cookieValue;

} <!--获取csrftoken-->

var csrftoken = getCookie('csrftoken');

console.log(csrftoken); //Ajax call

function csrfSafeMethod(method) {

// these HTTP methods do not require CSRF protection

return (/^(GET|HEAD|OPTIONS|TRACE)$/.test(method));

} $.ajaxSetup({

crossDomain: false, // obviates need for sameOrigin test

//请求前触发

beforeSend: function(xhr, settings) {

if (!csrfSafeMethod(settings.type)) {

xhr.setRequestHeader("X-CSRFToken", csrftoken);

}

}

}); $('#send').click(function(){

console.log($("#comment_form").serialize()); $.ajax({

type: 'POST',

url:'{% url 'ajax:post_data' %}',

data: {

username: $('#username').val(),

content: $('#content').val(),

//'csrfmiddlewaretoken': '{{ csrf_token }}'

},

dataType: 'json',

success: function(data){ },

error: function(){ } });

}); });

</script>

3、取消csrftoken验证

通过csrf_exempt, 来取消csrftoken验证,方式有两种。

1 .在视图函数当中添加csrf_exempt装饰器

from django.views.decorators.csrf import csrf_exempt @csrf_exempt

def post_data(request):

pass

2 .在urlconf当中

from django.views.decorators.csrf import csrf_exempt

urlpatterns = [

url(r'^post/get_data/$', csrf_exempt(post_data), name='post_data'), ]

Django之csrf防御机制的更多相关文章

- django下的csrf防御机制

CSRF 1.什么是CSRF? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写 ...

- Django与CSRF 、AJAX

CSRF(Cross-site request forgery)跨站请求伪造,是一种常见的网络攻击手段,具体内容和含义请大家自行百度. Django为我们提供了防范CSRF攻击的机制. 一.基本使用 ...

- Django 的 CSRF 保护机制

转自:http://www.cnblogs.com/lins05/archive/2012/12/02/2797996.html 用 django 有多久,我跟 csrf 这个概念打交道就有久了. 每 ...

- Django 的 CSRF 保护机制(转)

add by zhj:假设用户登录了网站A,而在网站B中有一个CSRF攻击标签,点击这个标签就会访问网站A,如果前端数据(包括sessionid)都放在本地存储的话, 当在网站B点击CSRF攻击标签时 ...

- Python自动化之Django的CSRF

什么CSRF? CSRF, Cross Site Request Forgery, 跨站点伪造请求.举例来讲,某个恶意的网站上有一个指向你的网站的链接,如果 某个用户已经登录到你的网站上了,那么当这个 ...

- Django之CSRF 跨站请求伪造

一.简介 1.点我了解什么是跨站请求伪造 2.django为用户实现防止跨站请求伪造的功能,通过中间件 django.middleware.csrf.CsrfViewMiddleware 来完成.而对 ...

- 详解Django的CSRF认证

1.csrf原理 csrf要求发送post,put或delete请求的时候,是先以get方式发送请求,服务端响应时会分配一个随机字符串给客户端,客户端第二次发送post,put或delete请求时携带 ...

- django之CSRF

在POST请求到达views之前,csrf帮我们进行一层验证 <!DOCTYPE html> <html lang="en"> <head> & ...

- 关于Django Ajax CSRF 认证

CSRF(Cross-site request forgery跨站请求伪造,也被称为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种对网站的 ...

随机推荐

- iTOP-4412/4418/6818开发板-fastboot烧写脚本

在 iTOP-4412,4418,6818 开发板烧写的时候,使用的是 fastboot 工具. fastboot 工具需要在 cmd.exe 中调用,每次都需要输入烧写命令,这样步骤有点多.在程序员 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- [转] GloVe公式推导

from: https://pengfoo.com/post/machine-learning/2017-04-11 GloVe(Global Vectors for Word Representat ...

- Django_路由详

动态路由和动态参数捕获 动态路由:url支持正则表达式, 访问的url能够匹配成功就去执行对应的视图函数 捕获参数: # 捕获参数,位置传参 url(r'^data/([0-9]{4})/([0-2] ...

- RSA加密解密算法

/** * RSA加密解密算法 * Class Rsa */ class Rsa { /** * 获取pem格式的公钥 * @param $public_key 公钥文件路径或者字符串 * @retu ...

- Linux代理搭建TinyProxy

操作系统:阿里云CentOS 7.4 64位 安装方法: yum install tinyproxy 配置: vi /etc/tinyproxy/tinyproxy.conf Port 8888 // ...

- 24 类:组合 继承 super关键字 面向对象的三大性

组合 组合:自定义类的对象作为另外一个类的属性 class Teacher: def __init__(self, name, age): self.name = name self.age = ag ...

- Python base64编码,转图片

我在做火车票抢票器的时候遇到一个问题,就是验证码提取的:一般验证码都是一些http请求的url,但是火车票网站遇到了我没有见过的以data:image/jpg;base64开头的字符串.现在我们就用P ...

- 公设基础Generic

1# 与泛型相关的一些术语 1.类型参数(type parameter) : EX: List<E> 这里的E就属于List接口的单个类型参数E 2.参数化的类型(parameterize ...

- macOS10.13.2配置TensorFlow

安装Python python3是通过Homebrew安装的,默认安装的是3.7.0版本,但TensorFlow目前只能在3.4,3.5,3.6上安装,因此首先需要安装3.6版本的python. 首先 ...