文件的特殊权限(SUID,SGID,SBIT)

文件的一般权限:r w x 对应 421

文件的特殊权限:SUID SGID SBIT对应 421

文件的隐藏权限:chattr设置隐藏权限,lsattr查看文件的隐藏权限。

文件访问控制列表:(ACL),setfacl 设置ACL,getfacl查看ACL。

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

一般权限:rwx

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

特殊权限:SUID,SGID,SBIT

在复杂多变的生产环境中,单纯设置文件的rwx权限无法满足我们对安全和灵活性的需求,因此便有了SUID、SGID与SBIT的特殊权限位。这是一种对文件权限进行设置的特殊功能,可以与一般权限同时使用,以弥补一般权限不能实现的功能。下面具体解释这3个特殊权限位的功能以及用法。

x ----------s t 如果rwx(读 写 执行) 第三位有x权限,则rwx(读 写 执行)中的x变为s或者t(SUID,SGID,是s,SBIT是t)

- ----------S T 如果rwx(读 写 执行) 第三位没有x,则rwx(读 写 执行)中的x变为S或者T (SUID,SGID是S,SBIT是T)

SUID:u+s

SGID:g+s

SBIT:o+t

1. SUID

SUID是一种对二进制程序进行设置的特殊权限,可以让二进制程序的执行者临时拥有属主的权限(仅对拥有执行权限的二进制程序有效)。例如,所有用户都可以执行passwd命令来修改自己的用户密码,而用户密码保存在/etc/shadow文件中。仔细查看这个文件就会发现它的默认权限是000,也就是说除了root管理员以外,所有用户都没有查看或编辑该文件的权限。但是,在使用passwd命令时如果加上SUID特殊权限位,就可让普通用户临时获得程序所有者的身份,把变更的密码信息写入到shadow文件中。这很像我们在古装剧中见到的手持尚方宝剑的钦差大臣,他手持的尚方宝剑代表的是皇上的权威,因此可以惩戒贪官,但这并不意味着他永久成为了皇上。因此这只是一种有条件的、临时的特殊权限授权方法。

查看passwd命令属性时发现所有者的权限由rwx变成了rws,其中x改变成s就意味着该文件被赋予了SUID权限。另外有读者会好奇,那么如果原本的权限是rw-呢?如果原先权限位上没有x执行权限,那么被赋予特殊权限后将变成大写的S。

[root@zhangjh ~]# ll /etc/shadow

----------. 1 root root 1203 May 21 13:42 /etc/shadow

[root@zhangjh ~]# ll /usr/bin/passwd

-rwsr-xr-x. 1 root root 27832 Jan 30 2014 /usr/bin/passwd

[root@zhangjh ~]#

2. SGID

SGID主要实现如下两种功能:

让执行者临时拥有属组的权限(对拥有执行权限的二进制程序进行设置);

在某个目录中创建的文件自动继承该目录的用户组(只可以对目录进行设置)。

SGID的第一种功能是参考SUID而设计的,不同点在于执行程序的用户获取的不再是文件所有者的临时权限,而是获取到文件所属组的权限。举例来说,在早期的Linux系统中,/dev/kmem是一个字符设备文件,用于存储内核程序要访问的数据,权限为:

cr--r----- 1 root system 2, 1 Feb 11 2017 kmem

大家看出问题了吗?除了root管理员或属于system组成员外,所有用户都没有读取该文件的权限。由于在平时我们需要查看系统的进程状态,为了能够获取到进程的状态信息,可在用于查看系统进程状态的ps命令文件上增加SGID特殊权限位。查看ps命令文件的属性信息:

-r-xr-sr-x 1 bin system 59346 Feb 11 2017 ps

这样一来,由于ps命令被增加了SGID特殊权限位,所以当用户执行该命令时,也就临时获取到了system用户组的权限,从而可以顺利地读取设备文件了。

前文提到,每个文件都有其归属的所有者和所属组,当创建或传送一个文件后,这个文件就会自动归属于执行这个操作的用户(即该用户是文件的所有者)。如果现在需要在一个部门内设置共享目录,让部门内的所有人员都能够读取目录中的内容,那么就可以创建部门共享目录后,在该目录上设置SGID特殊权限位。这样,部门内的任何人员在里面创建的任何文件都会归属于该目录的所属组,而不再是自己的基本用户组。此时,我们用到的就是SGID的第二个功能,即在某个目录中创建的文件自动继承该目录的用户组(只可以对目录进行设置)。

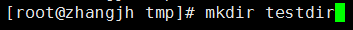

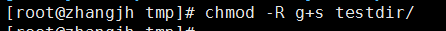

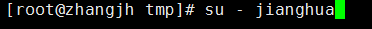

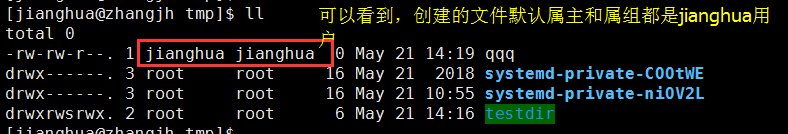

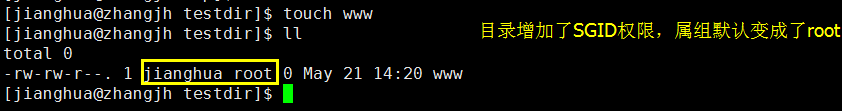

在使用上述命令设置好目录的777权限(确保普通用户可以向其中写入文件),并为该目录设置了SGID特殊权限位后,就可以切换至一个普通用户,然后尝试在该目录中创建文件, 并查看新创建的文件是否会继承新创建的文件所在的目录的所属组名称:

并查看新创建的文件是否会继承新创建的文件所在的目录的所属组名称:

3. SBIT

SBIT特殊权限位可确保用户只能删除自己的文件,而不能删除其他用户的文件。

SBIT即Sticky Bit,它出现在其他用户权限的执行位上,它只能用来修饰一个目录。当某一个目录拥有SBIT权限时,则任何一个能够在这个目录下建立文件的用户,该用户在这个目录下所建立的文件,只有该用户自己和root可以删除,其他用户均不可以。例如:

可以得到以下结果:

drwxrwxrwt 12 root root 12288 Dec 17 16:33 /tmp

可以看到最后一位为t,这说明/tmp文件就是这种文件。

那么,如何设置上面所说的三种权限呢?首先来介绍一点预备的知识,用数字来表示权限:

4表示SUID

2表示SGID

1表示SBIT

如果两个或三个权限同时存在时,就将者写权限的值相加就是需要的结果了。利于SUID和SGID同时存在,则为6。下面可以看一下修改的例子:

使test文件具有SUID权限,你可能已经看明白了,就是在普通文件权限前面再加上这些特殊权限值就可以了。

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

隐藏权限:chattr lsattr

1、chattr命令用于设置文件的隐藏权限,格式为“chattr [参数] 文件”。如果想要把某个隐藏功能添加到文件上,则需要在命令后面追加“+参数”,如果想要把某个隐藏功能移出文件,则需要追加“-参数”。

参数 作用

i 无法对文件进行修改;若对目录设置了该参数,则仅能修改其中的子文件内容而不能新建或删除文件

a 仅允许补充(追加)内容,无法覆盖/删除内容(Append Only)

S 文件内容在变更后立即同步到硬盘(sync)

s 彻底从硬盘中删除,不可恢复(用0填充原文件所在硬盘区域)

A 不再修改这个文件或目录的最后访问时间(atime)

b 不再修改文件或目录的存取时间

D 检查压缩文件中的错误

d 使用dump命令备份时忽略本文件/目录

c 默认将文件或目录进行压缩

u 当删除该文件后依然保留其在硬盘中的数据,方便日后恢复

t 让文件系统支持尾部合并(tail-merging)

x 可以直接访问压缩文件中的内容

lsattr命令用于显示文件的隐藏权限,格式为“lsattr [参数] 文件”。在Linux系统中,文件的隐藏权限必须使用lsattr命令来查看,平时使用的ls之类的命令则看不出端倪:

格式:

lsattr 文件名

文件访问控制列表(ACL):setfacl getfacl

一般权限、特殊权限、隐藏权限、是针对某一类用户设置的,如果希望对某个指定的用户进行单独的权限控制,就需要用到文件的访问控制列表(ACL)了。

基于普通文件或目录设置ACL其实就是针对指定的用户或用户组设置文件或目录的操作权限。另外,如果针对某个目录设置了ACL,则目录中的文件会继承其ACL;若针对文件设置了ACL,则文件不再继承其所在目录的ACL。

setfacl命令用于管理文件的ACL规则,格式为“setfacl [参数] 文件名称”。

setfacl命令可以针对单一用户或用户组、单一文件或目录来进行读/写/执行权限的控制。其中,针对目录文件需要使用-R递归参数;针对普通文件则使用-m参数;如果想要删除某个文件的ACL,则可以使用-b参数。

setfacl:

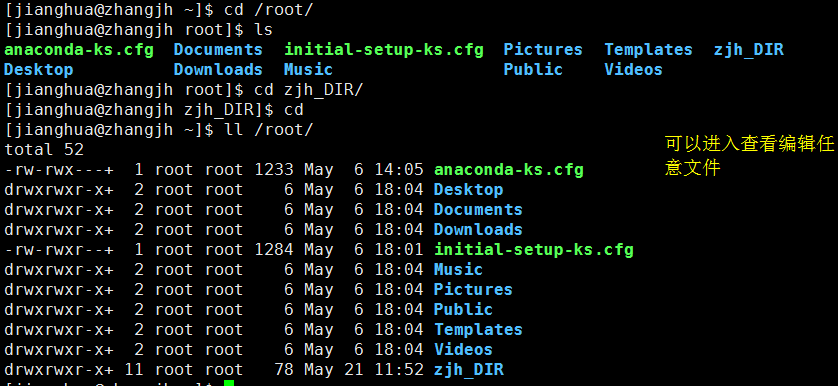

对/root目录设置ACL:

[root@zhangjh tmp]# setfacl -Rm u:jianghua:rwx /root/

查看文件或目录是否有ACL:最后一位变成了+号,代表有设置ACL,未设置ACL时是一个.

[jianghua@zhangjh ~]$ ls -ld /root/

dr-xrwx---+ 15 root root 4096 May 22 09:04 /root/

未设置:

[root@zhangjh tmp]# ll -ld /root/

dr-xr-x---. 15 root root 4096 May 22 09:04 /root/

getfacl:

getfacl命令用于显示文件上设置的ACL信息,格式为“getfacl 文件名称”。

[jianghua@zhangjh ~]$ getfacl /root/

getfacl: Removing leading '/' from absolute path names

# file: root/

# owner: root

# group: root

user::r-x

user:jianghua:rwx

group::r-x

mask::rwx

other::---

文件的特殊权限(SUID,SGID,SBIT)的更多相关文章

- linux 文件三大特殊权限(SUID SGID SBIT)

SGID(这个应该是文件共享里面最常用权限管理手段) 作用于目录或可执行程序,作用于目录代表在此目录创建的文件或目录,默认的属组继承此目录的属组.例如 我这个testgroup 没有设置SGID .我 ...

- CentOS 文件特殊权限SUID,SGID,SBIT

1.SUID ,是一种对二进制程序进行设置的特殊权限,可以让二进制程序的执行者临时拥有所有者的权限(仅对拥有执行权限的二进制程序有效). (1)SUID权限仅对二进制程序有效: (2)本权限仅在执行该 ...

- Linux 文件特殊权限 SUID SGID SBIT

文件除了常规的权限r, w, x 还有一些特殊的权限,s与t权限,具体的用处如下 1 SetUID 当s 这个标志出现在文件所有者的x权限上时, 例如/usr/bin/passwd, [root@or ...

- Linux 特殊权限 SUID,SGID,SBIT

setuid 和 setgid 分别是 set uid ID upon execution 和 set group ID upon execution 的缩写.我们一般会再次把它们缩写为 suid 和 ...

- Linux文件与目录的默认权限与隐藏权限 - umask, chattr, lsattr, SUID, SGID, SBIT, file

文件默认权限:umask [root@www ~]# umask 0022 <==与一般权限有关的是后面三个数字! [root@www ~]# umask -S u=rwx,g=rx,o=rx ...

- Linux之特殊权限(SUID/SGID/SBIT)

特殊权限的介绍 Set UID 当s这个标志出现在文件所有者的x权限上时,如/usr/bin/passwd这个文件的权限状态:“-rwsr-xr-x.”,此时就被称为Set UID,简称为SUID.那 ...

- centos 特殊权限 各种搜索命令 lsattr ,chattr,suid,sgid,sbit,file,type是否是内置命令,stat文件属性 ,whereis,locate,find,ln 内部命令和外部命令 第五节课

centos 特殊权限 各种搜索命令 lsattr ,chattr,suid,sgid,sbit,file,type是否是内置命令,stat文件属性 ,whereis,locate,find,ln ...

- suid sgid sbit chattr lsattr

suid 一般用于二进制可执行文件,suid代表当用户执行此二进制文件时,暂时具有此文件所有者的权限 chmod 4xxx binfile sgid 一般用于目录,sgid代表当其他用户在此目录下创建 ...

- SUID, SGID, SBIT

基本上SUID有这样的限制与功能: SUID权限仅对二进位程序(binaryprogram)有效,不能用在shellscript上面: 运行者对於该程序需要具有x的可运行权限: 本权限仅在运行该程序的 ...

随机推荐

- bootstrap中使用modal加载kindeditor时弹出层文本框不能输入的问题

答案来自老外http://stackoverflow.com/questions/14795035/twitter-bootstrap-modal-blocks-text-input-field $( ...

- 《Head First 设计模式》之装饰者模式——饮料加工

装饰者模式(Decorator) ——动态地将责任附加到对象上.若要扩展功能,装饰者提供了比继承更有弹性的替代方案. 特点:建立拥有共同超类的装饰者与被装饰者来实现功能的动态扩展 原则:对扩展开放,对 ...

- npm install appium

先安装node.js npm config set registry http://registry.npm.taobao.org/ // 设置淘宝镜像 npm install chromedri ...

- SqlServer报错:主体“dbo”不存在

某台SqlServer数据库执行订阅发布的时候,报错: 无法作为数据库主体执行,因为主体“dbo”不存在.无法模拟这种类型的主体,或您没有所需的权限.(源:MSSQLServer,错误号:15517) ...

- JQuery笔录

1.jQuery 的 hide() 函数,隐藏了 HTML 文档中所有的 <p> 元素.<script type="text/javascript">$(d ...

- 修改CAS实现控制某个用户在定义的时间内登录次数

思想: 在数据库增加字段 1.登录次数 2.登录失败时间(类型TimeStamp) 当一个用户进来认证的时候当登录失败的时候更新登录次数 和最后登录失败的时间. 主要是在登录成功或者失败的时候判断时 ...

- 【BZOJ2141】排队

点此看题面 大致题意: 给你一个序列,每次交换两个数,求每次操作后的逆序对个数. 关于另一道题目 推荐先去看一下这道题目:[洛谷3759][TJOI2017] 不勤劳的图书管理员(貌似是此题的升级版) ...

- SSM框架之动态代理Mapper快速搭建

1. 新建Maven项目 ssmnew 2. pom.xml <project xmlns="http://maven.apache.org/POM/4.0.0" ...

- for循环和数组练习

//公鸡2文,母鸡1文,小鸡半文,每种至少一只,100文买100只鸡有多少种可能 var ci =0; for(var g=1;g<50;g++){ for(var m=1;m<100;m ...

- AJAX进行分页

新建数据集:PagingDataSet.xsd SELECT * from ( select id, areaID, area, father,Row_Number() over (order by ...