TLS之殇如何把我逼上绝望

1、协议的形式化分析,前提是弄清楚协议结构和协议参与者之间的会话交互,以及会话之间使用的加解密算法,签名算法,认证算法,等牵扯的算法。之后便是将要分析的协议部分进行抽象化,具体抽象涉及协议参与者(发起者,承接着,转发着,接受者,等),协议使用的参数(参数包括,常量,变量,中间变量,演变量),协议使用的函数,抽象的步骤是按照协议参与者之间会话的顺序进行。协议的安全属性的声明是根据协议规范的要求来形式化。(好吧 感觉我说的是废话 呵呵哒)

TLS协议1.3版本的形式化中间牵扯很多的算法。所以首先要分析整个协议认证的过程。

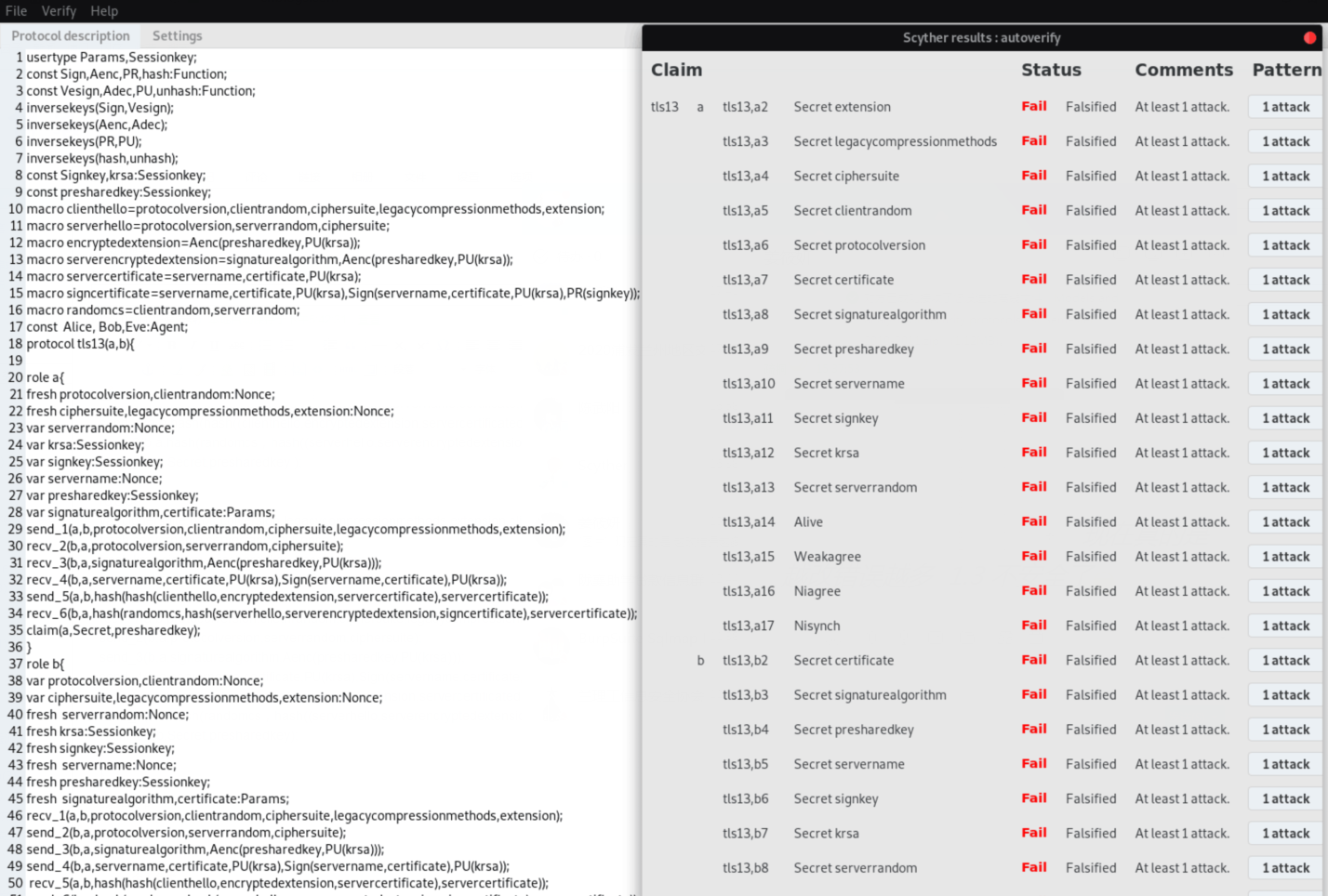

下面是写的TLS1,3的伪代码(其中为简化需要,将复杂的函数全部简化成Hash算法代替)。。。。。。单是......实验结果证明,这个形式化的模型并不能验证TLS1.3,验证的安全属性全部结果存在攻击。(但是可以当做一个参考。在send_4.和send_5,6在剥离参数的时候分析应该还是跟原版本协议的要求存在不吻合,所以报错)

usertype Params,Sessionkey;

const Sign,Aenc,PR,hash:Function;

const Vesign,Adec,PU,unhash:Function;

inversekeys(Sign,Vesign);

inversekeys(Aenc,Adec);

inversekeys(PR,PU);

inversekeys(hash,unhash);

const Signkey,krsa:Sessionkey;

const PreSharedkey:Sessionkey;

macro clienthello=protocolversion,clietnrandom,ciphersuite,legacycompressionmethods,extension;

macro serverhello = protocolversion,serverrandom,ciphersuite;

macro encryptedextension=Aenc(presharedkey,PU(krsa));

macro serverencryptedextension=signaturealgorithm, Aenc(presharedkey,PU(krsa));

macro servercertificatedservername,certificate,PU(krsa) ;

macro signcertficate=servename,certificate,PU(krsa)),Sign(servername,certificate,PU(krsa)),PR(signkey);

macro randomcs=clietnrandom,ServerRandom;

const Alice,Bob,Eve:Agent;

protocol tls13(a,b){

role a{

fresh protocolversion,clietnrandom:Nonce;

fresh ciphersuite,legacycompressionmethods,extension:Nonce;

var serverrandom:Nonce;

var krsa:Sessionkey;

var signkey:Sessionkey;

var servername:Nonce;

var rresharedkey:Sessionkey;

var signaturealgorithm,certificate:Params;

send_1(a,b,protocolversion,clietnrandom,ciphersuite,legacycompressionmethods,extension);

recv_2(b,a,protocolversion,serverrandom,ciphersuite);

recv_3(b,a,signaturealgorithm,Aenc(presharedkey,PU(krsa)));

recv_4(b,a,servername,certificate,PU(krsa),Sign(servername,certificate,PU(krsa),PR(signkey)));

send_5(a,b,hash(hash((clienthello,encryptedextension,servercertificated),servercertificated)));

recv_6(b,a,hash(randomcs,hash((serverhello,serverencryptedextension,signcertficate),servercertificated));

claim_a1(a,Secret,presharedkey );

}

role b{

var ciphersuite,protocolversion,legacycompressionmethods,extension,clietnrandom:Nonce;

fresh servername,serverrandom:Nonce;

fresh krsa,signkey,presharedkey:Sessionkey;

fresh certificate,signaturealgorithm:Params;

var clietnRandom:Nonce;

recv_1(a,b,protocolversion,clietnrandom,ciphersuite,legacycompressionmethods,extension);

send_2(b,a,protocolversion,serverrandom,ciphersuite);

send_3(b,a,signaturealgorithm,Aenc(presharedkey,PU(krsa)));

send_4(b,a,servername,certificate,PU(krsa),Sign(servername,certificate,PU(krsa),PR(signkey)));

recv_5(a,b,hash(hash((clientHello,encryptedextension,servercertificated),servercertificated)));

send_6(b,a,hash(randomcs,hash((serverhello,serverencryptedextension,signcertficate),servercertificated));

claim_b1(b,Secret,presharedkey);

}

}附上 使我伤心欲绝的结果 今天是第四次实验失败(记录一哈 挫败感)

2、显然实验还是要做的 ,如何进行下去 ,,,,,,不能造假吧 ,,,我觉不行 长这么大我考试都从不抄的 ,

那么现在我开始怀疑是不是我的能力,、是不是还没有达到能分析清楚 1.3 ,,现在确实陷入困境,,实践是检验整理的唯一标准 ,读研最大的收获就是考验背的政治(是不是?),一套分析方法,

嗯,那就将1.2的再 重组,添加上1.3的特性。

TLS之殇如何把我逼上绝望的更多相关文章

- 基于TLS证书手动部署kubernetes集群(上)

一.简介 Kubernetes是Google在2014年6月开源的一个容器集群管理系统,使用Go语言开发,Kubernetes也叫K8S. K8S是Google内部一个叫Borg的容器集群管理系统衍生 ...

- (转)基于TLS证书手动部署kubernetes集群(上)

转:https://www.cnblogs.com/wdliu/archive/2018/06/06/9147346.html 一.简介 Kubernetes是Google在2014年6月开源的一个容 ...

- 用了 HTTPS 还不安全,问题就出在低版本 TLS 上

HTTPS 加密时代已经来临,近两年,Google.Baidu.Facebook 等互联网巨头,不谋而合地开始大力推行 HTTPS, 2018 年 7 月 25 日,Chrome 68 上线,所有 H ...

- 在Windows服务器上启用TLS 1.2及TLS 1.2基本原理

在Windows服务器上启用TLS 1.2及TLS 1.2基本原理 在Windows服务器上启用TLS 1.2及TLS 1.2基本原理 最近由于Chrome40不再支持SSL 3.0了,GOOGLE认 ...

- 在阿里云托管kubernetes上利用 cert-manager 自动签发 TLS 证书[无坑版]

前言 排错的过程是痛苦的也是有趣的. 运维乃至IT,排错能力是拉开人与人之间的重要差距. 本篇会记录我的排错之旅. 由来 现如今我司所有业务都运行在阿里云托管kubernetes环境上,因为前端需要对 ...

- TLS 1.3 VS TLS 1.2,让你明白 TLS 1.3 的强大

HTTPS 加密时代已经来临,近两年,Google.Baidu.Facebook 等互联网巨头,不谋而合地开始大力推行 HTTPS, 2018 年 7 月 25 日,Chrome 68 上线,所有 H ...

- [转帖]TLS 1.3 VS TLS 1.2,让你明白 TLS 1.3 的强大

TLS 1.3 VS TLS 1.2,让你明白 TLS 1.3 的强大 https://www.jianshu.com/p/efe44d4a7501?utm_source=oschina-app 又拍 ...

- TLS整理(下):TLS如何保证安全

明文 无法验证服务器的真实性 从而引出了TLS.本篇就来着重介绍下TLS. 说起TLS可能有些人还比较陌生,但如果说到SSL,那知道的人就更多了.TLS其实就是SSL发展而来,版本演进大体为SSL 2 ...

- SSL、TLS协议格式、HTTPS通信过程、RDP SSL通信过程

相关学习资料 http://www.360doc.com/content/10/0602/08/1466362_30787868.shtml http://www.gxu.edu.cn/college ...

随机推荐

- C# log4net 配置及使用详解--日志保存到文件和Access(转)

按语: 最近项目要求选用Access数据库,但日志管理采用log4net,但保存到数据库一直没有成功,后按照如下配置在程序退出时可以成功保存. 开始新建文件应用log4net.dll ,重新编译就报 ...

- Sound (audio file) player in java - working source code example

转载自:http://ganeshtiwaridotcomdotnp.blogspot.com/2011/12/sound-audio-file-player-in-java-working.html ...

- CSS3动画框架 Animate.css

CSS3的动画应用越来越多了,Animate.css一个从名字上就知道干什么的动画框架. github上的访问地址:http://daneden.github.io/animate.css/ 使用方法 ...

- AtCoder Beginner Contest 147 E. Balanced Path

思路: dp,使用了bitset优化. 实现: #include <bits/stdc++.h> using namespace std; ; const int INF = 0x3f3f ...

- 常见问题:MySQL/事务隔离

数据库并行产生的问题 A事务撤销时,将B事务更改的数据撤销. A事务提交时,将B事务更改的同行数据覆盖. 脏读:A事务读取到了B事务未提交的数据. 不可重复读:A事务中同查询语句不幂等,读到已更新数据 ...

- Docker从容器内拷贝文件到主机上

//以elasticsearch容器为例 //运行es docker run -d -p 9200:9200 elasticsearch:5.4 //查看已运行的容器 docker ps //进去容器 ...

- 最新 博盾习言java校招面经 (含整理过的面试题大全)

从6月到10月,经过4个月努力和坚持,自己有幸拿到了网易雷火.京东.去哪儿. 博盾习言等10家互联网公司的校招Offer,因为某些自身原因最终选择了 博盾习言.6.7月主要是做系统复习.项目复盘.Le ...

- JAVA操作word方法

jacob,功能非常强大,能操作word,excel和pdf.下载地址是:http://sourceforge.net/projects/jacob-project/ 1.新建一个文档 Dispat ...

- 使用jmeter HTTP代理服务器录制APP脚本

使用jmeter HTTP代理服务器录制APP脚本 步骤一.jemter设置 1.启动JMeter,双击运行jmeter.bat,启动jmeter jmeter运行主界面 2.添加线程组:右键测试计划 ...

- linux-rsync-同步本地文件夹

linux-rsync-同步本地文件夹 1.安装rsync: yum list rsync yum install rsync 3.使用rsync命令进行同步 rsync -av 源目录 目标目录