macOS逆向-如何分析macOS软件

macOS逆向-如何分析macOS软件

0x00 前言:

完事开头难。许多希望学习逆向工程的朋友通常在网上翻看了许多相关的博客和教程之后仍会觉得无从下手,《macOS软件安全与逆向分析》上的第一章将会带我们从头开始搭建一个最简单的分析环境,引导你自己动手写一个简单的CrackMe并破解它。

0x01 分析环境搭建:

首先,我们需要一个编译器来编译代码, 目前在macOS系统上最流行的编译器自然是鼎鼎大名的Clang。

安装Clang

Clang是苹果公司开源项目LLVM中的一部分,是属于LLVM的一个前端,其中LLVM的官网为:http://www.llvm.org。

其实我们安装过Xcode的话,就已经自带了LLVM,你可以在命令行中运行clang -v查看是否有安装llvm。

假如,你还没有安装那么请在AppStore中安装Xcode即可。

安装Radare2

关于HT Editor

我这里和书本中的不同,书上写着是让你安装HT Editor,可是我实践下来发现HT Editor一点都不好用,可能作者写这本《macOS软件安全与逆向分析》书本的时候,年代还比较久远,可能那时候流行这个工具,反正结论就是HT Editor不好用,而且有Bug不支持显示中文。

什么是Radare2

什么是Radare2?

Radare2是一个命令行框架工具,他主要用于取证、逆向分析,他里面包含了很多其他的命令行小工具。

比如他可以进行反汇编、动态调试、Hash计算、Shellcode生成、文件格式查看、文件比较、字符串搜索等等。

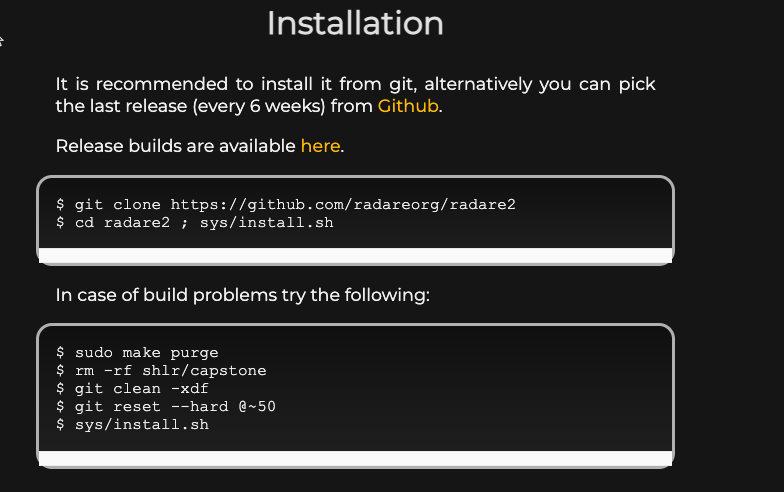

Radare2的手动安装

radare2的官网是:https://www.radare.org/n/,官网上介绍的安装方式是让你从源码中构建。

git clone https://github.com/radareorg/radare2

cd radare2

sys/install.sh

#如果构建失败

sudo make purge

rm -rf shlr/capstone

git clean -xdf

git reset --hard @~50

sys/install.sh

测试radare2是否安装成功

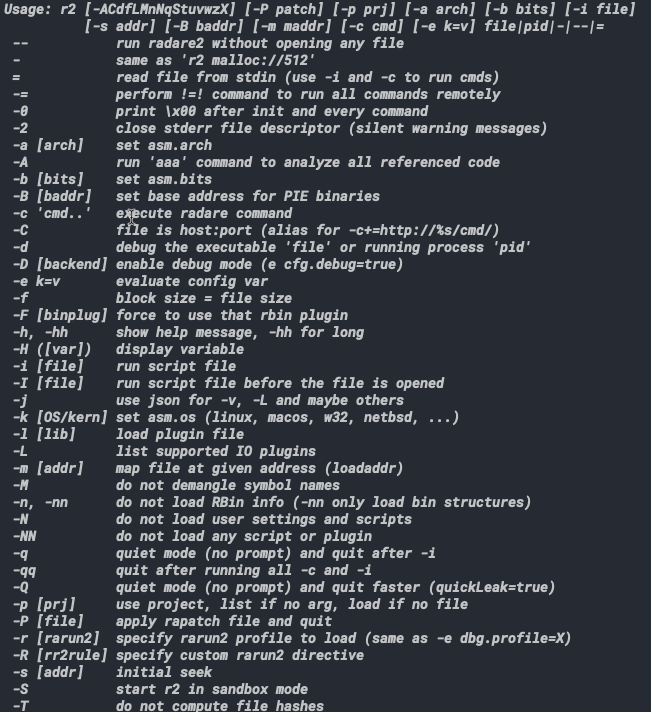

Radare2 装好后,运行radare2 -h是否安装成功。

0x02 第一个macOS程序

目前我们已经安装好了编译环境,也装好了一个简单逆向分析的环境,那么接下来我们就要和CTF一样,来写一个简单的Crackme来实践了,源码非常简单是用纯C写的检测数字是否正确的程序。

#include <stdio.h>

int main()

{

int secret = 0;

printf("Please input the secret number:");

scanf("%d",&secret);

if(secret != 123)

{

printf("error secret number!\n");

return 0;

}

printf("Success!");

}

然后我们用clang crackme.c来进行编译,将程序编译成MachO可执行文件,程序运行后会提示你输入一个数字,如果输入的不是123就会提示你error secret number!,输入是123就会提示Success!。

clang crackme.c -o crackme

➜ ./crackme

Please input the secret number:1

error secret number!

0x03 破解Crackme

我们需要来破解这Crackme,当我们输入任何数的时候都显示Success!,所以我们需要将它逻辑修改掉。

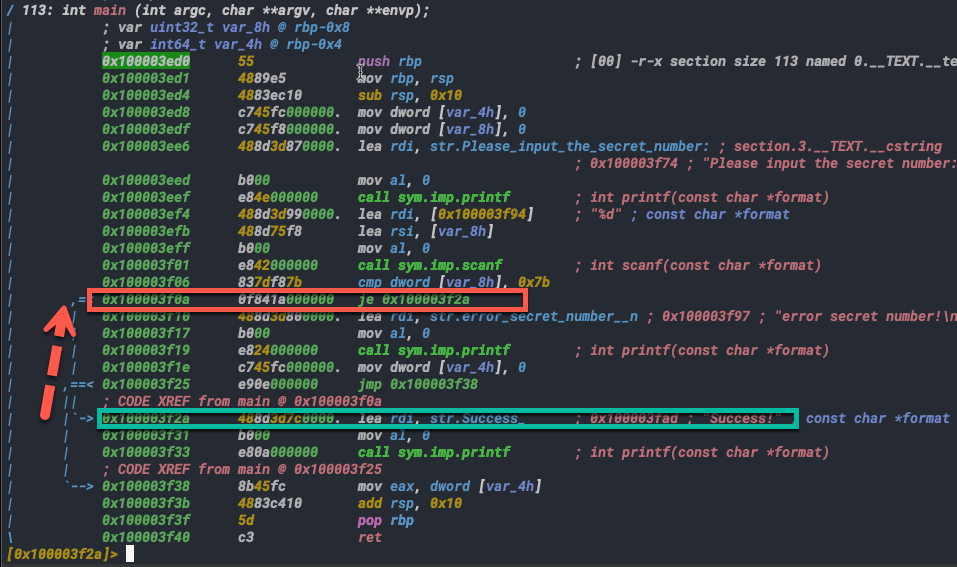

这里我们就用Radare2来演示,而切入点就是字符串error secret number!,然后根据字符串再找到对应的判断逻辑的汇编代码,将汇编代码逻辑修改掉即可。具体Radare2的一些用法可以参考此篇文章:https://blog.csdn.net/qq_31507523/article/details/117200476

➜ r2 crackme

-- Are you still there?

[0x100003ed0]> aaa

[x] Analyze all flags starting with sym. and entry0 (aa)

[x] Analyze function calls (aac)

[x] Analyze len bytes of instructions for references (aar)

[x] Check for objc references (aao)

[x] Finding and parsing C++ vtables (avrr)

[x] Type matching analysis for all functions (aaft)

[x] Propagate noreturn information (aanr)

[x] Use -AA or aaaa to perform additional experimental analysis.

[0x100003ed0]> axt @@ str.* #这里的命令就是列出crackme里面的所有调用到的字符串。

[0x100003ed0]> s 0x100003f2a #跳转到调用Success这字符串的地址这

[0x100003f2a]> pdf #查看当前地址所在的汇编代码

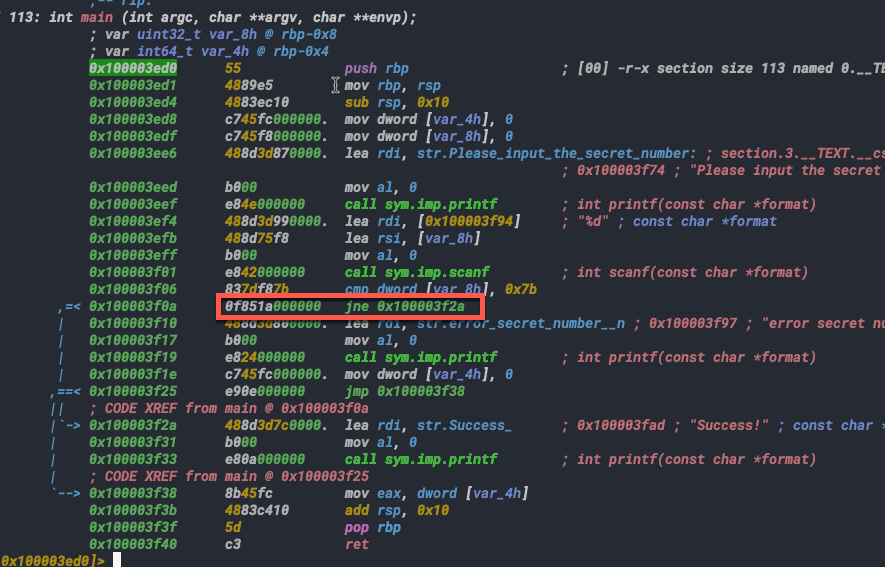

从箭头处我们可以看到,他是从je 0x100003f2a,这一处汇编代码中跳过来的,他上面一句是cmp dword [var_8h],0x7b,对应的意思是比较var_8中输入的值是否等于123,如果是则跳转到Success!处,我们要破解的话就可以改成条件不成立也可以调过来即修改je 0x100003f2a -> jne 0x100003f2a。

打补丁

OK现在我们知道修改哪个地方0x100003f0a,修改成什么汇编代码jne 0x100003f2a,就能达到补丁的目的了,但是直接改汇编好像在IDA中用Keypatch插件可以实现,ps:(IDA后面会介绍,是一款很强大的反汇编、反编译、静态分析软件),那么目前我对radare2掌握还不是很熟悉,我目前只能通过修改OPCODE(机器码)的方式来达到打补丁的效果。

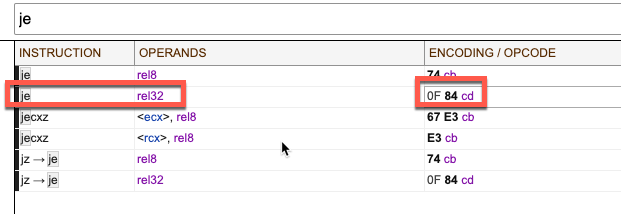

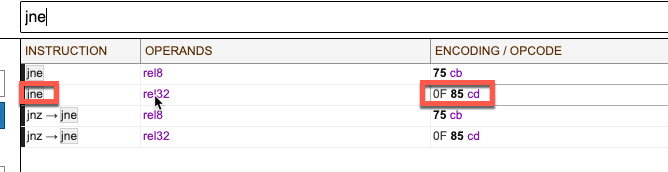

je->jne

je改成jne只需要将0x84修改成0x85即可,具体可以查看https://asmjit.com/asmgrid/ 该网站对应指令的opcode。

用radare2修改

在radare2下要打补丁一个程序,用-w参数打开程序即可。

➜ r2 -w crackme

-- When can we have an official anime mascot for radare2?

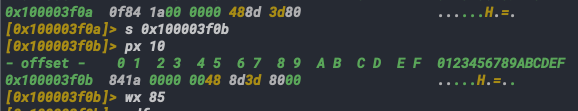

[0x100003ed0]>s 0x100003f0b #跳转需要打补丁出的地址

[0x100003f0b]>px 10 #用十六进制方式显示当前地址 10个字节数据

[0x100003f0b]>wx 85 #打补丁

修改前后对比:

0x04 验证crackme

最后运行crackme来验证下。

Pwn菜鸡学习小分队

欢迎来PWN菜鸡小分队闲聊:PWN、RE 或者摸鱼小技巧。

macOS逆向-如何分析macOS软件的更多相关文章

- 逆向与分析-WebBrowserPassView消息分析

逆向与分析-WebBrowserPassView消息分析 这个的源头是之前我写的一个博客: http://blog.csdn.net/u013761036/article/details/730427 ...

- 软件-分布式:Kylin (apache开源分布式分析引擎软件)

ylbtech-软件-分布式:Kylin (apache开源分布式分析引擎软件) Apache Kylin™是一个开源的分布式分析引擎,提供Hadoop之上的SQL查询接口及多维分析(OLAP)能力以 ...

- 推荐一个MacOS苹果电脑系统解压缩软件

废话少说,直入主题: 连接:https://www.keka.io/en/ 开源免费好用(个人觉得比betterzip好用哈),附一张这货的图标:

- macOS免费的NTFS读写软件

Mounty for Mac brew cask install mounty

- CrackMe005-下篇 | 逆向破解分析 | 160个CrackMe(视频+图文)深度解析系列

作者:逆向驿站微信公众号:逆向驿站知乎:逆向驿站 CrackMe005,上篇说了具体方法,下篇来发逆向分析过程,看看老夫是如何得到上篇的具体方法的! 准备 [环境和工具] win7/xp虚拟机环境 C ...

- 如果将 macOS Mojave 降级为 macOS Sierra 或者更低版本

当前系统是10.14,我想装回10.11 办法: 1. 下载10.11, 我是从themacgo网站下载的 https://themacgo.com/macos-sierra-10-12-1-dmg- ...

- 敏捷遇上UML-需求分析及软件设计最佳实践(郑州站 2014-6-7)

邀请函: 尊敬的阁下:我们将在郑州为您奉献高端知识大餐,当敏捷遇上UML,会发生怎样的化学作用呢?首席专家张老师将会为您分享需求分析及软件设计方面的最佳实践,帮助您掌握敏捷.UML及两者相结合的实 ...

- android逆向代码分析截图

- ahp层次分析法软件

http://www.jz5u.com/Soft/trade/Other/58808.html 权重计算 归一化 本组当前数 - 本组最小 / 本组最大-本组最小 http://blog.csdn.n ...

随机推荐

- 前端生成PDF,让后端刮目相看

PDF 简介 PDF 全称Portable Document Format (PDF)(便携文档格式),该格式的显示与操作系统.分辨率.设备等因素没有关系,不论是在Windows,Unix还是在苹果公 ...

- Django中ORM创建表关系

一:django中ORM创建表关系 ORM创建外键关系 1.表与表之间的关系 1.表与表之间的关系 一对多 一对一 多对多 2.操作目标条件: 图书表 出版社表 作者表 作者详情表 3.外键关联 一对 ...

- MShadow中的表达式模板

表达式模板是Eigen.GSL和boost.uBLAS等高性能C++矩阵库的核心技术.本文基于MXNet给出的教程文档来阐述MXNet所依赖的高性能矩阵库MShadow背后的原理. 编写高效的机器学习 ...

- for循环例子2

代码 点击查看[ForTest2.java]代码 //package com.d; import java.util.Scanner; /** * for循环例子2 * @date: 2022.2.2 ...

- [编译器]dev c++单步调试

一.dev c++调试崩溃的解决方案 1.点击"工具 -> 编译选项". 2.选择"编译器"选项卡,勾选"编译时加入以下命令",输入& ...

- golang线程安全

目录 1.golang的map是线程安全的吗?怎么安全使用map 2.线程独享什么,共享什么 3.进程状态转换 4.Log包线程安全吗? 5.写的循环队列是不是线程安全? 6.go协程线程安全吗 7. ...

- 【C#线程】 Marshal类基本概念

marshal:直译为"编排", 在计算机中特 指将数据按某种描述格式编排出来,通常来说一般是从非文本格式到文本格式的数据转化.unmarshal是指marshal的逆过程.比如在 ...

- vue--前端路由及vue-router两种模式

前言 路由这个概念最早在后端出现,随后前后端分离,直至当今的单页面应用,路由也在一直发生变化.本文来总结一下路由变化和vue-router中的路由模式区别相关知识点. 正文 1.什么是前端路由 (1) ...

- WIN10:删除开始菜单栏中的文件夹

C:\ProgramData\Microsoft\Windows\Start Menu\Programs,找到想删除的文件夹删除即可 其中ProgramData为隐藏文件夹,显示方式见下

- FoveaBox:细节差别,另一种DenseBox+FPN的Anchor-free方案 | IEEE TIP 2020

作为与FCOS和FSAF同期的Anchor-free论文,FoveaBox在整体结构上也是基于DenseBox加FPN的策略,主要差别在于FoveaBox只使用目标中心区域进行预测且回归预测的是归一化 ...