免杀之:C# XOR Shellcode

免杀之:C# XOR Shellcode

1 环境准备

2 制作Shellcode后门文件

2.1 编译环境准备

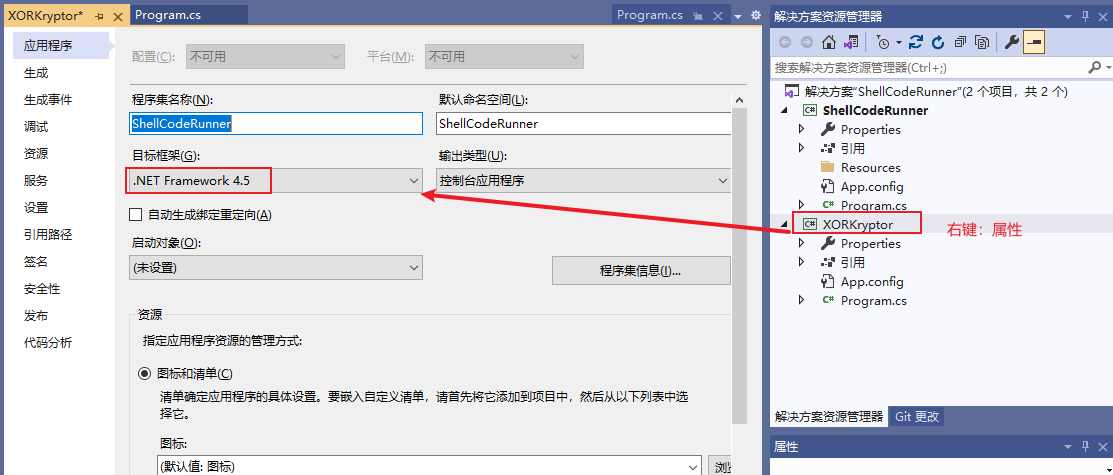

使用VS2019打开ShellCodeRunner文件夹中的

ShellCodeRunner.sln文件配置

ShellCodeRunner、XORKryptor项目文件使用.net4.5框架:

在

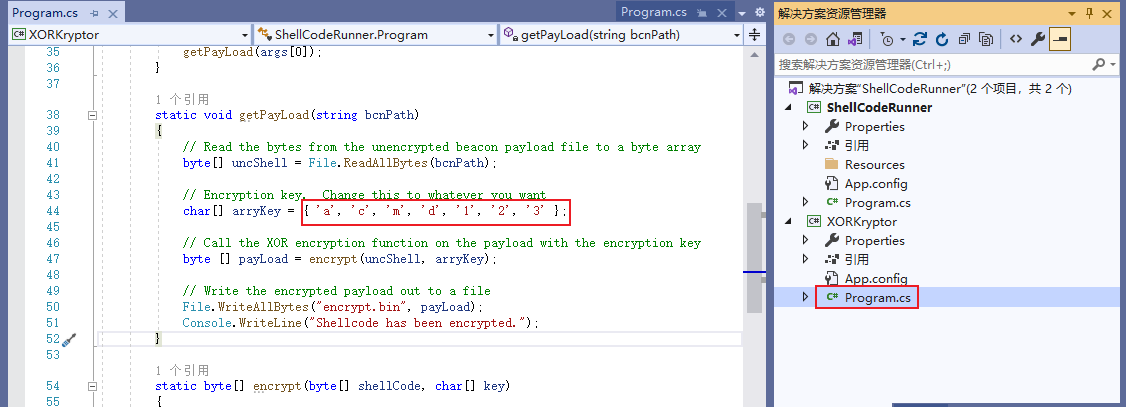

ShellCodeRunner、XORKryptor项目的Program.cs文件中,自定义加密密码:默认的密码会被杀软查杀。注意:密码要一致。

2.2 生成XORKryptor程序

右键

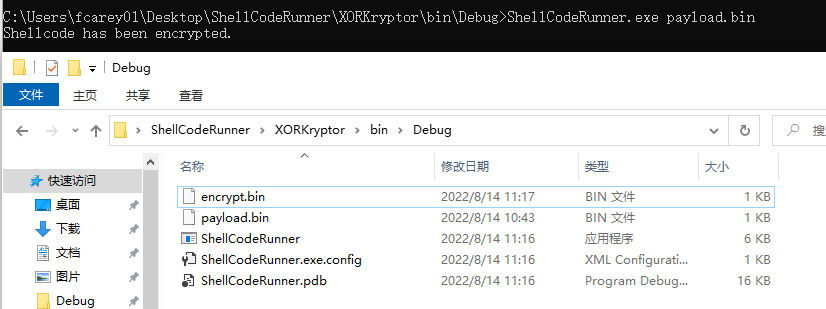

XORKryptor项目,选择生成:ShellCodeRunner.exe生成CS生成

raw格式的Payload文件:payload.bin将

payload.bin复制到ShellCodeRunner.exe目录下:\ShellCodeRunner\XORKryptor\bin\Debug在当前目录下打开cmd,运行以下命令,生成文件:

encrypt.binShellCodeRunner.exe payload.bin

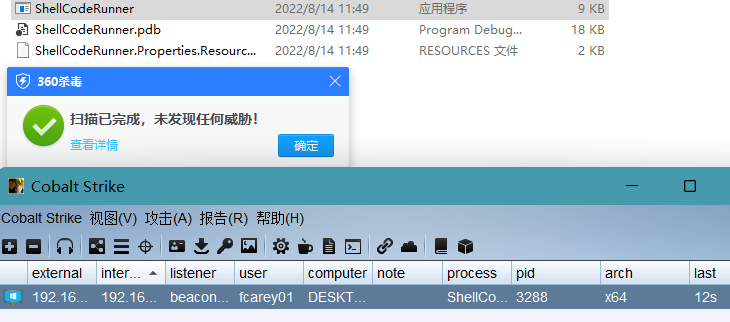

ShellCodeRunner项目里存在Resources目录和encrypt.bin文件,但实际上项目里并没有。因此需要删除Resources目录并新建该目录,并将步骤4生成的encrypt.bin,放入到Resources目录下。右键

ShellCodeRunner项目,选择生成。ShellCodeRunner\ShellCodeRunner\obj\Debug目录中生成的ShellCodeRunner.exe,便是生成好的后门。过360。

免杀之:C# XOR Shellcode的更多相关文章

- 那些shellcode免杀总结

首发先知: https://xz.aliyun.com/t/7170 自己还是想把一些shellcode免杀的技巧通过白话文.傻瓜式的文章把技巧讲清楚.希望更多和我一样web狗也能动手做到免杀的实现. ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 20165306 Exp3 免杀原理与实践

Exp3 免杀原理与实践 一.实践内容概述 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程 2.通过组合应用各种技 ...

- 2018-2019-2 网络对抗技术 20165303 Exp3 免杀原理与实践

实验内容 一. 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分) ...

- 2018-2019-2 网络对抗技术 20165228 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165228 Exp3 免杀原理与实践 免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. 要做好免杀,就时清楚杀毒软件( ...

- 5213 Exp3 免杀原理与实践

5213 Exp3 免杀原理与实践 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧 使用msf编码器 ...

- 20145304 Exp3 免杀原理与实践

20145304 Exp3 免杀原理与实践 基础问题回答 (1)杀软是如何检测出恶意代码的? 检验特征码,包含特征码的代码会被杀软认为是恶意代码,例如一些常用恶意代码加壳后就有一个固定的代码会被认为是 ...

- 2018-2019-2 《网络对抗技术》Exp3 免杀原理与实践 Week5 20165233

Exp3 免杀原理与实践 实验内容 一.基础问题回答 1.杀软是如何检测出恶意代码的? 基于特征码的检测:通过与自己软件中病毒的特征库比对来检测的. 启发式的软件检测:就是根据些片面特征去推断.通常是 ...

- 2017-2018-2 20155315《网络对抗技术》Exp3:免杀原理与实践

实验目的 通过本部分内容的学习,认识到杀软局限性,提高在工作生活中对于恶意软件防范能力. 教程 实验内容 使用msf编码器,msfvenom,veil-evasion,shellcode编程等免杀工具 ...

- 2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用sh ...

随机推荐

- 第2-4-9章 规则引擎Drools实战(2)-信用卡申请

目录 9.2 信用卡申请 9.2.1 计算规则 9.2.2 实现步骤 9.2 信用卡申请 全套代码及资料全部完整提供,点此处下载 本小节我们需要通过Drools规则引擎来根据规则进行申请人的合法性检查 ...

- Qwt开发笔记(一):Qwt简介、下载以及基础demo工程模板

前言 QWT开发笔记系列整理集合,这是目前使用最为广泛的Qt图表类(Qt的QWidget代码方向只有QtCharts,Qwt,QCustomPlot),使用多年,系统性的整理,本系列旨在系统解说并 ...

- 3.8:使用R语言实现Apriori算法示例

〇.目标 1.使用R语言实现Apriori算法完成关联规则挖掘:2.利用超市购物篮Groceries数据进行关联规则分析. 一.利用arules包加载Groceries数据集 二.探索和准备数据 三. ...

- conan环境安装

环境 安装conan 使用conan 搜索包 导入包 编译 打包项目 准备源码 编译成conan包 环境 ubuntu:bionic的docker image docker run -it ubunt ...

- 【基础篇】一文带你掌握 Redis

一.摘要 谈起 Redis,相信大家都不会陌生,做过云平台开发的程序员多多少少会接触到它,Redis 英文全称:Remote Dictionary Server,也被称之为远程字典服务. 从官方的定义 ...

- 在IQuery中使用除法提示"Numeric value does not fit in a System.Decimal"

起因 有个需求是需要汇总(单耗=单件用量*1+损耗率)的值,由于现在我们数据库中存的XX率都是放大了一百倍(即10%数据库存的是10),然后就很自然的写了个linq汇总如下 materialOrder ...

- [OpenCV实战]15 基于深度学习的目标跟踪算法GOTURN

目录 1 什么是对象跟踪和GOTURN 2 在OpenCV中使用GOTURN 3 GOTURN优缺点 4 参考 在这篇文章中,我们将学习一种基于深度学习的目标跟踪算法GOTURN.GOTURN在Caf ...

- 宝塔SSL

1:开启面板SSL访问教程 开启完之后,要以 https 方式访问面板 一定要先 下载证书 和 复制证书密码 再点"开启ssl",不然得重置再走一遍流程. [教程贴]如何开启面板S ...

- 1. 使用 fluent-bit 采集文件

1. 使用 fluent-bit 采集文件 简介 Fluent Bit是一款快速.灵活的日志处理器,旨在收集.解析.过滤日志,并将日志发送到远程数据库,以便执行数据分析. 数据分析通常发生在数据存储和 ...

- 算法之SPFA的前置:Bellman-Ford算法

SPFA 我们都知道一个叫SPFA的算法,它是用来计算单源最短路径的,但是,众所周知它不是很稳定,容易退化. SPFA是基于什么被提出的? 基于一个叫做Bellman-Ford的算法. Bellman ...