php代码审计10审计会话认证漏洞

挖掘经验:遇到的比较多的就是出现在cookie验证上面,通常是没有使用session来认证,直接将用户信息保存在cookie中

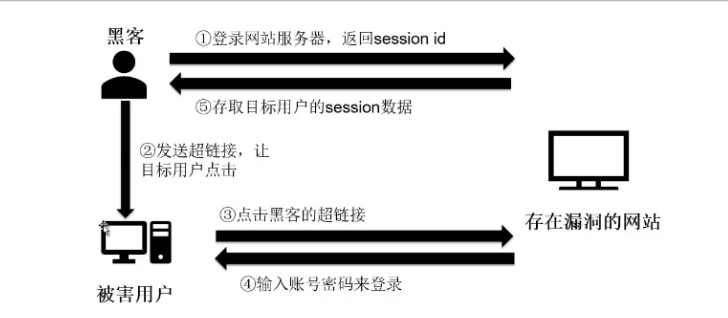

Session固定攻击:

黑客固定住目标用户的session id,所以目标用户使用的session可以由攻击者指定

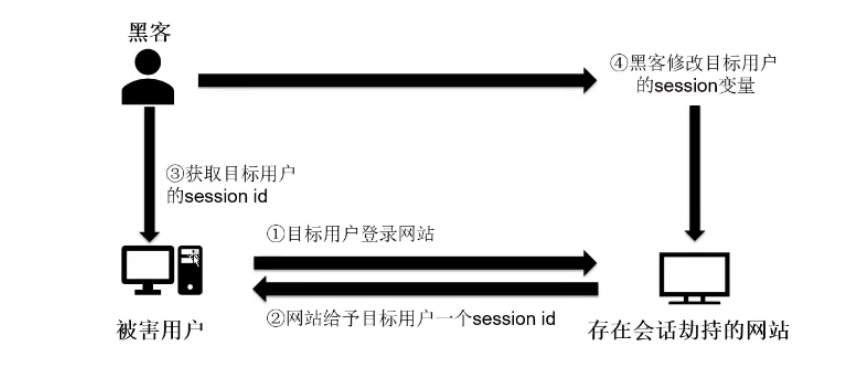

Session劫持攻击:

黑客劫持目标用户的session id俩获取网站服务器上未经许可的存取信息,特别是窃取目标用户的cookie数据,来取得网站的认可

代码:

espcms任意用户登录分析

在文件espcms/upload/memebermain.php的in_center()函数可以看到如下代码:

function in_center() {

if ($this->CON[‘mem_isucenter’]) {

include_once admin_ROOT . ‘public/uc_client/client.php’;

}

parent::start_pagetemplate();

parent::member_purview();

$lng = (admin_LNG == ‘big5’) ? $this->CON[‘is_lancode’] : admin_LNG;

$db_where = “userid=$this->ec_member_username_id AND username=’$this->ec_member_username’ “;

$db_table1 = db_prefix . ‘member AS a’;

$db_table2 = db_prefix . ‘member_value AS b’;

$db_sql = “SELECT a.*,b.mvid,b.value FROM $db_table1 LEFT JOIN $db_table2 ON a.userid = b.userid WHERE a.userid = $this->ec_member_username_id “;

$rsMember = $this->db->fetch_first($db_sql);

$rsMember[‘rankname’] = $this->get_member_purview($rsMember[‘mcid’], ‘rankname’);

$userid = $rsMember[‘userid’];

if (empty($userid)) {

exit(‘user err!’);

}

$db_table = db_prefix . “order”;

$db_where = " WHERE userid=$userid";

$db_where2 = " WHERE userid=$userid and ordertype=1";

$db_where3 = " WHERE userid=$userid and ordertype=3";

$this->pagetemplate->assign('ordernum', $this->db_numrows($db_table, $db_where));

$this->pagetemplate->assign('ordernum2', $this->db_numrows($db_table, $db_where2));

$this->pagetemplate->assign('ordernum3', $this->db_numrows($db_table, $db_where3));

$db_table = db_prefix . "bbs";

$db_where = " WHERE userid=$userid";

在代码中$_userid=$this->ec_member_username_id;这行代码这只当前用户id,随后根据这个$userid变量去直接操作这个id的用户数据。

接下来,根据parent::member_purview()函数跟到espcms/upload/public/class_connector.php文件的member_purview()函数,代码如下:

function member_purview($userrank=false, $url=null, $upurl=false) {

$this->ec_member_username = $this->fun->eccode($this->fun->accept('ecisp_member_username', 'C'), 'DECODE', db_pscode);

$user_info = explode('|', $this->fun->eccode($this->fun->accept('ecisp_member_info', 'C'), 'DECODE', db_pscode));

list($this->ec_member_username_id, $this->ec_member_alias, $this->ec_member_integral, $this->ec_member_mcid, $this->ec_member_email, $this->ec_member_lastip, $this->ec_member_ipadd, $this->ec_member_useragent, $this->ec_member_adminclassurl) = $user_info;

list()函数中使用$user_info数组为$this->ec_member_username_id变量进行赋值,而$user_info数组是从cookie中解密出来的,关于这个算法的加密代码在espcms/upload/public/class_function.php文件的eccode()函数

修复方案:

使用随机而且长度够大的数字或字符串来当做session id

将网页之间传递的数据使用某种形式封装,特别是session id

更改session名称

注销后销毁session的所有数据

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

php代码审计10审计会话认证漏洞的更多相关文章

- 2020/2/4 PHP代码审计之会话认证漏洞

0x00 会话认证漏洞简介 会话认证是个非常大的话题,涉及各种协议和框架,如cookie.session.sso.oauth.openid等. 而其中最常使用的是Cookie和Session,他们都能 ...

- php代码审计5审计命令执行漏洞

命令执行漏洞:通过易受攻击的应用程序在主机操作系统上执行任意命令,用户提供的数据(表单,cookie,http头等)未过滤 挖掘思路:用户能够控制函数输入,存在可执行代码的危险函数 命令执行和代码执行 ...

- php代码审计4审计代码执行漏洞

代码执行漏洞代码执行漏洞是指应用程序本身过滤不严,用户可以通过请求将代码注入到应用中执行,当应用在调用一些能将字符串转化成代码的函数(如php中的eval)时,没有考虑到用户是否能控制这个字符串,造成 ...

- php代码审计3审计sql注入漏洞

SQL注入攻击(sql injection)被广泛用于非法获取网站控制权,在设计程序时,忽略或过度任性用户的输入,从而使数据库受到攻击,可能导致数据被窃取,更改,删除以及导致服务器被嵌入后门程序等 s ...

- PHP Sessions子系统会话固定漏洞

漏洞名称: PHP Sessions子系统会话固定漏洞 CNNVD编号: CNNVD-201308-193 发布时间: 2013-08-22 更新时间: 2013-08-22 危害等级: 中危 漏 ...

- 代码审计之XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

- [代码审计]XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

- php代码审计9审计反序列化漏洞

序列化与反序列化:序列化:把对象转换为字节序列的过程称为对象的序列化反序列化:把字节序列恢复为对象的过程称为对象的反序列化 漏洞成因:反序列化对象中存在魔术方法,而且魔术方法中的代码可以被控制,漏洞根 ...

- php代码审计8审计文件上传漏洞

文件上传漏洞是指用户上传了一个可执行的脚步文件,并通过此脚本文件获得了执行服务器端命令的能力,这种攻击方式是最直接和有效的,文件上传本身是没问题的,有问题的是文件上传后,服务器怎么处理,解释文件,通过 ...

随机推荐

- gevent异步,io自动切换

#!/usr/bin/env python # encoding: utf-8 # Date: 2018/6/19 # # from gevent import monkey # 这俩行必须放在首 ...

- oracle下载地址

12c 下载地址 http://www.oracle.com/technetwork/cn/database/enterprise-edition/downloads/index.html

- Vue 简单的总结四(项目流程,DIY脚手架、vue-cli的使用)

项目流程 1.下载 cdn 2.引包 vue-router依赖vue vue-router.js 3.如果是模块化机制 Vue.use(vue-router) 4.创建示例 let Home = {/ ...

- Storm集群部署及单词技术

1. 集群部署的基本流程 集群部署的流程:下载安装包.解压安装包.修改配置文件.分发安装包.启动集群 注意: 所有的集群上都需要配置hosts vi /etc/hosts 192.168.239.1 ...

- ATL向控件添加私有属性-成员变量

https://msdn.microsoft.com/zh-cn/library/cc451389(v=vs.71).aspx ------------------------------------ ...

- LINUX的SSH下FTP到远程服务器Entering Passive Mode失败解决

LINUX 系统FTP连接远程服务器经常出现在传输文件或者发出 ls命令时候出现 "Entering Passive Mode "然后就再也无法运作了.该工作主要是因为LINUX的 ...

- Zookeeper Api(java)入门与应用

如何使用 Zookeeper 作为一个分布式的服务框架,主要用来解决分布式集群中应用系统的一致性问题,它能提供基于类似于文件系统的目录节点树方式的数据存储,但是 Zookeeper 并不是用来专门存储 ...

- codeforeces:Mister B and Astronomers分析和实现

题目很长,稍微翻译一下: 外星球每隔T秒中只有一秒可以被观测到,其它T-1秒无法被观测.n个天文学家(分别编号为1,...,n)轮流观测天空1秒,且第i+1个科学家在第i个天文学家后ai+1秒后才执行 ...

- 【HDU4970】Killing Monsters

题意 数轴上有n个点,有m座炮塔,每个炮塔有一个攻击范围和伤害,有k个怪物,给出他们的初始位置和血量,问最后有多少怪物能活着到达n点.n<=100000 分析 对于某个怪物,什么情况下它可以活着 ...

- jquery on事件在IE8下失效的一种情况,及解决方法/bootstrap空间绑定控件事件不好用

同事在复制bootstrap中的select控件之后,发现用$('.selectpicker').selectpicker();刷新下拉框控件不好使,后来发现是用原生js克隆的方法obj.cloneN ...