CTF-WeChall-第二天

2020.09.10

奥力给,举步维艰的时候就是要一边做一遍记,虽然慢但是不要嫌弃,要不然就是举步不前

做题搞起来

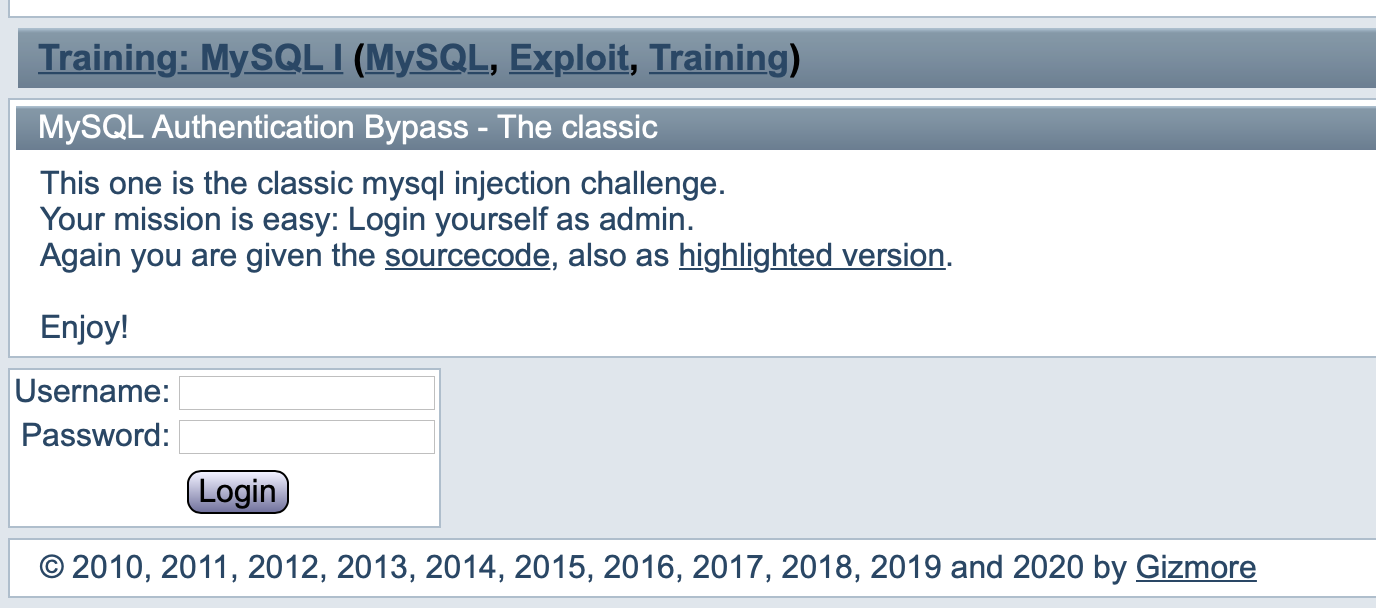

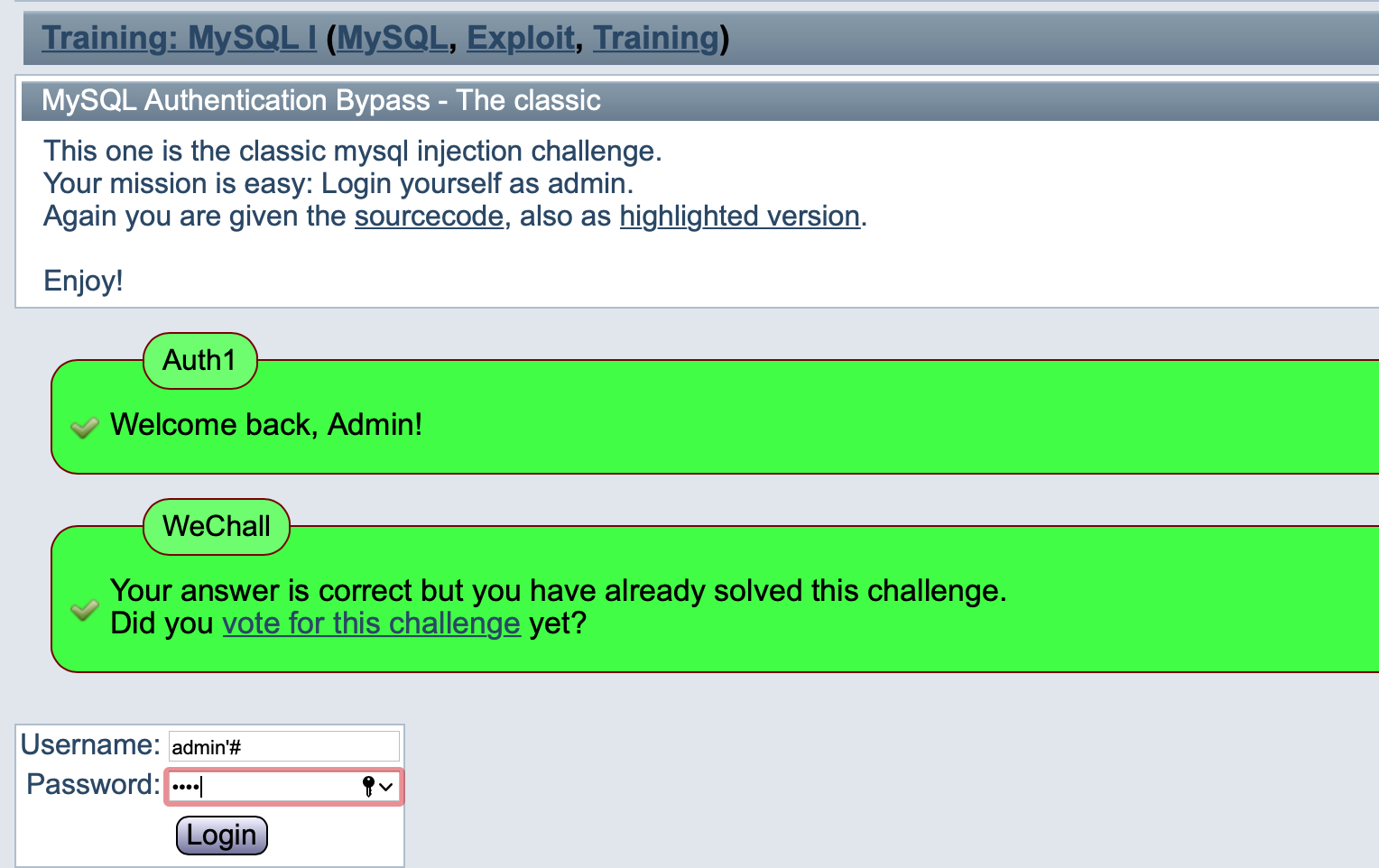

第一题 MySQL I

- 关键代码:

<?php

# Username and Password sent? 检查是否是空

if ( ('' !== ($username = Common::getPostString('username'))) && (false !== ($password = Common::getPostString('password', false))) ) {

auth1_onLogin($chall, $username, $password);

}

function auth1_onLogin(WC_Challenge $chall, $username, $password)

{

$db = auth1_db();

$password = md5($password);

# 用户名和密码直接连接,没有过滤和其他障碍,所以直接简单注入。

$query = "SELECT * FROM users WHERE username='$username' AND password='$password'";

if (false === ($result = $db->queryFirst($query))) {

echo GWF_HTML::error('Auth1', $chall->lang('err_unknown'), false); # Unknown user

return false;

}

}

?>

- 构造username和password

username =admin'#

password =hehe - 绿了绿了,多么令人激动的颜色

- 经验教训

- 这个题有个比较坑的地方,我之前说过,以后用井号

#,就用%23代替,但是这里是不可以的……我分析了一下原因,我之前是用burp直接修改的url,所以转码之后的比较靠谱,因为内部可能会有转回来这个过程要走,但是这里应该是没有自动转吗这个流程要走,真拉垮 ::这个符号第一次见,php中的基本语法,我也很拉垮,详细用法在这,总之一句话,就是用来访问其他类、父类中的方法或者参数,可谓是流氓符号- 还有就是,如果知道字符串没有进行过滤是直接拼接的查询语句,就直接简单注入就可以了。额,好像这是废话。

- 这个题有个比较坑的地方,我之前说过,以后用井号

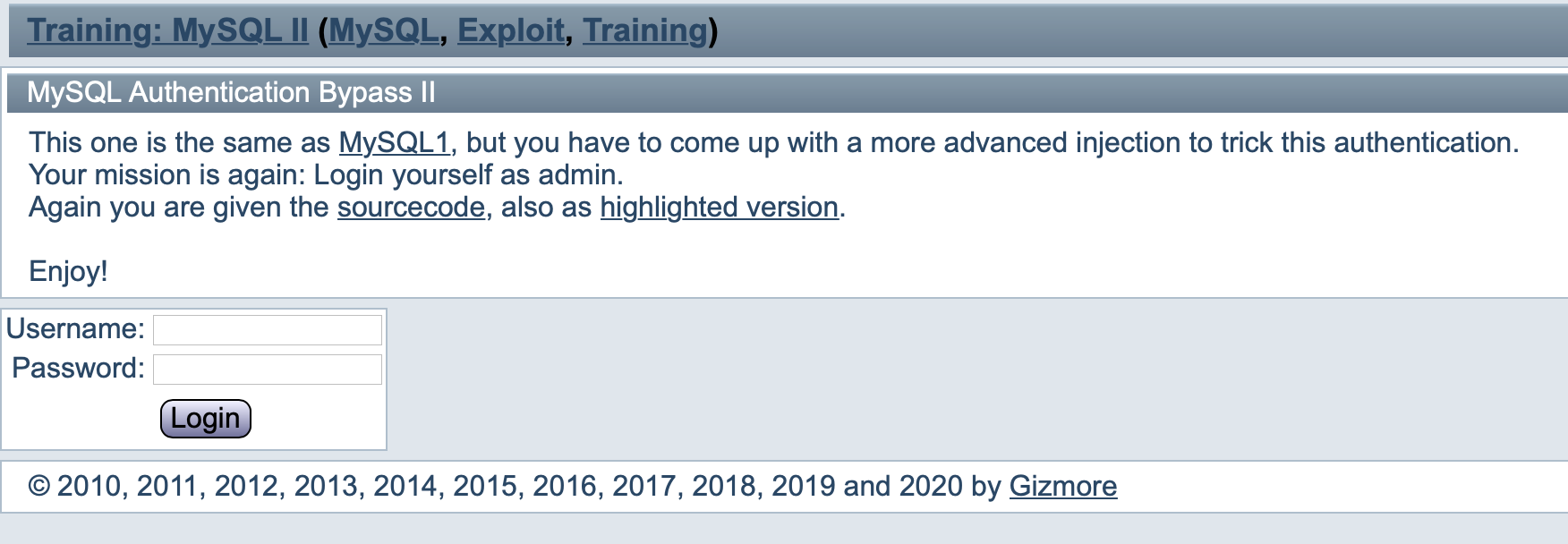

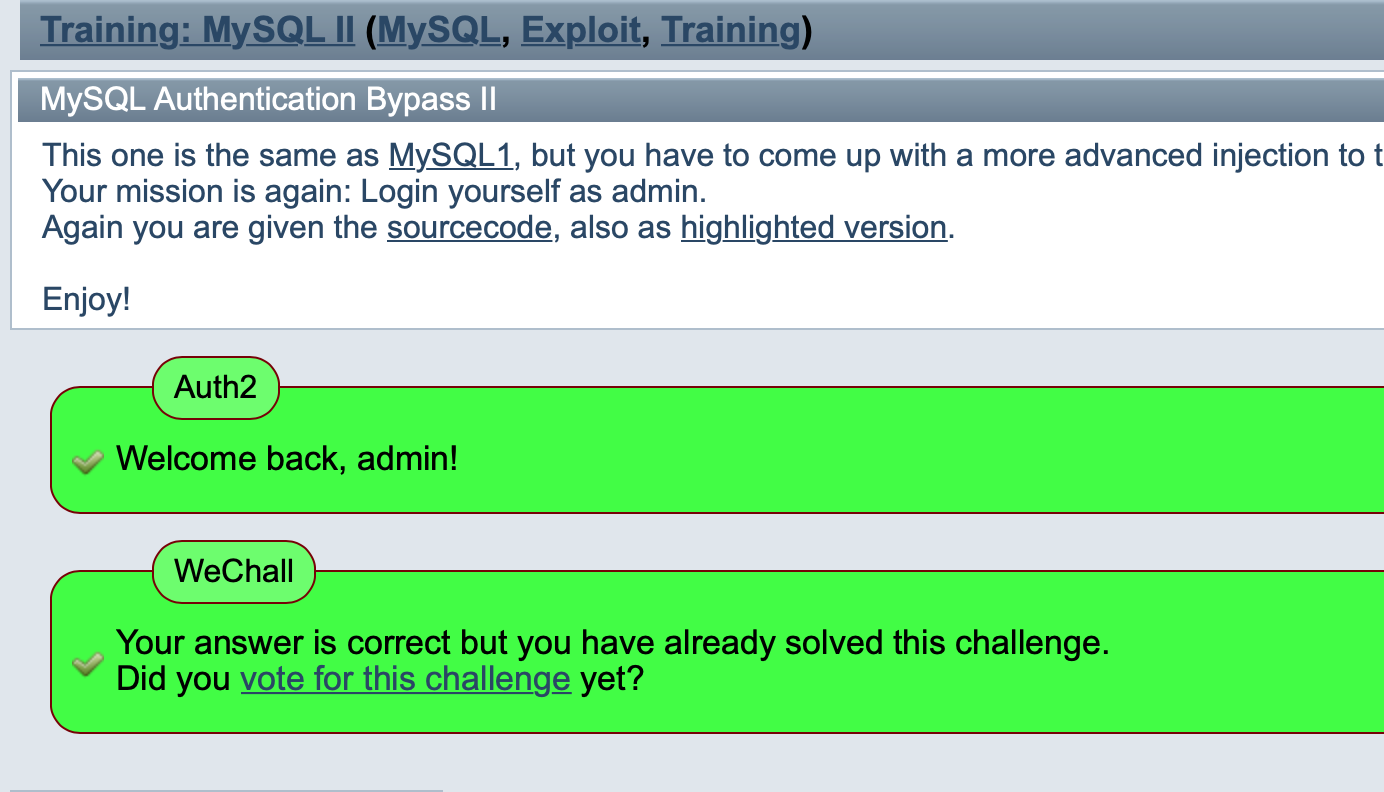

第二题 MySQL II

- 关键代码

<?php

/* TABLE STRUCTURE

CREATE TABLE IF NOT EXISTS users (

userid INT(11) UNSIGNED AUTO_INCREMENT PRIMARY KEY,

username VARCHAR(32) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL,

password CHAR(32) CHARACTER SET ascii COLLATE ascii_bin NOT NULL

) ENGINE=myISAM;

*/

# Username and Password sent?

if ( ('' !== ($username = Common::getPostString('username'))) && (false !== ($password = Common::getPostString('password', false))) ) {

auth2_onLogin($chall, $username, $password);

}

function auth2_onLogin(WC_Challenge $chall, $username, $password)

{

$db = auth2_db();

$password = md5($password);

$query = "SELECT * FROM users WHERE username='$username'";

if (false === ($result = $db->queryFirst($query))) {

echo GWF_HTML::error('Auth2', $chall->lang('err_unknown'), false);

return false;

}

#############################

### This is the new check ###

if ($result['password'] !== $password) {

echo GWF_HTML::error('Auth2', $chall->lang('err_password'), false);

return false;

} # End of the new code ###

#############################

}

?>

这段代码的意思就是,先根据用户名,从数据库里查到密码,推测应该是密码的md5结果,因为他后来把查询结果跟我们输入的密码的md5进行对比。这个操作还是比较骚的,比一般的注入确实升级了一个水平,hhhhh~

关键点:这个题关键的点我认为在于源代码最前面,因为他给了数据库的源代码,所以我们知道他第一步中查用户名的时候的正常输出是三列,从这里我们就可以构造一下输出,因为他并没有对字符进行过滤,所以我们基本上还是可以肆无忌惮的操作

4.在这里的输入如下:

username =hehe' UNION SELECT 1,'admin',md5('hehe')#

password =hehe解释一波第4步输入:

- username中:

- 第一个hehe,是随便输的,只要是让第一个select输出为空就行,这样才能保证我们第二个select的输出能排在第一行,因为页面源代码文件中只读取了查询结果的第一行;

- 第二个SELECT语句,分别对应正常输出的三列结果,对号入座。第一列无所谓,第二列是要求的admin用户,第三列是admin经md5后的值,我们只要保证md5()括号中的字符跟password中输入的一样就ok,相当于自己给他搞了一个密码;

- password中:

- 只要和username中的md5括号中输入的一样就ok。

- 继续绿起来

经验教训

- 好像没啥经验教训,如果非要说的话,那就是,,,,,奥力给,前辈们tql;

- 思路很重要,像这个题,他根据用户名查密码进行比对,我们就让控制他的输出,让他输入我们想要的结果,然后再在密码处输入我们想给的结果,这样就能匹配了。

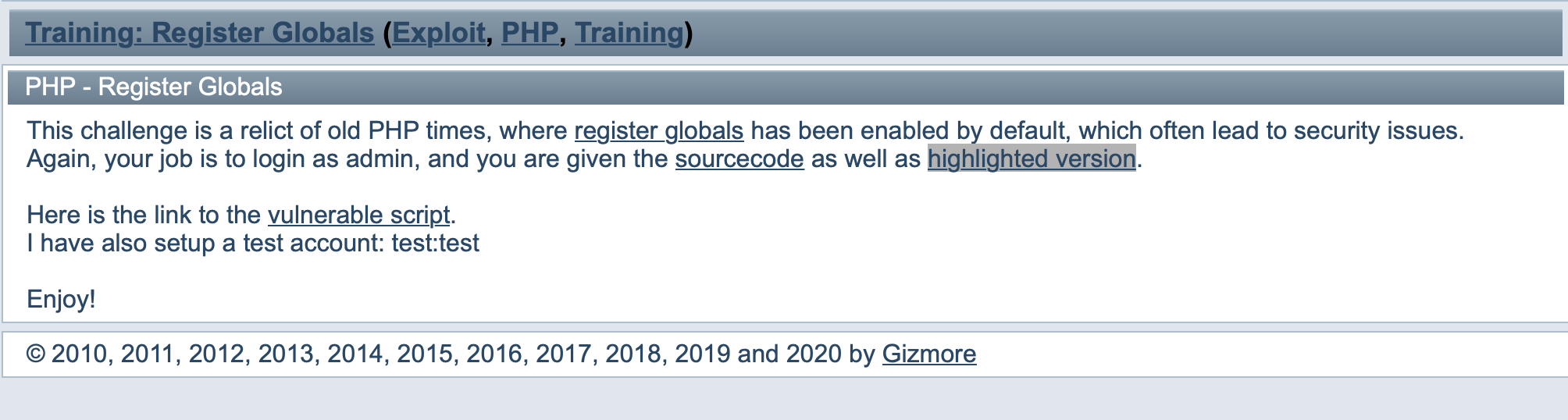

第三题 Register Globals

- 关键代码

Register Globals

<?php

if (isset($login))

{

echo GWF_HTML::message('Register Globals', $chall->lang('msg_welcome_back', array(htmlspecialchars($login[0]), htmlspecialchars($login[1]))));

if (strtolower($login[0]) === 'admin') {

$chall->onChallengeSolved(GWF_Session::getUserID());

}

}

?>

- 关键代码中比较关键的算是题目吧,这个题目给了我们方向。什么是Register Globals?身为一个菜我一开始真是不知道啥意思,搜了搜之后了解个大概意思就是某个变量被弄成了全局变量,谁都能访问,url当然也ok,这就是这个题想告诉我们的。

- 解题payload:

payload =http://www.wechall.net/challenge/training/php/globals/globals.php?login[0]=admin - 这道题按照正常思路,login这个变量我们是没办法赋值的,因为他只是一个普通变量,但是如果在php的php.ini配置文件中将

register_globals的值设为on,那就是开启全局变量的意思,我粗略的理解为php文件中的变量全部变成了全局变量,就像是$_GET、$_POST这种的通过url就可以直接访问和赋值的,所以就有了步骤3中的payload。 - 经验教训

- php有个配置文件叫

php.ini,文件里有个变量叫register_globals,控制全局变量的开启与关闭;

- php有个配置文件叫

CTF-WeChall-第二天的更多相关文章

- 巅峰极客第二场CTF部分writeup

word-MISC 微信回答问题+word字体里. sqli-WEB 注册个admin空格即可,长字符截断. 晚上把后续的写出来.现在睡觉

- 网络安全学习和CTF必不可少的一些网站

[转载备用] 原文地址 http://blog.csdn.net/ida0918/article/details/52730662 http://www.sec-wiki.com/skill/ 安全 ...

- CTF比赛中SQL注入的一些经验总结

ctf中sql注入下的一些小技巧 最近花了一点时间总结了各大平台中注入的trick,自己还是太菜了,多半都得看题解,就特此做了一个paper方便总结 注释符 以下是Mysql中可以用到的单行注释符: ...

- 【转】个人总结-网络安全学习和CTF必不可少的一些网站

转自:http://blog.csdn.net/ida0918/article/details/52730662 学习的地方很多,不能一一列举,一些优秀的网址和博客可能也没有提到,大家补充吧:P就简单 ...

- CTF常见加密方式汇总

1.栅栏密码 在IDF训练营里做过一道关于栅栏密码的问题. 栅栏密码的解法很简单,也有点复杂,字符长度因数多得会有很多个密码.对,栅栏密码的解法就是:计算该字符串是否为合数,若为合数,则求出该合数除本 ...

- 【Wechall.net挑战】Anderson Application Auditing

Wechall.net是一个国外用于练习CTF和攻防的网站,国内资料writeup不多,只有个别几篇.作为小白,近日玩了几道有意思的题目,在此分享 题目地址:http://www.wechall.ne ...

- 网络安全与CTF在线学习资源网站

http://www.sec-wiki.com/skill/ 安全技能(里面渗透逆向编程都有介绍) http://blog.knownsec.com/Knownsec_RD_Checklist/ 知道 ...

- 个人CTF资源聚合

i春秋 幻泉 CTF入门课程笔记 视频地址 能力 思维能力 快速学习能力 技术能力 基础 编程基础 (c语言 汇编语言 脚本语言) 数学基础 (算法 密码学) 脑洞 (天马行空的想象推理) 体力耐力( ...

- 入CTF坑必不可少的地方-保持更新

0x00 前言 没有交易,没有买卖,没有排名,纯属分享:p 0x01 CTF介绍 CTF领域指南CTF介绍大全CTF赛事预告 0x02 CTF练习 BIN:reversingpwnableexploi ...

- 参加 Tokyo Westerns / MMA CTF 2nd 2016 经验与感悟 TWCTF 2016 WriteUp

洒家近期参加了 Tokyo Westerns / MMA CTF 2nd 2016(TWCTF) 比赛,不得不说国际赛的玩法比国内赛更有玩头,有的题给洒家一种一看就知道怎么做,但是做出来还需要洒家拍一 ...

随机推荐

- java多线程:线程间通信——生产者消费者模型

一.背景 && 定义 多线程环境下,只要有并发问题,就要保证数据的安全性,一般指的是通过 synchronized 来进行同步. 另一个问题是,多个线程之间如何协作呢? 我们看一个仓库 ...

- 常见面试题之操作系统中的LRU缓存机制实现

LRU缓存机制,全称Least Recently Used,字面意思就是最近最少使用,是一种缓存淘汰策略.换句话说,LRU机制就是认为最近使用的数据是有用的,很久没用过的数据是无用的,当内存满了就优先 ...

- 问卷星的数据导入spss后变量乱码如何处理?

一般是字符编码问题.打开一个空的SPSS数据集,选择[编辑]-[选项]-[常规]-[数据和语法的字符编码].修改下当前的编码系统,原来是第一种就换成第二种,原来是第二种就换成第一种,打开一个数据再看看 ...

- 如何寻找决策最优解?熵权TOPSIS助你科学决策

熵权topsis是一种融合了熵值法与TOPSIS法的综合评价方法.熵值法是一种客观赋值法,可以减少主观赋值带来的偏差:而topsis法是一种常见的多目标决策分析方法,适用于多方案.多对象的对比研究,从 ...

- 高并发&性能优化(一)------总体介绍

[开篇词] 本文主要通过一些经典的高并发场景,以及一些基本的运维工具来讲述一些关于高并发以及性能优化相关的内容,主要包括性能瓶颈的定位,性能调优的思路和技巧等. [性能的衡量指标] ?什么是性能 性能 ...

- vim缩写

vim缩写可以简化输入,如在Python调试中的logging.warning可以缩写为lgw,在使用时会提高效率. 一.设置缩写 在~/.vimrc增加: :abbreviate lgw loggi ...

- Windows servers 2008 环境下,域控DC和DNS,分离搭建过程。

近来做有关于window服务器方面运维的实验,正好借此记录下来,便于日后回顾. 通常情况下,域控DC服务器和DNS服务器一般不在一起,所以需要将其分开建立.而这个时候两个服务器的建立有先后顺序,本文会 ...

- 也谈基于Web的含工作流项目的一般开发流程

项目包含的通用模块代码等我有时间一并剥离贡献出来(基于WebSocket的通知引擎,工作流整合模块,自定义表单,基于RBAC权限设计),最近太忙了,Web项目有一段时间没碰,有点生疏的感觉,主要在忙G ...

- 【MarkDown】github readme添加图片 Markdown语法添加图片,适用各种markdown语法

作者:程序员小冰,CSDN博客:http://blog.csdn.net/qq_21376985, QQ986945193 微博:http://weibo.com/mcxiaobing 首先给大家看一 ...

- Oracle (实例名/服务名)SID和Service_Name的区别

可以简单的这样理解:一个公司比喻成一台服务器,数据库是这个公司中的一个部门.1.SID:一个数据库可以有多个实例(如RAC),SID是用来标识这个数据库内部每个实例的名字,就好像一个部门里,每个人都有 ...