Linux中Postfix邮件认证配置(五)

1.A用户使用MUA客户端借助smtp协议登陆smtpd服务器,需要先进行用户和密码认证,而SMTPD服务器端支持sasl认证,例如有一个sasl客户端,就会去连接SASL。当SASL接受到验证请求时就会根据验证方式去进行验证,常用的有PAM,passwd等。验证成功后就会返回给Smtpd服务器。而smtpd就会允许A用户登陆发送邮件。

2.Smtpd服务器接受到邮件转发请求后,查看邮件是本域的还是外部域的,如果是本域内的用户,就会开启MDA进程并进行邮件投递到用户的邮箱。

3.B用户使用MUA客户端借助pop3协议登陆dovecot服务器,需要先进行用户和密码认证,而Dovecot服务器端本身就有sasl认证的功能,而根据设置的认证方式进行用户和密码的认证。认证成功之后用户登录,Dovecot就会用MDR工具去用户邮箱中取回邮件并下载到用户的客户端本地进行查看。

通过验证配置可以发现,如果想发送邮件给外部(中继邮件)基本配置只能在mynetwork规定的ip范围内使用。这个方式在现实中也是不可行的。互联网上常用的方式是通过账号的认证方式允许中继邮件。但Postfix本身没有认证功能所以只能借助于第三方认证组件SASL来实现。与Postfix配合较好的SASL有:dovecot-SASL和cyrus-SASL,以及courier-authlib这几款组件。各有千秋,使用哪个根据实际选择即可。

①确定cyrus-sasl已安装

[root@localhost ~]# rpm -qa | grep cyrus-sasl

cyrus-sasl-gssapi-2.1.23-13.el6_3.1.x86_64

cyrus-sasl-plain-2.1.23-13.el6_3.1.x86_64

cyrus-sasl-lib-2.1.23-13.el6_3.1.x86_64

cyrus-sasl-2.1.23-13.el6_3.1.x86_64

cyrus-sasl-md5-2.1.23-13.el6_3.1.x86_64

cyrus-sasl-devel-2.1.23-13.el6_3.1.x86_64

②确定Postfix支持sasl认证

[root@localhost ~]# postconf -a

cyrus

dovecot

#默认支持cyrus和dovecot这两种认证方式

③Postfix主配置添加以下内容

[root@localhost ~]# vim /etc/postfix/main.cf

###################CYRUS-SASL################

broken_sasl_auth_clients = yes

#定义是否支持像outlook、foxmail等非标准协议认证

smtpd_sasl_auth_enable = yes

#开启sasl验证用户功能

smtpd_sasl_local_domain = $myhostname

#用于识别本地主机

smtpd_sasl_security_options = noanonymous

#不支持匿名用户

smtpd_sasl_path = smtpd

#指定使用sasl的程序名

smtpd_banner = welcome to smtp.ywnds.com

#定义telnet连接时显示信息

smtpd_client_restrictions = permit_sasl_authenticated

#用于限制客户端连接服务器

smtpd_sasl_authenticated_header = yes

#从头信息查找用户名

smtpd_sender_restrictions = permit_mynetworks,reject_sender_login_mismatch

#定义发件人规则

smtpd_recipient_restrictions=permit_mynetworks,permit_sasl_authenticated, reject_invalid_hostname,reject_unauth_destination

#定义收件人规则

#permit_mynetworks:允许本地网络

#permit_sasl_authenticated:允许sasl认证过的用户发送邮件

#reject_unauth_destination:拒绝没有经过认证的目标地址(这个一定要放在最后)

#reject_invalid_hostname:HELO命令中的主机名称无效时返回501

#reject_non_fqdn_hostname:HELO命令中的主机名称不是FQDN形式则返回504

#reject_non_fqdn_recipient:收件地址不是FQDN则返回504

#reject_non_fqdn_sender:发件地址不是FQDN则返回504

#reject_unauth_pipelining:拒绝不守规定的流水线操作

#reject_unknown_client:DNS查不出客户端IP的PTR记录时拒绝

#reject_unknown_hostname:HELO命令中的主机名称没有A和MX记录时拒绝

#reject_unknown_recipient_domain:收件人地址的网域部分查不出有效的A或MX记录时拒绝

#reject_unknown_sender_domain:发件人地址的网域部分查不出有效的A或MX记录时拒绝

④查看SASL支持哪些认证机制

[root@localhost ~]# saslauthd -v

saslauthd 2.1.23

authentication mechanisms: getpwent kerberos5 pam rimap shadow ldap

⑤Postfix开启基于SASL用户认证

这里介绍2种认证方式,saslauthd和auxprop,一个是使用系统的账号来做认证,一个使用外部的账户来做认证,对于安全性来说,当然是使用外部的账号更安全了,这里介绍的使用sasldb2数据库,mysql的方式暂不介绍。2种方式人选其一即可。 Saslauthd

[root@localhost ~]# vim /usr/lib64/sasl2/smtpd.conf

pwcheck_method: saslauthd

mech_list: PLAIN LOGIN

#登录方式 Auxprop

[root@localhost ~]# vim /usr/lib64/sasl2/smtpd.conf

pwcheck_method: auxprop

auxprop_plugin: sasldb

mech_list: PLAIN LOGIN CRAM-MD5 DIGEST-MD5 NTLM

#登录方式

⑥SASL配置文件/etc/sysconfig/saslauthd

SASL只是个认证框架,实现认证的是认证模块,而pam是sasl默认使用的认证模块。如果使用shadow做认证的话直接修改就可以不需要做其他任何配置了。 Saslauthd

[root@localhost ~]# vim /etc/sysconfig/saslauthd

SOCKETDIR=/var/run/saslauthd

#MECK= pam

MECK = shadow Auxprop

[root@localhost ~]# vi /etc/sysconfig/saslauthd

#MECH=

FLAGS=sasldb [root@localhost ~]# saslpasswd2 -c -u 'ywnds.com' redis

#执行之后输入2次密码就可以了

[root@localhost ~]# sasldblistusers2

#查看添加的用户

[root@localhost ~]# saslpasswd2 -d redis@ywnds.com

#删除用户

[root@localhost ~]# chown postfix:postfix /etc/sasldb2

[root@localhost ~]# chmod 640 /etc/sasldb2

#数据库权限修改

⑦重启服务

[root@localhost ~]# /usr/sbin/postfix reload

[root@localhost ~]# service saslauthd restart

[root@localhost ~]# chkconfig saslauthd on

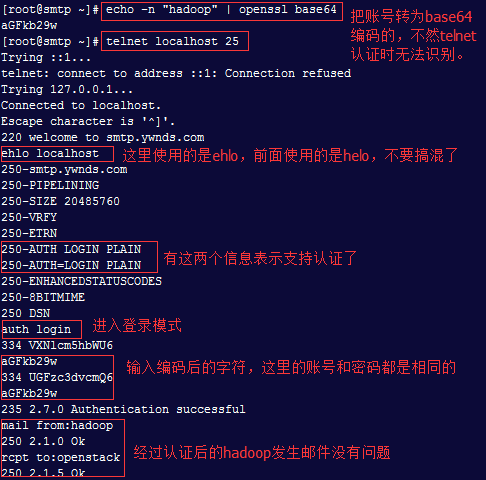

测试账号 [root@localhost ~]# testsaslauthd -u hadoop -p hadoop

0: OK “Success”

除了在上面配置文件中使用的一些过滤指令外,管理员也可以使用访问表(access map)来自定义限制条件,自定义访问表的条件通常使用check_client_access, check_helo_access, check_sender_access, check_recipient_access进行,它们后面通常跟上type:mapname格式的访问表类型和名称。其中,check_sender_access和check_recipient_access用来检查客户端提供的邮件地址,因此,其访问表中可以使用完整的邮件地址,如admin@magedu.com;也可以只使用域名,如magedu.com;还可以只有用户名的部分,如marion@

1.这里以禁止172.16.100.66这台主机通过工作在172.16.100.1上的postfix服务发送邮件为例演示说明其实现过程。访问表使用hash的格式

(1)首先编辑/etc/postfix/access文件,以之做为客户端检查的控制文件,在里面定义如下一行: 172.16.100.66 REJECT (2)将此文件转换为hash格式产生一个access.db文件 postmap /etc/postfix/access (3)配置postfix使用此文件对客户端进行检查编辑/etc/postfix/main.cf文件添加如下参数: smtpd_client_restrictions = check_client_access hash:/etc/postfix/access (4)让postfix重新载入配置文件即可进行发信控制的效果测试了

2.这里以禁止通过本服务器向microsoft.com域发送邮件为例演示其实现过程访问表使用hash的格式

(1)首先建立/etc/postfix/denydstdomains文件(文件名任取)在里面定义如下一行: microsoft.com REJECT (2)将此文件转换为hash格式 postmap /etc/postfix/denydstdomains (3)配置postfix使用此文件对客户端进行检查编辑/etc/postfix/main.cf文件添加如下参数: smtpd_recipient_restrictions = check_recipient_access hash:/etc/postfix/denydstdomains, permit_mynetworks, reject_unauth_destination (4)让postfix重新载入配置文件即可进行发信控制的效果测试了

Linux中Postfix邮件认证配置(五)的更多相关文章

- Linux中Postfix邮件安装配置(二)

本套邮件系统的搭建,从如何发邮件到收邮件到认证到虚拟用户虚拟域以及反病毒和反垃圾邮件等都有详细的介绍.在搭建过程中必须的参数解释以及原理都有告诉,这样才能更好地理解邮件系统. 卸载自带postfix ...

- Linux中Postfix邮件接收配置(四)

Dovecot介绍 MRA邮件取回代理也有很多如courier-imap,cyrus-imap和dovecot这三个个工具,下面重点介绍Dovecot: 1.高安全性.据 Dovecot 的作者声称, ...

- Linux中Postfix邮件WebMail配置(七)

Extmail Extmail 是一个以perl语言编写,面向大容量/ISP级应用,免费的高性能Webmail软件,主要包括ExtMail.Extman两个部分的程序套件.ExtMail套件用于提供从 ...

- Linux中Postfix邮件发送配置(三)

部署DNS服务器 postfix根据域名和地址做一个MX记录,A记录,PTR记录(一般在互联网上邮件服务器都要反解,没有PTR记录会认为是垃圾邮件) $ service iptables stop $ ...

- Linux中postfix邮件服务器的搭建

postfix是Wietse Venema在IBM的GPL协议之下开发的MTA(邮件传输代理)软件.postfix是Wietse Venema想要为使用最广泛的sendmail提供替代品的一个尝试.在 ...

- Linux中Postfix邮件原理介绍(一)

邮件相关协议 SMTP(Simple Mail Transfer Protocol)即简单邮件传输协议, 工作在TCP的25端口.它是一组用于由源地址到目的地址传送邮件的规则,由它来控制信件的中转方式 ...

- Linux中Postfix邮件安装Maildrop(八)

Postfix使用maildrop投递邮件 Maildrop是本地邮件投递代理(MDA), 支持过滤(/etc/maildroprc).投递和磁盘限额(Quota)功能. Maildrop是一个使用C ...

- Postfix邮件系统安装配置视频

Postfix邮件系统安装配置视频(文字资料详见linux企业应用案例精解),全部视频分为四个部分,详情如下: http://115.com/file/be9j4dsj#postfix-1.rar h ...

- Linux中vim的简单配置

本文主要分享Linux中vim的简单配置 ★配置文件的位置 在目录/etc.下面,有个名为vimrc的文件,这就是系统中公共的vim配置文件,对所有用户都开放.而在每个用户的主目录下,都可以自 ...

随机推荐

- Spark2 生存分析Survival regression

在spark.ml中,实现了加速失效时间(AFT)模型,这是一个用于检查数据的参数生存回归模型. 它描述了生存时间对数的模型,因此它通常被称为生存分析的对数线性模型. 不同于为相同目的设计的比例风险模 ...

- dataframe转换为多维矩阵,然后可以使用values来实现

import pandas as pd import numpy as np df = pd.DataFrame(np.random.rand(3,3),columns=list('abc'),ind ...

- ubuntu部署nginx

先更新本机内置的程序. sudo apt-get updatesudo apt-get upgrade再判断系统是否内置了add-apt-repository命令,如果没有执行下列命令安装 sudo ...

- 《SEO在网页制作中的应用》视频笔记

学习了慕课网<SEO在网页制作中的应用>视频,今天将里面的知识整理一下. 一.SEO介绍 1. 搜索引擎工作原理 搜索引擎现在主流有百度.谷歌.360,他们都有庞大的搜索引擎数据库,每个 ...

- 洛谷P4289 移动玩具 HAOI2008 搜索+状压

正解:状压 解题报告: 先,放下传送门QwQ 说真的我jio得这题不管是思路还是实现上,都还是有一定难度的?然后就看到神仙hl博客里一句"太水了不讲了"就过掉了,,,好的趴太强辽Q ...

- javaScript高级教程(一)javaScript 1.6 Array 新增函数

1.forEach,map,filter三个函数者是相同的调用参数.(callback[, thisArg]) callback is invoked with three arguments: th ...

- 在linux下使用sqlcmd

1.curl https://packages.microsoft.com/config/rhel/6/prod.repo > /etc/yum.repos.d/mssql-release.re ...

- 定时任务,AlarmManager使用

CoderLt 定时任务,AlarmManager使用 项目需要:实现一个定时提醒的功能 查阅资料知道,需要使用AlarmManager AlarmManager介绍: AlarmManager是 ...

- 005-SpringBoot2.x整合Security5(解决 There is no PasswordEncoder mapped for the id "null")

问题描述 SpringBoot升级到了2.0之后的版本,Security也由原来的版本4升级到了5 使用WebSecurityConfigurerAdapter继承重置方法 protected voi ...

- django 中的render和render_to_response()和locals()

1. django中的render context在Django里表现为 Context 类,在 django.template 模块里. 它的构造函数带有一个可选的参数: 一个字典映射变量和它们的值 ...