打造不死的asp木马

作者:黑色记忆

本文已发表于《黑客X档案》杂志第十期 版权归《黑客X档案》所有 转载请注明版权

想不到,前几天我才发现,我千辛万苦收集的asp木马,居然没有几个不被Kill的。常说养马千日用马一时,可要是连马都养不好,用的时候可就头疼了。众多杀软中,查杀效果比较好厉害的就是瑞星跟NOD32(测试软件:瑞星2006、卡巴斯基反病毒6.0、Kv2006、 NOD32 AntiVirus v2.51.30和McAfee VirusScan v8.0i)。

来看一下几种比较常见的ASP木马免杀方法:

1.加密法

常用的是用微软的源码加密工具screnc.exe,以此来躲开杀毒软件的追杀。优点是见效明显,一般的有害代码用此法加密后,可以存在于服务器上,发挥原有的功能.缺点是代码经过加密后,是不可识别字符,自己也不认识了。

2.大小写转换法

把被杀程序里的代码,大小写稍作转换.可以躲过一般的杀毒软件。(WORD可以转换大小写,这招对ASPX木马免杀很管用)。

3.混水摸鱼法

这种方法也常奏效.fso写成"f"&vbs&"s"&vbs&"o",运行的结果是一样的,但文件却可以逃过杀毒软件的查杀。

4.图片法或组合法

把代码保存为*.jpg,引用,这样,也可以躲过一劫.把很多个代码分配到1.asp,2.asp,3.asp...中,再通过#include合并起来,可逃过and条件的杀毒软件。

5.移位,逆位,添零法

这种方法也属于加密,可以用黑客伟跟冰狐的作品。

6.asp结构特征法

在程序开头跟结尾加上图片数据库之类的特征码,改变本身结构。无论是删除一些特征,还是颠倒顺序只要能正常使用即可。

以前用screnc.exe加密都被杀了,其实网上好多加密软件都是利用这个小东西加密的。看来这种方法现在是行不通了。现在比较流行的就是移位、逆位、添零等。有能力的朋友可以定位下杀毒软件的特征码或者自己编写修改。有时候把里边的东西文字改改换换位置跟语法也能躲过查杀。

其实我感觉破坏asp的结构性是最好的免杀方法。也看了许多文章,其中有在asp开头加入图片特征码躲过查杀,不过这种方法有的时候是没用的,于是便想起了可以改变成数据库结构。这种工具网上也有的,不过是用来欺骗动网后台备份的。

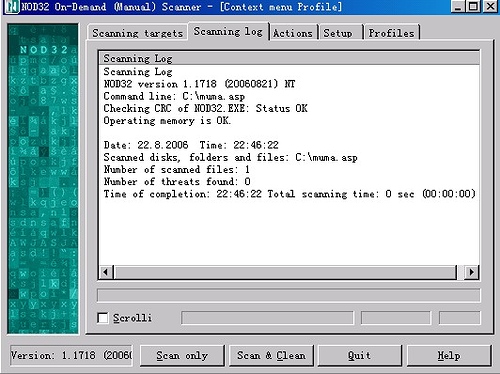

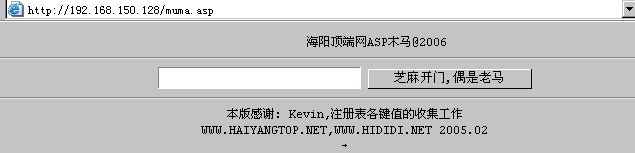

我以原版海阳顶端木马为例,首先把ASP木马合并成数据库(copy X.mdb+X.asp X.asp),使用杀毒软件查杀,可以躲过瑞星2006、卡巴斯基反病毒6.0、Kv2006、McAfee。唯独不能躲过NOD32查杀。这时候可以先用screnc.exe加密下在合并,这样NOD32也检测不出来了(图1)。最重要的是能正常使用不(图2)?答案是可以的。

图1

图2

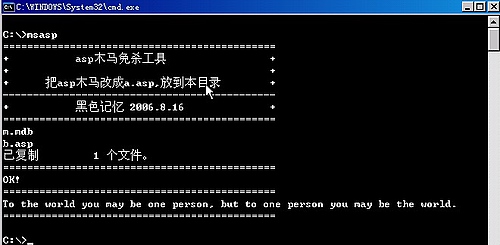

这一系列的操作很是烦琐,所以我写了个小程序来简化操作。就是把未加密的asp木马改名为a.asp,然后运行msasp.exe程序就可以了(图3、图4)。最后这几种免杀的方法结合起来使用效果非常不错,大家可以亲自试验一番。

图3

图4

后记:

1.其实开始部分插入图片代码也是可以的,这个用合并法或黑客伟的asp木马插入gif调用工具都可实现。

2.加密法:其实加密方法很多的,不止这一种的,比如第5种方法.更多的就要靠大家发掘了。

3.大小写互换法可以参考4ngel的这篇文章 小议脚本变形:http://cnc.4ngel.net/article/40.htm

4.asp结构特征法可以参考这个动画 asp.aspx.php超简单免杀:http://3800hk.com/donghua/g/14198.html

5.一句话木马可以参考 ASP数据库插马小议:http://blog.csdn.net/lake2/archive/2006/05/02/705362.aspx

6.文中提到的加密工具下载页面:http://www.heik.cn/n143c16.aspx

7.数据库合并这种方法在aspx木马上也是可以使用的,缺点就是合并后木马打开速度变慢(msasp.exe不可使用在aspx木马上)。

8.本文已发表于《黑客X档案》杂志第十期 版权归《黑客X档案》所有 转载请注明版权

打造不死的asp木马的更多相关文章

- 防asp木马运行

首 页 > 技术支持 防asp木马运行 目前比较流行的ASP木马主要通过三种技术来进行对服务器的相关操作. 一.使用FileSystemObject组件 FileSystemObject可以对文 ...

- 图片asp木马的制作方法[转]

一个网站里面除了asp文件,再就数图片文件最多了,它让我们的网页"美丽动人"嘻嘻,但是你有没有想到过这里面暗藏的杀机,图片也可以是asp木马. 一个网站里面除了asp文件,再就数图 ...

- 让你变成ASP木马高手

.名称:如何制作图片ASP木马 (可显示图片) 建一个asp文件,内容为<!--#i nclude file="ating.jpg"--> 找一个正常图片ating.j ...

- 技术的正宗与野路子 c#, AOP动态代理实现动态权限控制(一) 探索基于.NET下实现一句话木马之asmx篇 asp.net core 系列 9 环境(Development、Staging 、Production)

黄衫女子的武功似乎与周芷若乃是一路,飘忽灵动,变幻无方,但举手抬足之间却是正而不邪,如说周芷若形似鬼魅,那黄衫女子便是态拟神仙. 这段描写出自<倚天屠龙记>第三十八回. “九阴神抓”本是& ...

- 探索基于.NET下实现一句话木马之asmx篇

0x01 前言 上篇介绍了一般处理程序(ashx)的工作原理以及实现一句话木马的过程,今天接着介绍Web Service程序 (asmx)下的工作原理和如何实现一句话木马,当然介绍之前笔者找到了一款a ...

- 探索基于.NET下实现一句话木马之ashx篇

0x01 前言 在渗透测试的时候各种PHP版的一句话木马已经琳琅满目,而.NET平台下的一句话木马则百年不变,最常见的当属下面这句 笔者感觉有必要挖坑一下.NET平台里的一句话木马,经过一番摸索填坑终 ...

- 利用其它带文件防护功能的软件防止*.asp;*.jpg写入文件。

此木马是一个.NET程序制作,如果你的服务器支持.NET那就要注意了,,进入木马有个功能叫:IIS Spy,点击以后可以看到所有站点所在的物理路径.以前有很多人提出过,但一直没有人给解决的答案.. 防 ...

- ewebeditor编辑器ASP/ASPX/PHP/JSP版本漏洞利用总结及解决方法

这个编辑器按脚本分主要有4个版本,ASP/ASPX/PHP/JSP 每个版本都有可以利用的漏洞.判断网站是否使用了eWebEditor查看程序源代码,看看源码中是否存在类似”ewebeditor.as ...

- (转载)ASP网站如何防止注入漏洞攻击

SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如 果管理员没查看IIS日志的习惯,可能被入侵很长时间都不会发觉.但 ...

随机推荐

- 设计和开发ETL系统(二)——启动

在针对某个维度模型开始ETL系统设计之前,应当完成逻辑设计,草拟高层架构计划,并且为所有的数据元素拟定源到目标映射. ETL的设计过程十分重要: 收集所有的相关信息,包括事物处理系统中所允许的提取处理 ...

- 编译器内置宏__LINE__&__FUNCTION__

编译器内置宏: 先介绍几个编译器内置的宏定义,这些宏定义不仅可以帮助我们完成跨平台的源码编写,灵活使用也可以巧妙地帮我们输出非常有用的调试信息. ANSI C标准中有几个标准预定义宏(也是常用的): ...

- WF追忆

前一阵子学习了一下工作流,现在写个总结记录一下这个过程.要弄工作流,首先就要有个界面来画图,做web的,没办法,只能选择javascript和silverlight,找来找去,最后用了Shareide ...

- mongodb可以通过profile来监控数据 (mongodb性能优化)

mongodb可以通过profile来监控数据 (mongodb性能优化) 开启 Profiling 功能 ,对慢查询进行优化: mongodb可以通过profile来监控数据,进行优化. 查看 ...

- Html5 小球键盘移动

<!DOCTYPE html> <html xmlns="http://www.w3.org/1999/xhtml"> <head> <t ...

- 关于Cocos2d-x中父子节点的互动

1.子节点可以通过this->getParent()来获得相应的父节点,并且进行强制类型转换. ((Scene*)this->getParent())->getPhysicsWorl ...

- 关于Cocos2d-x项目运行的过程和场景切换步骤

1.AppDelegate.cpp文件里面的applicationDidFinishLaunching函数其实可以看做C语言里面的main函数,是整个游戏运行的入口 这个函数里面的语句 auto sc ...

- fanqiang_bak

- tornado 重定向404

方法一: 一度喜欢tornado的我, 一直在尝试寻找自定义404的方法,恰巧在看tornaod的mvc结构的时候看到了解决办法 方法之巧妙令人从心底佩服.后来我克隆一份到自己的github以作备份. ...

- Centos6.8搭建Git服务(git版本可选)

搭建Git服务器需要准备一台运行Linux的机器,本文以Centos6.8纯净版系统为例搭建自己的Git服务. 准备工作:以root用户登陆自己的Linux服务器. 第一步安装依赖库 [root@lo ...