OAuth + Security - 4 - 客户端信息存储数据库

PS:此文章为系列文章,建议从第一篇开始阅读。

在之前的所有配置中,我们的客户端信息和授权码模式下的授权码任然还是存储在数据库中的,这样就不利于我们后期的扩展,所以在正式的生成环境中,我们一般将其存储在数据库中。

建表

首先,根据OAuth官方给的数据库建表实例创建相应的表,这里我们只需要oauth_client_details和oauth_code

############################## oauth_client_details #############################

DROP TABLE IF EXISTS `oauth_client_details`;

CREATE TABLE `oauth_client_details`(

`client_id` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NOT NULL COMMENT '客户端标

识',

`resource_ids` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL COMMENT '接入资源列表',

`client_secret` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL COMMENT '客户端秘钥',

`scope` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL,

`authorized_grant_types` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL,

`web_server_redirect_uri` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL,

`authorities` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL,

`access_token_validity` int(11) NULL DEFAULT NULL,

`refresh_token_validity` int(11) NULL DEFAULT NULL,

`additional_information` longtext CHARACTER SET utf8 COLLATE utf8_general_ci NULL,

`create_time` timestamp(0) NOT NULL DEFAULT CURRENT_TIMESTAMP(0) ON UPDATE CURRENT_TIMESTAMP(0),

`archived` tinyint(4) NULL DEFAULT NULL,

`trusted` tinyint(4) NULL DEFAULT NULL,

`autoapprove` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL,

PRIMARY KEY (`client_id`) USING BTREE

)ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci COMMENT = '接入客户端信息'

ROW_FORMAT = Dynamic;

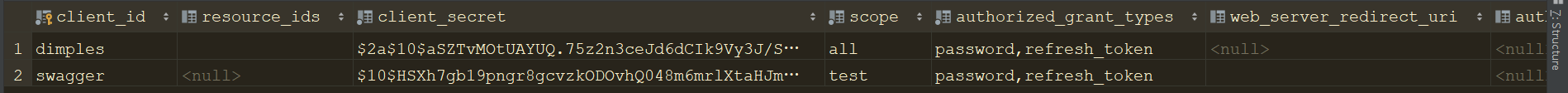

INSERT INTO `oauth_client_details` VALUES ('dimples', 'res1',

'$2a$10$NlBC84MVb7F95EXYTXwLneXgCca6/GipyWR5NHm8K0203bSQMLpvm', 'all',

'client_credentials,password,authorization_code,implicit,refresh_token','http://www.baidu.com',

NULL,7200,259200,NULL,'2020-06-02 16:04:28',0,0,'false');

############################## oauth_code #################################

DROP TABLE IF EXISTS `oauth_code`;

CREATE TABLE `oauth_code`(

`create_time` timestamp(0) NOT NULL DEFAULT CURRENT_TIMESTAMP,

`code` varchar(255) CHARACTER SET utf8 COLLATE utf8_general_ci NULL DEFAULT NULL,

`authentication` blob NULL,

INDEX `code_index`(`code`) USING BTREE

) ENGINE = InnoDB CHARACTER SET = utf8 COLLATE = utf8_general_ci ROW_FORMAT = Compact;

此处的client_secret是加密过后的秘钥

注意:官方给的标准SQL建表语句的数据库是HSQL,实际使用需要根据数据库类型自己修改

修改认证服务器

- 修改客户端配置

@Resource

private DataSource dataSource;

// 新增

@Bean

public ClientDetailsService clientDetailsService(DataSource dataSource) {

ClientDetailsService clientDetailsService = new JdbcClientDetailsService(dataSource);

((JdbcClientDetailsService) clientDetailsService).setPasswordEncoder(passwordEncoder());

return clientDetailsService;

}

// 修改

@Override

public void configure(ClientDetailsServiceConfigurer clients)throws Exception{

clients.withClientDetails(clientDetailsService);

}

同时需要添加jdbc的依赖:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

- 修改授权码存储配置

// 修改

@Bean

public AuthorizationCodeServices authorizationCodeServices(DataSource dataSource) {

//设置授权码模式的授权码如何存取

return new JdbcAuthorizationCodeServices(dataSource);

}

扩展

我们点开JdbcClientDetailsService的源码

public JdbcClientDetailsService(DataSource dataSource) {

this.updateClientDetailsSql = DEFAULT_UPDATE_STATEMENT;

this.updateClientSecretSql = "update oauth_client_details set client_secret = ? where client_id = ?";

this.insertClientDetailsSql = "insert into oauth_client_details (client_secret, resource_ids, scope, authorized_grant_types, web_server_redirect_uri, authorities, access_token_validity, refresh_token_validity, additional_information, autoapprove, client_id) values (?,?,?,?,?,?,?,?,?,?,?)";

this.selectClientDetailsSql = "select client_id, client_secret, resource_ids, scope, authorized_grant_types, web_server_redirect_uri, authorities, access_token_validity, refresh_token_validity, additional_information, autoapprove from oauth_client_details where client_id = ?";

this.passwordEncoder = NoOpPasswordEncoder.getInstance();

Assert.notNull(dataSource, "DataSource required");

this.jdbcTemplate = new JdbcTemplate(dataSource);

this.listFactory = new DefaultJdbcListFactory(new NamedParameterJdbcTemplate(this.jdbcTemplate));

}

通过上面的代码,我们可以发现,实际上是源码中已经为我们写好了对应的增删改查,这也就意味着如果我们使用的数据库的sql格式不支持,我们将无法获取Token,那么我们怎么解决呢?官方也提供了方法:

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

JdbcClientDetailsService jdbcClientDetailsService = new JdbcClientDetailsService(dataSource);

jdbcClientDetailsService.setFindClientDetailsSql("");

clients.withClientDetails(jdbcClientDetailsService);

}

在配置客户端信息的时候我们可以自定义SQL语句去替换默认的。

OAuth + Security - 4 - 客户端信息存储数据库的更多相关文章

- Android客户端与数据库交互数据的简单学习

Ø 数据库整理方案如下: 一.Android+ webservices+SQLServer : 通过webservices客户端向指定服务器发送请求,服务器响应返回指定格式的数据,如json或者x ...

- .Net Core身份认证:IdentityServer4实现OAuth 2.0 客户端模式 - 简书

原文:.Net Core身份认证:IdentityServer4实现OAuth 2.0 客户端模式 - 简书 一.客户端模式介绍 客户端模式(Client Credentials Grant)是指客户 ...

- OAuth + Security - 5 - Token存储升级(数据库、Redis)

PS:此文章为系列文章,建议从第一篇开始阅读. 在我们之前的文章中,我们当时获取到Token令牌时,此时的令牌时存储在内存中的,这样显然不利于我们程序的扩展,所以为了解决这个问题,官方给我们还提供了其 ...

- OAuth + Security -1 - 认证服务器配置

配置 基础包依赖 <dependency> <groupId>org.springframework.boot</groupId> <artifactId&g ...

- Spring Boot OAuth 2.0 客户端

在上一篇<OAuth 2.0 授权码请求>中我们已经可以获取到access_token了,本节将使用客户端来访问远程资源 配置资源服务器 授权服务器负责生成并发放访问令牌(access_t ...

- OAuth + Security - 3 - JWT令牌

为什么使用JWT令牌 在上面的资源服务器中,通过配置,我们了解到,当我们拿着token去获取资源时,程序会先去调用远程认证服务器的端点去验证解析token,或者在本地解析校验token,这样毫无疑问, ...

- (转)发布Silverlight+WCF程序到IIS后,客户端访问数据库失败的解决方案

转自url:http://greatverve.cnblogs.com/archive/2011/11/30/silverlight-wcf-pub.html 我们在编写Silverlight程序时, ...

- Spring Security笔记:使用数据库进行用户认证(form login using database)

在前一节,学习了如何自定义登录页,但是用户名.密码仍然是配置在xml中的,这样显然太非主流,本节将学习如何把用户名/密码/角色存储在db中,通过db来实现用户认证 一.项目结构 与前面的示例相比,因为 ...

- 阿里云SQL Server 2008 客户端导入数据库教程

一.适用场景 源端数据库是SQL Server 2005 及以上.(SQL Server 2000未测试.) 数据文件总大小在10G以内. 可以在低峰期停应用. 二.导出步骤 1.软件准备 ...

- 含服务端,客户端,数据库的注册/登录/聊天/在线/离线查看的聊天demo

用websocket,mysql,node的写了一个简单聊天的demo 实现了: 注册,登陆功能: 聊天信息广播: 在线/离线状态的查看: 服务端: 主要引用http,fs,mysql,socket. ...

随机推荐

- 技术干货 | 应用性能提升 70%,探究 mPaaS 全链路压测的实现原理和实施路径

简介: 全链路压测方案下,非加密场景下至少有 70% 的性能提升,加密场景下 10%的性能提升,并在 MGS 扩容完成后可实现大幅的性能提升,调优的结果远超预期. 业务背景 随着移动开发行业的步 ...

- TheWay2Hack

coding 阶段一 打基础. CS61A:现在进度落后一个月,递归部分让我焦头烂额.所以将完成时间延后了一个月,截止到6月7号搞完. CSAPP:卡在datalab,按照3月18号开始,预计7月1号 ...

- WPF 使用 Dispatcher 的 InvokeAsync 和 BeginInvoke 的异常处理差别

一般认为 WPF 的 Dispatcher 的 InvokeAsync 方法是 BeginInvoke 方法的平替方法和升级版,接近在任何情况下都应该在业务层使用 InvokeAsync 方法代替 B ...

- SQL SERVER数据库存储过程加密

CREATE PROCEDURE [dbo].[kytj_Base_Worker] WITH ENCRYPTION AS SELECT u.worker_number, u.worker_name, ...

- 12、web 中间件加固-apache 加固

1.账号设置 1.1.防止 webshell 越权使用 修改 httpd.conf:/etc/httpd/conf/httpd.conf 或编译路径下 /conf/httpd.conf 检查程序启动账 ...

- pikachu靶机练习平台-xss

第一题:反射性xss(get) 输出的字符出现在url中 第二题:反射性xss(post) 登录后输入<script>alert(1)</script> 第三题:存储型xss ...

- 解决VMware Workstation 与 Device/Credential Guard不兼容

参考文档 https://blog.csdn.net/lizhengze1117/article/details/106566060

- WEB服务与NGINX(8)-NGINX的长连接功能

1. 长连接配置 keepalive_timeout; 定义客户端保持连接超时时长,0表示禁止长连接,默认为65s,建议使用15s即可. 在ngx_http_upstream_module中也有此项设 ...

- mac + docker+单击clickhouse+Dbeaver安装全套

一.保证docker安装成功 看下教程:https://www.runoob.com/docker/macos-docker-install.html 二.启动桌面版docker 三.下载clickh ...

- 如何使用 JS 判断用户是否处于活跃状态

有时候,我们需要在网页判断用户是否处与非活跃状态,如果用户长时间没有在页面上进行任何操作,我们则判定该用户是非活跃的. 在 javascript 中我们可以通过监听某些鼠标或键盘相关的事件来判定用户是 ...