使用Wireshark完成实验2-TCP

1、打开Google Chorme,进入https://gaia.cs.umass.edu/wireshark-labs/alice.txt

2、将文本保存,进入https://gaia.cs.umass.edu/wireshark-labs/TCP-wireshark-file1.html

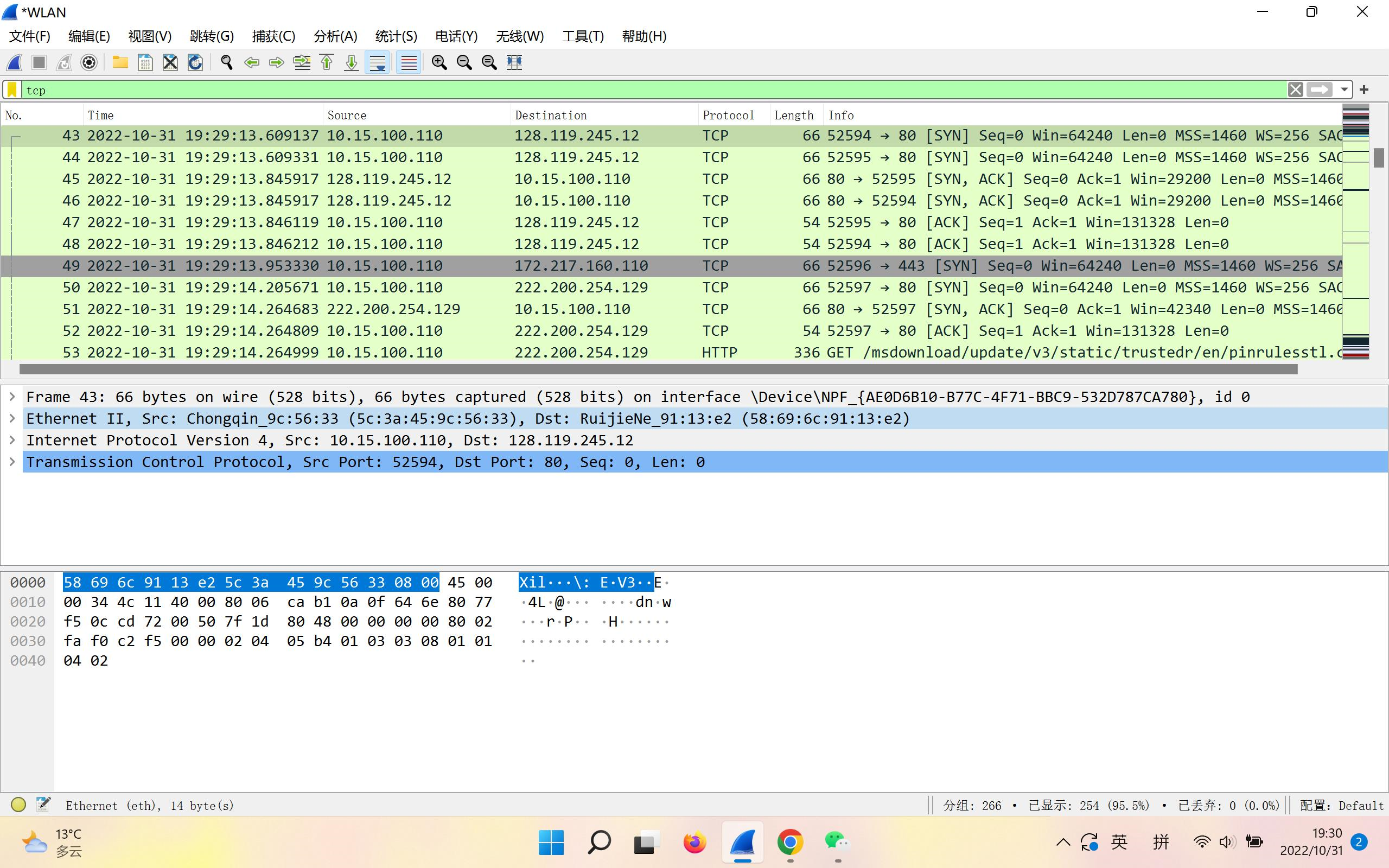

3、打开Wireshark,开始抓包,并上传保存的文本,可以看到TCP建立的过程

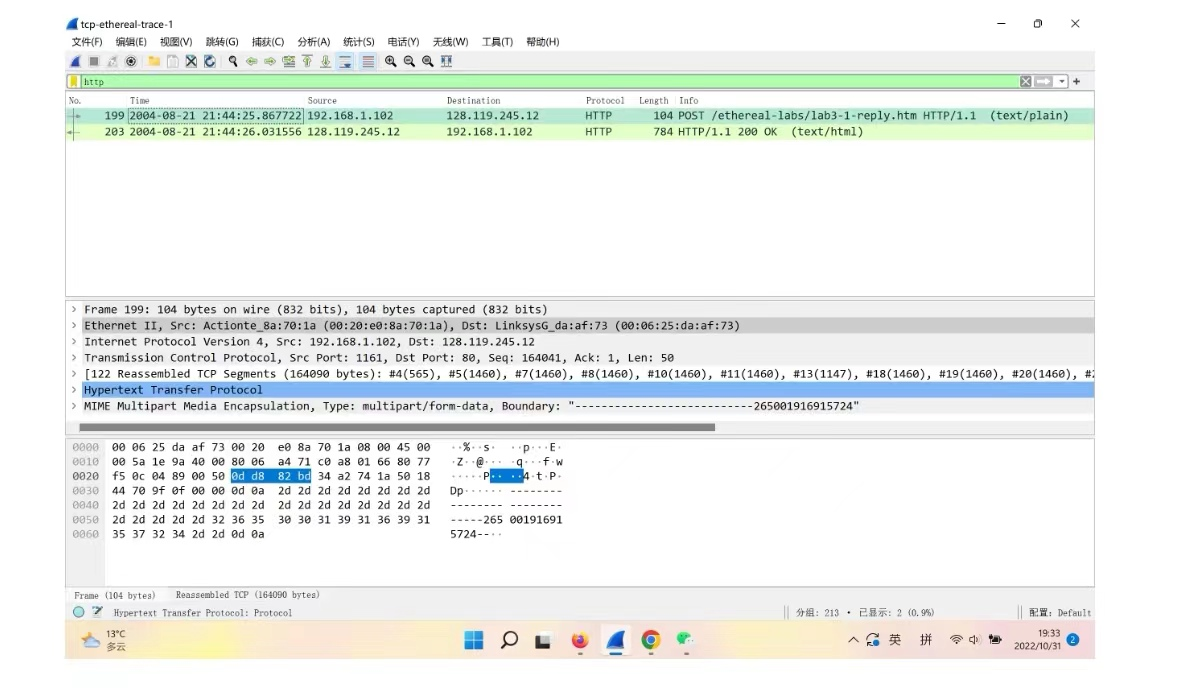

问题1:由图可知,客户的IP地址为192.168.1.102,端口号为1161

问题2:由图可知,服务器的IP地址为128.119.245.12,端口号为80

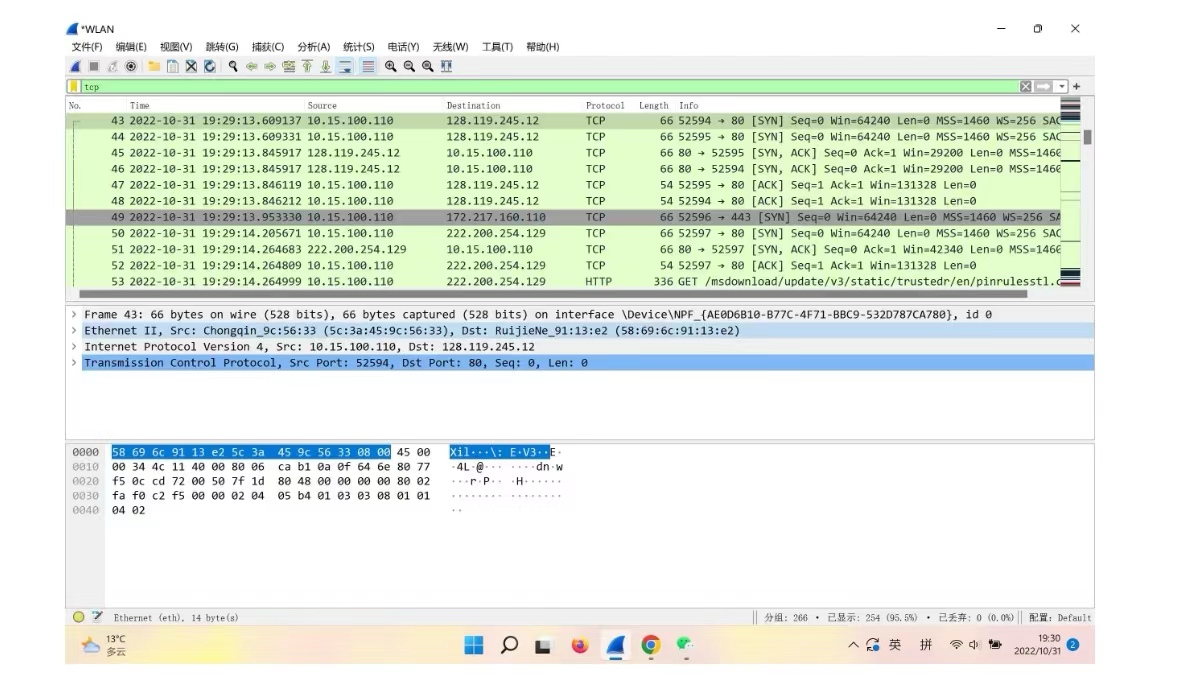

问题3:如图所示,我的电脑的IP地址为10.15.100.110,端口号为52594

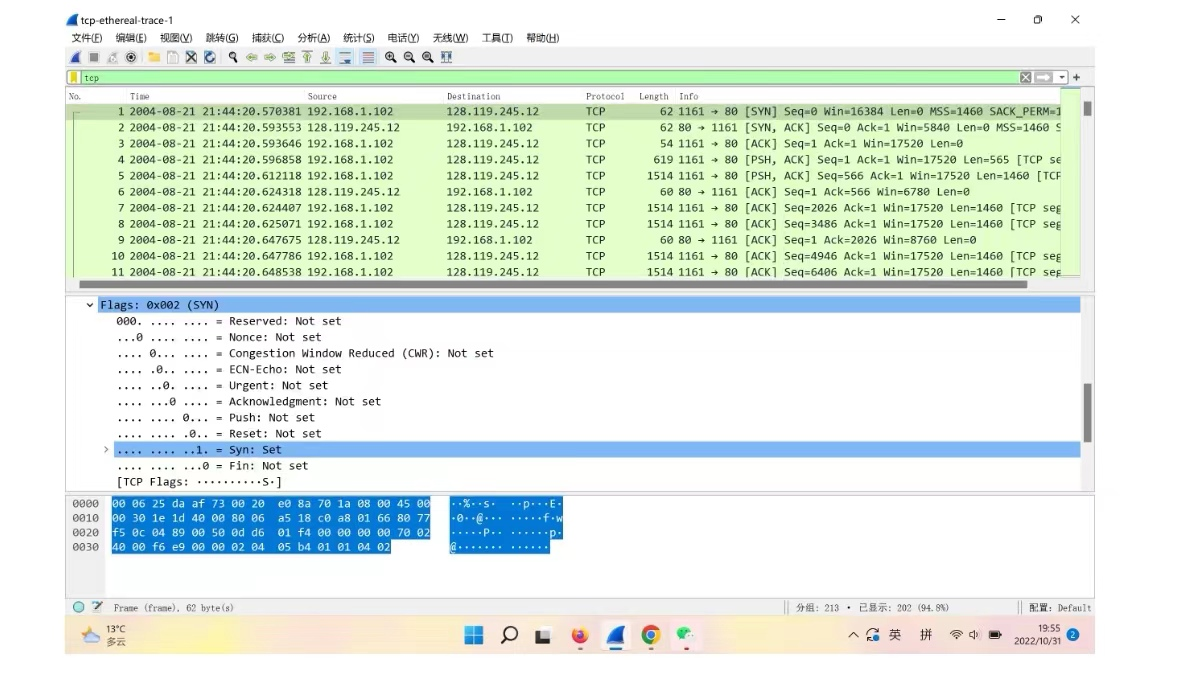

问题4:如图,创建TCP连接的包的序号为0;包中的Flags字段表明这个包的SYN=1

问题5:SYNACK的包的序号为0;其中的Acknowledgement值为1

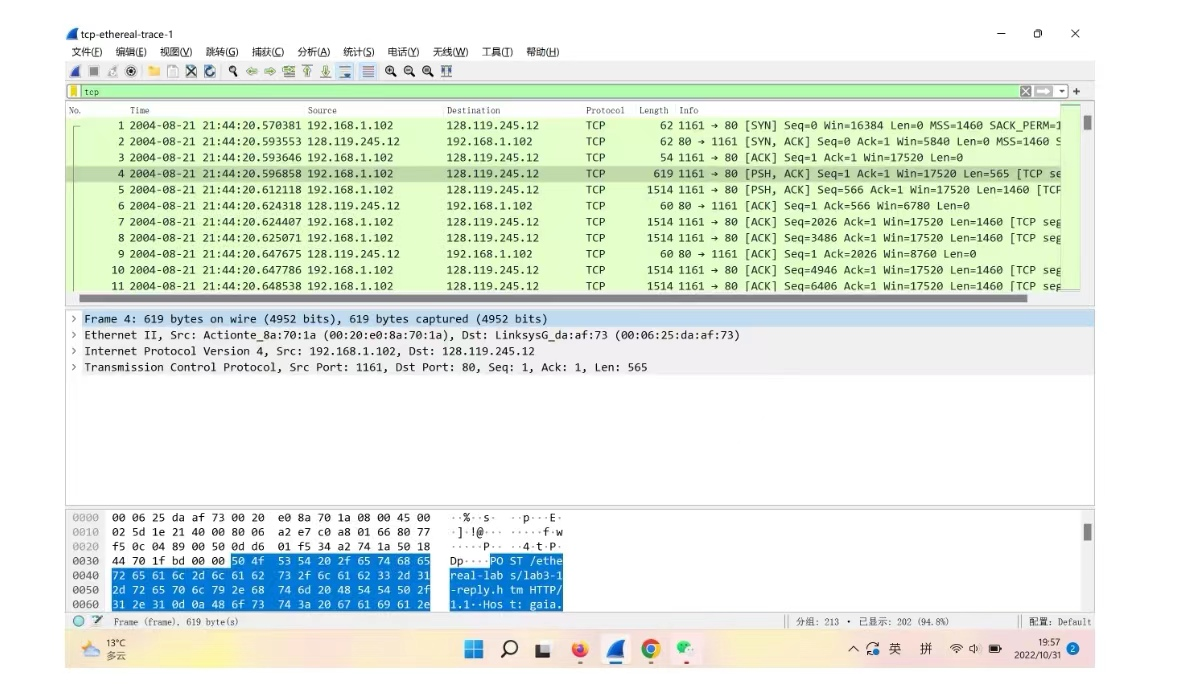

问题6:包含HTTP POST命令的TCP包序号为1,下方窗口中显示"POST"字段

问题7:将携带HTTP POST的TCP包看作第一个包,则前六个包的序号分别为1,566,2026,3486,4946,6406;

发送时间分别为21:44:20.596858, 21:44:20.612118, 21:44:20.624407, 21:44:20.625071, 21:44:20.647786, 21:44:20.648538;

每个包对应的ACK接收的时间为21:44:20.624318, 21:44:20.647675, 21:44:20.694466, 21:44:20.739499, 21:44:20.787680, 21:44:20.838183;

RTT分别为:0.027460000s, 0.035557000s, 0.070059000s, 0.114428000s, 0.139894000s, 0.189645000s

EstimatedRTT分别为:0.027460000s,

0.028472125s, 0.033670484s, 0.043765174s, 0.055781277s,

0.0725142443s(第一个EstimateRTT为第一个包的RTT)

EstimatedRTT=0.875*旧的RTT+0.125*新的RTT

问题8:这六个包的长度分别为565, 1460, 1460, 1460, 1460, 1460

问题9:接收端窗口最小值为6780(序号为6的包)

问题10:不存在重传的包;重传报文可以通过Packet List面板的Info栏观察到,报文呈现黑色背景红色字体,这个报文的SEQ/ACK Analysis截面告诉我们这可能是一个快速重传帧

问题11:为1460字节

问题12:吞吐量为:(1460+20)/0.023265000=63614B/s

问题13:慢开始在0时刻开始,在0.1242s结束;拥塞控制在0.305s开始

实验2完成

如图为实验整体内容

使用Wireshark完成实验2-TCP的更多相关文章

- Wireshark抓包分析TCP 3次握手、4次挥手过程

Wireshark简介 更多有关Wireshark的教程.软件下载等,请见:http://www.52im.net/thread-259-1-1.html,本文只作简要介绍. 1Wireshark 是 ...

- Wireshark抓包分析TCP建立/释放链接的过程以及状态变迁分析

Wireshark抓包分析TCP建立/释放链接的过程以及状态变迁分析 一.介绍计算机网络体系结构 1.计算机的网络体系结构 在抓包分析TCP建立链接之前首先了解下计算机的网络通信的模型,我相信学习过计 ...

- Wireshark抓包工具--TCP数据包seq ack等解读

1.Wireshark的数据包详情窗口,如果是用中括号[]括起来的,表示注释,在数据包中不占字节 2.在二进制窗口中,如“DD 3D”,表示两个字节,一个字节8位 3.TCP数据包中,seq表示这个包 ...

- Wireshark基本介绍和TCP三次握手

转自:http://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html 之前写过一篇博客:用 Fiddler 来调试HTTP,HTTPS. ...

- wireshark抓包分析——TCP/IP协议

本文来自网易云社区 当我们需要跟踪网络有关的信息时,经常会说"抓包".这里抓包究竟是什么?抓到的包又能分析出什么?在本文中以TCP/IP协议为例,简单介绍TCP/IP协议以及如何通 ...

- wireshark捕获到的TCP包图示

wireshark抓到的包与对应的协议层如下图所示: wireshark捕获到的TCP包中的每个字段如下图所示:

- wireshark使用教程及TCP三次握手实例

安装后,选择对应访问网络的网卡,即可看到下面的主界面 具体说下封包详细信息 (Packet Details Pane) 这个面板是我们最重要的,用来查看协议中的每一个字段. 各行信息分别为 Frame ...

- [转]Wireshark抓包工具--TCP数据包seq ack等解读

原文: http://blog.csdn.net/wang7dao/article/details/16805337/ ---------------------------------------- ...

- WireShark简单使用以及TCP三次握手

最近一直在用C#编写服务器端的程序,苦于一直找不到合适的方法来测试网络程序,这篇文章很好的解释了网络程序的底层实现. WireShark是最好的学习网络协议最好的工具. wireshark介绍 wir ...

- 用wireshark抓包分析TCP三次握手、四次挥手以及TCP实现可靠传输的机制

关于TCP三次握手和四次挥手大家都在<计算机网络>课程里学过,还记得当时高超老师耐心地讲解.大学里我遇到的最好的老师大概就是这位了,虽然他只给我讲过<java程序设计>和< ...

随机推荐

- Kubernetes--Pod节点选择器nodeSelector(标签)

Pod节点选择器是标签及标签选择器的一种应用,它能够让Pod对象基于集群中工作节点的标签来挑选倾向运行的目标节点. Kubernetes的kube-scheduler守护进程负责在各工作节点中基于系统 ...

- element ui中el-tree文字显示不全解决方案

// 问题描述 // 在项目中使用element-ui前端框架来开发界面时,使用el-tree组件实现树形菜单,遇到当节点文字过长会出现显示不全的问题 <el-tree ref="tr ...

- vue获取标签对象的方式

我知道2种方式: 1.在标签内 使用 ref 属性定义对象名,使用this.$refs.[name] 调用 2.在标签内 使用 函数传递事件对象, 定义, <div @click="h ...

- JSR 133

JSR 133是Java语言规范的一个JSR(Java Specification Request),全称为Java Memory Model and Thread Specification R ...

- (原创)odoo中字段默认值的获取顺序

odoo中某个字段的默认值的取值顺序 1.搜索当前记录集(recordset)中的context中是否存在"default_字段名"的键,如果存在则取值 2.搜索模型(ir.def ...

- Neural Network模型复杂度之Batch Normalization - Python实现

背景介绍 Neural Network之模型复杂度主要取决于优化参数个数与参数变化范围. 优化参数个数可手动调节, 参数变化范围可通过正则化技术加以限制. 本文从参数变化范围出发, 以Batch No ...

- python 嵌套对象转为dict

as_dict(self, keys=None, exclude_keys=None): """ 将ORM对象序列化为字典 :param keys: :return: & ...

- php 反序列化字符串逃逸

这里总结一下反序列化字符串逃逸的知识点 反序列化字符串逃逸分为 被过滤后字符增多和字符减少的情况 这里就不讲之前的基础知识了 大家看其它师傅写的博客就可以了 很多师傅的文章写的都很细 现在直接就开始进 ...

- main(调用一个公共组件)

app.vue <template> <div> <Student/> <School></School> </div> < ...

- char 与 string 互转 byte与string互转 list<string>与string[]互转 char与byte互转

class Program { static void Main(string[] args) { ...