在web中使用HTTPS

背景

目前网上流行的是HTTP协议,HTTPS协议还在逐步推广的过程中。

HTTP协议以明文发送内容,容易被攻击者窃听。HTTPS在HTTP的基础上加入了SSL协议,SSL依靠证书来验证服务器的身份,并为浏览器和服务器之间的通信加密。

HTTP协议和HTTPS协议的默认端口是不一样的,前者使用80端口,后者使用443端口。

服务器的证书需要到CA申请。CA本身也有自己的证书,客户端浏览器信任CA的证书,从而信任它颁发给其他服务器的证书。

本文介绍的内容是在局域网中使用https,CA是自己生成的。作为服务器的web是基于spring-boot搭建的。

证书的生成是在linux上使用openssl相关命令实现的。

使用了https协议,就不能再使用http协议。想要同时支持两种协议需要额外的编程来实现,而且两者的端口应该是不一样的。比如在浏览器访问http://www.baidu.com会重定向到https://www.baidu.com,但是前者使用的80端口,后者使用的443端口。

兼顾任务的复杂程度和必要程度,我选择没有再集成http协议的支持。

证书生成

流程介绍

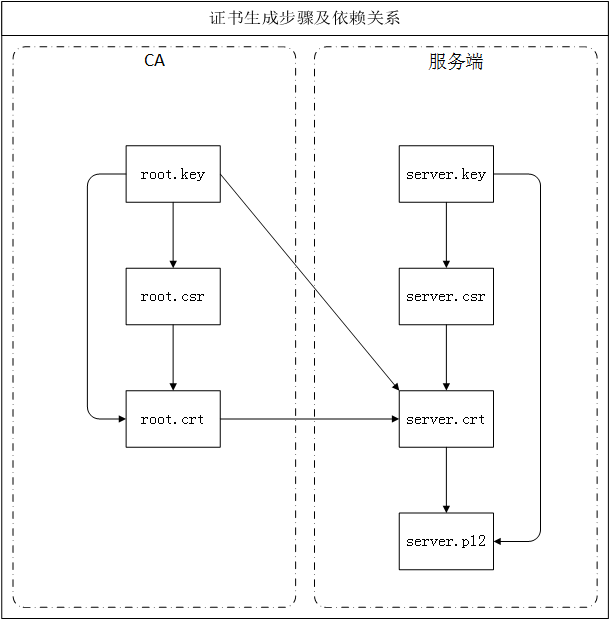

证书的生成分为CA部分和服务端部分,因为是在局域网内使用,可以由自己来模拟CA的角色。

步骤之间的连接线表示依赖关系,比如指向root.crt的2条连接线表示生成root.crt需要用到root.key和root.csr。

各文件解析

- .key

秘钥文件 - .csr

证书申请文件 - .crt

证书文件 - .p12

证书文件导出的PKCS12格式,在配置web服务器的时候需要用到

在linux新建一个目录,比如demo-ca,然后开始生成证书吧。

CA端证书生成

root.key

[root@master66 demo-ca]# openssl genrsa -des3 -out root.key 2048

Generating RSA private key, 2048 bit long modulus

.......................................+++

......+++

e is 65537 (0x10001)

Enter pass phrase for root.key: <- 输入密码(root)

Verifying - Enter pass phrase for root.key: <- 输入密码(root)

[root@master66 demo-ca]# ll

total 4

-rw-r--r-- 1 root root 1751 Sep 25 11:26 root.key <- 生成的文件

root.csr

[root@master66 demo-ca]# openssl req -new -key root.key -out root.csr

Enter pass phrase for root.key: <- 输入key的密码(root)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:CN

State or Province Name (full name) []:ZheJiang

Locality Name (eg, city) [Default City]:HangZhou

Organization Name (eg, company) [Default Company Ltd]:hikvisioin

Organizational Unit Name (eg, section) []: <- 可以不输入

Common Name (eg, your name or your server's hostname) []: <- 此时不输入(根证书自己验证自己)

Email Address []:shouzheng.hz@qq.com <- 电子邮箱,可随意填写

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: <- 可以不输入

An optional company name []: <- 可以不输入

[root@master66 demo-ca]# ll

total 8

-rw-r--r-- 1 root root 1009 Sep 25 11:30 root.csr <- 生成的文件

-rw-r--r-- 1 root root 1751 Sep 25 11:26 root.key

root.crt

[root@master66 demo-ca]# openssl x509 -req -days 3650 -sha256 -extensions v3_ca -signkey root.key -in root.csr -out root.crt

参数-days设置有效期,上述生成的是10年有效期的证书。

Signature ok

subject=/C=CN/ST=ZheJiang/L=HangZhou/O=hikvisioin/emailAddress=shouzheng.hz@qq.com

Getting Private key

Enter pass phrase for root.key: <- 输入key的密码(root)

[root@master66 demo-ca]# ll

total 12

-rw-r--r-- 1 root root 1216 Sep 25 11:33 root.crt <- 生成的文件

-rw-r--r-- 1 root root 1009 Sep 25 11:30 root.csr

-rw-r--r-- 1 root root 1751 Sep 25 11:26 root.key

服务端证书生成

先创建一个子目录,用来存放服务器证书相关文件。

[root@master66 demo-ca]# mkdir server

server.key

[root@master66 demo-ca]# openssl genrsa -des3 -out server/server.key 2048

Generating RSA private key, 2048 bit long modulus

.......+++

...............+++

e is 65537 (0x10001)

Enter pass phrase for server/server.key: <- 输入密码(server)

Verifying - Enter pass phrase for server/server.key: <- 再次输入密码(server)

[root@master66 demo-ca]# ll server/

total 4

-rw-r--r-- 1 root root 1751 Sep 25 12:39 server.key <- 生成的文件

server.csr

[root@master66 demo-ca]# openssl req -new -key server/server.key -out server/server.csr

Enter pass phrase for server/server.key: <- 输入之前的密码(server)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]:CN

State or Province Name (full name) []:ZheJiang

Locality Name (eg, city) [Default City]:HangZhou

Organization Name (eg, company) [Default Company Ltd]:hikvision

Organizational Unit Name (eg, section) []: <- 可以不输入

Common Name (eg, your name or your server's hostname) []:PC-LIJINLONG9 <- 主机名,必须填写正确

Email Address []:shouzheng.hz@qq.com

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:

[root@master66 demo-ca]# ll server/

total 8

-rw-r--r-- 1 root root 1041 Sep 25 12:43 server.csr <- 生成的文件

-rw-r--r-- 1 root root 1751 Sep 25 12:39 server.key

注意

在要求输入Common Name (eg, your name or your server's hostname)时,需要输入服务器的主机名,后续生成的证书是绑定在这个主机名上的。换言之,客户端使用其他的主机名或者ip来访问服务器,证书是不起作用的。

server.crt

[root@master66 demo-ca]# openssl x509 -req -days 3650 -sha256 -extensions v3_req -CA root.crt -CAkey root.key -CAcreateserial -in server/server.csr -out server/server.crt

Signature ok

subject=/C=CN/ST=ZheJiang/L=HangZhou/O=hikvision/CN=PC-LIJINLONG9/emailAddress=shouzheng.hz@qq.com

Getting CA Private Key

Enter pass phrase for root.key: <- 输入密码(root)

[root@master66 demo-ca]# ll server/

total 12

-rw-r--r-- 1 root root 1249 Sep 25 12:46 server.crt <- 生成的文件

-rw-r--r-- 1 root root 1041 Sep 25 12:43 server.csr

-rw-r--r-- 1 root root 1751 Sep 25 12:39 server.key

server.p12

[root@master66 demo-ca]# openssl pkcs12 -export -in server/server.crt -inkey server/server.key -out server/server.p12 -name "server"

Enter pass phrase for server/server.key: <- 输入密码(server)

Enter Export Password: <- 定义导出密码(server)

Verifying - Enter Export Password: <- 重复导出密码(server)

[root@master66 demo-ca]# ll server/

total 16

-rw-r--r-- 1 root root 1249 Sep 25 12:46 server.crt

-rw-r--r-- 1 root root 1041 Sep 25 12:43 server.csr

-rw-r--r-- 1 root root 1751 Sep 25 12:39 server.key

-rw-r--r-- 1 root root 2538 Sep 25 12:50 server.p12 <- 生成的文件

服务端配置

将上文中生成的服务端p12格式证书文件放到项目的resource目录下。

配置resource/application.properties文件:

server.ssl.key-store: classpath:server.p12

server.ssl.key-store-password: server

server.ssl.key-password: server

server.ssl.keyStoreType: PKCS12

server.ssl.keyAlias: server

完成。

客户端配置

使用浏览器

在hosts文件中配置服务器主机名的映射,注意,主机名必须和上文保持一致(参考server.csr一节),在此处应该是PC-LIJINLONG9。

将上文生成的root.crt导入浏览器。

然后就可以用https协议进行访问了。

使用curl

修改/etc/hosts文件,加入主机PC-LIJINLONG9映射。

在项目根目录执行命令:

curl https://pc-lijinlong9:8080/index --cacert root.crt

参数项--cacert指定CA证书的路径,根据实际情况修改。

参考列表

- Enable HTTPS in Spring Boot

这篇文章介绍了如何以最快的方式实现启用HTTPS,没有涉及CA认证的描述。 - tomcat/apache+https单&双向认证

这篇文字介绍了多种认证方式的证书生成命令,介绍了基于web容器的证书配置和浏览器的数字证书导入。 - howto configure ssl

这是spring-boot官方文档的一小节,介绍了如何配置ssl。

在web中使用HTTPS的更多相关文章

- 在 ASP.NET MVC 中使用 HTTPS (SSL/TLS)

某些安全性较高的网页,如网上支付或用户登陆页面,可能会使用到https(SSL/TLS)来提高安全性.本文介绍了如何在ASP.NET MVC中强制某action使用https和如何进行向https页面 ...

- https大势已来?看腾讯专家如何在高并发压测中支持https

WeTest 导读 用epoll编写一个高并发网络程序是很常见的任务,但在epoll中加入ssl层的支持则是一个不常见的场景.腾讯WeTest服务器压力测产品,在用户反馈中收到了不少支持https协议 ...

- 读《图解HTTP》有感-(确保WEB安全的HTTPS)

写在前面 该章节分析当前使用的HTTP协议中存在的安全性问题,以及采用HTTPS协议来规避这些可能存在的缺陷 正文 1.HTTP的缺点 1.1.由于HTTP不具备加密功能,所以在通信链路上,报文是以明 ...

- 百度地图在web中的使用(一)

百度地图在web中的使用(js) 背景:在公司做一个地理位置的自定义字段,需要用到地图来获取经纬度和地址,在这选择了百度地图 准备工作 注册百度地图开发者,创建应用获取key http://lbsyu ...

- web中集成shiro

Shiro提供了与Web集成的支持,其通过一个ShiroFilter入口来拦截需要安全控制的URL,然后进行相应的控制,ShiroFilter类似于如Strut2/SpringMVC这种web框架的前 ...

- ASP.NET Web配置使用HTTPS实用案例

Step by Step 配置使用HTTPS的ASP.NET Web应用 有关HTTPS.SSL以及SSL证书的工作原理,参见 <HTTPS那些事(一)HTTPS原理> <HTTPS ...

- web中浏览PDF文件

1.在web中浏览pdf文件. 2.支持大多数主流浏览器,包括IE8 3.参考网址: https://pdfobject.com/ http://mozilla.github.io/pdf.js/ & ...

- redis在Web中的使用

redis是一个键值对数据库,用于缓存数据. redis是一个key-value存储系统.和Memcached数据库类似,它支持存储的value类型相对更多,包括string(字符串).list(链表 ...

- web站点启用https (一)

HTTPS技术是现在主流网站都采用的安全加密传输数据的技术,本篇文档将分为2部分讲解PKI的基本原理及在web站点配置https访问. 一.理论知识 1.PKI(public key infrastr ...

随机推荐

- 关于RESTful接口api的设计

你封装api的话,你对同城,你相当于客户端,你只顺应他的签权机制:别人调你的话,你有一套签权机制,别人就是客户端,只顺应你的签权:这样就统一了,容易扩展,以后你接了几套签权,别人对你还是一套,你们就是 ...

- poj3368 uva11235 Frequent values

Description You are given a sequence of n integers a1 , a2 , ... , an in non-decreasing order. In ad ...

- 函数作用域中的this问题

首先一起回顾下预解析和作用域吧: 预解析: 浏览器每读到一个script标签或function,先不执行任何代码,会先把整个代码快速的浏览一遍,然后从中 挑出 var 和 function两个关键字 ...

- 关于 Go 中 Map 类型和 Slice 类型的传递

关于 Go 中 Map 类型和 Slice 类型的传递 Map 类型 先看例子 m1: func main() { m := make(map[int]int) mdMap(m) fmt.Printl ...

- 通过css控制超链接不显示下划线

“页面属性”——“链接”——“下划线样式”——“始终无下划线” <style type="text/css"> a:link { text-decoration: no ...

- css 禁止长按保存功能

*{-webkit-user-select: none;-moz-user-select: none;-ms-user-select: none;user-select: none;} 或者指定某个元 ...

- java面向对象(二)之继承

继承 介绍 继承是从已有的类中派生出新的类,新的类能吸收已有类的数据属性和行为,并能扩展新的能力.继承即常说的is-a关系.子类继承父类的特征和行为,使得子类具有父类的各种属性和方法.或子类从父类继承 ...

- BootKit病毒——“异鬼Ⅱ”的前世今生

七月底,一种名为"异鬼Ⅱ"的木马在全网大肆传播.一个多月过去了,风声渐渐平息,之前本来准备专门就这个木马写一篇博客的,结果拖到现在,幸好时间隔得还不算太久.闲话不多说,回到正题. ...

- 第1阶段——uboot分析之通过nand命令读内核(8)

本节主要学习: 详细分析UBOOT中"bootcmd=nand read.jffs2 0x30007FC0 kernel;bootm 0x30007FC0" 怎么实现nand命令读 ...

- IT行业有前景么?一个10年行内人的6点看法

本人毕业快11年了. 大学读的建筑专业,却在IT行业干了10年. 真心来讲,我非常感谢好兄弟老唐,是他在我迷茫的那两年,领着我踏入了IT行业,也找到了自己的兴趣爱好. 这些年我经常在知乎.博客等地方发 ...