Vigenere加密

Vigenere加密法原理很简单,实现起来也不难。与普通的单码加密法不同,明文经过加密之后,每个字母出现的频率就不会有高峰和低峰。

密钥中字母代表行和明文中的字母代表行。在vigenere表中找到对应的字母即可。当明文的长度大于密钥的长度的时候,密钥重复使用。下面是go语言的实现版本。

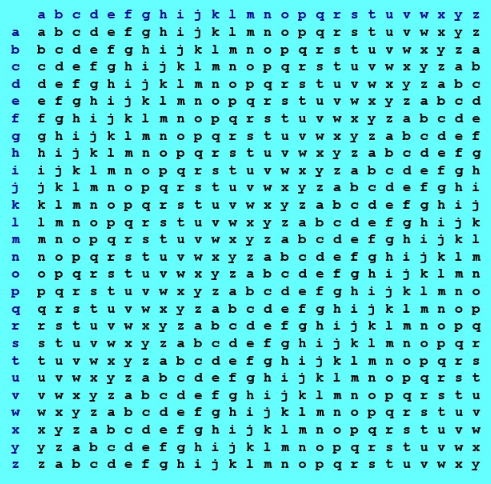

vigenege表

var arr [][]int //Vigenere表

var key string = "hold" //密钥

//初始化vigenere表

func init() {

arr[][] =

for i := ; i < ; i++ {

for j := ; j < ; j++ {

arr[i][j] = 'a' + j -

}

}

for i := ; i < ; i++ {

arr[i][] = 'a' + i -

}

var num int =

for i := ; i > ; i-- {

for j := ; j < ; j++ {

arr[j][i] = 'a' + num

num++

if num% == {

num =

}

}

}

}

//进行加密

func encrypt(str string) []byte {

count :=

var ciphertext []byte = []byte(str)

length := len(key)

for i := ; i < len(str); i++ {

ciphertext[i] = byte(arr[str[i]-'a'+][key[count]-'a'+])

count++

count %= length

}

return ciphertext

}

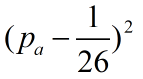

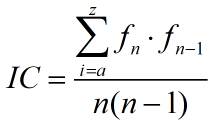

在很长的一段时间内Vigenere加密法一直被认为是无法破解的。我们可以通过IC(index of coincidence)值来得到密钥的长度。这里还要用到MR(measure of roughness)。当所有字母都均匀分布,那么选取每个字母的概率都相同。为1/26。那么从一段密文中选取某个字母的概率与均匀分布的概率偏差为

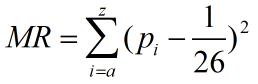

MR就是a-z中所有的字母的偏差的和。

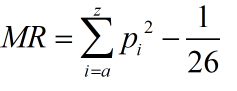

展开后在进行一些简单的计算可以得到

在MR中唯一依赖密文的地方就是 。其值为密文中 i 单词出现的次数与密文长度的比值。那么

。其值为密文中 i 单词出现的次数与密文长度的比值。那么 和IC为

和IC为

知道了IC值之后,我们可以用IC值,当IC值在0.038与0.066之间时。则表示采用了多码加密法。但我们任然无法准确的得到密钥的长度。1863年Kasiski提出了破解Vigenere的方法。当我们利用密钥加密的时候,总是重复的利用密钥进行加密,当加密后的密文中有重复的字符串则是密钥中相同的部分加密后得到的。当然,也有可能是偶然情况导致的,不过偶然情况不可能出现长串的相同字符串。因此偶然情况的影响可以消除。如下,第一段的 RUN 为密钥,中间是明文,最后为加密后的密文。

R U N R U N R U N R U N R U N R U N R U N R U N R U N

t o b e o r n o r t o b e t h a t i s t h e q u e s t

K L O V I E E I G K I O V N U R N V J N U V K H V M G

可以观察到密文中'KLOV'出现了两次,‘NU’同样也出现了两次。而重复出现的密文则表示了密钥使用的次数。因此,上述的密钥长度应为6和9的公约数。当获得足够多的密文之后,就可以得到密钥的长度。

有了密钥的长度就意味着我们可以把密文分为密钥长度个集合,且这些集合是由同个字母单码加密得到的。比如上述密文,我们得到密钥长度为3,对于密文,我们每3个一循环,那么我们可以得到3个集合

K V E K V R J V V 由R加密的集合

L I I I N N N K M 由U加密的集合

O E G O U V U H G 由N加密的集合

接下来我们可以分别破解3个由单码加密的密文,Vigenere则宣告被破解。

Vigenere加密的更多相关文章

- 【Noip2012】解题报告【字符】【贪心】【高精度】【倍增】【set】

目录:1:vigenere密码[字符]2:国王游戏[贪心][高精度]3:开车旅行[倍增][set] 题目: VJ P1778 vigenere密码 Accepted 标签:NOIP提高组2012 ...

- NOIP 2012 解决问题的方法

[D1T1vigenerepassword] P1778vigenerepassword Accepted 标签:[显示标签] 描写叙述 16世纪法国外交家Blaise de Vigenère设计了一 ...

- CTF中文件包含的一些技巧

i春秋作家:lem0n 原文来自:浅谈内存取证 0x00 前言 网络攻击内存化和网络犯罪隐遁化,使部分关键数字证据只存在于物理内存或暂存于页面交换文件中,这使得传统的基于文件系统的计算机取证不能有效应 ...

- 常见加密算法C#实现(一)

前言:最近项目中需要用到字符串加解密,遂研究了一波,发现密码学真的是博大精深,好多算法的设计都相当巧妙,学到了不少东西,在这里做个小小的总结,方便后续查阅. 文中关键词: 明文(P,Plaintext ...

- CTF中那些脑洞大开的加密(1)

0x01 目录 各种文本加密 Shell 1 2 3 4 5 6 7 8 9 10 11 12 换位加密: 1.栅栏密码(Rail-fence Cipher) ...

- CTF中那些脑洞大开的编码和加密

0x00 前言 正文开始之前先闲扯几句吧,玩CTF的小伙伴也许会遇到类似这样的问题:表哥,你知道这是什么加密吗?其实CTF中脑洞密码题(非现代加密方式)一般都是各种古典密码的变形,一般出题者会对密文进 ...

- [加密]C#实现维吉尼亚加密与解密(解密前提为已知密匙)

using System; using System.Collections.Generic; using System.ComponentModel; using System.Data; usin ...

- 随机练习:C#实现维吉尼亚加密与解密(解密前提为已知密匙)

using System; using System.Collections.Generic; using System.ComponentModel; using System.Data; usin ...

- 异或加密 - cr2-many-time-secrets(攻防世界) - 异性相吸(buuctf)

Crib dragging attack 在开始了解 Crib dragging attack 之前,先来理一理 异或. 异或加密 [详情请戳这里] XOR 加密简介 异或加密特性: ① 两个值相同时 ...

随机推荐

- 【Weex学习】环境搭建

教程来源:http://jspang.com/2017/07/12/weex/,我本地是第一次安装Android Studio和教程有些出入 一.软件安装 1.安装Node.js 2.安装Java(h ...

- 树莓派踩坑备忘录 -- 使用 Linux

目录 一,工欲善其事,必先利其器 二,开机必备 三,更新 apt-get 源与软件搜索 四,安装 .NET Core 五,文件传输 六,搜索与安装软件 七,常见缺少的 xxx.so 八,小技巧与工具 ...

- 第二次项目冲刺(Beta版本)2017/12/10

一.任务分布 二.燃尽图 三.站立式会议 1.照片(再给我两分钟) 2.任务安排 四.总结 冲刺的最后一天了,时间安排的不够好,还有部分功能没有完成,大家都尽力了,我们后续会抓紧时间完成项目.

- 设置webstorm支持ES6语法

1. 点击File目录下的Default Settings 2. 再依次点击Languages & Frameworks -----> JaveScript ----> ...

- BZOJ5368:[PKUSC2018]真实排名(组合数学)

Description 小C是某知名比赛的组织者,该比赛一共有n名选手参加,每个选手的成绩是一个非负整数,定义一个选手的排名是:成绩不小于他的选手的数量(包括他自己). 例如如果333位选手的成绩分别 ...

- Postman-断言和Runner

断言(部分) // 推荐用全等 ===,确保类型和值都一致 tests['Status code is 200'] = responseCode.code === 200; //判断响应结果是否是20 ...

- SQL操作语句

SQL语句与Mysql的语句大体上比较相似.以下是sql server的一套练习题,是很好的数据库操作语句学习资料,学校的学习资料,在此整理了以下. 数据库exam:这是一个模拟电子商务,网上直销的数 ...

- vue之常用指令

事件缩写 v-on:click= 简写方式 @click= 事件对象$event <!DOCTYPE html> <html lang="en"> < ...

- WorldWind源码剖析系列:二维点类Point2d和三维点类Point3d

PluginSDK中的点主要有二维和三维两种类型,分别用来描述平面和立体点.其类图如下. 这两个类比较简单.其字段成员主要用来描述点对象在各坐标轴上的分量. 属性Length用来返回二维和三维点的距离 ...

- jqgrid 获取选中行主键集合

如何获取选中行的主键集合呢? 使用 getGridParam(selarrrow) 方法可获取所有选中行的主键集合. 注意:此处的主键集合是指-设置为主键的列(key: true).再次提醒:一个j ...