20155209 林虹宇 Exp 8 Web基础

Exp 8 Web基础

Web前端HTML

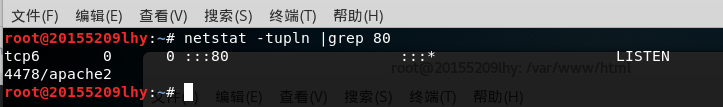

- 正常安装、启停Apache

- kali本机自带apache,上个实验已经使用过,直接使用

- 查看80端口。

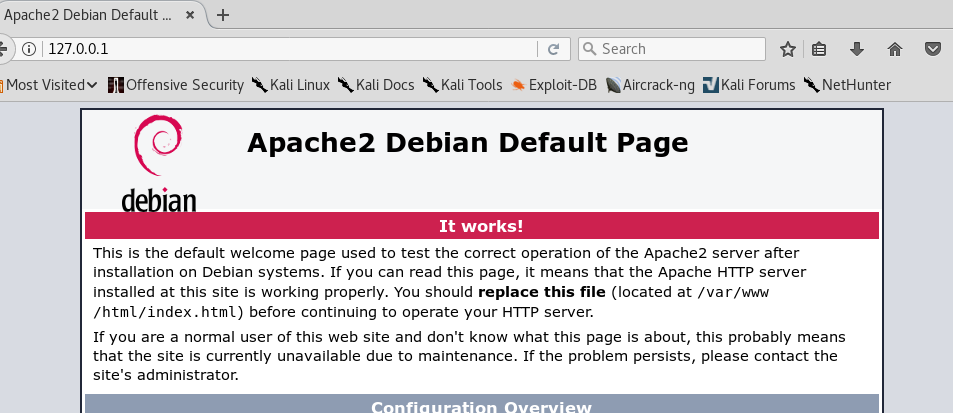

127.0.0.1

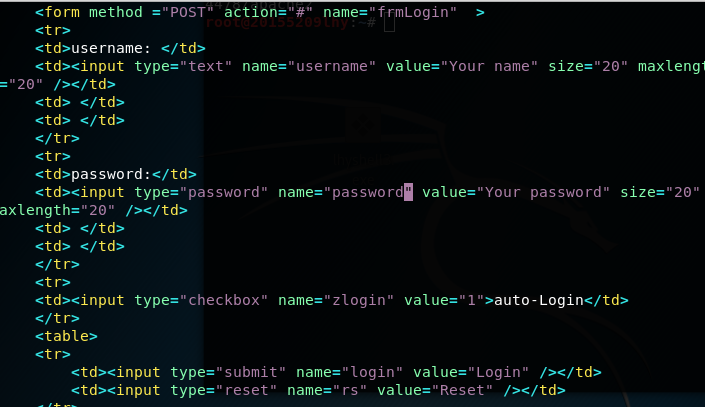

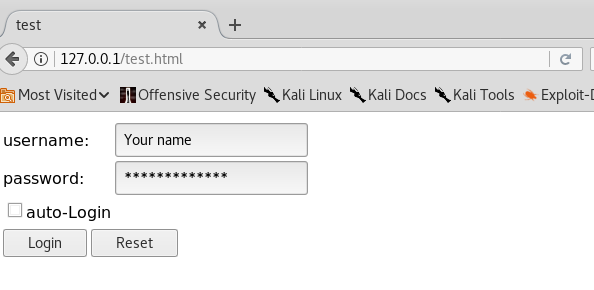

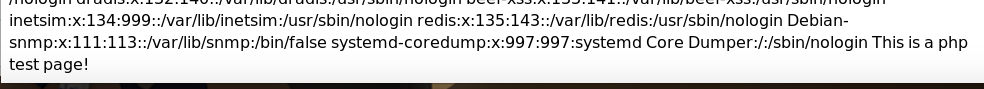

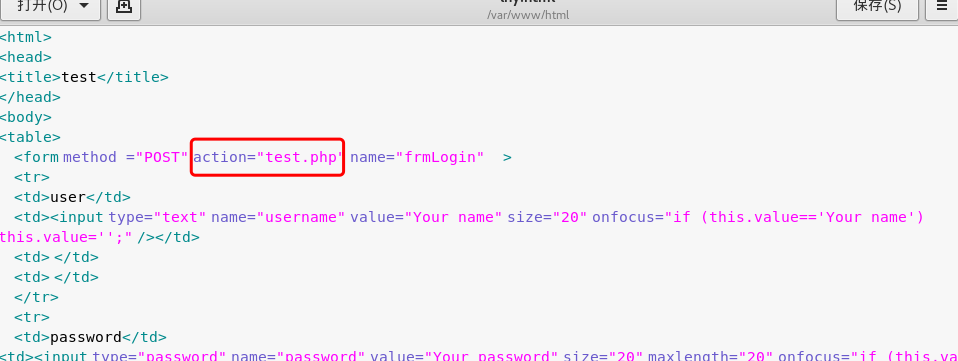

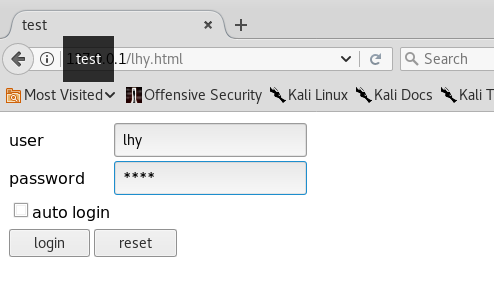

- 编写一个含有表单的html

- 在浏览器打开

Web前端javascipt

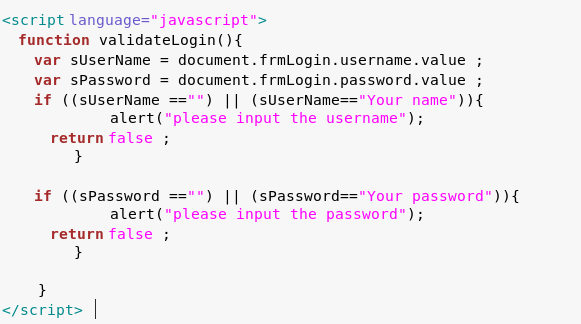

- 在刚才那个含有表单的,登陆界面上添加javascript的代码。

- 添加javascript代码

- 同时修改表单代码让他们关联起来

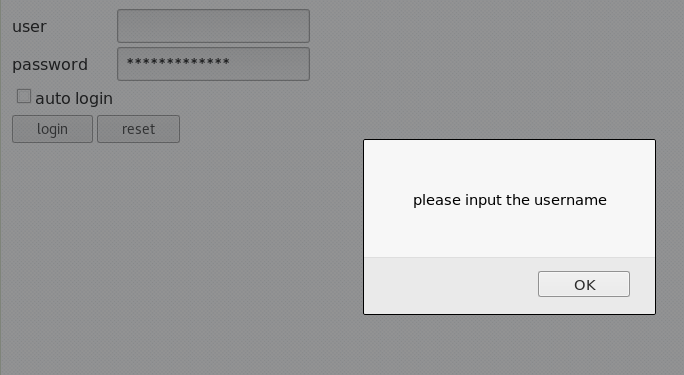

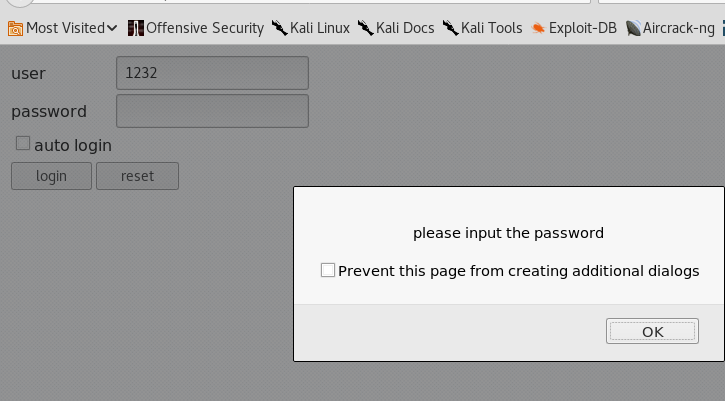

结果显示如下

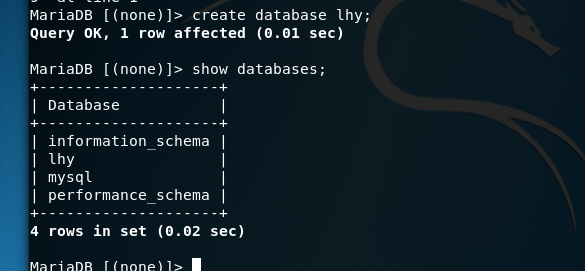

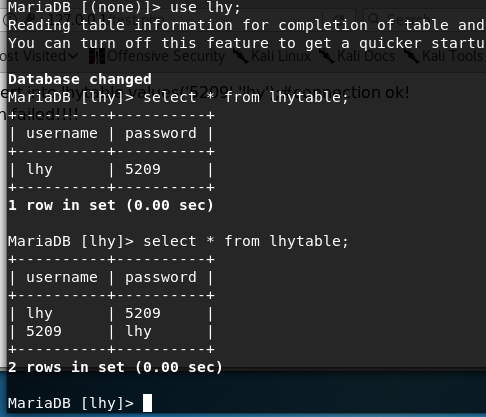

Web后端:MySQL基础

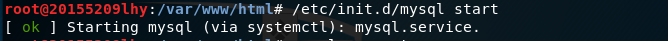

首先打开mysql服务。

- 打开之后可以使用netstat -anp | grep mysql查看,如果3306端口打开,即mysql打开。

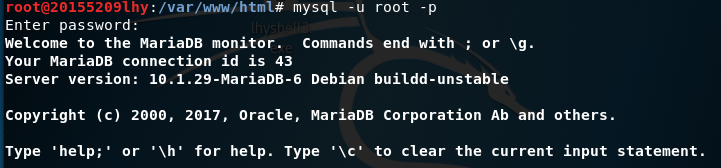

登陆mysql,输入默认密码password。

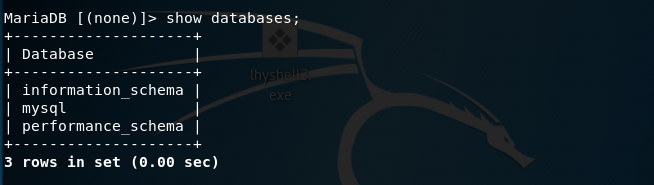

输入命令show databases;,查看用户中的数据库。

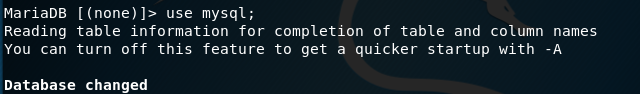

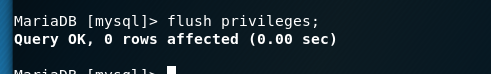

进入root数据库,修改root的密码。

创建一个自己的数据库

- 再查看一下dadabases,已经有自己的数据库了。

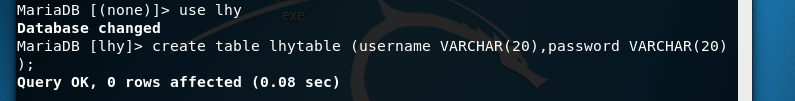

进入自己的数据库,创建一个自己的数据表lhytable。

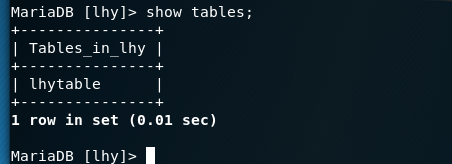

show tables;查看自己的表。

insert into命令在表中添加数据,然后select命令查看表中的数据。

Web后端

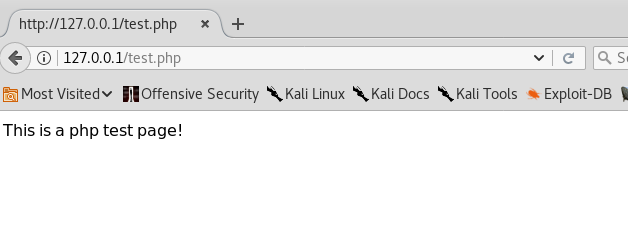

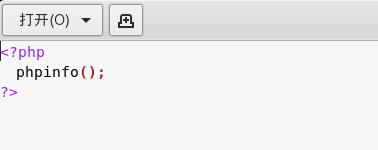

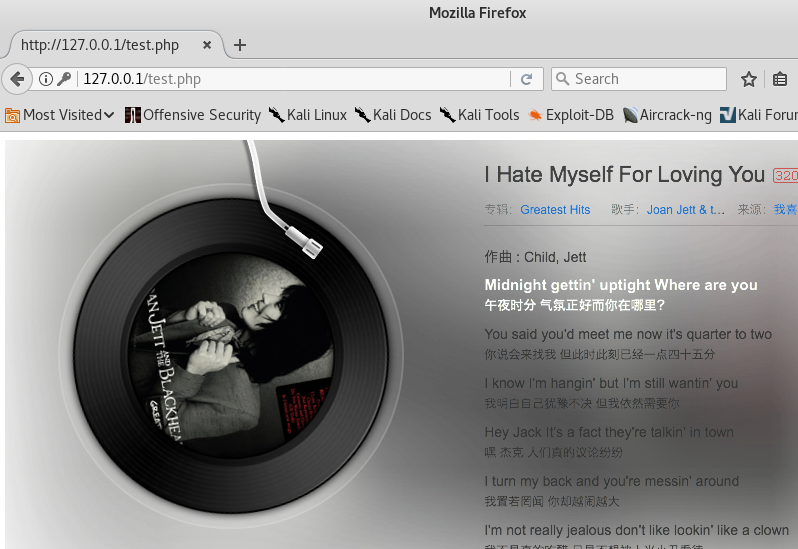

新建一个php的测试文件,写入测试代码。

进入浏览器中查看。

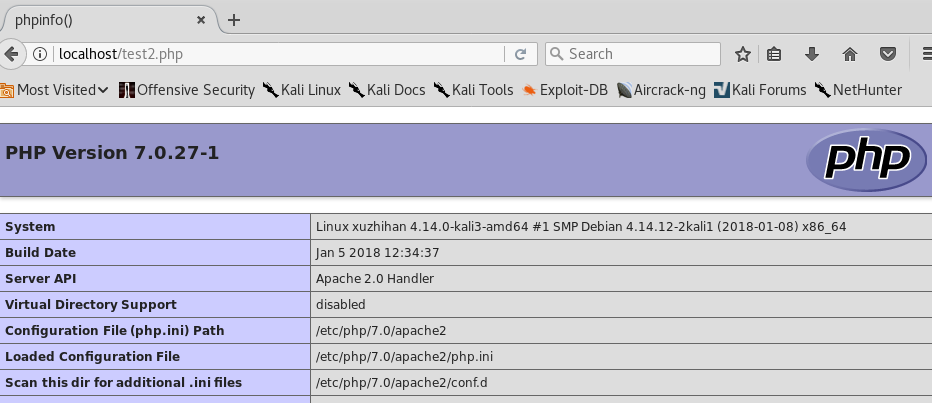

也可以编写如下代码,可以详细查看目前的php。

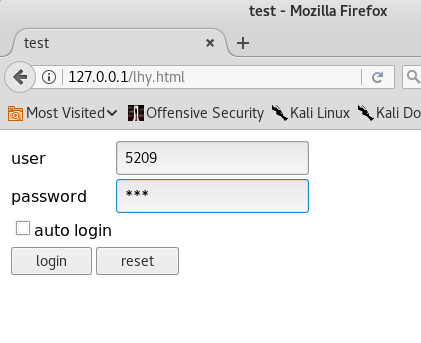

编写连接mysql的php代码,并进行认证操作。

注意的是,使用跟前端一样的post方法,lhytable是自己的表,输入本机地址,mysql用户的用户名和密码,然后输入数据库名。

修改之前的前端代码。使它跟php相接。

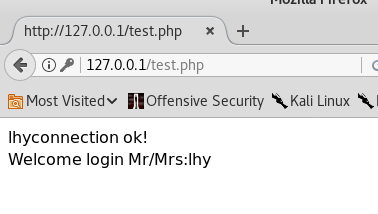

使用之前的前端输入数据表中的用户名和密码。

登陆成功。

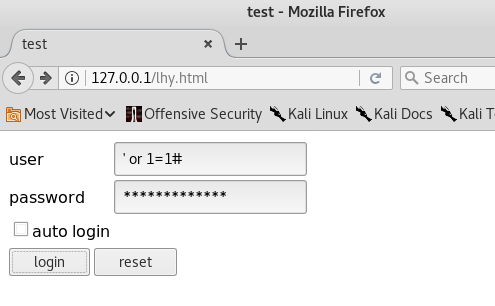

最简单的SQL注入,XSS攻击测试

在用户名输入框中输入' or 1=1#。密码随便输入。

输入后和php的代码中可以形成可以登陆的也就是可以继续往下执行的正确代码。

- 然后成功登陆。

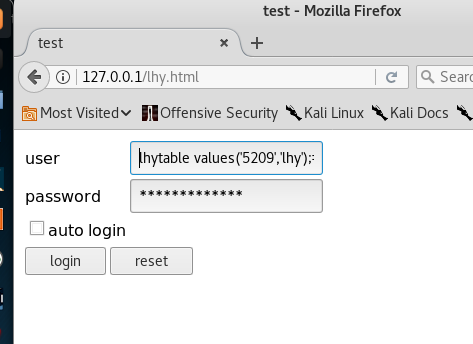

同样是输入一段代码,使后台的php代码变成,执行两段mysql命令,一段查找,一段插入,从而插入一个新的用户名和密码。

然后在数据库中查找到插入的用户名密码。

在页面使用这个用户名密码登陆

登陆成功。

- 将一张图片放入php的文件加中,随手截张图放进去。命名dangdangdang。

输入 - <-img src-=-"dangdangdang-。-png"- /-> -随便输点啥 - <-/-a->

- 成功

基础问题回答

什么是表单

- 表单是一个包含表单元素的区域。

表单元素是允许用户在表单中(比如:文本域、下拉列表、单选框、复选框等等)输入信息的元素。

表单使用表单标签()定义。 通俗的讲 form标签是用来进行表单提交用的,表单在网页中主要负责数据采集功能。

form标签里面的常见属性如下:

action: 表单提交的地址, 肯定是要提交给某个服务器的,action的地址就是要提交的服务器的地址

method:以何种方式提交,常见的为get和post. 区别在于一个是明文(在url中显示),一个是暗文浏览器可以解析运行什么语言。

HTML,XML,Python,PHP,JavaScript,ASP等脚本语言。

WebServer支持哪些动态语言

JavaScript、ASP、PHP、Ruby等脚本语言。

20155209 林虹宇 Exp 8 Web基础的更多相关文章

- 20155209林虹宇逆向及Bof基础实验报告

20155209林虹宇逆向及Bof基础实验报告 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符 ...

- 20155209 林虹宇 Exp9 Web安全基础

Exp9 Web安全基础 XSS 1.Phishing with XSS 跨站脚本攻击,在表单中输入超文本代码 在网页中形成一个自制的登陆表单,然后将结果反馈到自己的主机上. 攻击成功 2.Store ...

- 20155209林虹宇 Exp7 网络欺诈防范

Exp7 网络欺诈防范 简单应用SET工具建立冒名网站 kali要作为web服务器让靶机访问冒名网站,所以要使用阿帕奇web服务器软件. 要阿帕奇使用80端口.进入配置文件/etc/apache2/p ...

- 20155209林虹宇Exp4 恶意代码分析

Exp4 恶意代码分析 系统运行监控 使用schtasks指令监控系统运行 新建一个txt文件,然后将txt文件另存为一个bat格式文件 在bat格式文件里输入以下信息 然后使用管理员权限打开cmd, ...

- 20155209 林虹宇 Exp3 免杀原理与实践

Exp3 免杀原理与实践 使用msf生成后门程序的检测 将上周msf生成的后门文件放在virscan.org中进行扫描 结果很危险 使用msf编码一次进行扫描 使用msf编码10次进行扫描 结果同样很 ...

- 20155209 林虹宇Exp2 后门原理与实践

Exp2 后门原理与实践 实验内容 一.使用netcat获取主机操作Shell,cron启动 使用netcat获取主机操作Shell Win获得Linux Shell 查看win的ip地址 windo ...

- 20155209林虹宇 Exp6 信息搜集与漏洞扫描

Exp6 信息搜集与漏洞扫描 1.信息收集 1.1通过DNS和IP挖掘目标网站的信息 whois查询 进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务 ...

- 20155209林虹宇虚拟机的安装及一点Linux的学习

预备作业3 虚拟机的安装 首先,我先了解了一下Linux和安装虚拟机的有关常识. Linux:Linux是一套免费使用和自由传播的类Unix操作系统,是一个基于POSIX和UNIX的多用户.多任务.支 ...

- 20155312 张竞予 Exp 8 Web基础

Exp 8 Web基础 目录 基础问题回答 (1)什么是表单 (2)浏览器可以解析运行什么语言. (3)WebServer支持哪些动态语言 实践过程记录 1.Web前端:HTML 2.Web前端jav ...

随机推荐

- bootstrap和ajax相结合

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/ ...

- RecyclerView 下拉刷新和加载更多

一.SwipeRefreshLayout实现下拉刷新 1.方法API: setOnRefreshListener(OnRefreshListener):添加下拉刷新监听器 setRefreshing( ...

- Bootstrap源码分析系列之初始化和依赖项

在上一节中我们介绍了Bootstrap整体架构,本节我们将介绍Bootstrap框架第二部分初始化及依赖项,这部分内容位于源码的第8~885行,打开源码这部分内容似乎也不是很难理解.但是请站在一个开发 ...

- zabbix系列之九——安装后配置四web监控

1web监控 描述 详细 备注 概要 1) 需要定义 web 场景(包括一个或多个 HTTP请求),zabbix服务器根据预定义的命令周期性的执行这些步骤. 2) Web 场景和 ...

- sql server 用户'sa'登录失败(错误18456)

转载于:http://thenear.blog.51cto.com/4686262/865544 用户'sa'登录失败(错误18456)解决方案图解 当我们在使用sql server 的时候可 ...

- Asp.net core 2.0.1 Razor 的使用学习笔记(二)

ASP.net core 2.0.1 中 asp.net identity 2.0.1 的基本使用(一)—启用用户管理 一.修改和启用默认的用户账户管理和角色管理 在Data目录中添加Applicat ...

- mysql 错误2203 1061 及安装最后出现2003现象的解决办法

错误描述 : 1.#2003-服务器没有响应MySQL无法启动 2.Can''t connect to MySQL server on ''localhost'' (10061) 3.ERROR 20 ...

- 绕过安全狗狗的WebShell for PHP

最近发现一款过狗shell,分享下... 本地搭建2008SERVER+php5+阿帕奇+网站安全狗+服务器安全狗+防护全开 测试可用... 默认密码:p0tt1 使用方法: ,没关系,按p键 ...

- Linux基础第二课——系统架构

网址 192.168.0. 172.16. 10.0. 以上是内网网段 127.0.0.1 这是本地回环网卡 表示本身 查看网络是否连通 windows Linux 都是通过 ping 先ping网关 ...

- CSS的六种定位模型

定位模型 2017年6月8日 fanbright css支持6种定位模型 静态 绝对 固定 相对 浮动 相对浮动 设定位置 position:static;可以取消元素的定位设置,使之恢复为原先在常规 ...