django基于存储在前端的token用户认证

一.前提

首先是这个代码基于前后端分离的API,我们用了django的framework模块,帮助我们快速的编写restful规则的接口

前端token原理:

把(token=加密后的字符串,key=name)在登入后发到客户端,以后客户端再发请求,会携带过来服务端截取(token=加密后的字符串,key=name),我们再利用解密方法,将token和key进行解码,然后进行比对,成功就是登入过的认证,失败就是没有登入过的

还有一种方式,把{name:maple,id:1} 用我自己知道的加密方式加密之后变成了:加密字符串,加密字符串|{name:maple,id:1} 当做token,发到客户端,以后客户端再发请求,会携带,加密字符串|{name:maple,id:1}过来,服务端截取{name:maple,id:1},再用我们的加密方式加密:加密字符串,拿到加密后的字符串进行比对,这种方式,只要写一个密码函数就可以了,无需写解密函数

二.token加密与解密

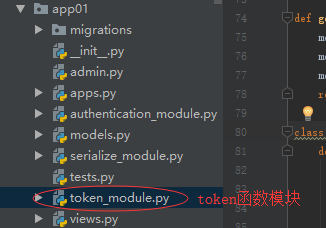

在django的app中定义个token模块

将有关token的函数都放在里面,后面要用到,都调用这个模块

加密token函数:

import time

import base64

import hmac def get_token(key, expire=3600):

'''

:param key: str (用户给定的key,需要用户保存以便之后验证token,每次产生token时的key 都可以是同一个key)

:param expire: int(最大有效时间,单位为s)

:return: token

'''

ts_str = str(time.time() + expire)

ts_byte = ts_str.encode("utf-8")

sha1_tshexstr = hmac.new(key.encode("utf-8"),ts_byte,'sha1').hexdigest()

token = ts_str+':'+sha1_tshexstr

b64_token = base64.urlsafe_b64encode(token.encode("utf-8"))

return b64_token.decode("utf-8")

解密函数:

def out_token(key, token):

'''

:param key: 服务器给的固定key

:param token: 前端传过来的token

:return: true,false

''' # token是前端传过来的token字符串

try:

token_str = base64.urlsafe_b64decode(token).decode('utf-8')

token_list = token_str.split(':')

if len(token_list) != 2:

return False

ts_str = token_list[0]

if float(ts_str) < time.time():

# token expired

return False

known_sha1_tsstr = token_list[1]

sha1 = hmac.new(key.encode("utf-8"),ts_str.encode('utf-8'),'sha1')

calc_sha1_tsstr = sha1.hexdigest()

if calc_sha1_tsstr != known_sha1_tsstr:

# token certification failed

return False

# token certification success

return True

except Exception as e:

print(e)

三.视图CBV

登入函数:

from rest_framework.response import Response

from rest_framework.views import APIView

from app01 import models

# get_token生成加密token,out_token解密token

from app01.token_module import get_token,out_token class AuthLogin(APIView):

def post(self,request):

response={"status":100,"msg":None}

name=request.data.get("name")

pwd=request.data.get("pwd")

print(name,pwd)

user=models.User.objects.filter(username=name,password=pwd).first()

if user:

# token=get_random(name)

# 将name进行加密,3600设定超时时间

token=get_token(name,60)

models.UserToken.objects.update_or_create(user=user,defaults={"token":token})

response["msg"]="登入成功"

response["token"]=token

response["name"]=user.username

else:

response["msg"]="用户名或密码错误"

return Response(response)

登入后访问函数:

from rest_framework.views import APIView

from app01 import models

from app01.serialize_module import BookSerialize

from app01.authentication_module import TokenAuth1,TokenAuth2 class Books(APIView):

authentication_classes = [TokenAuth2]

def get(self,request):

response = {"status": 100, "msg": None}

book_list=models.Book.objects.all()

book_ser = BookSerialize(book_list, many=True)

response["books"]=book_ser.data

return Response(response)

路由:

from django.conf.urls import url

from django.contrib import admin

from app01 import views urlpatterns = [

url(r'^admin/', admin.site.urls),

url(r'^books/$', views.Books.as_view()),

url(r'^login/$', views.AuthLogin.as_view()),

]

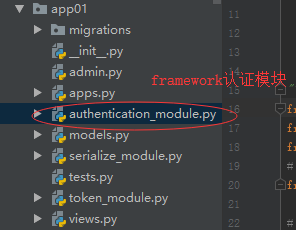

四.framework认证功能

from rest_framework.authentication import BaseAuthentication

from app01 import models

from rest_framework.exceptions import NotAuthenticated

# get_token生成加密token,out_token解密token

from app01.token_module import get_token,out_token # 存储在前端的token解密比对

class TokenAuth2(BaseAuthentication):

def authenticate(self,request):

token=request.GET.get("token")

name=request.GET.get("name")

token_obj=out_token(name,token)

if token_obj:

return

else:

raise NotAuthenticated("你没有登入")

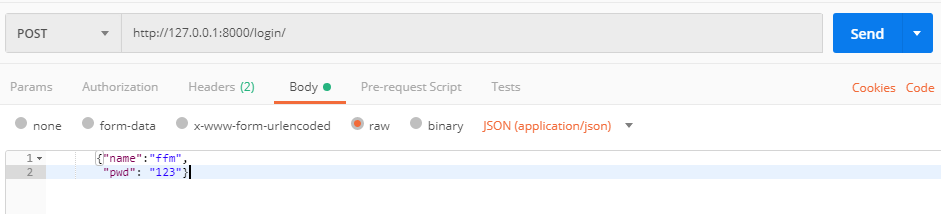

五.利用postman软件在前端提交

登入POST请求:

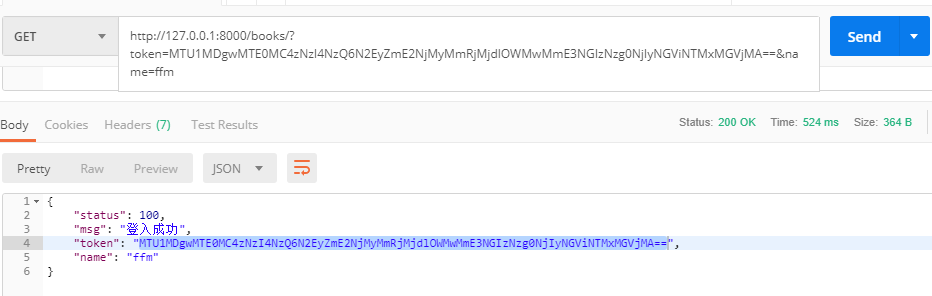

返回结果:

访问get请求:

django基于存储在前端的token用户认证的更多相关文章

- ASP.NET WebApi 基于分布式Session方式实现Token签名认证

一.课程介绍 明人不说暗话,跟着阿笨一起学玩WebApi!开发提供数据的WebApi服务,最重要的是数据的安全性.那么对于我们来说,如何确保数据的安全将会是需要思考的问题.在ASP.NETWebSer ...

- ASP.NET WebApi 基于分布式Session方式实现Token签名认证(发布版)

一.课程介绍 明人不说暗话,跟着阿笨一起学玩WebApi!开发提供数据的WebApi服务,最重要的是数据的安全性.那么对于我们来说,如何确保数据的安全将会是需要思考的问题.在ASP.NETWebSer ...

- day78:luffy:前端对于token的认证&滑动验证码的实现

目录 1.前端对于token的认证 2.滑动验证码 1.滑动验证码实现的原理 2.滑动验证码的代码实现 1.配置文件 2.前端实现:Login.vue 3.后端实现:改写jwt代码 1.前端对于tok ...

- django之基于cookie和装饰器实现用户认证

示例1 # Create your views here. user = "a" pwd = "a" def login(request): if reques ...

- [SharePoint 2010]关于基于声明(Claims)的用户认证模式

转:http://blog.csdn.net/zw_2011/article/details/7417132 SharePoint 2010在用户认证模式上,较之以前的版本有了非常大的改变.在Shar ...

- Django (auth模块、User对象、用户认证、线上-用户认证)

一.auth模块 django.contrib.auth中提供了许多方法,这里主要介绍其中的三个: authenticate() 提供了用户认证,即验证用户名以及密码是否正确,一般需要usern ...

- 基于 django 自带的用户认证进行用户认证

django admin 默认已经存在了一个用户认证,这个时候可以偷个小懒,直接用 django 自带的,就不需要自己写用户认证了 1.目录结构: 2.代码 在 settings.py 中添加一行 # ...

- Django学习笔记(13)——Django的用户认证(Auth)组件,视图层和QuerySet API

用户认证组件的学习 用户认证是通过取表单数据根数据库对应表存储的值做比对,比对成功就返回一个页面,不成功就重定向到登录页面.我们自己写的话当然也是可以的,只不过多写了几个视图,冗余代码多,当然我们也可 ...

- django用户认证系统——基本设置1

网站提供登录.注册等用户认证功能是一个常见的需求.因此,Django 提供了一套功能完整的.灵活的.易于拓展的用户认证系统:django.contrib.auth.在本教程中,我将向你展示 auth ...

随机推荐

- PLA-1

PLA(Principal Component Analysis)主成分分析: 思路1:坐标旋转 1.数据分布以及投影: 2.特征值以及特征向量 思路2: 未完待续...

- 用mescroll实现无限上拉增加数据,下拉刷新数据 (学习笔记)

最近自己做一个web app需要用到上拉查询下页数据,网上看了很多很多帖子,发现并不能快速的套用,总是会出现各种问题无法使用,于是无奈自己跑去看了官方api文档,终于做了出来,至此做个笔记,以后用到可 ...

- 引入kaptcha实现验证码验证

1.导入jar包, 可以选择去 https://mvnrepository.com 里面搜索,也可以直接复制下面的代码 2.复制到maven配置文件pom.xml中并保存 <dependency ...

- APP测试重点(转载)

1.安装卸载测试: app在不同的操作系统(安卓和ios),不同的版本,不同的机型上是否都能安装成功: 在安装过程中,突然断网或网络不好,是否给出有好的提示,网络恢复之后是否能正常下载: 在安装过 ...

- How to remove popup on boot on Windows 2003

Administrative Tools\Manage Your Server\Add or remove a role\Add or Remove Programs Local Computer P ...

- Jenkins+PowerShell持续集成环境搭建(七)构建触发器

Jenkins 有三种类型的构建触发器,如下图: Build after other projects are built:在其他项目构建后构建: Build periodically:定时构建: P ...

- Nintex Forms Drop-Down "z-index"

Now we’ve got the issue, that if we are working with a “Person-Column”, the drop-down where you can ...

- Redis——Linux(centos7.x)下Redi和PHP Redis插件安装——【一】

Redis 安装 下载地址:http://redis.io/download,下载最新文档版本. $ wget http://download.redis.io/releases/redis-4.0. ...

- Codeforces1101F Trucks and Cities 【滑动窗口】【区间DP】

题目分析: 2500的题目为什么我想了这么久... 考虑答案是什么.对于一辆从$s$到$t$的车,它有$k$次加油的机会.可以发现实际上是将$s$到$t$的路径以城市为端点最多划分为最大长度最小的$k ...

- BZOJ2434 [NOI2011] 阿狸的打字机 【树链剖分】【线段树】【fail树】【AC自动机】

题目分析: 画一下fail树,就会发现就是x的子树中属于y路径的,把y剖分一下,用线段树处理 $O(n*log^2 n)$. 代码: #include<bits/stdc++.h> usi ...