《网络对抗》——逆向及Bof基础实践

《网络对抗》——逆向及Bof基础实践

原理

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

基础知识

objdump命令是Linux下的反汇编目标文件或者可执行文件的命令

NOP指令执行后,不产生任何结果,可编程控制器中的用户程序全部清除后,用户程序存储器中的指令全部变成NOP指令。

EBP是当前函数的存取指针,即存储或者读取数时的指针基地址;ESP就是当前函数的栈顶指针。每一次发生函数的调用(主函数调用子函数)时,在被调用函数初始时,都会把当前函数(主函数)的EBP压栈,以便从子函数返回到主函数时可以获取EBP。

bp:基址寄存器(stack pointer),一般在函数中用来保存进入函数时的sp的栈顶基址,SP用以指示栈顶的偏移地址,而BP可 作为堆栈区中的一个基地址

将上一个函数的基址入栈,从当前%esp开始作为新基址

push %ebp

%esp,%ebpeip是存放当前代码段的偏移地址

实验过程

直接修改程序机器指令,改变程序执行流程

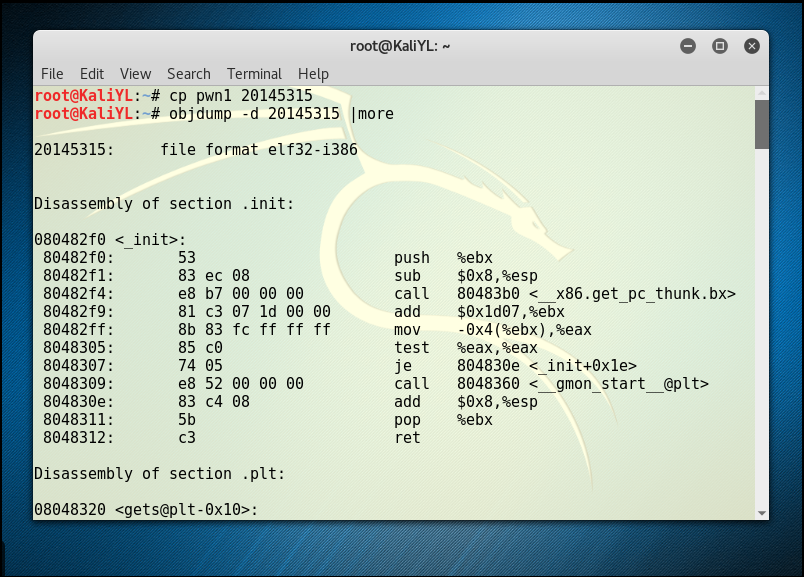

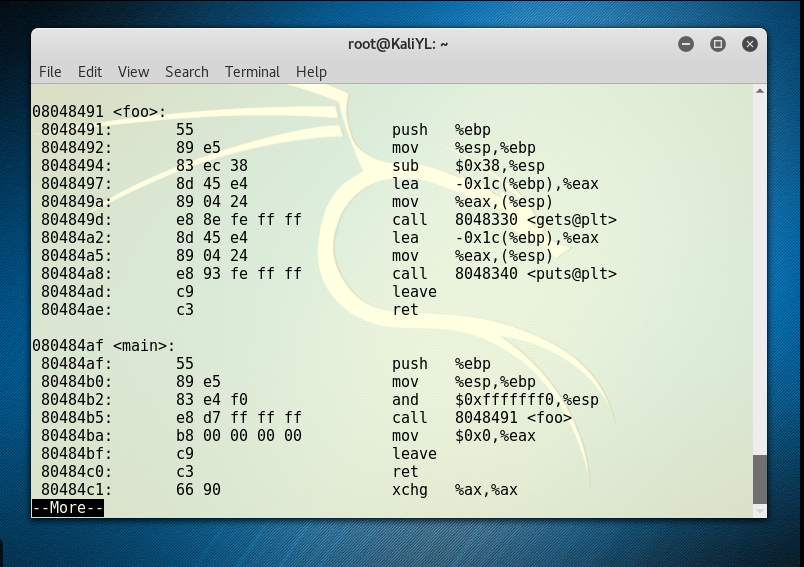

反汇编

"call 8048491 "是汇编指令,是说这条指令将调用位于地址8048491处的foo函数;其对应机器指令为“e8 d7ffffff”,e8即跳转之意。本来正常流程,此时此刻EIP的值应该是下条指令的地址,即80484ba,但一解释e8这条指令呢,CPU就会转而执行 “EIP + d7ffffff”这个位置的指令。“d7ffffff”是补码,表示-41,41=0x29,80484ba +d7ffffff= 80484ba-0x29正好是8048491这个值,

main函数调用foo,对应机器指令为“ e8 d7ffffff”,那我们想让它调用getShell,只要修改“d7ffffff”为,"getShell-80484ba"对应的补码就行。用Windows计算器,直接 47d-4ba就能得到补码,是c3ffffff。

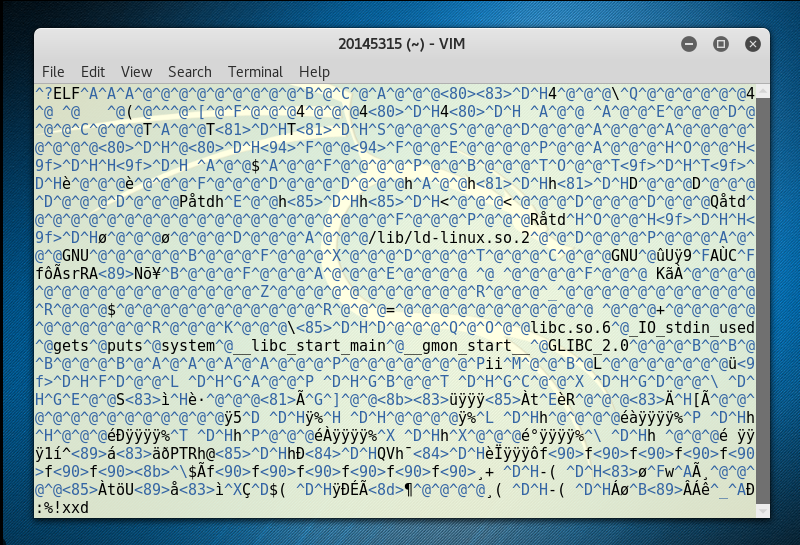

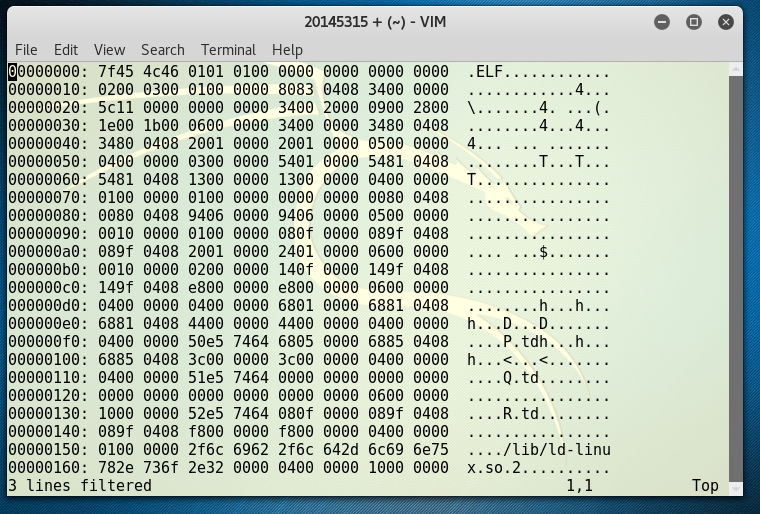

修改可执行文件,将其中的call指令的目标地址由d7ffffff变为c3ffffff。

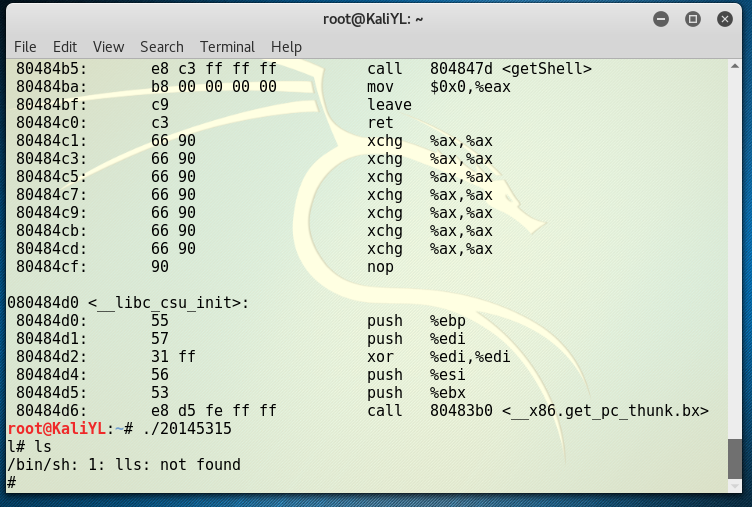

再反汇编看一下,call指令是否正确调用getShell

root@KaliYL:~# objdump -d pwn2 | more080484af <main>:80484af: 55 push %ebp80484b0: 89 e5 mov %esp,%ebp80484b2: 83 e4 f0 and $0xfffffff0,%esp80484b5: e8 c3 ff ff ff call 804847d <getShell>80484ba: b8 00 00 00 00 mov $0x0,%eax

- 运行下改后的代码,会得到shell提示符#

root@KaliYL:~# ./pwn2

ls

通过构造输入参数,造成BOF攻击,改变程序执行流

反汇编,了解程序的基本功能

确认输入字符串哪几个字符会覆盖到返回地址

构造输入字符串

然后将input的输入,通过管道符“|”,作为pwn1的输入。

《网络对抗》——逆向及Bof基础实践的更多相关文章

- 网络对抗实验一 逆向及Bof基础实践

网络对抗实验一 逆向及Bof基础实践 一.实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

- 20145216《网络对抗》逆向及BOF基础实践

20145216<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函 ...

- 20145327 《网络对抗》逆向及BOF基础实践

20145327 <网络对抗>逆向及BOF基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145204《网络对抗》逆向及bof基础实践

20145204<网络对抗>逆向及bof基础实践 实践目的说明 实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20145208蔡野 《网络对抗》逆向及BOF基础实践

20145208蔡野 <网络对抗>逆向及BOF基础实践 逆向及Bof基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函 ...

- 20145302张薇 《网络对抗技术》逆向及BOF基础实践

20145302张薇 <网络对抗技术>逆向及BOF基础实践 实验内容 实践对象:名为20145302的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单 ...

- 20145303 刘俊谦《网络对抗》逆向及BOF基础实践

20145303 刘俊谦<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

随机推荐

- MySQL在linux上的二进制安装方法

建组.建用户: [root@dbking mysql]# groupadd mysql [root@dbking mysql]# useradd -g mysql mysql 解压安装程序: [roo ...

- c#导出ListView中的数据到Excel表格

1.添加组件:Microsoft.Office.Interop.Excel 步骤:右键点击“引用”--->添加引用--->COM--->Microsoft.Office.Intero ...

- maven package install deploy区别

package 命令完成了项目编译.单元测试.打包功能,但没有把打好的可执行jar包(war包或其它形式的包)布署到本地maven仓库和远程maven私服仓库install 命令完成了项目编译.单元测 ...

- Kubernetes容器调度

Kubernetes的调度器是Kubernetes众多组件的一部分,独立于API服务器之外.调度器本身是可插拔的,任何理解调度器和API服务器之间调用关系的工程师都可以编写定制的调度器.本文后面的介绍 ...

- [python-opencv]图像二值化【图像阈值】

图像二值化[图像阈值]简介: 如果灰度图像的像素值大于阈值,则为其分配一个值(可以是白色255),否则为其分配另一个值(可以是黑色0) 图像二值化就是将灰度图像上的像素值设置为0或255,也就是将整个 ...

- Frame报文

链路层帧常用的帧格式有两种:Ethernet II 与 IEEE802.3 Ethernet II 格式多用于终端设备的通信 IEEE802.3 格式多用于网络设备的通信 如何区分这两种报文 ...

- SQLServerDBA十大必备工具---让生活轻松点

原贴:http://www.cnblogs.com/fygh/archive/2012/04/25/2469563.html 国外整理拓展帖:http://weblogs.sqlteam.com/ml ...

- android指纹

Android 6.0+指纹识别心得 Android 6.0+Fingerprint心得 数据来源:https://blog.csdn.net/lhj1076880929/article/detail ...

- 让人抓狂的MySQL安装-8.0.12版本

今天一个下午就做了一件事,把MySQL安装成功,安装的过程让人很狂躁.于是一边骂,一边查错,才把这个软件给安装成功了. 详细的安装步骤,这里就不赘述了.参见https://blog.csdn.net/ ...

- you

抑制幽门螺旋杆菌: 1.西兰花 鲜嫩的西兰花蔬菜,含有一种物质叫异硫氰酸酯,这种物质就是幽门螺杆菌的 " 天敌 ",可达到百分百抑制的作用,甚至还有医生给了它一个最强天然抗生素的称 ...